Conocido por diseñar sofisticados troyanos de acceso remoto., Cifrado RAT y RATA de Craxs, El actor de amenazas EVLF ha revolucionado la forma en que los cibercriminales se infiltran y explotan los dispositivos Android a nivel mundial.. Este artículo profundiza en los motivos que impulsan el desarrollo de un malware tan potente., El impacto global en la ciberseguridad, y los esfuerzos concertados de la comunidad de ciberseguridad para contrarrestar estas amenazas.

¿Quién es EVLF?? Una mirada más cercana al creador de CraxsRAT y CypherRAT

EVLF, según lo identificado por expertos en ciberseguridad, es la figura notoria detrás de la creación de la troyanos de acceso remoto (RAT) Conocido como CypherRAT y CraxsRAT.

Operando desde Siria, Esta entidad ha surgido como un actor fundamental en el mundo cibercriminal., Ofreciendo malware como servicio (MaaS) a varios actores de amenazas en todo el mundo. A través de una sofisticada tienda online, EVLF ha comercializado con éxito estas herramientas, Asegurarse una reputación de innovación en el desarrollo de software malicioso.

El nombre EVLF ganó notoriedad no solo por las herramientas’ capacidades sino también para empleando un modelo de ventas que hizo que estas poderosas herramientas de malware fueran accesibles a una amplia gama de ciberdelincuentes, impactando significativamente los panoramas globales de ciberseguridad.

Descifrando el motivo: ¿Por qué crear CypherRAT y CraxsRAT??

El desarrollo de CypherRAT y CraxsRAT por EVLF fue impulsado por el objetivo de ofrecer acceso profundo y control sobre los dispositivos infectados.. Estas herramientas son Diseñado para infiltrarse Sistemas operativos Android, otorgando a los usuarios la capacidad de controlar las cámaras, micrófonos, e incluso los datos de ubicación del dispositivo.

La motivación principal detrás de la creación y distribución de estas RAT parece ser el beneficio económico., con EVLF vendiendo licencias de por vida para estas herramientas de malware y atendiendo la demanda dentro de la comunidad cibercriminal para sofisticadas capacidades de espionaje.

Adicionalmente, Las actualizaciones continuas y las opciones de personalización proporcionadas sugieren un compromiso con el mantenimiento de la relevancia y eficacia de estas herramientas en el panorama de la ciberseguridad en constante evolución..

El impacto del malware CypherRAT y CraxsRAT en la ciberseguridad global

La infiltración de CypherRAT y CraxsRAT en el ecosistema de ciberseguridad representa una amenaza importante para personas y organizaciones de todo el mundo.. Estas herramientas de malware han simplificado el proceso para que los cibercriminales obtengan información confidencial y ejerzan control sobre los dispositivos comprometidos..

Su capacidad para eludir Google Play Protect y manipular dispositivos infectados de forma remota ha hecho que los usuarios de Android sean particularmente vulnerables.. La proliferación de estas RAT, Impulsado por los esfuerzos de marketing y distribución de EVLF, Subraya un desafío crítico para los profesionales de la ciberseguridad: La necesidad de adaptarse y abordar las herramientas rápidamente diversificadas disponibles para los ciberdelincuentes. Para usuarios que buscan proteger sus dispositivos, El uso de soluciones de seguridad integrales puede ofrecer una protección sólida contra amenazas tan sofisticadas..

Cómo los investigadores rastrearon el EVLF

Rastrear a las personas detrás de las amenazas cibernéticas es un proceso complejo que implica juntar evidencia digital.. En el caso de EVLF, un conocido desarrollador de malware, Los investigadores de ciberseguridad se embarcaron en un meticuloso viaje de investigación.. Esta sección explora las huellas digitales que llevaron al desenmascaramiento del EVLF, arrojando luz sobre la colaboración dentro de la comunidad de ciberseguridad que jugó un papel fundamental en la identificación del desarrollador del malware.

Las huellas digitales que llevaron a la identificación de EVLF

La pista que conduce a EVLF comenzó con la investigación de la arquitectura del malware y el modelo de distribución.. Los investigadores identificaron patrones de codificación y comportamientos operativos únicos en las cepas de malware CypherRAT y CraxsRAT que fueron consistentes en varios ataques..

Al examinar el código del malware, Descubrieron pistas ocultas dentro de los metadatos del software., como artefactos de compilación específicos y técnicas de ofuscación únicas que apuntaban a un solo desarrollador o equipo. Además, el uso de una billetera criptográfica específica Para las actividades transaccionales asociadas con las ventas de malware se proporcionó un vínculo financiero crucial.. Esta billetera, Tener transacciones que abarcan más de tres años, Fue clave para rastrear hasta EVLF.

El avance se produjo cuando el individuo intentó retirar una cantidad significativa de esta billetera., lo que llevó a una interacción directa con el proveedor de servicios de billetera que requirió verificación de identidad. Esta solicitud de verificación dejó inadvertidamente un rastro de papel digital que los investigadores pudieron seguir..

También, La presencia digital de EVLF se extendió más allá del malware en sí. El funcionamiento de una tienda web pública y la distribución de malware a través de plataformas como GitHub y Telegram proporcionaron más pruebas.. Medios de comunicación social interacciones, publicaciones del foro, y la respuesta a la congelación de los fondos de criptomonedas fueron todas partes del rompecabezas digital. Cada pieza proporcionó información sobre las operaciones., motivaciones, y posible ubicación geográfica de EVLF.

Colaboración en la comunidad de ciberseguridad: Desenmascarando a un desarrollador de malware

La identificación del EVLF no fue el esfuerzo de una sola organización. Se requirió un esfuerzo colectivo de múltiples entidades de ciberseguridad., Demostrando el poder de la colaboración. Compartiendo los hallazgos, herramientas, y la inteligencia, Los investigadores podrían cruzar datos y validar sus hipótesis.. Plataformas como foros, grupos cerrados, y las reuniones de intercambio de investigaciones se convirtieron en canales para el intercambio de información..

El descubrimiento por parte de una organización de una firma de malware única podría complementarse con el conocimiento de otra sobre... mando y control (C2) servidor Patrones o actividades de pago asociadas con el uso del malware. Este enfoque colaborativo aceleró el proceso de conectar los puntos., haciendo cada vez más difícil para el desarrollador del malware permanecer oculto.

Además, Las asociaciones público-privadas desempeñaron un papel fundamental. La participación de las empresas de ciberseguridad, Investigadores académicos, y las fuerzas del orden a través de las fronteras formaron una red formidable contra las amenazas a la ciberseguridad. Su estrategia unificada hacia la comprensión, Rastreo, y desmantelar la infraestructura de operaciones de malware como las que ejecuta EVLF demuestra la eficacia de la acción colectiva en materia de ciberseguridad.. Este esfuerzo conjunto no solo condujo a la identificación de EVLF, sino que también sentó un precedente sobre cómo la comunidad de ciberseguridad puede unirse para abordar las amenazas en la era digital..

El funcionamiento técnico interno de CypherRAT y CraxsRAT

El panorama del malware móvil está en constante evolución, Los cibercriminales están desarrollando herramientas más sofisticadas para eludir las medidas de seguridad y explotar las vulnerabilidades.. Entre estas herramientas, CypherRAT y CraxsRAT se destacan por sus capacidades avanzadas y los riesgos que representan para los usuarios de Android.. En el núcleo de ambos troyanos de acceso remoto (RAT) Es un diseño muy complejo que apunta al sigilo y la eficiencia.. Estos malwares permiten el acceso no autorizado al dispositivo de la víctima., Permitir a los atacantes recuperar datos personales, supervisar las actividades de los usuarios, e incluso controlar el dispositivo de forma remota sin el conocimiento del usuario.

La sofisticación del malware CypherRAT

CypherRAT ejemplifica el nivel avanzado de amenaza que representa el malware moderno.

Más allá de una simple herramienta para acceder a información privada, Tiene la capacidad de interferir con las operaciones del dispositivo y exfiltrar datos confidenciales sin dejar rastros típicos de intrusión.. Este malware aprovecha varias técnicas para pasar desapercibido, incluido el uso de cifrado para ocultar sus comunicaciones y sofisticadas tácticas de evasión que le ayudan a evitar ser detectado por soluciones antivirus. Su diseño se centra en minimizar su huella en el dispositivo infectado y maximizar su acceso a datos valiosos..

Anatomía de CraxsRAT: Cómo evade la detección

RATA de Craxs, Muy parecido a CypherRAT, Está diseñado para infiltrarse en dispositivos Android sin alertar a los usuarios ni a las herramientas de seguridad.. Emplea una técnica de ofuscación de múltiples capas que dificulta el análisis y la detección para los profesionales de seguridad.. Uno de los aspectos más preocupantes de CraxsRAT es su capacidad para eludir Google Play Protect., una función de seguridad destinada a bloquear la instalación de aplicaciones dañinas. Lo hace a través de sofisticados métodos de evasión que explotan lagunas en los marcos de seguridad..

Adicionalmente, CraxsRAT puede inyectarse en aplicaciones legítimas, enmascarando aún más su presencia y haciendo que su eliminación sea una tarea compleja sin herramientas especializadas.

Para protegerse contra tales amenazas, Se recomienda a los usuarios que descarguen aplicaciones solo de fuentes confiables y mantengan sus dispositivos actualizados.. Sin embargo, Ante amenazas tan avanzadas como CraxxRAT y CypherRAT, Estas medidas pueden no ser siempre suficientes. Para aquellos preocupados por la seguridad de sus dispositivos Android, El uso de una solución de seguridad confiable puede proporcionar una capa adicional de defensa..

Comprender los aspectos técnicos de estas RAT resalta la importancia de permanecer alerta y emplear medidas de seguridad integrales.. La innovación continua de los ciberdelincuentes exige estrategias de defensa igualmente dinámicas y efectivas para proteger la información personal y sensible del acceso no autorizado..

Cómo protegerse contra CypherRAT y CraxsRAT

Los ataques de malware pueden ser devastadores, lo que lleva a la pérdida de datos, infracciones de privacidad, y daños financieros. Sin embargo, Adoptar una postura preventiva puede minimizar el riesgo. El primer paso para protegerse contra amenazas como CypherRAT y CraxsRAT implica comprender su funcionamiento e implementar medidas de seguridad efectivas..

Prácticas recomendadas para que individuos y organizaciones eviten ataques de malware

Para garantizar que su entorno digital permanezca seguro contra el malware se requiere una combinación de vigilancia, Buenas prácticas, y herramientas de seguridad confiables. Aquí hay estrategias esenciales que todos deberían adoptar:

- Actualizar regularmente: Mantener su software y sistemas operativos actualizados es crucial. Los desarrolladores lanzan periódicamente parches y actualizaciones para corregir vulnerabilidades que podrían ser explotadas por malware..

- Descarga Wisely: Descargue siempre aplicaciones y software de fuentes oficiales y verificadas. Las plataformas no oficiales a menudo alojan archivos infectados que pueden comprometer su dispositivo.

- Precaución con el correo electrónico: Tenga cuidado con los archivos adjuntos y enlaces de correo electrónico, Especialmente si provienen de fuentes desconocidas.. Los correos electrónicos de phishing son un método común utilizado por los atacantes para distribuir malware..

- Utilice contraseñas seguras: Mejore su seguridad utilizando contraseñas complejas y considere emplear un administrador de contraseñas confiable para realizar un seguimiento de ellas..

- Habilitar funciones de seguridad: Utilice la configuración de seguridad integrada de su dispositivo, como cerraduras biométricas para teléfonos inteligentes u opciones de cifrado para datos confidenciales.

- Software antivirus: Instale un programa antivirus confiable y asegúrese de que esté siempre en funcionamiento y actualizado.. Los análisis regulares pueden detectar y aislar software dañino antes de que pueda causar daños..

Seguir estas prácticas crea una base sólida para la ciberseguridad, pero requiere constancia y conciencia para ser verdaderamente eficaz..

Esfuerzos comunitarios en materia de ciberseguridad: El papel del intercambio de información

La lucha contra las amenazas a la ciberseguridad es un esfuerzo colectivo que se beneficia significativamente del intercambio de información.. Uniendo recursos e inteligencia, La comunidad de ciberseguridad puede mejorar su comprensión de las amenazas emergentes, como las que plantean creadores como EVLF. Este enfoque colaborativo permite el rápido desarrollo de mecanismos de defensa y soluciones de seguridad..

Plataformas para el intercambio de información, como conferencias de la industria, foros en línea, y boletines informativos sobre ciberseguridad, Servir como canales vitales para difundir conocimientos y mejores prácticas.. La interacción con estas comunidades puede empoderar a las personas y organizaciones para mejorar sus defensas., garantizar un mayor nivel de protección contra amenazas potenciales.

Preparación antes de la eliminación de malware.

Antes de iniciar el proceso de eliminación real, se recomienda que usted hace los siguientes pasos de preparación.

- Apague el teléfono hasta que sepa cómo malo es la infección por el virus.

- Abrir estos pasos en otra, dispositivo seguro.

- Asegúrese de sacar la tarjeta SIM, ya que el virus podría hacerlo corruptos en algunos casos raros.

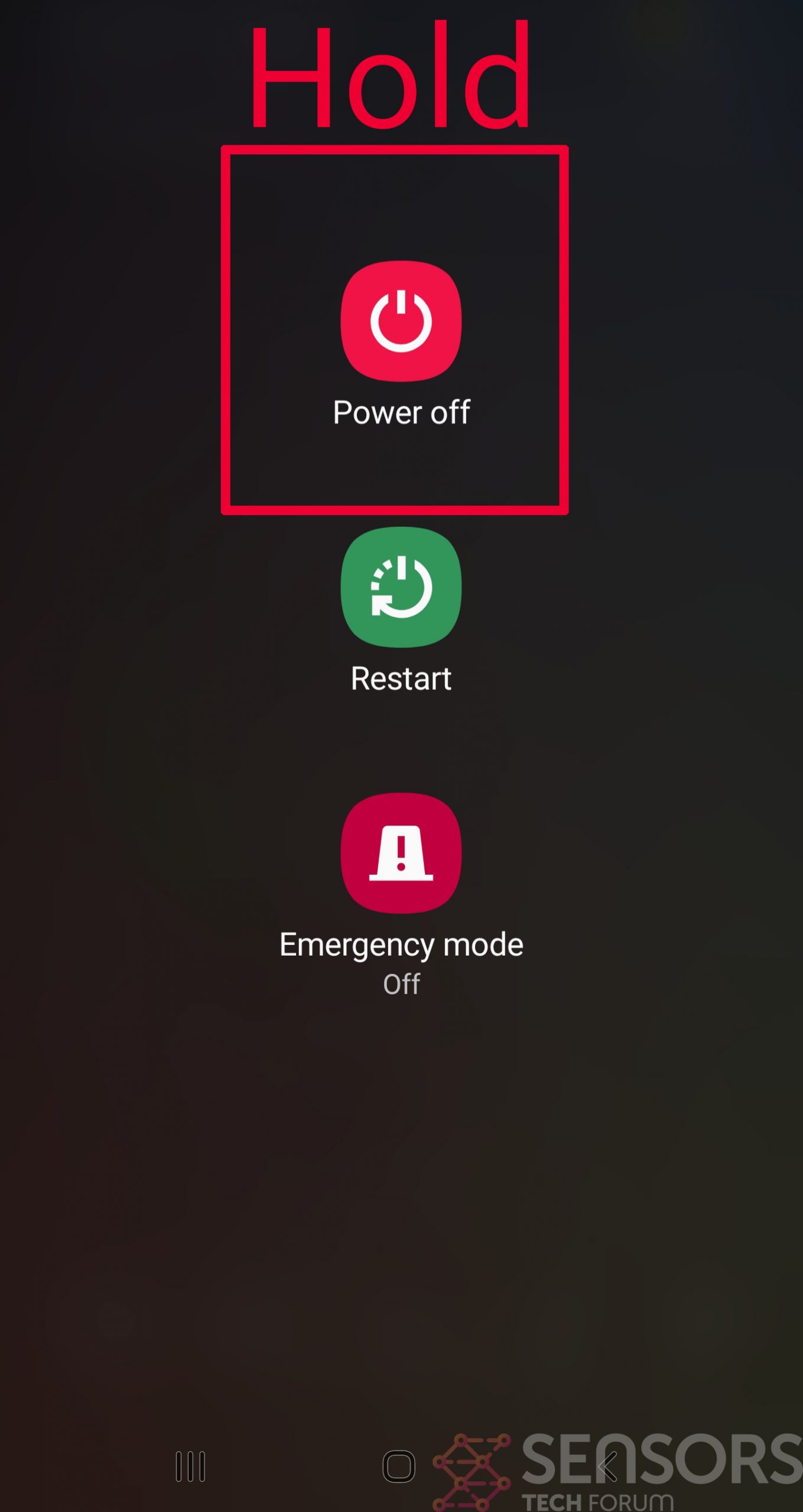

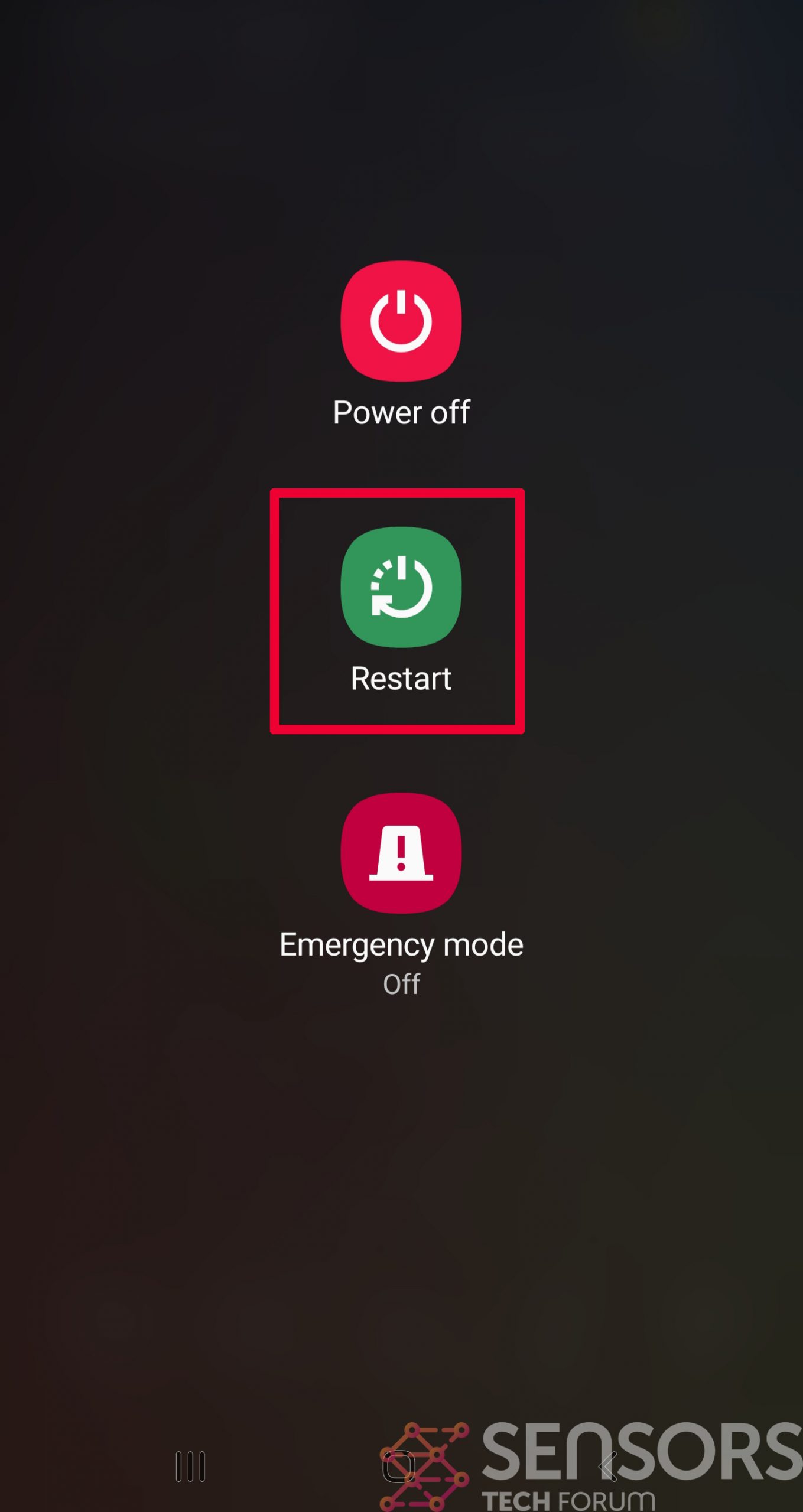

Paso 1: Apagar el teléfono para ganar algo de tiempo

Apagar su teléfono se puede hacer pulsando y manteniendo pulsado el botón de encendido y seleccionando la opción Apagar.

En caso de que el virus no le permiten hacer esto, También puede tratar de extraer la batería.

En caso de que su batería no sea extraíble, se puede tratar de drenar tan rápido como sea posible si usted todavía tiene control sobre él.

notas: Esto te da tiempo para ver qué tan mal está la situación y poder sacar tu tarjeta SIM de forma segura., sin los números en ella para ser borrado. Si el virus está en el equipo, espeically es peligroso mantener la tarjeta SIM No.

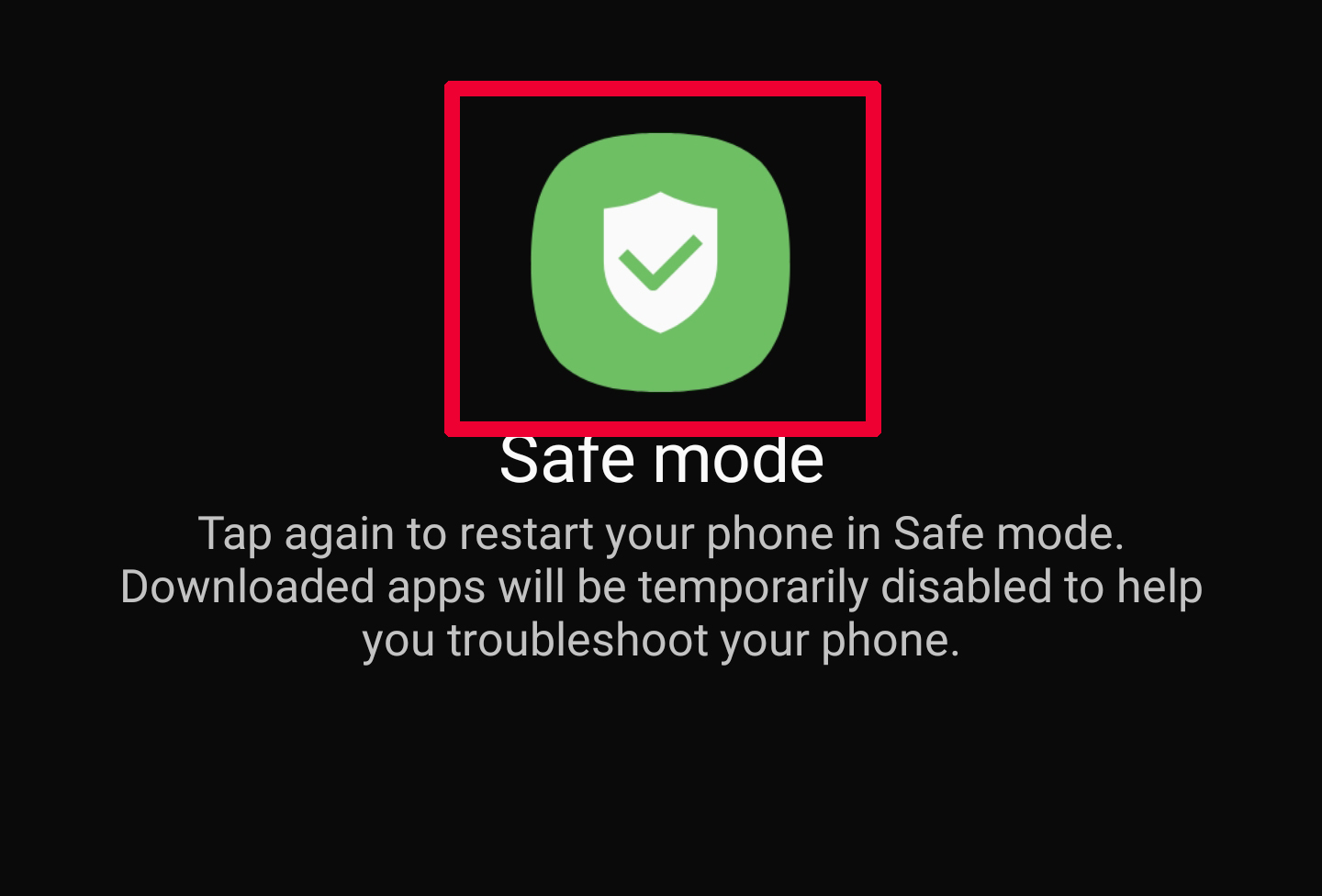

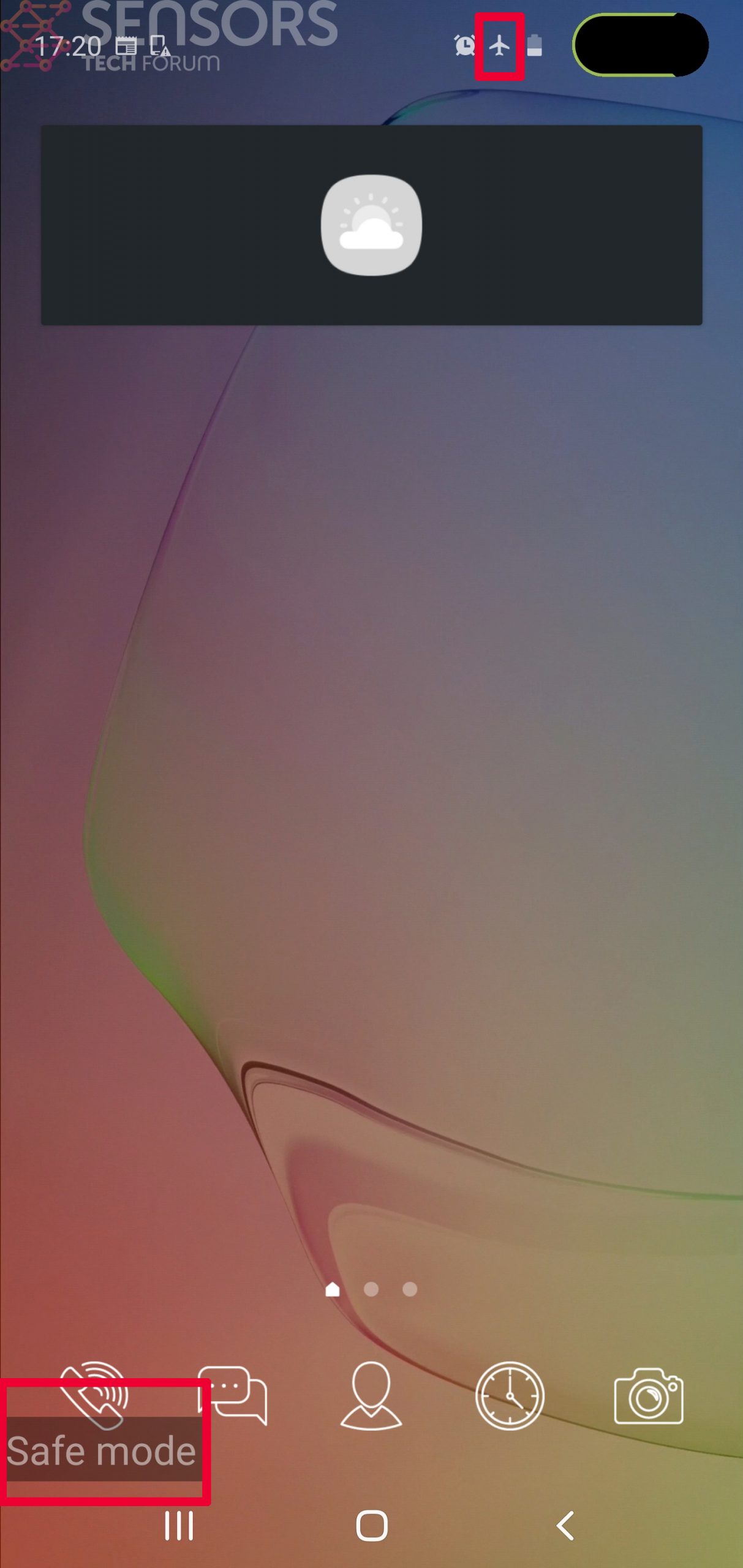

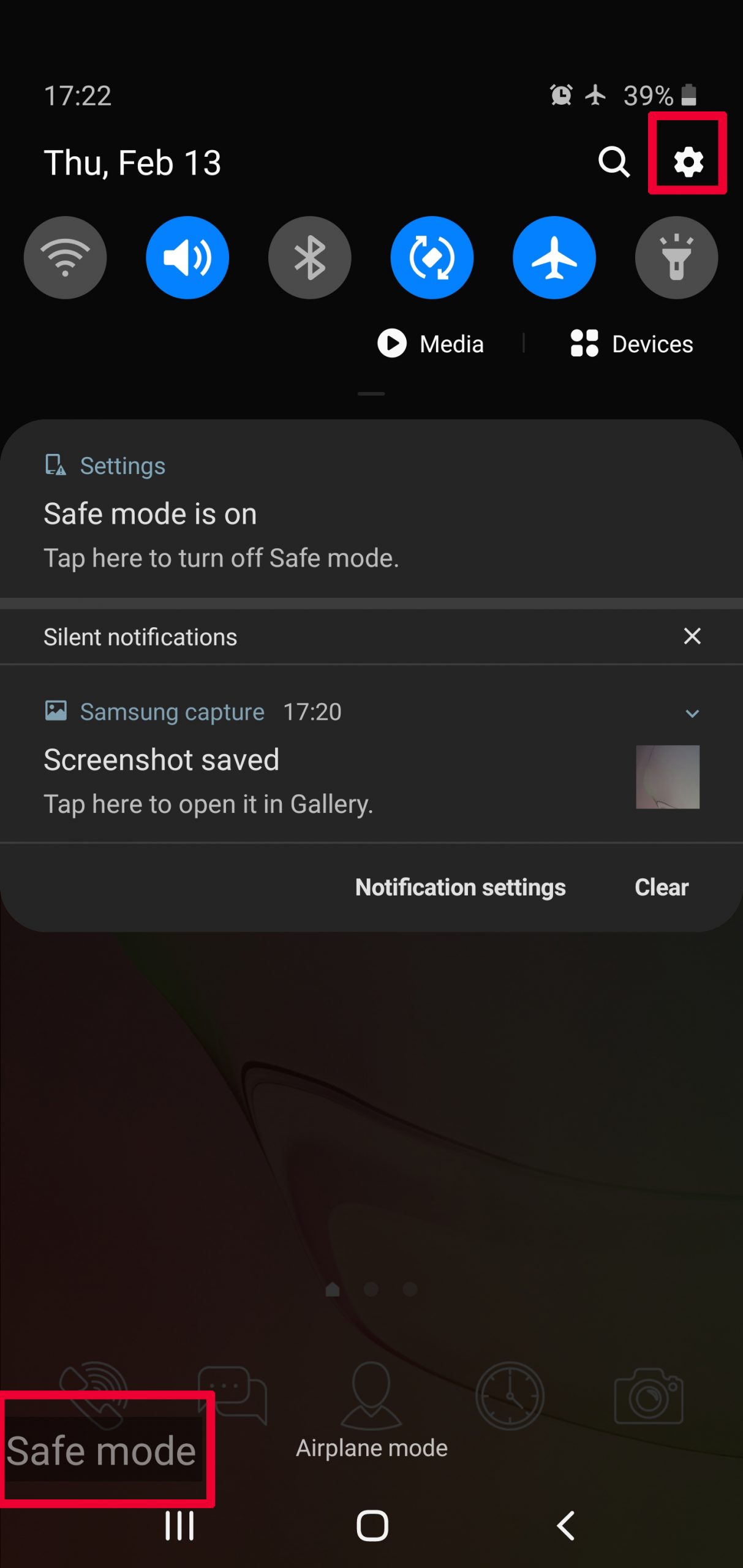

Paso 2: Activar el modo seguro de su dispositivo Android.

Para la mayoría de los dispositivos Android, cambiar a modo seguro es el mismo. Su hecho siguiendo estos mini-pasos:

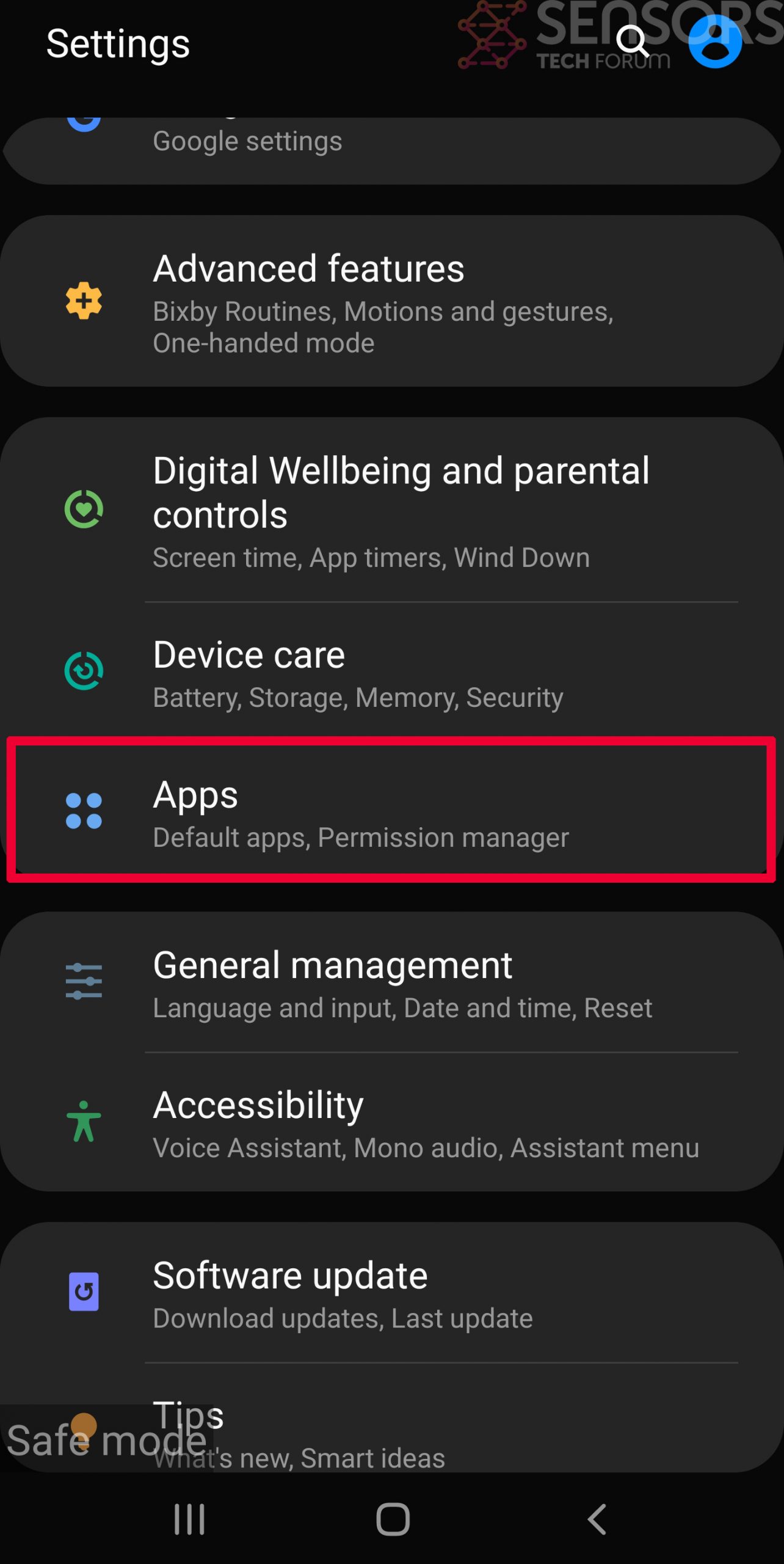

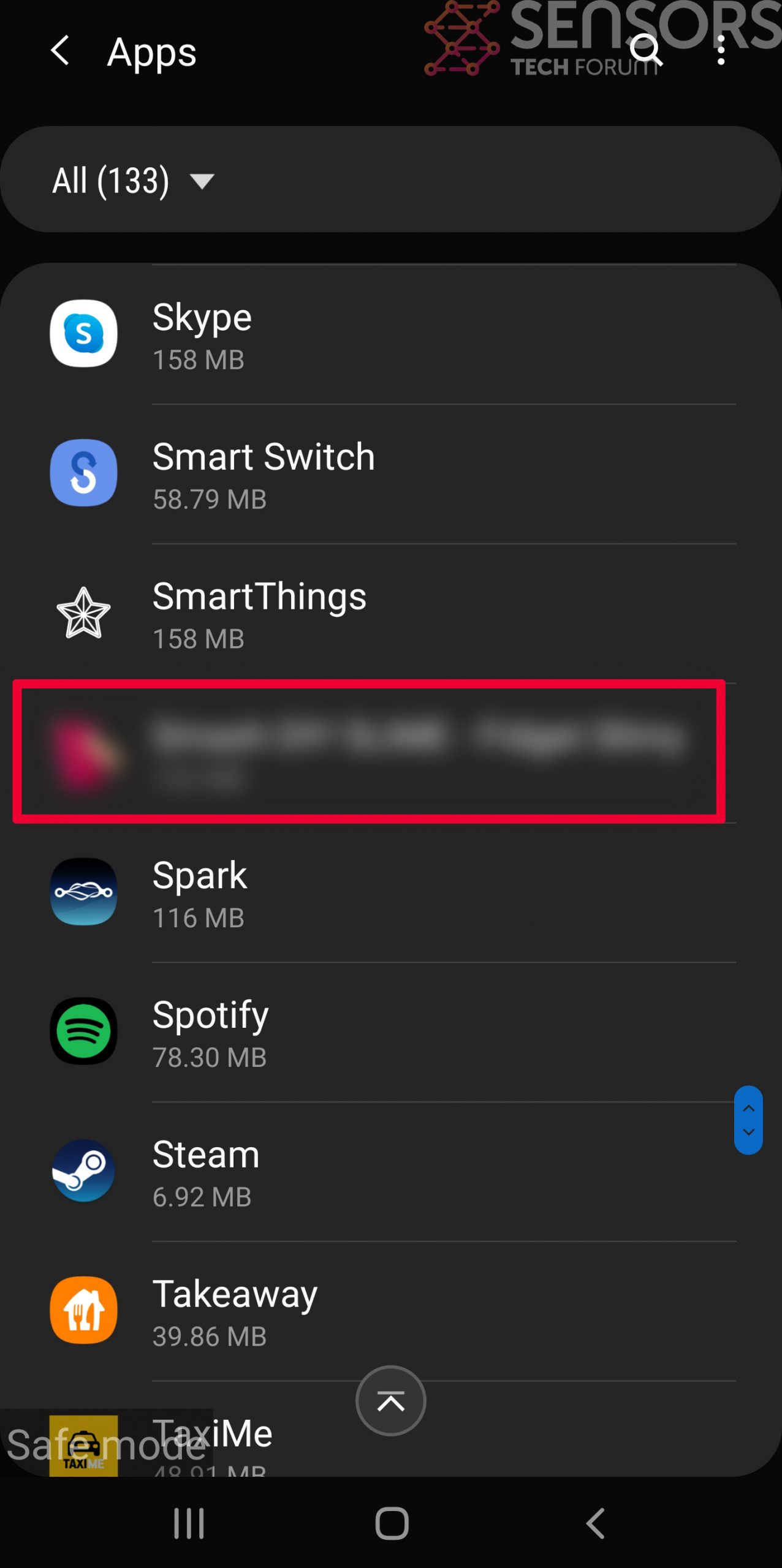

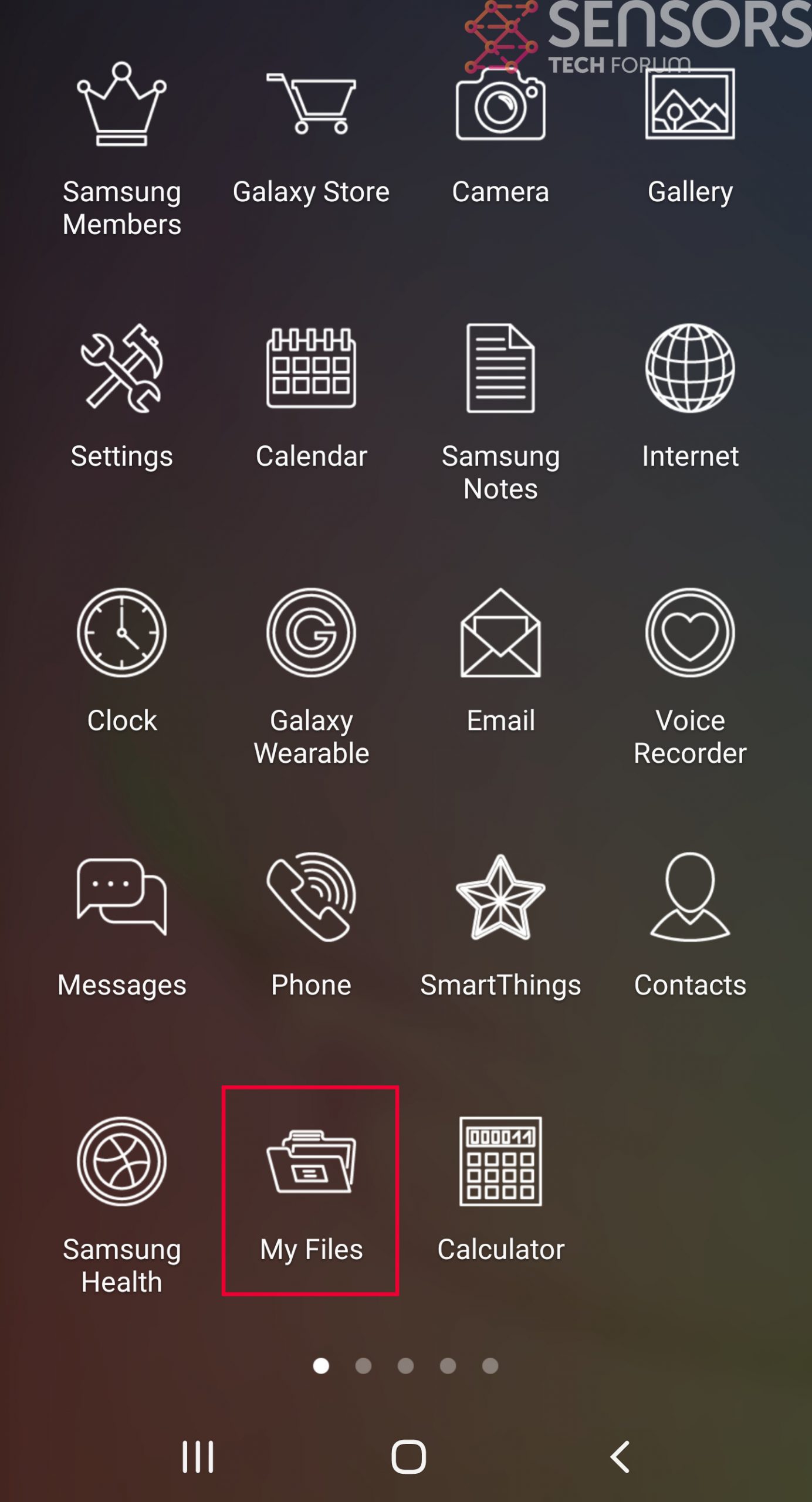

Paso 3: Eliminar la aplicación que Su creemos es el Virus

Por lo general, los virus Android consiguen enmascarados en forma de aplicaciones. Para eliminar aplicaciones, siga estos mini-pasos:

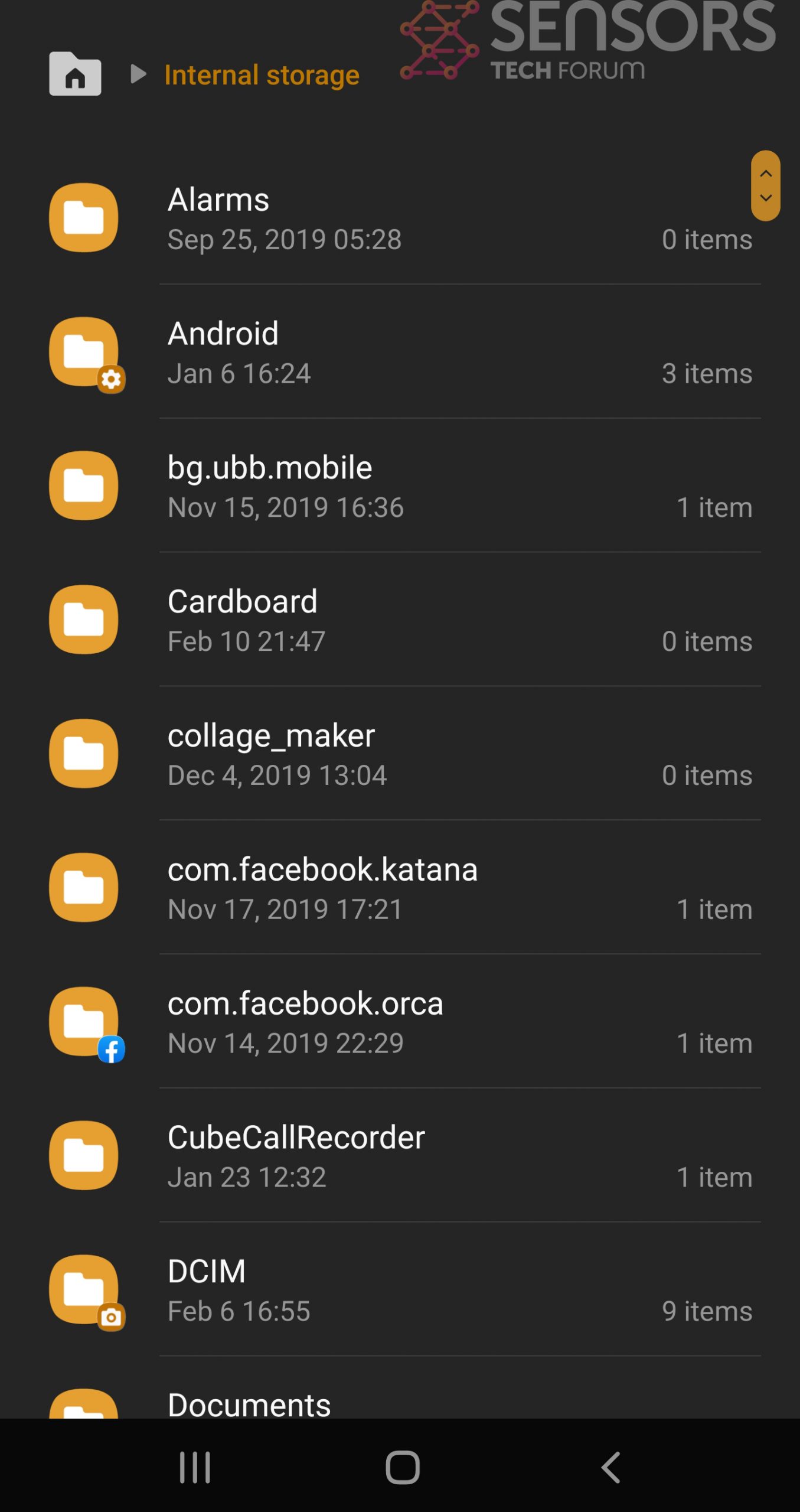

Paso 4: Encuentra Virus archivos ocultos en su teléfono Android y eliminarlos

Simplemente ubique el virus y mantenga presionado el archivo del virus para eliminarlo..