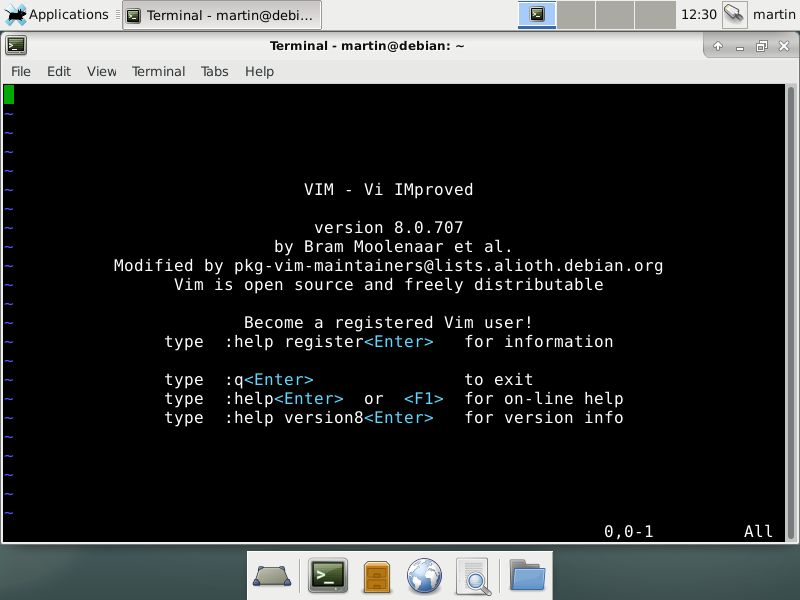

Los editores de Linux populares Vim y Neovim se han encontrado para contener un defecto muy peligroso que se siguió en el aviso CVE-2019 a 12.735. Su explotación permite a los hackers ejecutar código arbitrario en el sistema operativo afectado.

El Empuje y no autorizado editores de texto para Linux se han encontrado para tener una gran debilidad que permite a los hackers ejecutar código arbitrario, Este error está siendo rastreado en el CVE-2.019 hasta 12.735 asesoramiento. La razón de por qué esto es un problema importante se debe a que son ampliamente preinstalado en los sistemas de las víctimas. Se utilizan tanto por los usuarios finales, administradores y desarrolladores con el fin de editar texto y llamar a otras herramientas de terceros y scripts.

Por sí mismos Vim y Neovim son una de las herramientas más populares, ya que son herramientas polivalentes y pueden interactuar con el sistema usando varios ganchos y funciones. El problema en sí proviene de la forma en que los editores interactúan con la llamada “modelines” - una característica que se fija para encontrar y aplicar las preferencias personalizadas en los documentos de forma automática. Se encontró que el fallo de seguridad en las versiones para Linux de Vim y Neovim para contener una expresión insegura permitiendo a los operadores maliciosos para eludir la aplicación de caja de arena.

Por su diseño las aplicaciones sí incluyen una caja de arena, lo que limitará los programas en los programas en ejecución que están dentro de un entorno aislado virtuales. La falla documentado en el aviso CVE-2019-12.735 muestra cómo los hackers pueden superarlo. Según los investigadores de seguridad hay dos posibles exploits de prueba de concepto que puede ser demostrada en escenarios del mundo real. Las consecuencias de estas medidas es que los operadores de malware pueden ganar una cáscara inversa. Todo lo que necesitan es hacer que las víctimas abren un archivo que se ha alterado previamente. A su debido tiempo, los desarrolladores han lanzado parches de seguridad para las aplicaciones. Los usuarios deben actualizar sus aplicaciones tan pronto como sea posible. Sin embargo, para asegurarse de que están protegidos al máximo los investigadores de seguridad también sugiere que se llevan a cabo las siguientes acciones:

- deshabilitar la característica modelines

- inhabilitar “modelineexpr”

- emplear los securemodelines aplicación en lugar de las líneas de modo incorporados