Si usted ha sido infectado por el virus de Dharma, este artículo tiene como objetivo ayudar a eliminar y tratar de restaurar los archivos .wallet gratis.

Si usted ha sido infectado por el virus de Dharma, este artículo tiene como objetivo ayudar a eliminar y tratar de restaurar los archivos .wallet gratis.

ransomware Dharma que fue establecido este último a ser una variante de la familia ransomware Crysis ha llegado con otra extensión de archivo .wallet. El virus Dharma cifra los archivos en el ordenador que infecta por el probable uso de la AES (Algoritmo de cifrado avanzado) después de lo cual se almacenan todos los rehenes cifrada. También deja tras de sí una nota de rescate en una .txt y .jpg archivos que las demandas de la víctima a pagar una considerable "cuota" para obtener los archivos de nuevo. En caso de que haya convertido en víctima de la Dvirus de ransomware Harma, le sugerimos que lea este artículo para aprender cómo eliminar Dharma y tratar de restaurar los archivos.

→Relacionado: Desencriptar .wallet archivos cifrados de forma gratuita (dharma actualización 2017)

Resumen de amenazas

| Nombre |

Dharma |

| Escribe | El ransomware |

| Descripción breve | Dharma encripta los archivos de usuario y las hojas como direcciones de correo electrónico de contacto para ponerse en contacto con los criminales detrás de él y pagar la cuota de rescate. |

| Los síntomas | Cambios en los archivos de extensión de los archivos cifrados a .wallet. Fondo de pantalla cambiará a uno con las instrucciones de rescate que tienen el respaldo de rescate e-mail – amagnus@india.com |

| Método de distribución | A través de un paquete de exploits, ataque al archivo DLL, JavaScript malicioso o una descarga dirigida del propio programa malicioso de manera ofuscado. |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

| Experiencia de usuario | Únete a nuestro foro para discutir Dharma. |

| Herramienta de recuperación de datos | Ventanas de recuperación de datos de Stellar Phoenix darse cuenta! Este producto escanea los sectores del disco para recuperar archivos perdidos y no puede recuperarse 100% de los archivos cifrados, pero sólo unos pocos de ellos, dependiendo de la situación y de si está o no han reformateado la unidad. |

actualización de mayo 2017 - Método de recuperación de datos nuevo

actualización de mayo 2017. Nuestra investigación indica que este virus de archivo .wallet sigue afectando a los usuarios de de mayo de 2017. Adicionalmente, hay una nueva infección ransomware, cual usos la extensión de archivo .wallet. Esta nueva infección .Wallet cifra los archivos usando el algoritmo de cifrado AES y RSA. La nota de rescate se nombra #_Restoring_files _ #. Txt.

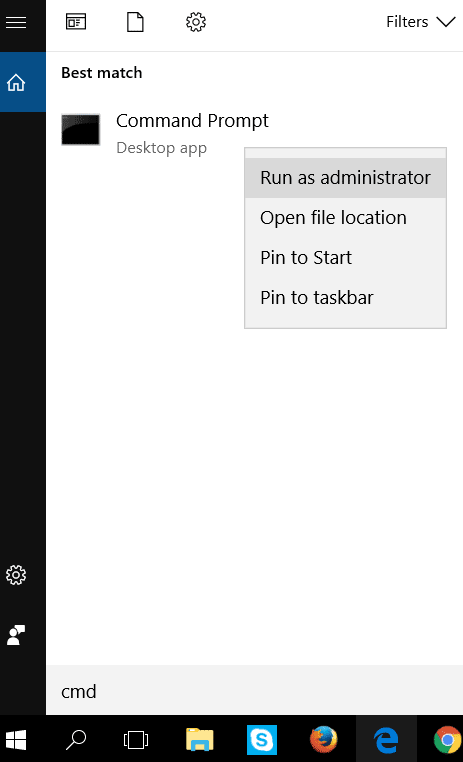

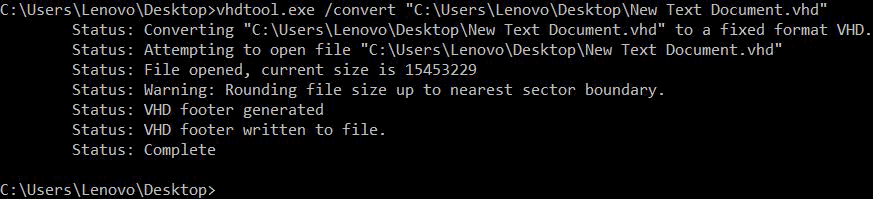

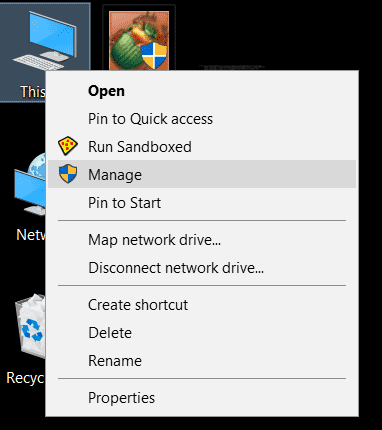

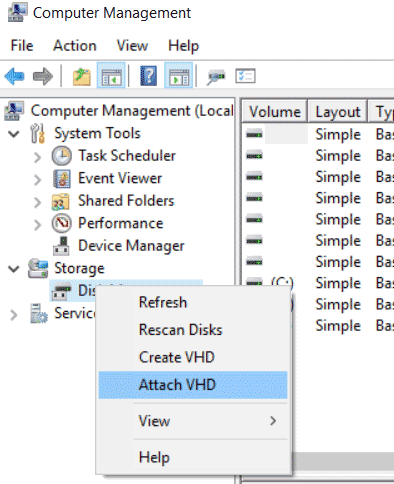

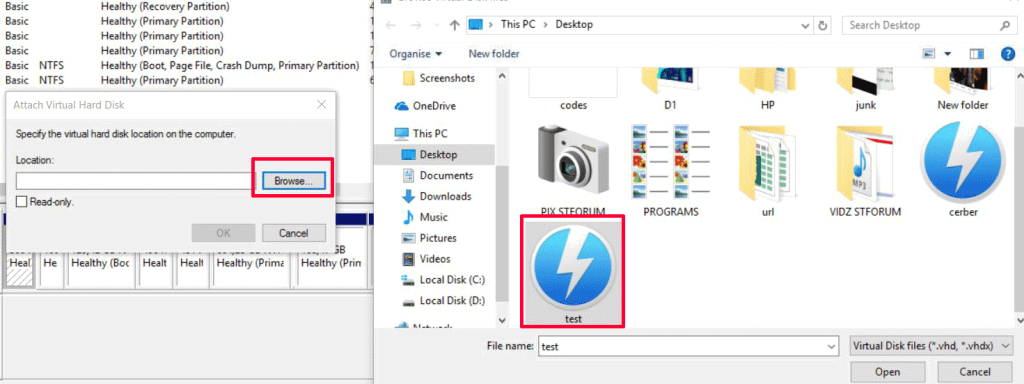

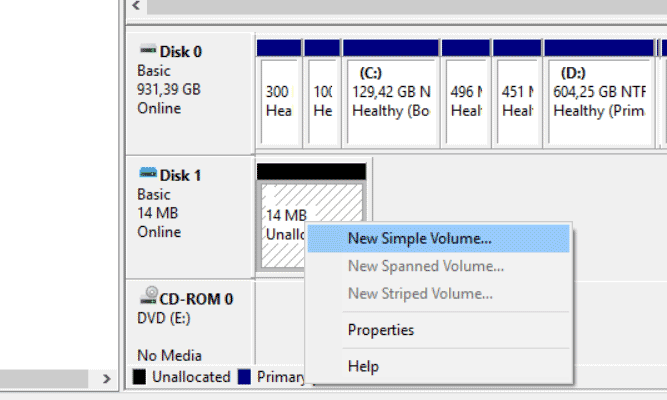

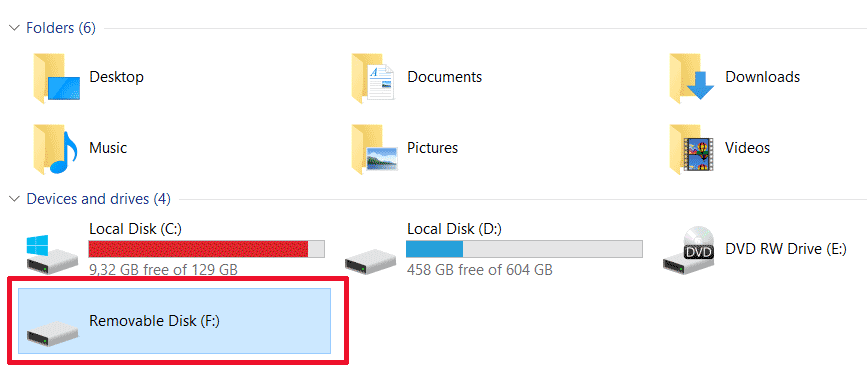

Se ha traído a nuestra atención que las víctimas de las últimas variantes de infección Dharma .wallet ransomware han logrado restablecer un porcentaje muy alto (por encima 90%) de sus archivos utilizando un método muy singular - la conversión de archivos en unidades virtuales y luego utilizando la opción de recuperación de la partición de los programas de recuperación de datos. Este método se aprovecha de los que convierten los archivos en un tipo de archivo .VHD que es una unidad virtual. Dado que no existen nuevos programas de recuperación de datos diseñados específicamente para recuperar particiones, un enfoque consiste en restaurar archivos encyrpted por Dharma ransomware es convertir los archivos encriptados en archivos .VHD y luego tratar de recuperarlos utilizando software de recuperación de partición. Dado que el algoritmo que cifra los archivos de hecho puede alterar sólo una pequeña parte del archivo, usted tiene una probabilidad mucho mayor de recuperar los archivos si los cambia en tipo .VHD.

Los métodos han sido reportados a no puede ser una garantía total para recuperar todos los archivos, pero si no se ha vuelto a instalar el sistema operativo todavía, le recomendamos que sigas. Pero primero, asegúrese de eliminar los archivos maliciosos de Dharma de las instrucciones al final de estos artículos. Aquí están las instrucciones:

¿Qué técnicas de Dharma virus utiliza para propagarse e infectar

Con el fin de causar una infección exitosa, .wallet variante del Dharma puede utilizar una mezcla de herramientas para ocultar el malware, tal como:

- Programa ofuscadores.

- Exploit kit.

- Carpinteros de archivos.

- URL de infección.

- JavaScript maliciosos.

- Una base de datos de sitios de distribución.

- servicios de spam o los robots de spam.

La combinación de estas herramientas se puede propagar Dharma ransomware en diferentes lugares a través de Internet, tal como:

- sitios web de medios sociales.

- Los mensajes de spam en mensajes de correo electrónico.

- Los mensajes en los servicios de mensajería y programas de comunicación(Skype, por ejemplo).

- archivos falsos subidas en los sitios web de torrent como generadores o grietas clave falsa de juego y correcciones de patch.

La activación de una URL o un archivo malicioso conduce a la infección devastadora con el Dharma ransomware, lo que hace que el virus realice inyección de scripts maliciosos en los procesos o servicios de Windows legítimos, tales como sysdm.cpl o svchost.exe.

Dharma ransomware - ¿Qué ocurre después de la infección

Después de ser infectado por Dharma ransomware, el virus comienza a realizar varias tareas diferentes. Para empezar, puede crear inicialmente varios objetos en el editor del registro de Windows. Esos objetos pueden hacer funcionar el virus de ransomware automáticamente al iniciar Windows y además es ejecutar archivos que ha creado cada vez que Windows se inicia. Entre las entradas del registro de Windows afectados pueden ser las claves del registro Run y RunOnce.

Y cuando se trata de los archivos que crea, Dharma ransomware puede crear varios archivos de la %Temp% y% AppData% carpetas. Pero también puede caer sus archivos de nota de rescate, que los investigadores afirman ser identificado como el siguiente:

- readme.txt

- Léame.jpg

Además, Dharma ransomware puede modificar la clave de registro para el escritorio de la computadora para cambiar el fondo de pantalla de la máquina afectada para nota de rescate del Dharma.

Aunque no está confirmado, la nota de rescate del virus puede ser similar a la otra versión de Dharma:

"Hola //, nuestro querido amigo!

//Parece que tiene con su seguridad sin dificultades.

//todos los archivos se cifran.

//utilizando el software de recuperación de terceros corromperá sus datos.

//sólo tiene una manera de recuperarlos de manera segura - utilizando nuestra herramienta de descifrado.

//para obtener la herramienta de descifrado originales en contacto con nosotros con el correo electrónico. En tema como escribir su ID, donde puede encontrar en nombre de cada archivo encriptado, También adjuntar al correo electrónico 3 archivos encriptados.

lavandos@dr.com

//que es en su interés de responder lo más pronto pissible para garantizar el restablecimiento de sus archivos, porque no vamos a mantener sus claves de descifrado en nuestros servidores más de 72 horas en el interés de nuestra seguridad.

//PD. sólo en caso de que usted no recibe una respuesta de la primera dirección de correo electrónico dentro de 24 horas, por favor utilice esta dirección de correo electrónico alternativa.

amagnus@india.com "

Además de esto, esta variante del Dharma también tiene un enfoque similar al Crysis XTBL cuando se trata de la estructura de los archivos después del cifrado. Volvieron a contener la dirección de correo electrónico para el contacto deseado, pero también tienen la única para Dharma .billetera extensión. Los archivos cifrados por Dharma pueden parecerse a la siguiente:

Después de Dharma ya ha cifrado los archivos, ya no pueden ser abiertos. Su código es alterado utilizando un algoritmo de cifrado única.

Dharma ransomware - Conclusión, Remoción y restauración de archivos

Ransomware como Dharma, una vez se ha demostrado que puede ser fija y parcheado a ser más difícil de descifrar y para que esto suceda los delincuentes cibernéticos más probable es que han invertido mucho. Se cree que las mismas personas que están detrás de la notoria ransomware Shade .XTBL han logrado obtener un beneficio simplemente soltando demasiadas variantes para investigadores de malware para realizar un seguimiento. Esto dio lugar a una gran cantidad de personas que pagar el rescate en lugar de descifrar sus archivos de forma gratuita. Una teoría es que se utilizaron estos fondos para crear la versión modificada de sombra - Dharma, el cual se encuentra actualmente no descodificarse.

A pesar de todo, es muy aconsejable que evite pagar el rescate a toda costa. investigadores de malware están constantemente monitoreando Dharma y actualizaremos este artículo con instrucciones de descifrado gratuitas, tal como lo hicimos con su versión previa. Mientras tanto le recomendamos para realizar lo siguiente si están infectados por el Dharma:

1. Copia de seguridad de los archivos cifrados y crear varias copias de los mismos.

2. Retire Dharma, preferentemente siguiendo las instrucciones a continuación.

3. Se centran en tratar de restaurar los archivos a través de métodos alternativos, como los que hemos sugerido a continuación en el paso "2. Restaurar archivos cifrados por Dharma ".

- Paso 1

- Paso 2

- Paso 3

- Paso 4

- Paso 5

Paso 1: Analizar en busca de Dharma con la herramienta de SpyHunter Anti-Malware

Eliminación automática de ransomware - Guía de video

Paso 2: Desinstale Dharma y el malware relacionado de Windows

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Paso 3: Limpiar los registros, creado por Dharma en su ordenador.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por Dharma existe. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Antes de empezar "Paso 4", Por favor arrancar de nuevo en el modo Normal, en caso de que usted está actualmente en modo seguro.

Esto le permitirá instalar y uso SpyHunter 5 exitosamente.

Paso 4: Arrancar el PC en modo seguro para aislar y eliminar el Dharma

Paso 5: Tratar de restaurar archivos cifrados por Dharma.

Método 1: Utilice STOP Decrypter de Emsisoft.

No todas las variantes de este ransomware se pueden descifrar de forma gratuita, pero hemos añadido el descifrador utilizado por los investigadores que a menudo se actualiza con las variantes que se convierten finalmente descifrado. Se puede tratar de descifrar los archivos mediante las siguientes instrucciones, pero si no funcionan, luego, por desgracia su variante del virus ransomware no es descodificarse.

Siga las instrucciones a continuación para utilizar el descifrador squared y descifrar sus archivos de forma gratuita. Puedes descargar la herramienta de descifrado squared vinculado aquí y luego siga los pasos indicados a continuación:

1 Botón derecho del ratón en el descifrador y haga clic en Ejecutar como administrador Como se muestra abajo:

2. De acuerdo con los términos de la licencia:

3. Haga clic en "Agregar carpeta" y luego agregar las carpetas en las que desea archivos descifrados como se muestra debajo:

4. Haga clic en "desencriptar" y esperar a que los archivos a ser decodificados.

Nota: El crédito para el descifrador va a Emsisoft investigadores que han hecho el gran avance con este virus.

Método 2: Utilice software de recuperación de datos

infecciones ransomware y Dharma apuntan a cifrar los archivos usando un algoritmo de cifrado que pueden ser muy difíciles de descifrar. Es por esto que hemos sugerido un método de recuperación de datos que pueden ayudar a ir alrededor de descifrado directa e intentar restaurar sus archivos. Tenga en cuenta que este método puede no ser 100% eficaz, pero también puede ayudarle un poco o mucho en diferentes situaciones.

Simplemente haga clic en el enlace y en los menús del sitio web en la parte superior, escoger Recuperación de datos - Asistente de recuperación de datos para Windows o Mac (dependiendo de su sistema operativo), y luego descargue y ejecute la herramienta.

Dharma-FAQ

What is Dharma Ransomware?

Dharma es un ransomware infección - el software malicioso que ingresa a su computadora en silencio y bloquea el acceso a la computadora o encripta sus archivos.

Muchos virus ransomware usan sofisticados algoritmos de encriptación para hacer que sus archivos sean inaccesibles. El objetivo de las infecciones de ransomware es exigirle que pague un pago de rescate para obtener acceso a sus archivos..

What Does Dharma Ransomware Do?

El ransomware en general es un software malicioso que esta diseñado para bloquear el acceso a su computadora o archivos hasta que se pague un rescate.

Los virus ransomware también pueden dañar su sistema, corromper datos y eliminar archivos, resultando en la pérdida permanente de archivos importantes.

How Does Dharma Infect?

De varias maneras: Dharma Ransomware infecta las computadoras al ser enviado a través de correos electrónicos de phishing, que contiene un archivo adjunto de virus. Este archivo adjunto generalmente está enmascarado como un documento importante, gusta una factura, documento bancario o incluso un billete de avión y parece muy convincente para los usuarios..

Another way you may become a victim of Dharma is if you descargar un instalador falso, crack o parche de un sitio web de baja reputación o si haces clic en un enlace de virus. Muchos usuarios informan haber contraído una infección de ransomware descargando torrents.

How to Open .Dharma files?

Tú can't sin descifrador. En este punto, la .Dharma son archivos cifrada. Sólo podrá abrirlos una vez que hayan sido descifrados usando una clave de descifrado específica para el algoritmo en particular..

Qué hacer si un descifrador no funciona?

No te asustes, y copia de seguridad de los archivos. Si un descifrador no descifró su .Dharma archivos con éxito, entonces no te desesperes, porque este virus aún es nuevo.

puedo restaurar ".Dharma" Archivos?

Sí, a veces los archivos pueden ser restaurados. Hemos sugerido varios métodos de recuperación de archivos eso podría funcionar si quieres restaurar .Dharma archivos.

Estos métodos no son de ninguna manera 100% garantizado que podrá recuperar sus archivos. Pero si tienes una copia de seguridad, tus posibilidades de éxito son mucho mayores.

How To Get Rid of Dharma Virus?

La forma más segura y la más eficiente para la eliminación de esta infección de ransomware es el uso de un programa anti-malware profesional.

Buscará y localizará el ransomware Dharma y luego lo eliminará sin causar ningún daño adicional a sus archivos importantes .Dharma.

¿Puedo denunciar ransomware a las autoridades??

En caso de que su computadora se infecte con una infección de ransomware, puede denunciarlo a los departamentos de policía locales. Puede ayudar a las autoridades de todo el mundo a rastrear y determinar a los perpetradores detrás del virus que ha infectado su computadora..

Abajo, hemos preparado una lista con sitios web gubernamentales, donde puede presentar una denuncia en caso de ser víctima de un ciberdelincuencia:

Autoridades de ciberseguridad, responsable de manejar los informes de ataques de ransomware en diferentes regiones de todo el mundo:

Alemania - Portal oficial de la policía alemana

Estados Unidos - Centro de quejas de delitos en Internet IC3

Reino Unido - Acción Fraude Policía

Francia - Ministerio del interior

Italia - Policía Estatal

España - Policía Nacional

Países Bajos - Cumplimiento de la ley

Polonia - Policía

Portugal - Policía Judicial

Grecia - Unidad de Delitos Cibernéticos (Policía helénica)

India - Policía de Mumbai - Célula de investigación de delitos cibernéticos

Australia - Centro australiano de delitos de alta tecnología

Los informes se pueden responder en diferentes períodos de tiempo, dependiendo de sus autoridades locales.

¿Puedes evitar que el ransomware cifre tus archivos??

Sí, puede prevenir el ransomware. La mejor manera de hacer esto es asegurarse de que su sistema informático esté actualizado con los últimos parches de seguridad., Utilice un programa antimalware de buena reputación. y cortafuegos, copia de seguridad de sus archivos importantes con frecuencia, y evita hacer clic en enlaces maliciosos o descargando archivos desconocidos.

Can Dharma Ransomware Steal Your Data?

Sí, en la mayoría de los casos ransomware robará tu información. It is a form of malware that steals data from a user's computer, lo encripta, y luego exige un rescate para descifrarlo.

En muchos casos, la autores de malware o los atacantes amenazarán con eliminar los datos o publicarlo en línea a menos que se pagó el rescate.

¿Puede el ransomware infectar WiFi??

Sí, ransomware puede infectar redes WiFi, ya que los actores maliciosos pueden usarlo para obtener el control de la red, robar datos confidenciales, y bloquear a los usuarios. Si un ataque de ransomware tiene éxito, podría conducir a una pérdida de servicio y/o datos, y en algunos casos, pérdidas financieras.

¿Debo pagar ransomware??

No, no debe pagar a los extorsionadores de ransomware. Pagarlos solo alienta a los delincuentes y no garantiza que los archivos o datos se restaurarán. El mejor enfoque es tener una copia de seguridad segura de los datos importantes y estar atento a la seguridad en primer lugar..

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, los piratas informáticos aún pueden tener acceso a su computadora, datos, o archivos y puede continuar amenazando con exponerlos o eliminarlos, o incluso utilizarlos para cometer delitos cibernéticos. En algunos casos, incluso pueden continuar exigiendo pagos de rescate adicionales.

¿Se puede detectar un ataque de ransomware??

Sí, ransomware puede ser detectado. Software antimalware y otras herramientas de seguridad avanzadas puede detectar ransomware y alertar al usuario cuando está presente en una máquina.

Es importante mantenerse al día con las últimas medidas de seguridad y mantener el software de seguridad actualizado para garantizar que el ransomware pueda detectarse y prevenirse..

¿Los delincuentes de ransomware son atrapados??

Sí, los criminales de ransomware son atrapados. Las fuerzas del orden, tales como el FBI, Interpol y otros han tenido éxito en rastrear y procesar a delincuentes de ransomware en EE. UU. y otros países.. A medida que las amenazas de ransomware siguen aumentando, también lo hace la actividad de aplicación.

Acerca de la investigación del Dharma

El contenido que publicamos en SensorsTechForum.com, esta guía práctica de eliminación de Dharma incluida, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el malware específico y restaurar sus archivos encriptados.

¿Cómo llevamos a cabo la investigación sobre este ransomware??

Nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, y como tal, recibimos actualizaciones diarias sobre las últimas definiciones de malware y ransomware.

Además, la investigación detrás de la amenaza ransomware Dharma está respaldada con VirusTotal y el proyecto NoMoreRansom.

Para comprender mejor la amenaza del ransomware, Consulte los siguientes artículos que proporcionan detalles informados..

Como un sitio que se ha dedicado a proporcionar instrucciones gratuitas de eliminación de ransomware y malware desde 2014, La recomendación de SensorsTechForum es solo preste atención a fuentes confiables.

Cómo reconocer fuentes confiables:

- Siempre verifica "Sobre nosotros" página web.

- Perfil del creador de contenido.

- Asegúrese de que haya personas reales detrás del sitio y no nombres y perfiles falsos.

- Verificar Facebook, Perfiles personales de LinkedIn y Twitter.

Tenemos un cliente que fue recientemente golpeado por la cepa DHARMA. (cuentas de servidor) El problema que tenemos es cómo se consiguió a través de una plataforma de seguridad muy apretado.

Nos cerrada Cuentas y expulsado privilegios de administrador. Además, el “Anfitrión” que estaba infectado no tiene una cuenta de correo. También tenemos una plataforma de seguridad de varias vectorizada que está vinculado a la nube (17 lo mejor del mercado AV de que el correo de exploración / web y la protección de punto final). Que afortunadamente se detuvo a mitad de camino a través de la encriptación. (Sin embargo, se sigue siendo 300Gb que necesitaba ser restaurado)

Recientemente hemos abierto RDP para un proveedor de 3 ª parte para ejecutar las actualizaciones en su plataforma. A continuación, fue golpeado…

(actualizaciones de la tercera parte de la compañía de ejecución para 100s clientes corporativos – y son firmes en que no es de su lado como otros sitios serían afectados).

Mi consulta es – ¿cómo esta infección a continuación, ponerse en? El servidor (2012 R2) Recientemente se ha formateado y recargado – todos los parches hasta la fecha, está detrás de un cortafuegos, No es Internet o correo revestimiento y tenemos una sólida plataforma de seguridad probada)

RDP? Ataque de fuerza bruta… algún tipo de BOT?

Ninguna otra unidad tiene la carga útil de la red.

Es muy extraño… Cualquier contribucion sera apreciada… Gracias

Se podría utilizar teóricamente un rastreador de red para interceptar cualquier comunicación relacionada con la POST Dharma, pero para ello hay que saber que el servidor remoto, se conecta y para ello se tiene que tener la carga maliciosa del virus que debe contener la dirección IP o host del servidor C2 en ella. Entonces puede agregarlo como fiter en Wireshark y volver a infectar un PC de prueba o si tiene un equipo infectado, Wireshark hacer ejecutar en el arranque e interceptar todos los paquetes de tráfico o de comunicación. A continuación tenemos un tutorial teórico sobre cómo ejecutar Wireshark en el arranque y la forma de tratar de detectar la información en paquetes, así que no dude ayudarse a sí mismo. Tenga en cuenta que usted tiene que estar infectado con el que hay que probar esto y es sólo teórica, lo que significa que puede o no puede trabajar, porque el virus puede enviar la información a través de paquetes encriptados o encriptar la clave de descifrado en su ordenador y enviarlo posteriormente.

ask.wireshark.org/questions/26932/capture-packets-on-startup-automatically – Wireshark ejecutar automáticamente al inicio

sensorstechforum.com/use-wireshark-decrypt-ransomware-files/ – Uso de Wireshark

Acabo de ver un sitio donde me he identificado RDP como el medio de entrada para los dos ataques separados. En ambos casos, las cuentas de prueba genérica con una contraseña fácil de adivinar (insinuación, las cuentas de usuario son cuentas de prueba en una escuela). Me gustaría comprobar, y vuelve a comprobar que el acceso del RDP sólo se permite a los usuarios reales específicos, y no a nivel general a cualquier administradores de dominio y cuentas de prueba, Asegúrese de que estas cuentas tienen buenas contraseñas. Más, idealmente, no publique RDP sobre el mismo de puerto predeterminado 3389. Al menos cambiar a un puerto diferente, o mejor aún, poner en una puerta de enlace web para acceder a ella.

Eche un vistazo a una página como security.berkeley.edu/resources/best-practices-how-articles/securing-remote-desktop-rdp-system-administrators para obtener más información sobre cómo proteger RDP.

Mi siguiente paso va a ser la instalación de App Locker en las cajas de RDP para garantizar que no se puede ejecutar el malware.

NB. Si nos fijamos en el propietario de los archivos que puede averiguar qué cuenta se infectó y causó el cifrado de archivos.

Hace unos días que estaba infectada por el virus del rescate “dharma ramsonware” con la cartera de extensión en el extremo, y dell'haker correo electrónico al principio.

fly_goods@aol.com.wallet

este ramsonware cifrar todo mi archivo de PC.

Él salió de la herramienta para descifrar los archivos?

He formateado el PC y restaurados con copias, pero algunos archivos importantes no han tenido éxito porque cifrada.

alguien me puede ayudar. Muchas gracias. buen día

Todavía no hay una herramienta de descifrado disponibles y descifrado puede no ser posible.

Berta Ok, gracias por su respuesta

ninguna de descifrado ?

dharma ramsonware

Hola

Tengo archivos PDF cifrados y la extensión fo los archivos se convirtió en 46FAC392.[mk.scorpion@aol.com].billetera cómo puedo solucionar este problema

Gracias