Este artículo ha sido creado con el fin de explicar lo que es la Oficina 365 Estafa de phishing y cómo se pueden quitar, así como todos los programas potencialmente no deseados entregadas a través de ellos.

Este artículo ha sido creado con el fin de explicar lo que es la Oficina 365 Estafa de phishing y cómo se pueden quitar, así como todos los programas potencialmente no deseados entregadas a través de ellos.

El Oficina 365 Estafa de phishing es una táctica de malware popular que intenta manipular a los usuarios de ordenador en sí mismos infectar con virus o revelar sus contraseñas. Por el momento no tenemos información acerca de los autores detrás de él. Nuestro artículo da una explicación detallada de cómo se propaga y cómo las víctimas puede intentar eliminar las infecciones activas.

Resumen de amenazas

| Nombre | Office365 estafa de phishing |

| Escribe | estafa de correo electrónico de phishing |

| Descripción breve | La oficina 365 Phishing es un ejemplo reciente de la táctica estafa que extorsiona a los objetivos en que interactúa con un sitio falso. |

| Los síntomas | Las víctimas recibirán mensajes de correo electrónico que contienen las instrucciones de phishing. |

| Método de distribución | Varios, incluyendo los métodos más populares. |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

Experiencia de usuario | Unirse a nuestro foro para discutir Office365 Phishing. |

Oficina 365 Estafa de phishing — actualización de septiembre 2020

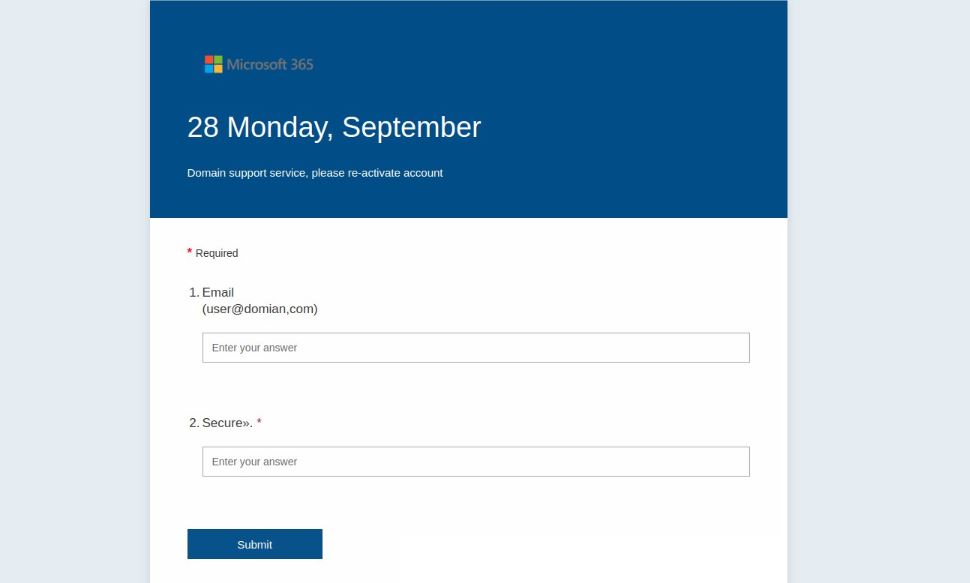

En septiembre 2020 los ataques de phishing continuaron con una nueva campaña de ataque con esta estafa. Esta vez los delincuentes se han centrado en una nueva imagen y estrategia diferente a las anteriores.. Intentan manipular a las víctimas para que piensen que están accediendo a una página de inicio de sesión legítima de Office falsificando un nombre de dominio relacionado con la oficina..

El método real de entrega de las URL puede variar. El método más común es insertarlos en campañas de SPAM controladas por piratas informáticos o mediante otras amenazas.. Esto se puede hacer insertando enlaces a él en otros secuestradores y redes publicitarias controladas por piratas informáticos..

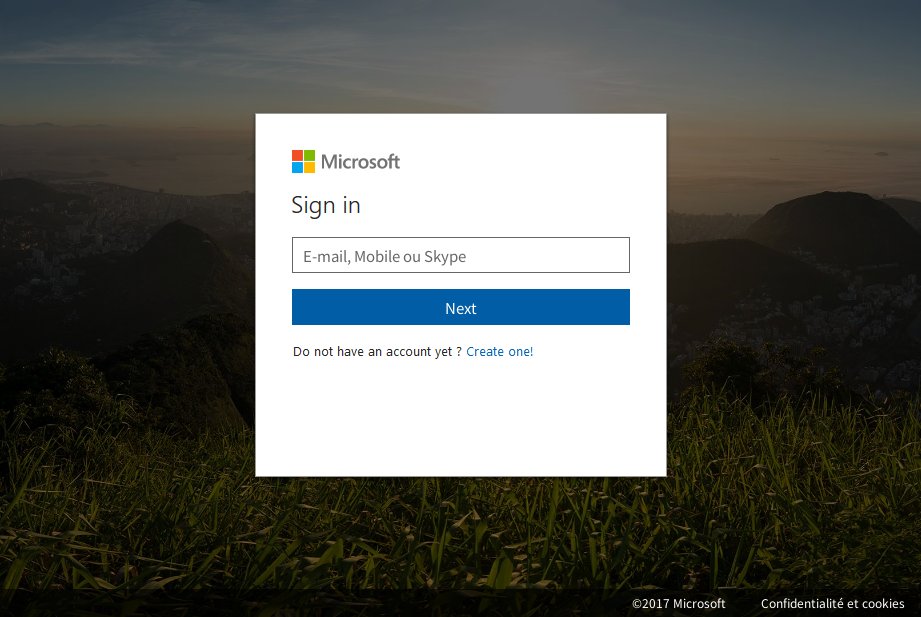

Esta nueva campaña de phishing no solo mostrará una pantalla de inicio de sesión solicitando el mensaje de correo electrónico y luego agregando otros valores. En su lugar, muestra una pantalla de inicio de sesión con la imagen del logotipo del servicio y muestra los campos para la dirección de correo electrónico y la contraseña de la víctima.. También hemos recibido confirmación de que algunas de las páginas mostradas muestran versiones traducidas de la página.. Esto nos lleva a creer que las páginas implementarán cookies de seguimiento y utilizarán tecnología web para identificar la ubicación de los visitantes.. Esta información se utilizará para proporcionar una página traducida de la estafa de phishing..

Oficina 365 Phishing - actualización de octubre 2019

Los delincuentes informáticos ahora están utilizando una técnica más avanzada y compleja con el fin de afectar a los objetivos previstos. No sólo son los hackers crean constantemente nuevos sitios de piratas informáticos a medida, pero en lugar de crear inicio de sesión falsa pide ahora utilizan una comprobación adicional. Los sitios están alojados en nombres de dominio que suenan similares y están diseñados como las páginas reales de Microsoft y los sitios asociados..

Anteriormente, cuando los usuarios introducen en sus credenciales que se presentaron con una página de error, en ese momento su nombre de usuario y contraseña serán enviadas inmediatamente a los criminales. Las páginas nuevas tubería sin embargo voluntad ellas en las páginas legítimas de Microsoft y abrir la bandeja de entrada de la víctima. La secuencia de malware exacta es la siguiente:

- Las víctimas recibirán mensajes de correo electrónico de phishing que utilizan tácticas de ingeniería social para manipular a los destinatarios para que crean que han recibido un mensaje legítimo de Microsoft.. Todos los enlaces publicados dará lugar a las páginas falsas de piratas informáticos controlados. Están alojados en Microsoft Azure y embebidos en los sitios de piratas informáticos a medida. El hecho peligroso aquí es que estas páginas se entregan con los certificados de seguridad de Microsoft. Los navegadores web de los visitantes no alertar a los usuarios de que este es un sitio de phishing.

- Cuando los indicadores de conexión de piratas informáticos a medida se interactuó con los usuarios y entran en sus credenciales un guión validará la información proporcionada. Esto se realiza mediante la activación de un cliente de servicios de fondo que verificará las credenciales a través del protocolo IMAP.

- Si la conexión es exitosa un motor pirata informático controlado comenzará a recuperar el contenido de la bandeja de entrada de la víctima. En la interfaz de las víctimas se le aparecen a sus bandejas de entrada legítimos como las credenciales ya se han pasado a través de la página incrustada.

Estos ataques son clasificados como extremadamente peligroso ya que muchos usuarios no tendrán manera de saber que han sido víctimas de la estafa de phishing. Los usuarios deben tener mucho cuidado al abrir las notificaciones de mensajes de correo electrónico o visitando sitios que están alojados en los nombres de dominio que no están alojados por Microsoft.

Este ataque parece estar coordinado por un grupo de hackers con mucha experiencia, esto nos da razones para creer que los enlaces también pueden enviarse usando otros canales, incluyendo perfiles en redes sociales. Los hackers pueden utilizar perfiles hackeados o generados automáticamente y publicar las notificaciones falsas existe. Esto puede ser ya sea en las líneas de tiempo, paredes y otras áreas públicas, así como grupos de chat y mensajes privados.

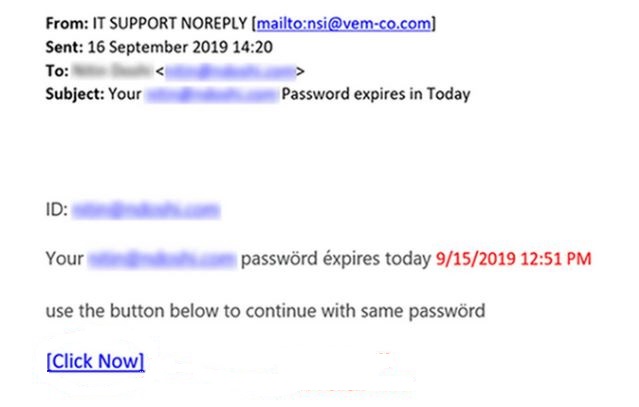

Oficina 365 Phishing - Formas de Distribución – actualización de septiembre 2019

Los expertos en seguridad han descubierto recientemente una nueva campaña. Las víctimas recibirán mensajes de correo electrónico de phishing que indica que se trata del equipo de apoyo. Los usuarios son manipulados en el pensamiento de que su contraseña está a punto de expirar y que necesitan para restablecerlos. Un enlace se proporcionará a los que dará lugar a una ventana de aviso de la conexión - si los usuarios entran en sus credenciales serán transmitidos a los piratas informáticos.

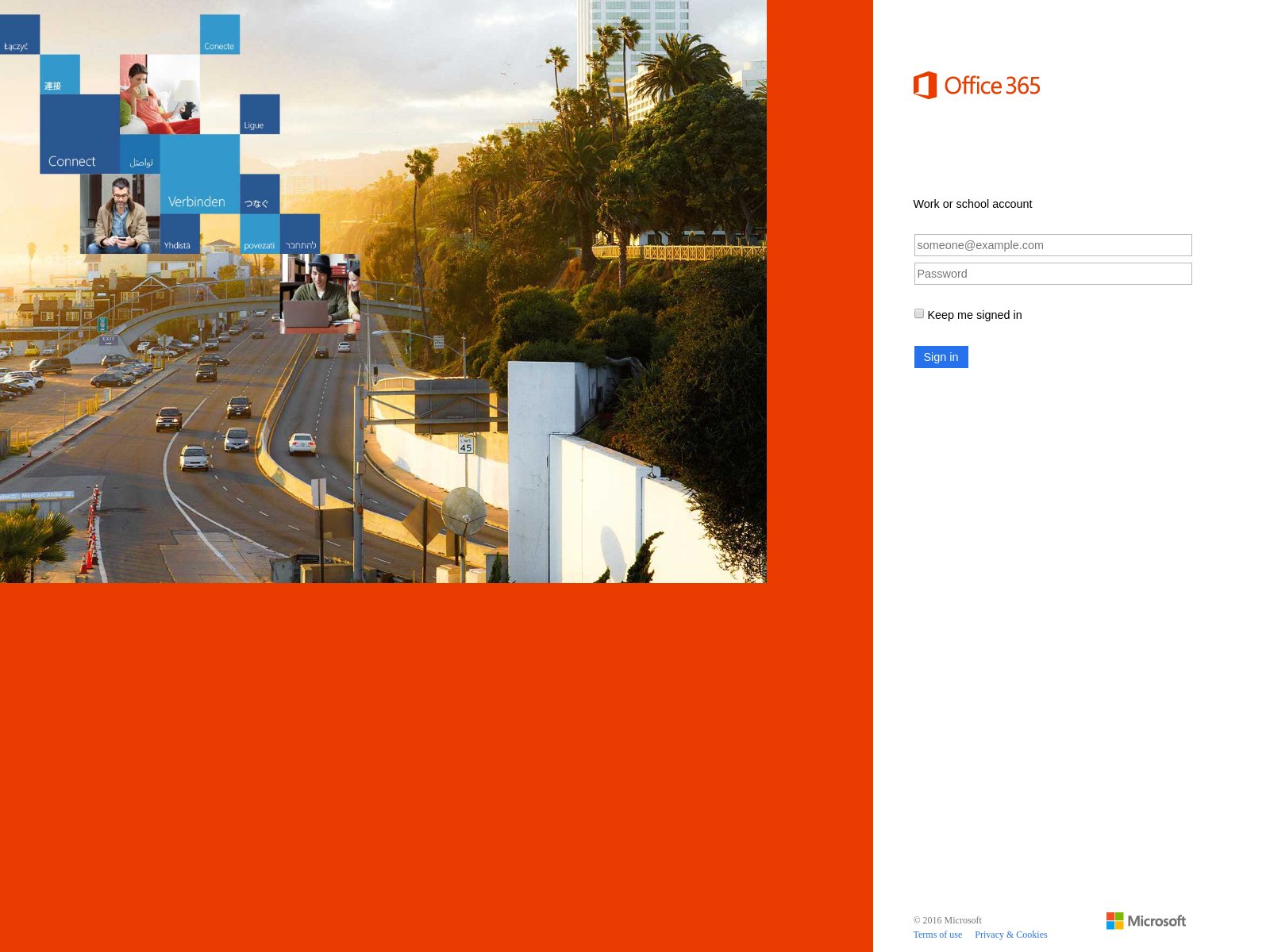

Oficina 365 Phishing - Formas de Distribución – actualización de agosto 2019

Varios ataques nuevos están aprovechando una página de inicio de sesión falsa. Sin embargo, la técnica que los atacantes están usando es novedoso. Los sitios de phishing están alojados en la infraestructura de nube de Microsoft Azure que puede hacer que muchos usuarios en el pensamiento de que la página se encuentra alojado en los mismos servidores. Lo que es particularmente peligroso es que al visitar la página se mostrará un certificado SSL válido de Microsoft. ataques de phishing directas con varios otros servicios y productos de la compañía también se pueden hacer posible: Oficina, Onedrive y etc.

Los hackers han creado un script que automatially puede raspar los recursos de la marca de la empresa y crear páginas de inicio de sesión muy convincentes. Lo que es particularmente preocupante es que los programadores han añadido en una medida adicional que puede ser bastante difícil de bypass.

> Oficina 365 Phishing - Formas de Distribución

Hay varios escenarios que los operadores de piratas informáticos detrás de los mensajes de estafa pueden utilizar. Las campañas individuales pueden ser operados por varios individuos y grupos y dirigidos contra diferentes áreas.

Uno de los métodos más frecuentes es la distribución de mensajes de correo electrónico de spam - se envían en elementos de diseño a granel y el uso de Internet de servicios de Internet conocidas, empresas o sitios que los usuarios podrían utilizar. Las páginas de phishing se pueden personalizar para que aparezcan como enviadas por Microsoft.. Los elementos interactivos incluidos en lugar del servicio real conducirán a páginas de inicio de sesión fraudulentas o descargas de virus.

Una alternativa es la creación de sitios web falsos que va a utilizar los nombres de dominio que suenan similares y contenidos. Para engañar a los usuarios aún más los administradores también pueden agregar certificados de seguridad que se firmó con el nombre del sitio o un nombre similar a Microsoft. Su objetivo principal es obligar a los visitantes a descargar un archivo o interactuar con un script que, en última instancia, los redirigirá a la página de destino legítima principal..

Estos dos métodos son también populares en la difusión portadores de carga útil infectados. Hay dos tipos principales que pueden conducir a una infección de redireccionamiento exitosa:

- Documentos maliciosos - Los criminales pueden crear documentos que contienen macros maliciosos en todos los formatos populares: presentaciones, documentos de texto enriquecido, bases de datos y hojas de cálculo. Cuando se abre Se les pedirá a los usuarios para activar los scripts incorporadas que se mostrará la página de redirección.

- Los instaladores de software - Se crearán instaladores falsos de aplicaciones relacionadas con el servicio o aplicaciones de productividad relacionadas. Cuando se inician durante el procedimiento de instalación o cuando se ha completado se mostrará la página de destino. Los piratas normalmente se centrará en aplicaciones como herramientas de productividad, complementos, suites creatividad y utilidades del sistema. Las infecciones más comunes son clientes relacionados-365 Oficina, manuales, actualizaciones y etc..

Estos archivos también se pueden transmitir en redes de intercambio de archivos donde los archivos legitiamte y piratas BOH se pueden encontrar. Son muy populares para enviar instaladores falsos..

Otra táctica es el uso de secuestradores de navegador que representan los plugins del navegador web maliciosa. Se hacen compatible con los navegadores web más populares y cargan en sus repositorios relevantes con reseñas de usuarios falsos y credenciales de desarrollador. Los usuarios leyendo la página de extensiones serán dadas promesas de nuevas adiciones de funciones u optimizaciones de rendimiento. Si están instalados, la configuración del navegador cambiará y redirigirá a las víctimas al mensaje de estafa de phishing..

Oficina 365 Phishing - en Profundidad general

Tan pronto como se abra la página de estafa de phishing, los usuarios serán dirigidos a un aviso de la conexión falsa. En la mayoría de los casos, cualquier entraron credenciales de cuenta serán automáticamente enviados a los operadores de hackers. El sitio será diseñado para parecerse a la página de servicios de Microsoft y también puede utilizar un nombre de dominio que suena similar o certificados de seguridad.

En muchos casos las amenazas adicionales serán entregados y lanzaron. Un ejemplo es la instalación de cookies de rastreo y guiones de recolección de datos. Se utilizan para crear un identificador único que se asigna a cada huésped infectado - esto se hace mediante la creación de un informe de todos los componentes de hardware instalados, ciertas variables del sistema operativo y la configuración del usuario. La información recogida se procesa a través de un algoritmo especial que genera el ID único. El otro tipo de información recogida se relaciona con la informacion del usuario, el motor se puede utilizar directamente para exponer la identidad de los usuarios. El motor va a buscar cadenas, como su nombre, dirección, intereses y las credenciales de la cuenta almacenados. Esto significa que el motor va a acceder tanto al sistema operativo, el contenido del archivo y todas las aplicaciones de terceros instaladas. La información recolectada puede ser utilizado para diversos delitos, entre ellos el robo de identidad y abuso financiero.

Como la mayoría de los mensajes fraudulentos de phishing llevan a la visualización de una página de destino a través del navegador web, siempre existe la oportunidad de colocar anuncios y contenido patrocinado. Ellos pueden tomar muchas formas, tales como las ventanas emergentes, banners, redireccionar enlaces, en línea y enlaces, etc.. Tras la interacción con ellos en el sitio del usuario los operadores de hackers recibirán ingresos.

Una alternativa es la inclusión de mineros criptomoneda que se puede introducir ya sea como programas independientes o por medio de secuencias de comandos ejecutados en el navegador. Ellos se aprovechan de los recursos de hardware integradas con el fin de ejecutar tareas relacionadas con criptomoneda-complejos. Cuando las operaciones exitosas son reportados a los servidores correspondientes fondos serán automáticamente transferidos a través de sus carteras.

En otros casos, la página también se puede utilizar para difundir malware de todos los tipos populares:

- El ransomware - Estas son algunas de las infecciones por el virus más peligrosos, ya que explorará los contenidos locales y los datos sensibles de los usuarios de proceso con un sistema de cifrado fuerte dejando inaccesibles. Por lo general, esto se hace mediante el uso de una lista integrada de datos del blanco. Cuando el ransomware haya terminado de procesar la información de los usuarios se quedan con archivos inservibles y un ransomware “Nota” que chantajearlos para que el pago de una “cuota de descifrado” con el fin de restaurar falsamente a los archivos afectados.

- Troyanos - La infección de caballo de Troya es una infección por el virus clásico que instala un cliente local en el ordenador de la víctima que se establece una infección persistente con seguro y un servidor pirata informático controlado. Permite a los operadores a tomar el control de las máquinas, espiar a los usuarios de las víctimas y secuestrar sus datos.

- Los secuestradores de navegador - Son maliciosos plugins del navegador web que se anuncian como complementos útiles para las aplicaciones más populares. A menudo se cargan en las respectivas tiendas de extensión (repositorios) y se anuncia como adiciones útiles. Tan pronto como se instalan cambios en las aplicaciones se llevarán a cabo, sobre todo la de las opciones predeterminadas (página de inicio, motor de búsqueda y nueva página de pestañas). Esto se hace con el fin de redirigir a los visitantes a la Oficina 365 phishing página de destino estafa tan pronto como se abren las ventanas del navegador.

Oficina 365 Las estafas de phishing - Escenarios comunes

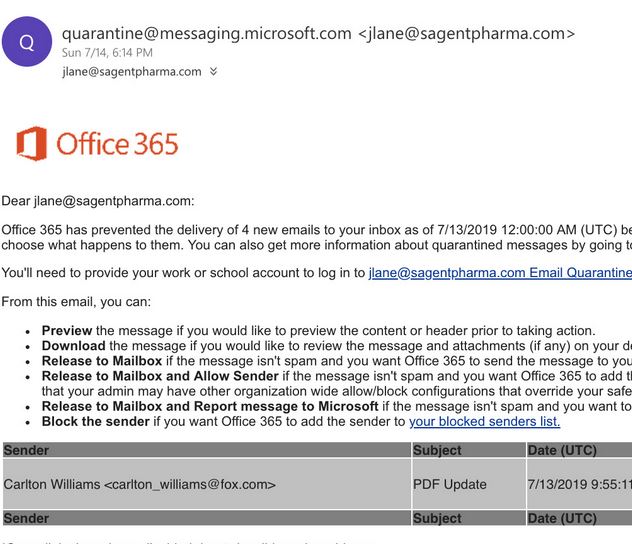

La mayor parte de la Oficina 365 estafas de phishing son realizados por convencer a las víctimas que han recibido una notificación legítima de un servicio muy conocido, empresa, colegas o incluso amigos. A pesar de que cada campaña presenta un enfoque distinto mayoría de ellos comparten elementos similares.

La mayoría de los intentos de phishing por lo general se hacen pasar por los mensajes que se envían por Microsoft. Esto se hace mediante el uso de firmas, elementos y cuerpo que están secuestrados de los mensajes legítimos enviados por la empresa. Los correos electrónicos de phishing se coaccionar a los receptores en la interacción con las cargas útiles adjuntos (documentos por lo general maliciosos) y enlaces.

Los escenarios comunes que se han observado en el pasado incluyen lo siguiente:

- Oficina 365 Fecha de Notificación - Estos mensajes afirmar que la Oficina 365 instalación que los usuarios están conectados no está actualizado. Se les insta a actualizar haciendo clic en un enlace. La firma que se ha escrito en el mensaje lee “Microsoft 2018 Equipo”. Las muestras capturadas de esta campaña son rudimentarios en el diseño y contiene elementos típicas de phishing como tácticas de miedo y advertencias, letras en negrita o todo el texto tapas. En este ejemplo particular, los receptores se les da las instrucciones que necesitan para confirmar sus bandejas de entrada dentro de 12 horas. De lo contrario sus buzones de correo electrónico serán desactivados.

- Cuenta Propiedad Confirmación - Este es el caso típico de phishing que se está ampliamente envió a las víctimas en una escala mundial. Los piratas informáticos detrás de este intento campaña para confundir a las víctimas haciéndoles creer que necesitan para confirmar propiedad de sus buzones de correo. Los mensajes contienen elementos tomados de notificaciones reales de Microsoft y la llamada a la acción (CTA) conducirá a una página de acceso falsa, donde representan las víctimas se solicitan credenciales.

- Resolver los Problemas estafas de phishing - Otro grupo de menages relacionados que están siendo distribuidos es la estafa de la advertencia que manipular a los destinatarios para que crean que tienen errores no resueltos que necesitan para arreglar. Ellos son guiados en la creencia de que si no se soluciona el problema, sus cuentas se bloquearán. Al igual que los casos anteriores mala gramática y todas las tapas carta junto con otros elementos comunes pueden poner de manifiesto que el mensaje es una estafa y debe tenerse en cuenta.

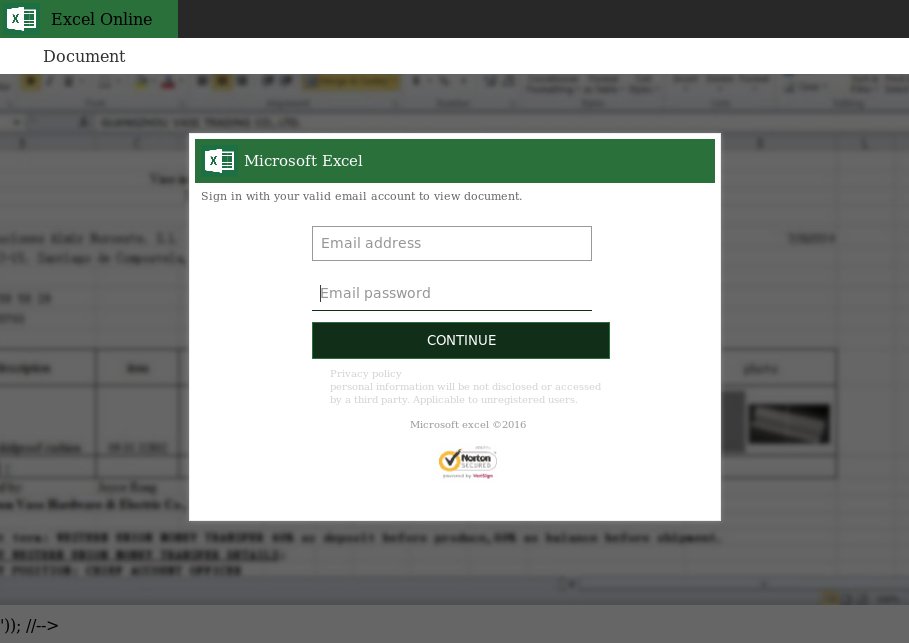

Oficina 365 Estafa de phishing #1 - Documento de Microsoft Excel

En este ejemplo, los usuarios de la víctima se le mostrará una página de destino en línea de Microsoft Excel. Por lo general, el enlace se coloca en correos electrónicos de phishing, sitios falsos o comunidades en línea, Incluido redes sociales. El éxito de este tipo de fraude depende en gran medida del alcance.

Estas campañas de ataque dependen en gran medida de las cuentas hackeadas o hechos a medida en todas las redes sociales principales populares como Facebook, Twitter e Instagram. Dependiendo del colectivo piratería esto también puede afectar a audiencias de nicho, como los servidores de la discordia, así. Si las víctimas entran en sus credenciales de cuenta serán automáticamente transferidos a los operadores de hackers detrás de la estafa.

El ejemplo específico de Excel en línea ha sido analizada más a cosechar los siguientes tipos de información:

- Dirección de correo electrónico

- Contraseña

- IP del cliente

- Agente de usuario

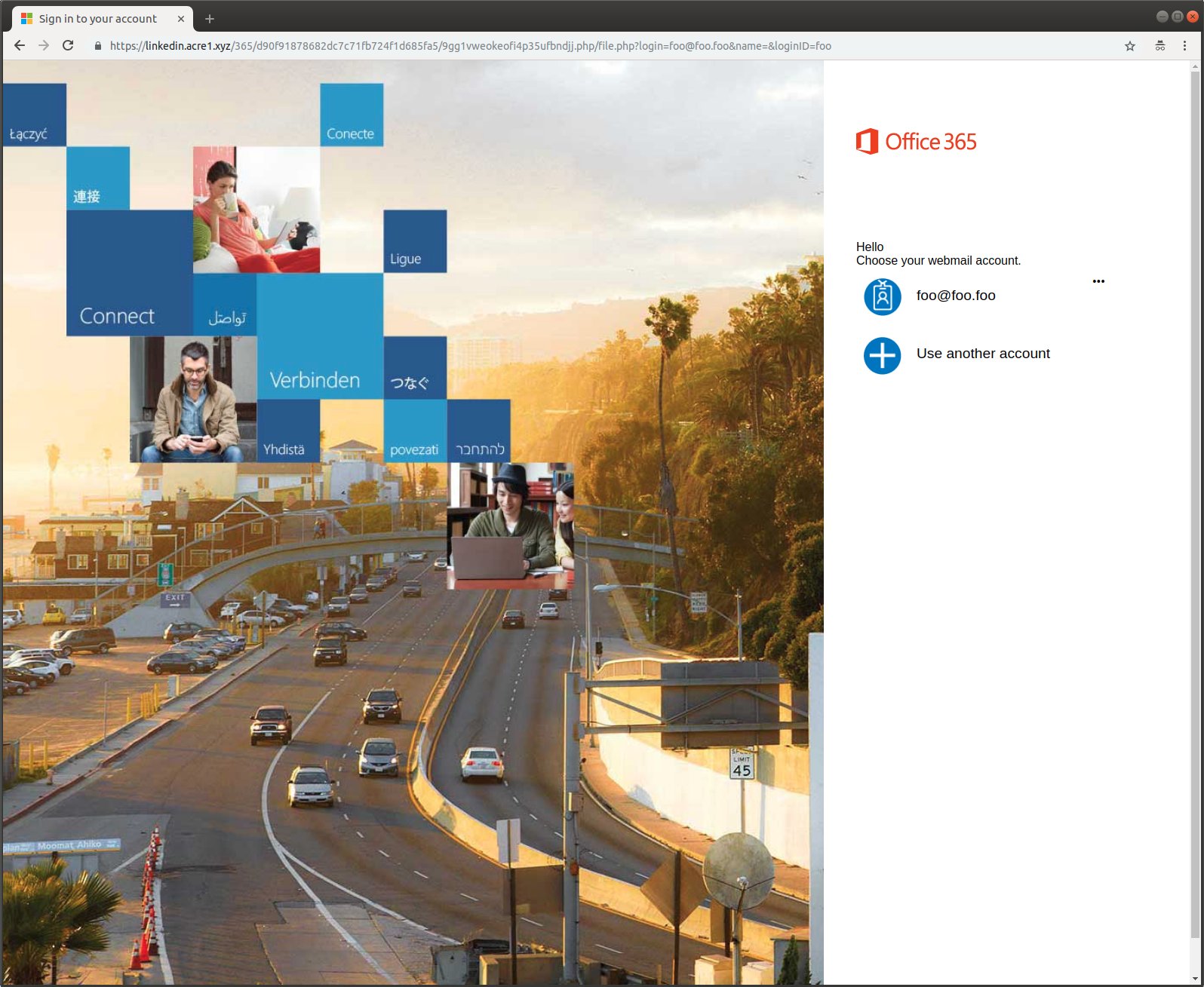

Oficina 365 Estafa de phishing #2 - Entrega en LinkedIn

Hemos detectado otra táctica estafa que está siendo empleado por un colectivo piratería. Se hace uso de LinkedIn los mensajes como un medio para difundir el enlace a la página de destino de suplantación de identidad. Hay dos tipos de cuentas utilizadas en el proceso de:

- Cuentas hackeadas - Los criminales detrás de la campaña pueden utilizar las cuentas de secuestrados que se obtienen por ellos o comprado a los mercados de hackers subterráneos.

- Cuentas personalizados - Los piratas informáticos pueden crear cuentas especiales con el fin de contactos de spam con el enlace de phishing.

Independientemente del mecanismo utilizado para crear las cuentas van a enviar solicitudes de conexión y enviar mensajes que contienen el enlace. Los usuarios maliciosos también pueden llenar una biografía falsa con el fin de añadir credibilidad a las cuentas.

Al hacer clic en ellas los usuarios de las víctimas serán redirigidos a la página de inicio de sesión falsa descrito anteriormente.

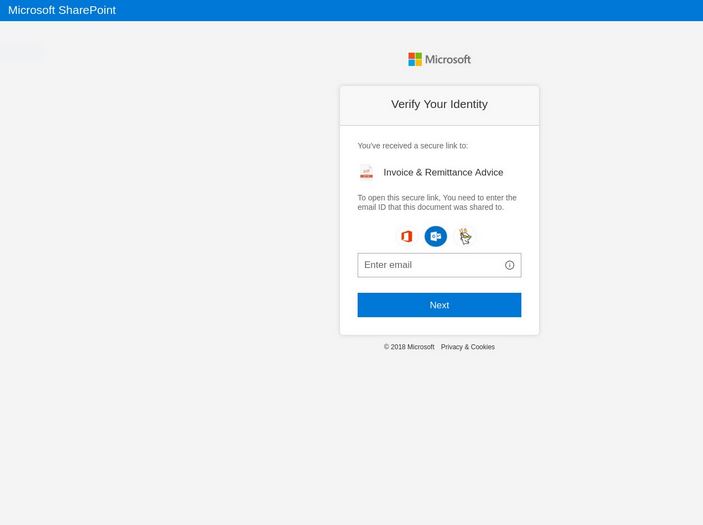

Oficina 365 Estafa de phishing #3 - Microsoft SharePoint Página de Acceso

Se ha identificado una nueva campaña de correo electrónico relacionada con los mensajes de phishing generalizados.. Los usuarios pueden recibir mensajes que se disfrazan como enlaces de documentos. Cuando se hace clic en las víctimas se le aparecen un mensaje preguntándole a entrar en sus detalles de cuenta de inicio de sesión de Microsoft u otro mecanismo de autenticación.

El mismo enfoque se puede aplicar con sitios web falsos que pueden utilizar los nombres de dominio que suenan similares a servicios en línea conocidos.

> Oficina 365 Estafa de phishing #4 Páginas de acceso generados Bot -

A principios de diciembre 2018 se detectó otro conjunto de páginas de phishing. Los informes indican que están creado usando comandos bot el uso de un servicio de DNS público con el fin de crear muchos nombres de dominio. Una de las explicaciones para este comportamiento es debido a una infección generalizada de los servidores web o computadoras. Los hackers pueden la web porción de contenido que se vincula a través de cuentas de hackers controlado de proveedores de DNS dinámicos. Esto dará lugar a la creación de tales sitios. Las páginas en sí son indicadores de conexión simples que son muy similares a los ejemplos antes mencionados.

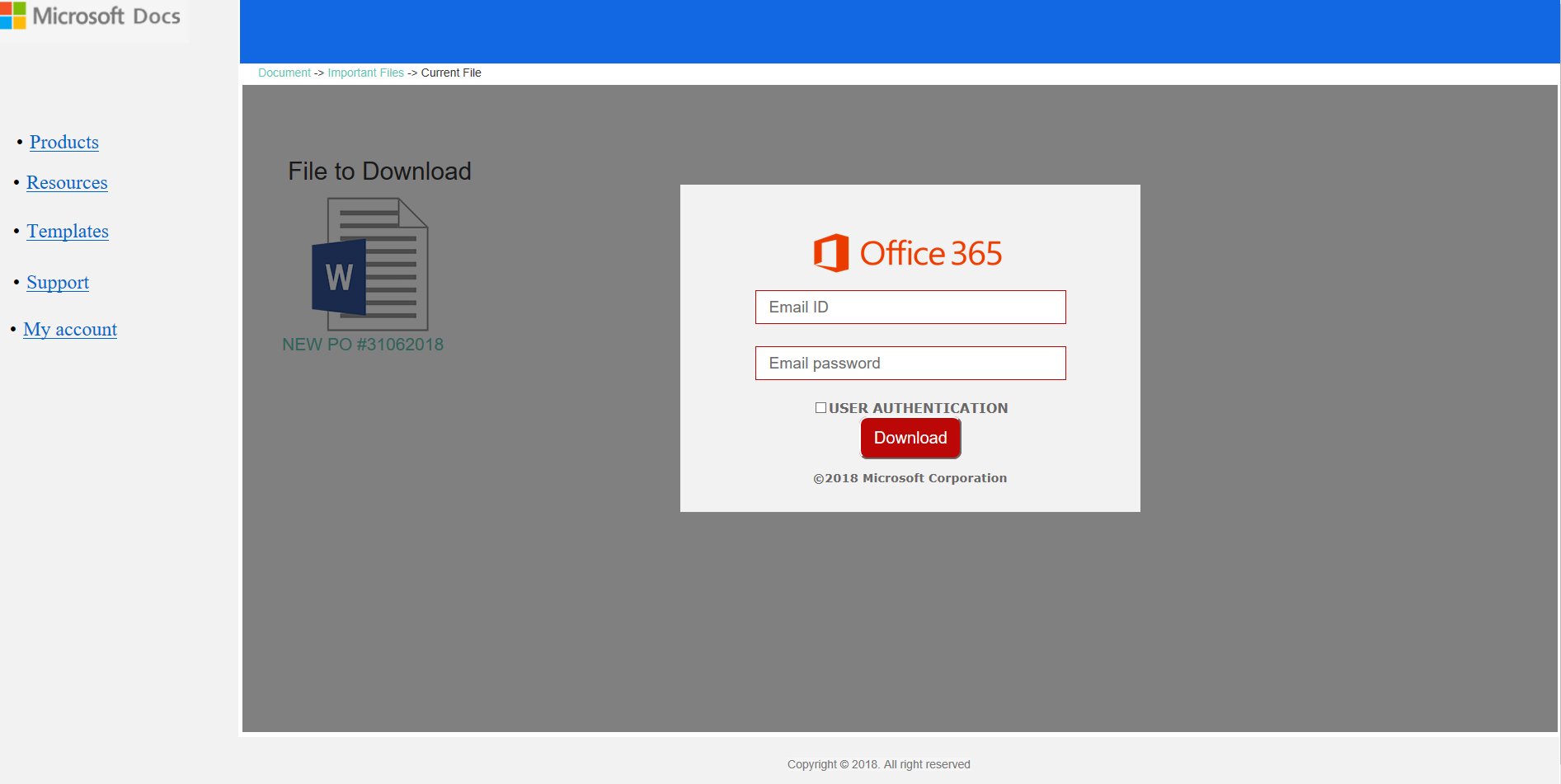

Oficina 365 Estafa de phishing #5 - Oficina 365 Página redirigida

Una variante diferente de esta página de phishing es a través de una página de redirección. Está diseñado como un enlace alojado por Microsoft que se mostrará una “microsoft Docs” barra lateral izquierda con una página de inicio de inicio de sesión falsa en el centro de la pantalla. Es muy posible que la intención de los hackers detrás de esta versión en particular es el de presentar una página de redirección que se puede llamar “microsoft Docs” u otro equivalente similares. Desde el diseño de la página de las víctimas pueden ser persuadidos a pensar que la página es parte de una “microsoft Docs” servicio y alberga un documento accesible sólo a través de la Oficina 365 Credenciales de cuenta. En este caso particular un documento de texto enriquecido (Microsoft Word) se utilizaron sin embargo todos los formatos de archivo populares se pueden usar: presentaciones, bases de datos y hojas de cálculo, así.

Quitar Office 365 Phishing de Windows y el navegador

Si desea eliminar la estafa de su computadora, le recomendamos que siga las instrucciones de eliminación publicado debajo de este artículo. Han sido creados con la idea principal en mente para ayudar a eliminar este virus, ya sea manual o automáticamente. Tenga en cuenta que según los expertos la mejor manera de tratar de eliminar el software que está causando la Oficina 365 Phishing estafar a los elementos emergentes es utilizar un software anti-malware avanzado. Dicho programa se crea con la idea en mente para explorar completamente el equipo y tratar de eliminar cualquier rastro de programas no deseados al tiempo que protege su equipo contra futuras infecciones, así.

- Ventanas

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Detener Push Pop-ups

Cómo quitar la estafa de phishing de Office365 de Windows.

Paso 1: Analizar en busca de estafa Office365 suplantación de identidad con la herramienta de SpyHunter Anti-Malware

Paso 2: Inicie su PC en modo seguro

Paso 3: Estafa desinstalación Office365 phishing y software relacionado desde Windows

Pasos de desinstalación para Windows 11

Pasos de desinstalación para Windows 10 y versiones anteriores

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Paso 4: Limpiar cualquier registro, Created by Office365 Phishing Scam on Your PC.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por Office365 Phishing existe. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Guía de eliminación de video para la estafa de phishing de Office365 (Ventanas).

Deshágase de la estafa de phishing de Office365 de Mac OS X.

Paso 1: Desinstalar Office365 Phishing y eliminar archivos y objetos relacionados

Mac le mostrará una lista de elementos que se inicia automáticamente cuando se conecte. Busque cualquier aplicaciones sospechosas idénticos o similares a Office365 Phishing. Compruebe la aplicación que desea detener la ejecución de forma automática y luego seleccione en el Minus ("-") icono para ocultarlo.

- Ir Descubridor.

- En la barra de búsqueda, escriba el nombre de la aplicación que desea eliminar.

- Por encima de la barra de búsqueda cambiar los dos menús desplegables para "Sistema de Archivos" y "Están incluidos" de manera que se puede ver todos los archivos asociados con la aplicación que desea eliminar. Tenga en cuenta que algunos de los archivos no pueden estar relacionados con la aplicación así que mucho cuidado, que los archivos que elimine.

- Si todos los archivos que están relacionados, sostener el ⌘ + A para seleccionar y luego los llevan a "Basura".

En caso de que no se puede eliminar a través de Office365 Phishing Paso 1 encima:

En caso de que usted no puede encontrar los archivos de virus y objetos en sus solicitudes u otros lugares que hemos mostrado anteriormente, puede buscar manualmente para ellos en las bibliotecas de su Mac. Pero antes de hacer esto, Por favor, lea la declaración de abajo:

Puede repetir el mismo procedimiento con los siguientes Biblioteca directorios:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Propina: ~ es allí a propósito, porque conduce a más LaunchAgents.

Paso 2: Escanee y elimine los archivos de Office365 Phishing Scam de su Mac

Cuando se enfrentan a problemas en su Mac como resultado de scripts y programas no deseados, como Office365 Phishing, la forma recomendada de eliminar la amenaza es mediante el uso de un programa anti-malware. SpyHunter para Mac ofrece funciones de seguridad avanzadas junto con otros módulos que mejorarán la seguridad de su Mac y la protegerán en el futuro.

Guía de eliminación de video para la estafa de phishing de Office365 (Mac)

Eliminar Office365 Phishing Scam de Google Chrome.

Paso 1: Inicie Google Chrome y abra el menú desplegable

Paso 2: Mueva el cursor sobre "Instrumentos" y luego desde el menú ampliado elegir "Extensiones"

Paso 3: Desde el abierto "Extensiones" Menú localizar la extensión no deseada y haga clic en su "Quitar" botón.

Paso 4: Después se retira la extensión, reiniciar Google Chrome cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Estafa de phishing de Office365 de Mozilla Firefox.

Paso 1: Inicie Mozilla Firefox. Abra la ventana del menú:

Paso 2: Seleccione el "Complementos" icono en el menú.

Paso 3: Seleccione la extensión no deseada y haga clic "Quitar"

Paso 4: Después se retira la extensión, reinicie Mozilla Firefox cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Desinstalar Office365 Phishing Scam de Microsoft Edge.

Paso 1: Inicie el navegador Edge.

Paso 2: Abra el menú desplegable haciendo clic en el icono en la esquina superior derecha.

Paso 3: En el menú desplegable seleccione "Extensiones".

Paso 4: Elija la extensión sospechosa de ser maliciosa que desea eliminar y luego haga clic en el ícono de ajustes.

Paso 5: Elimine la extensión maliciosa desplazándose hacia abajo y luego haciendo clic en Desinstalar.

Eliminar Office365 Phishing Scam de Safari

Paso 1: Inicie la aplicación Safari.

Paso 2: Después de solo pasar el cursor del ratón a la parte superior de la pantalla, haga clic en el texto de Safari para abrir su menú desplegable.

Paso 3: En el menú, haga clic en "Preferencias".

Paso 4: Después de esto, seleccione la pestaña 'Extensiones'.

Paso 5: Haga clic una vez en la extensión que desea eliminar.

Paso 6: Haga clic en 'Desinstalar'.

Una ventana emergente aparecerá que pide la confirmación para desinstalar la extensión. Seleccionar 'Desinstalar' otra vez, y la estafa de Office365 Phishing será eliminada.

Elimine la estafa de phishing de Office365 de Internet Explorer.

Paso 1: Inicie Internet Explorer.

Paso 2: Haga clic en el ícono de ajustes con la etiqueta 'Herramientas' para abrir el menú desplegable y seleccione 'Administrar complementos'

Paso 3: En la ventana 'Administrar complementos'.

Paso 4: Seleccione la extensión que desea eliminar y luego haga clic en 'Desactivar'. Aparecerá una ventana emergente para informarle de que está a punto de desactivar la extensión seleccionada, y algunos más complementos podrían estar desactivadas, así. Deje todas las casillas marcadas, y haga clic en 'Desactivar'.

Paso 5: Después de la extensión no deseada se ha eliminado, reinicie Internet Explorer cerrándolo desde el botón rojo 'X' ubicado en la esquina superior derecha y vuelva a iniciarlo.

Elimine las notificaciones automáticas de sus navegadores

Desactivar las notificaciones push de Google Chrome

Para deshabilitar las notificaciones push del navegador Google Chrome, por favor, siga los siguientes pasos:

Paso 1: Ir Ajustes en Chrome.

Paso 2: En la configuración de, seleccione “Ajustes avanzados":

Paso 3: Haga clic en "Configuración de contenido":

Paso 4: Abierto "Notificaciones":

Paso 5: Haga clic en los tres puntos y elija Bloquear, Editar o quitar opciones:

Eliminar notificaciones push en Firefox

Paso 1: Ir a Opciones de Firefox.

Paso 2: Ir a la configuración", escriba "notificaciones" en la barra de búsqueda y haga clic en "Ajustes":

Paso 3: Haga clic en "Eliminar" en cualquier sitio en el que desee que desaparezcan las notificaciones y haga clic en "Guardar cambios"

Detener notificaciones push en Opera

Paso 1: En ópera, prensa ALT + P para ir a Configuración.

Paso 2: En Configuración de búsqueda, escriba "Contenido" para ir a Configuración de contenido.

Paso 3: Abrir notificaciones:

Paso 4: Haz lo mismo que hiciste con Google Chrome (explicado a continuación):

Elimina las notificaciones automáticas en Safari

Paso 1: Abrir preferencias de Safari.

Paso 2: Elija el dominio desde el que desea que desaparezcan las ventanas emergentes push y cámbielo a "Negar" de "Permitir".

Office365 Phishing Scam-FAQ

What Is Office365 Phishing Scam?

La amenaza Office365 Phishing Scam es adware o virus de la redirección de navegador.

Puede ralentizar significativamente su computadora y mostrar anuncios. La idea principal es que su información sea probablemente robada o que aparezcan más anuncios en su dispositivo..

Los creadores de dichas aplicaciones no deseadas trabajan con esquemas de pago por clic para que su computadora visite sitios web de riesgo o de diferentes tipos que pueden generarles fondos.. Es por eso que ni siquiera les importa qué tipo de sitios web aparecen en los anuncios.. Esto hace que su software no deseado sea indirectamente riesgoso para su sistema operativo..

What Are the Symptoms of Office365 Phishing Scam?

Hay varios síntomas que se deben buscar cuando esta amenaza en particular y también las aplicaciones no deseadas en general están activas:

Síntoma #1: Su computadora puede volverse lenta y tener un bajo rendimiento en general.

Síntoma #2: Tienes barras de herramientas, complementos o extensiones en sus navegadores web que no recuerda haber agregado.

Síntoma #3: Ves todo tipo de anuncios, como resultados de búsqueda con publicidad, ventanas emergentes y redireccionamientos para que aparezcan aleatoriamente.

Síntoma #4: Ves aplicaciones instaladas en tu Mac ejecutándose automáticamente y no recuerdas haberlas instalado.

Síntoma #5: Ve procesos sospechosos ejecutándose en su Administrador de tareas.

Si ve uno o más de esos síntomas, entonces los expertos en seguridad recomiendan que revise su computadora en busca de virus.

¿Qué tipos de programas no deseados existen??

Según la mayoría de los investigadores de malware y expertos en ciberseguridad, las amenazas que actualmente pueden afectar su dispositivo pueden ser software antivirus falso, adware, secuestradores de navegador, clickers, optimizadores falsos y cualquier forma de programas basura.

Qué hacer si tengo un "virus" como la estafa de phishing de Office365?

Con pocas acciones simples. Primero y ante todo, es imperativo que sigas estos pasos:

Paso 1: Encuentra una computadora segura y conectarlo a otra red, no en el que se infectó tu Mac.

Paso 2: Cambiar todas sus contraseñas, a partir de sus contraseñas de correo electrónico.

Paso 3: Habilitar autenticación de dos factores para la protección de sus cuentas importantes.

Paso 4: Llame a su banco para cambiar los datos de su tarjeta de crédito (código secreto, etc) si ha guardado su tarjeta de crédito para compras en línea o ha realizado actividades en línea con su tarjeta.

Paso 5: Asegurate que llame a su ISP (Proveedor de Internet u operador) y pedirles que cambien su dirección IP.

Paso 6: Cambia tu Contraseña de wifi.

Paso 7: (Opcional): Asegúrese de escanear todos los dispositivos conectados a su red en busca de virus y repita estos pasos para ellos si se ven afectados.

Paso 8: Instalar anti-malware software con protección en tiempo real en cada dispositivo que tenga.

Paso 9: Trate de no descargar software de sitios de los que no sabe nada y manténgase alejado de sitios web de baja reputación en general.

Si sigue estas recomendaciones, su red y todos los dispositivos se volverán significativamente más seguros contra cualquier amenaza o software invasivo de información y estarán libres de virus y protegidos también en el futuro.

How Does Office365 Phishing Scam Work?

Una vez instalado, Office365 Phishing Scam can recolectar datos usando rastreadores. Estos datos son sobre tus hábitos de navegación web., como los sitios web que visita y los términos de búsqueda que utiliza. Luego se utiliza para dirigirle anuncios o para vender su información a terceros..

Office365 Phishing Scam can also descargar otro software malicioso en su computadora, como virus y spyware, que puede usarse para robar su información personal y mostrar anuncios riesgosos, que pueden redirigir a sitios de virus o estafas.

Is Office365 Phishing Scam Malware?

La verdad es que los programas basura (adware, secuestradores de navegador) no son virus, pero puede ser igual de peligroso ya que pueden mostrarle y redirigirlo a sitios web de malware y páginas fraudulentas.

Muchos expertos en seguridad clasifican los programas potencialmente no deseados como malware. Esto se debe a los efectos no deseados que pueden causar los PUP., como mostrar anuncios intrusivos y recopilar datos del usuario sin el conocimiento o consentimiento del usuario.

Acerca de la investigación de estafas de phishing de Office365

El contenido que publicamos en SensorsTechForum.com, esta guía práctica de eliminación de Office365 Phishing Scam incluida, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el, problema relacionado con el adware, y restaurar su navegador y sistema informático.

¿Cómo llevamos a cabo la investigación sobre la estafa de phishing de Office365??

Tenga en cuenta que nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, gracias a lo cual recibimos actualizaciones diarias sobre el último malware, adware, y definiciones de secuestradores de navegadores.

Además, the research behind the Office365 Phishing Scam threat is backed with VirusTotal.

Para comprender mejor esta amenaza en línea, Consulte los siguientes artículos que proporcionan detalles informados..