Artículo creado para ayudar a quitar la ransomware venganza virus y restaurar archivos cifrados con la .venganza extensión de archivo.

Artículo creado para ayudar a quitar la ransomware venganza virus y restaurar archivos cifrados con la .venganza extensión de archivo.

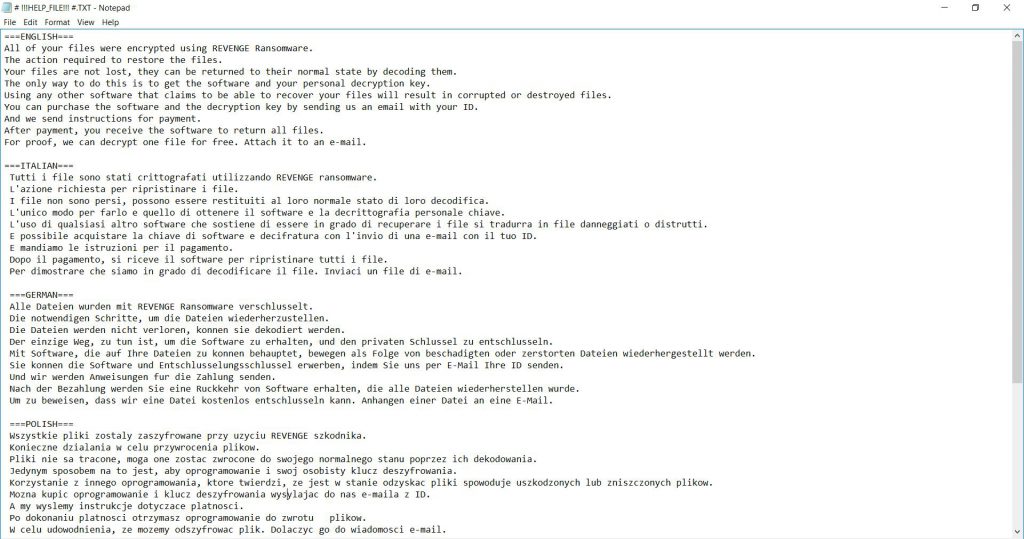

Una infección ransomware así codificado, es decir el uso de la AES y RSA algoritmos de cifrado se ha reportado para infectar a los usuarios desde marzo 2017. El virus ransomware es apodado ransomware venganza y su objetivo es cifrar los archivos de los ordenadores infectados por ella. Después de la encriptación, ransomware venganza deja caer una # !!!HELP_FILE!!! #.TXT nota en la que exige un pago para devolver todos los archivos. Los creadores de virus se comunican a través del correo electrónico. En caso de que haya sido víctima de esta infección ransomware, recomendaciones son para leer este artículo completo.

Resumen de amenazas

| Nombre |

Venganza |

| Escribe | El ransomware |

| Descripción breve | El software malicioso cifra los archivos de los usuarios que utilizan un algoritmo de cifrado fuerte, haciendo descifrado directa posible sólo a través de una clave de descifrado única disponible para los delincuentes cibernéticos. |

| Los síntomas | El usuario puede presenciar y notas de rescate “instrucciones” vincular a una página web y un descifrador. Cambió los nombres de archivo y la .REVENGE-extensión de archivo se ha utilizado. |

| Método de distribución | A través de un paquete de exploits, ataque al archivo DLL, JavaScript malicioso o una descarga dirigida del propio programa malicioso de manera ofuscado. |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

| Experiencia de usuario | Únete a nuestro foro para discutir venganza. |

| Herramienta de recuperación de datos | Ventanas de recuperación de datos de Stellar Phoenix darse cuenta! Este producto escanea los sectores del disco para recuperar archivos perdidos y no puede recuperarse 100% de los archivos cifrados, pero sólo unos pocos de ellos, dependiendo de la situación y de si está o no han reformateado la unidad. |

La venganza ransomware - ¿Cómo Infect

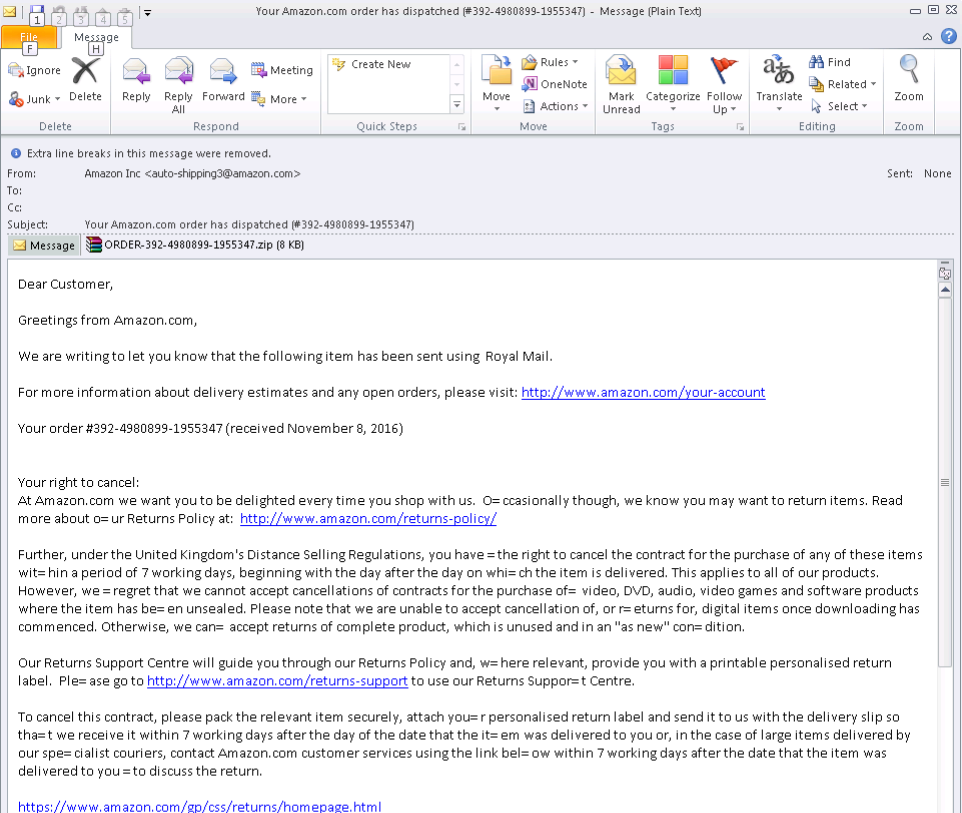

Por este virus se vuelva activa e infectar a un número cada vez mayor de múltiples técnicas de los usuarios de Windows se usan según los informes. Uno de ellos es utilizar archivos maliciosos que contienen ya sea el Rig Exploit Kit o kit EiTest, web-inyectores y actualizaciones falsas para la infección. Tal puede propagarse al que se añade como enlaces web o archivos adjuntos de correo electrónico maliciosos en archivos. Los correos electrónicos que acompañan a esos archivos adjuntos pueden contener mensajes engañosos que pretenden engañar al usuario para abrirlos, por ejemplo:

Después de que el usuario abre el archivo adjunto de correo electrónico malintencionado, ransomware venganza se activa y varios archivos maliciosos se descargan en el ordenador del usuario:

- Rig-Akkswf

- svchost.exe

- {archivo llamado al azar}.exe

- {archivo llamado al azar(2)}.exe

- {archivo llamado al azar(3)}.exe

- {archivo llamado al azar}.bin.exe

- # !!!HELP_FILE!!! #.TXT

La mayoría de los archivos se encuentran en el %AppData% dorectory. Pero también existe la presencia de archivos maliciosos que se encuentran en el %Windows NT% directorio.

La venganza ransomware - Análisis de la infección

Después de que se ha iniciado la infección por ransomware venganza, el virus comienza a realizar múltiples tipos diferentes de modificaciones a la computadora, a partir de la ejecución de comandos de Windows administrativa en el símbolo del sistema sin que el usuario lo note. Los comandos son reportados por los investigadores para ser el siguiente:

→ /C vssadmin.exe Eliminar Sombras / Todo / Quiet

/C bcdedit / set {defecto} recoveryenabled No

/C bcdedit / set {defecto} ignoreallfailures bootstatuspolicy

/C vers net stop

/C vssadmin.exe Eliminar Sombras / Todo / Quiet

/C vers net stop

Estos comandos se ejecutan con el único propósito de detener el servicio de instantáneas de volumen y eliminar las instantáneas de volumen (los archivos copiados) en un modo silencioso, sin que el usuario viéndolo.

Mientras tanto, ransomware venganza también establece la conexión con los siguientes hosts:

- dfg.stickneylodge.com (217.107.34.86)

- 109.236.87.201

- www.everythingcebu.com

El virus también realiza múltiples otras modificaciones, tales como cambiar la funcionalidad del servicio de ejecución automática para ejecutar archivos ejecutables maliciosos en el inicio del sistema. ransomware venganza también roba información confidencial de los navegadores web de la computadora infectada y esto puede incluso incluir contraseñas y nombres de usuario de inicio de sesión. Esta actividad es muy típico de los virus ransomware evolucionados, conocido como doxware.

La venganza ransomware - Proceso de cifrado

Para la encriptación de ransomware venganza, múltiples procesos diferentes se inician en el Administrador de tareas de Windows para asegurarse de que es ininterrumpida. El procedimiento de cifrado objetivos de más de 400 diferentes tipos de archivos, incluyendo fotos, archivo, documentos, vídeos y otros contenidos ampliamente utilizado. Cuando armamos todas las extensiones de archivo, junto, la lista de archivos cifrados, si se detecta, se vuelve bastante grande:

.1CD, .3DM, .3DS, .3FR, .3G2, .3GP, .3PR, .7Desde, .7cremallera, .AAC, .AB4, .ABD, .ACC,.ACCDB, .ACCDE, ..accdr, .ACCDT, .PERO, .ACR, .ACTO, .ADB, .ADP, .ADS, .AGDL, .AI, .AIFF, .AIT, .Alabama, .AOI, .APJ, .APK, .ARW, .ASCX, .ASF, .ASM, .ÁSPID, .ASPX, .ACTIVO, .ASX, .ATB, .AVI, .AWG, .ESPALDA, .APOYO, .backupDB, .DETRÁS, .BANCO, .BAHÍA, .BDB, .BGT, .BIK, .COMPARTIMIENTO, .BKP, .MEZCLA, .BMP, .BPW, .BSA, .C, .EFECTIVO, .BDC, .CDF, .CDR, .CDR3, .CDR4, .CDR5, .CDR6, .CDRW, .CDX, .EC1, .CE2, .CER, .CFG, .CFN, .CGM, .CIB, .CLASE, .CLS, .CMT, .CONFIG, .CONTACTO, .IPC, .CPP, .CR2, .CRAW, .CRT, .CRW, .LLORAR, .CS, .CSH, .CSL, .CSS, .CSV, .D3DBSP, .DAC, .LA, .QUE, .DB .DB_JOURNAL, .DB3, .DBF, .DBX, .DC2, .DCR, .DCS, .DDD, .NOC, .NRW, .DDS, .DEF, .LA, .UNOS O UNAS, .DISEÑO, .DGC, .DGN, .ESTE, .DjVu, .DNG, .DOC, .DOCM, .DOCX, .PUNTO, .DOTM, .DOTX, .DRF, .DRW, .DTD, .DWG, .DXB, .DXF, .DXG, .EDB, .EML, .EPS, .ERBSQL, .FER, .EXF, .FDB, .FFD, .FFF, .FH, .FHD, .FLA, .FLAC, .FLB, .FLF, .FLV, .FLVV, .FRAGUA, .FPX, .FXG, .GBR, .El AGH, .GIF, .GRIS, .GRIS, .GRUPOS, .JUEGOS, .H, .HBK, .HDD, .HPP, .HTML, .iBank, .EII, .IBZ, .IDX, .IIF, .IIQ, .INCPAS, .INDD, .INFO, .info_, .IWI, .TARRO, .JAVA, .BUS, .JPE, .JPEG, .JPG, .JS, .JSON, .K2P, .KC2, .KDBX, .KDC, .CLAVE, .KPDX, .HISTORIA, ..laccdb, .LBF, .LCK, .LDF, .ILUMINADO, .LITEMOD, .LITESQL, .BLOQUEAR, .LTX, .CONTACTO, .M, .M2TS, .M3U, .N4A, .M4P, .m4v, .Massachusetts, .MAB, .MAPIMAIL, .MAX, .MBX, .Maryland, .MDB, .MDC, .MDF, .MEF, .MFW, .MEDIO, .MKV, .MLB, .MMW, .MNY, .DINERO, .MoneyWell, .MOS, .MOV, .MP3, .MP4, .MPEG, .MPG, .MRW, .MSF, .MSG, .MTS, .MYD, .DAKOTA DEL NORTE, .DDN, .NDF, .NEF, .NK2, .NOP, .NRW, .NS2, .NS3, .NS4, .NSD, .NSF, .NSG, .NSH, .NVRAM, .LNA, .NX2, .NXL, .NYF, .OAB, .OBJ, .ODB, .ODC, .ODF, .RESPUESTA, .ODM, .ODP, .SAO, .ODT, .OGG, .PETRÓLEO, .Dios mio, .UNO, .ORF, .OST, .OTG, .OTH, .OTP, .OTS, .OTT, .P12, .P7B, .P7C, .AYUDA, .PÁGINAS, .NO, .PALMADITA, .PBF, .PCD, .PCT, .AP, .PDD, .PDF, .PEF, .PFX, .PHP, .PIF, .PL, .SOCIEDAD ANÓNIMA, .PLUS_MUHD, .PM!, .PM, .PYME, .PMJ, .LMP, .PMM, .PMO, .PMR, .PNC, .PND, .PNG, .PNX, .MACETA, .POTM, .Potx, .PDMA, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIVADO, .PD, .PSAFE3, .PSD, .PspImage, .PST, .PTX, .PUB, .PWM, .PY, .QBA, .QBB, .QBM, .GIM, .QBW, .QBX, .QBY, .qcow, .qcow2, .QED, .QTB, .R3D, .RAF, .RAR, .RATA, .CRUDO, .RDB, .RE4, .RM, .RTF, .RVT, .RW2, .RWL, .RWZ, .S3DB, .SEGURO, .SAS7BDAT, .MAR, .SALVAR, .DECIR, .SD0, .SDA, .SDB, .SDF, .SH, .SLDM, .SLDX, .SLM, .SQL, .SQLITE, .sqlite3, .SQLITEDB, .SQLITE-SHM, .SQLITE-WAL, .SR2, .SRB, .SRF, .SRS, .SRT, .SRW, .ST4, .ST5, .ST6, .ST7, .ST8, .STC, .enfermedades de transmisión sexual, .ITS, .STL, .STM, .STW, .STX, .SVG, .SWF, .SXC, .SXD, .SXG, .ella, .SXM, .SXW, .IMPUESTO, .TBB, .TBK, .TBN, .TEXAS, .TGA, .THM, .TIF, .PELEA, .TLG, .TLX, .TXT, .UPK, .USR, .VBOX, .VDI, .VHD, .VHDX, .VMDK, .VMSD, .VMX, .VMXF, .VOB, .VPD, .VSD, .WAB, .TACO, .BILLETERA, .GUERRA, .WAV, .WB2, .WMA, .WMF, .WMV, .WPD, .WPS, .X11, .X3F, .PELÍCULA, .XLA, .XLAM, .XLK, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .XPS, .XXX, .YCBCRA, .YUV, .Fuente postal: id-ransomware.blogspot.bg

Para el proceso de cifrado, ransomware venganza informes, utiliza dos tipos de algoritmos de cifrado que son a la vez muy fuerte:

- RSA-1024

- AES-256

Para el proceso de cifrado específica de los archivos, el sistema de cifrado AES se puede utilizar. Bytes de los archivos originales se reemplazan con los datos cifrados y los archivos ya no se puede abrir vuelven. Después de que el procedimiento está completo, el sistema de cifrado RSA se puede aplicar, además, para generar las claves de descifrado únicas, lo cual hace que el descifrado aún más difícil y muy poco probable.

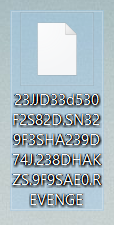

Los archivos se añaden al .extensión de archivo venganza después de que el proceso de cifrado se ha completado y que también pueden contener un ID víctima, el nombre del archivo en un formato codificado, un 8 cadena de caracteres y otro nombre de archivo en una 8 carácter cifrado formato y después de todos estos, los archivos se anexa la extensión. Pueden parecerse a la siguiente:

Después de que el proceso de cifrado es completa, la # !!!HELP_FILE!!! #.TXT aparece en el equipo infectado. Tiene el mismo mensaje escrito en 5 idiomas (Inglés, italiano, alemán, polaco, coreano):

Retire venganza ransomware y restauración de archivos .REVENGE

Antes de realizar cualquier tarea de eliminación de estas infecciones ransomware, investigadores de malware recomiendan fuertemente para centrarse en copias de seguridad de los archivos que han sido cifrados por esta infección ransomware, por si acaso.

Entonces, le recomendamos que siga la guía de eliminación paso a paso por debajo del cual le mostrará cómo eliminar la infección ransomware la venganza de tu ordenador de forma permanente. En caso de que carecen de la experiencia para realizar una extracción manual, los expertos siempre aconsejan tomar el enfoque que se llevó a cabo de forma automática. Incluye la descarga e instalación de un programa anti-malware avanzado que se encargará del virus de la venganza rápida y proteger su equipo también en el futuro.

Después de tener cuidado ya tomadas de los objetos maliciosos caído por venganza en su ordenador, recomendaciones son para tratar de restaurar los archivos utilizando herramientas alternativas, como las que se sugieren en el paso "2. Restaurar archivos cifrados por venganza " abajo. Estas herramientas son de ninguna manera garantiza que va a recuperar todos sus datos encriptados, sin embargo, son una buena alternativa, porque al menos algunos de los archivos pueden ser recuperados de esta manera.

- Paso 1

- Paso 2

- Paso 3

- Paso 4

- Paso 5

Paso 1: Analizar en busca de venganza con la herramienta de SpyHunter Anti-Malware

Eliminación automática de ransomware - Guía de video

Paso 2: Uninstall Revenge and related malware from Windows

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Paso 3: Limpiar los registros, creado por venganza en su ordenador.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por venganza allí. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Antes de empezar "Paso 4", Por favor arrancar de nuevo en el modo Normal, en caso de que usted está actualmente en modo seguro.

Esto le permitirá instalar y uso SpyHunter 5 exitosamente.

Paso 4: Arrancar el PC en modo seguro para aislar y extraer venganza

Paso 5: Tratar de restaurar archivos cifrados por venganza.

Método 1: Utilice STOP Decrypter de Emsisoft.

No todas las variantes de este ransomware se pueden descifrar de forma gratuita, pero hemos añadido el descifrador utilizado por los investigadores que a menudo se actualiza con las variantes que se convierten finalmente descifrado. Se puede tratar de descifrar los archivos mediante las siguientes instrucciones, pero si no funcionan, luego, por desgracia su variante del virus ransomware no es descodificarse.

Siga las instrucciones a continuación para utilizar el descifrador squared y descifrar sus archivos de forma gratuita. Puedes descargar la herramienta de descifrado squared vinculado aquí y luego siga los pasos indicados a continuación:

1 Botón derecho del ratón en el descifrador y haga clic en Ejecutar como administrador Como se muestra abajo:

2. De acuerdo con los términos de la licencia:

3. Haga clic en "Agregar carpeta" y luego agregar las carpetas en las que desea archivos descifrados como se muestra debajo:

4. Haga clic en "desencriptar" y esperar a que los archivos a ser decodificados.

Nota: El crédito para el descifrador va a Emsisoft investigadores que han hecho el gran avance con este virus.

Método 2: Utilice software de recuperación de datos

infecciones ransomware y venganza apuntan a cifrar los archivos usando un algoritmo de cifrado que pueden ser muy difíciles de descifrar. Es por esto que hemos sugerido un método de recuperación de datos que pueden ayudar a ir alrededor de descifrado directa e intentar restaurar sus archivos. Tenga en cuenta que este método puede no ser 100% eficaz, pero también puede ayudarle un poco o mucho en diferentes situaciones.

Simplemente haga clic en el enlace y en los menús del sitio web en la parte superior, escoger Recuperación de datos - Asistente de recuperación de datos para Windows o Mac (dependiendo de su sistema operativo), y luego descargue y ejecute la herramienta.

Revenge-FAQ

What is Revenge Ransomware?

Revenge is a ransomware infección - el software malicioso que ingresa a su computadora en silencio y bloquea el acceso a la computadora o encripta sus archivos.

Muchos virus ransomware usan sofisticados algoritmos de encriptación para hacer que sus archivos sean inaccesibles. El objetivo de las infecciones de ransomware es exigirle que pague un pago de rescate para obtener acceso a sus archivos..

What Does Revenge Ransomware Do?

El ransomware en general es un software malicioso que esta diseñado para bloquear el acceso a su computadora o archivos hasta que se pague un rescate.

Los virus ransomware también pueden dañar su sistema, corromper datos y eliminar archivos, resultando en la pérdida permanente de archivos importantes.

How Does Revenge Infect?

Via several ways.Revenge Ransomware infects computers by being sent a través de correos electrónicos de phishing, que contiene un archivo adjunto de virus. Este archivo adjunto generalmente está enmascarado como un documento importante, gusta una factura, documento bancario o incluso un billete de avión y parece muy convincente para los usuarios..

Another way you may become a victim of Revenge is if you descargar un instalador falso, crack o parche de un sitio web de baja reputación o si haces clic en un enlace de virus. Muchos usuarios informan haber contraído una infección de ransomware descargando torrents.

How to Open .Revenge files?

Tú can't sin descifrador. En este punto, la .Venganza son archivos cifrada. Sólo podrá abrirlos una vez que hayan sido descifrados usando una clave de descifrado específica para el algoritmo en particular..

Qué hacer si un descifrador no funciona?

No te asustes, y copia de seguridad de los archivos. Si un descifrador no descifró su .Venganza archivos con éxito, entonces no te desesperes, porque este virus aún es nuevo.

puedo restaurar ".Venganza" Archivos?

Sí, a veces los archivos pueden ser restaurados. Hemos sugerido varios métodos de recuperación de archivos eso podría funcionar si quieres restaurar .Venganza archivos.

Estos métodos no son de ninguna manera 100% garantizado que podrá recuperar sus archivos. Pero si tienes una copia de seguridad, tus posibilidades de éxito son mucho mayores.

How To Get Rid of Revenge Virus?

La forma más segura y la más eficiente para la eliminación de esta infección de ransomware es el uso de un programa anti-malware profesional.

It will scan for and locate Revenge ransomware and then remove it without causing any additional harm to your important .Revenge files.

¿Puedo denunciar ransomware a las autoridades??

En caso de que su computadora se infecte con una infección de ransomware, puede denunciarlo a los departamentos de policía locales. Puede ayudar a las autoridades de todo el mundo a rastrear y determinar a los perpetradores detrás del virus que ha infectado su computadora..

Abajo, hemos preparado una lista con sitios web gubernamentales, donde puede presentar una denuncia en caso de ser víctima de un ciberdelincuencia:

Autoridades de ciberseguridad, responsable de manejar los informes de ataques de ransomware en diferentes regiones de todo el mundo:

Alemania - Portal oficial de la policía alemana

Estados Unidos - Centro de quejas de delitos en Internet IC3

Reino Unido - Acción Fraude Policía

Francia - Ministerio del interior

Italia - Policía Estatal

España - Policía Nacional

Países Bajos - Cumplimiento de la ley

Polonia - Policía

Portugal - Policía Judicial

Grecia - Unidad de Delitos Cibernéticos (Policía helénica)

India - Policía de Mumbai - Célula de investigación de delitos cibernéticos

Australia - Centro australiano de delitos de alta tecnología

Los informes se pueden responder en diferentes períodos de tiempo, dependiendo de sus autoridades locales.

¿Puedes evitar que el ransomware cifre tus archivos??

Sí, puede prevenir el ransomware. La mejor manera de hacer esto es asegurarse de que su sistema informático esté actualizado con los últimos parches de seguridad., Utilice un programa antimalware de buena reputación. y cortafuegos, copia de seguridad de sus archivos importantes con frecuencia, y evita hacer clic en enlaces maliciosos o descargando archivos desconocidos.

Can Revenge Ransomware Steal Your Data?

Sí, en la mayoría de los casos ransomware robará tu información. It is a form of malware that steals data from a user's computer, lo encripta, y luego exige un rescate para descifrarlo.

En muchos casos, la autores de malware o los atacantes amenazarán con eliminar los datos o publicarlo en línea a menos que se pagó el rescate.

¿Puede el ransomware infectar WiFi??

Sí, ransomware puede infectar redes WiFi, ya que los actores maliciosos pueden usarlo para obtener el control de la red, robar datos confidenciales, y bloquear a los usuarios. Si un ataque de ransomware tiene éxito, podría conducir a una pérdida de servicio y/o datos, y en algunos casos, pérdidas financieras.

¿Debo pagar ransomware??

No, no debe pagar a los extorsionadores de ransomware. Pagarlos solo alienta a los delincuentes y no garantiza que los archivos o datos se restaurarán. El mejor enfoque es tener una copia de seguridad segura de los datos importantes y estar atento a la seguridad en primer lugar..

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, los piratas informáticos aún pueden tener acceso a su computadora, datos, o archivos y puede continuar amenazando con exponerlos o eliminarlos, o incluso utilizarlos para cometer delitos cibernéticos. En algunos casos, incluso pueden continuar exigiendo pagos de rescate adicionales.

¿Se puede detectar un ataque de ransomware??

Sí, ransomware puede ser detectado. Software antimalware y otras herramientas de seguridad avanzadas puede detectar ransomware y alertar al usuario cuando está presente en una máquina.

Es importante mantenerse al día con las últimas medidas de seguridad y mantener el software de seguridad actualizado para garantizar que el ransomware pueda detectarse y prevenirse..

¿Los delincuentes de ransomware son atrapados??

Sí, los criminales de ransomware son atrapados. Las fuerzas del orden, tales como el FBI, Interpol y otros han tenido éxito en rastrear y procesar a delincuentes de ransomware en EE. UU. y otros países.. A medida que las amenazas de ransomware siguen aumentando, también lo hace la actividad de aplicación.

Acerca de la investigación de la venganza

El contenido que publicamos en SensorsTechForum.com, esta guía práctica de eliminación de Revenge incluida, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el malware específico y restaurar sus archivos encriptados.

¿Cómo llevamos a cabo la investigación sobre este ransomware??

Nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, y como tal, recibimos actualizaciones diarias sobre las últimas definiciones de malware y ransomware.

Además, the research behind the Revenge ransomware threat is backed with VirusTotal y el proyecto NoMoreRansom.

Para comprender mejor la amenaza del ransomware, Consulte los siguientes artículos que proporcionan detalles informados..

Como un sitio que se ha dedicado a proporcionar instrucciones gratuitas de eliminación de ransomware y malware desde 2014, La recomendación de SensorsTechForum es solo preste atención a fuentes confiables.

Cómo reconocer fuentes confiables:

- Siempre verifica "Sobre nosotros" página web.

- Perfil del creador de contenido.

- Asegúrese de que haya personas reales detrás del sitio y no nombres y perfiles falsos.

- Verificar Facebook, Perfiles personales de LinkedIn y Twitter.

BS DIAS EWSTOYB INFECTADO CON EL VIRUS, TODOS MIS ARCHIVOS TIENEN EXTENSIÓN .SAGE Y QUEDARON INUTILES. NO LOS PUEDO ABRIR. NO PUEDO RESTAURAR POR QUE BORRO TODOS LO S PUNTOS DE RESTAURACION, BAJE LA HERRAMIENTA SPY HUNTER V 4.0, ELIMINO ALGUNAS AMENAZAS PERO NINGUNA CON RELACION A ESE VIRUS. BAJE OTRA HERRAMIENTA PARA RECUPERACION DE ARCHIVOS PERO NO ME RECUPERO TODO. ¿ Hay alguna manera de restaurar los archivos a su estado original? o el virus borra el archivo original y crea una copia con la extension *.sage? entonces toca recuperar con software de recuperacion de archivos?. muchas gracias. mi Nombre es carlos mario nieto de santa marta, Magdalena, colombia Email; cnietogomez@hotmail.com, 3004823295 – 4224508 – 4203362

Hola, a partir de lo que ha escrito, entiendo que haya sido infectado por Sage ransomware. Para obtener más información sobre la salvia, visite el siguiente artículo:

sensorstechforum.com/sage-2-2-ransomware-restore-sage-virus-files/