Los ingenieros de seguridad descubrieron que la base de código de la familia ransomware SLocker Android ha sido publicado en una descompilada (prima) formar. Esto permite que todos los hackers Esta es una amenaza importante que ha producido muchas cepas desde su primera iteración.

SLocker Android Código ransomware Revelado

expertos de malware fueron capaces de obtener el código fuente completo en descompilación de una de las familias más peligrosas ransomware Android en los últimos tiempos - SLocker. Se trata de un virus de la familia prominente que se asocia con varias campañas de distribución.

Fuente de la imagen: Asuntos de seguridad

Nota: Publicar el código fuente completo de virus en línea es una práctica peligrosa, ya que permite a los piratas informáticos para crear fácilmente amenazas descendencia.

El código fue publicada en el Hub de Git, que es uno de los mayores repositorios de la web de software de código abierto. Este investigadores ha ayudado a descubrir cómo funciona el motor de núcleo, pero también le da la oportunidad a los delincuentes informáticos para modificar fácilmente la fuente y crean los virus descendientes. Este código malicioso está generalmente disponible en las comunidades de hackers subterráneos por una tarifa.

El usuario que publicó el código ha utilizado el “fs0c1ety” apodo y ha publicado una advertencia que indica que se ha de ingeniería inversa de una muestra en vivo. El mensaje GitHub lee el siguiente:

Nota: SLocker está destinado a ser utilizado únicamente con fines de investigación de seguridad. Cualquier otro uso no es responsabilidad del desarrollador(s). Asegúrese de que entiende y están cumpliendo con las leyes en su área. En otras palabras, no seas estúpido, no seas un idiota, y utilizarla de forma responsable y legalmente.

Capacidades de infección SLocker Android ransomware

El ransomware SLocker Android es parte de la familia de los virus más grande que se ha generado como un descendiente del código base. Es un ransomware desarrollado para el sistema operativo móvil que ha causado muchas infecciones, particularmente en 2016 donde más de 400 Se identificaron variantes en varias campañas de ataque a gran escala.

SLocker se distribuye principalmente como aplicaciones falsificados que plantean los reproductores multimedia como legítimos, guías de juegos y otros programas populares en Google Play Store y otros repositorios.

Es una herramienta eficaz que sigue las tácticas habituales ransomware:

- Cuando la aplicación se ejecuta por primera vez que cambia su icono y el nombre de distraer al usuario y ocultar su nombre original.

- A continuación se realiza una comprobación de la instalación. El motor SLocker ejecuta una serie de comandos para determinar si el dispositivo ha sido infectado antes. Si la infección es nuevo, entonces un número aleatorio se genera en almacenada en una “Preferencias compartidas” carpeta.

- Si hay algún almacenamiento externo disponible (para tarjetas microSD ejemplos) a continuación, un nuevo hilo se copia a ella.

- El motor de virus inmediatamente comienza a cifrar los archivos del usuario y del sistema basado en una lista integrada de extensiones de tipos de archivo de destino. Al igual que el equipo de equivalentes de los piratas informáticos pueden personalizar esta lista, marcar los archivos afectados con diferentes extensiones y cambiar el sistema de cifrado a voluntad.

- Muchas cepas de virus SLocker Android ejecutar el código malicioso en un estado persistente de ejecución. Esto significa que el motor ransomware sigue los comandos y evita activamente intentos de eliminación manual.

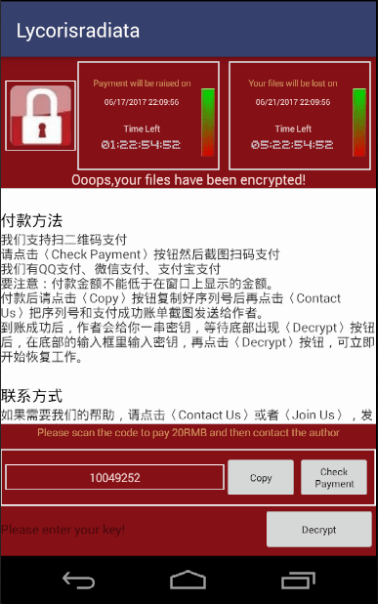

- El virus SLocker Android impone una pantalla de bloqueo que muestra un mensaje ransomware a las víctimas. Puede ser configurado para mostrar una nota diferente en función de los objetivos. Algunas de las últimas variantes imitar la familia del virus infame WannaCry.

Algunas de las cepas capturados realizar un control minucioso antes de cifrar y / o cambiar el nombre de los archivos de la víctima. Esto se realiza mediante la aplicación de una lista de objetivos incorporada. He aquí un ejemplo:

- Los caminos minúsculas a los archivos de destino no deben contener los siguientes cadenas: “/.”, “androide”, “con” y “MIAD”. Se refieren a ubicaciones del sistema y nombres de aplicaciones globales. Esto se hace para evitar mal funcionamiento del dispositivo después de que el motor de ransomware se ha iniciado.

- Tener un almacenamiento extraíble (tarjeta microSD por ejemplo) disponible, las carpetas que se ven afectados por la amenaza de virus deben tener un nivel de directorio más pequeño que 3. La otra regla forzada es tener las siguientes cadenas en la ruta del archivo: "Baidunetdisk", “Download” o “DCIM”.

- Los archivos deben contener un punto (“.”) y la longitud en bytes de los nombres cifrados debe ser inferior a 251.

- Los archivos de destino tienen que ser más grande que 10 KB y más pequeño que 50 MB.

Dependiendo de la cepa del virus SLocker Android capturado y la versión de la amenaza puede ponerse en contacto con los operadores de hackers a través de la red anónima TOR. Algunos de los delincuentes que operan variantes SLocker han creado servidores de comando y control que se pueden utilizar para controlar a distancia los dispositivos infectados y robar datos valiosos. Otras versiones pueden utilizar mensajes SMS enviados a través de un número de teléfono específico o puerta de enlace.

Slocker Android ransomware ataques en curso

Dependiendo del virus alcanzado el ransomware puede ser operado por un hacker diferente o colectiva penal. Esto se refleja en el pago ransomware, el contenido LOCKSCREEN y otros factores configurables. Algunas de las formas más comunes de imitar la versión de la computadora de la familia ransomware WannaCry.

Las víctimas se muestran una nota de rescate de aspecto genérico que extorsiona a las víctimas por una tarifa de pago. Los usuarios de computadoras son chantajeados para pagar la cuota con el fin de recuperar sus datos. Los operadores prometen que una vez que el dinero se ha recibido, sus archivos se restaurarán y el virus eliminados. De hecho que este no es el caso.

ADVERTENCIA! No pagar los piratas informáticos en cualquier caso. Utilizar herramientas de seguridad especializadas para eliminar las infecciones activas.

Algunos de los ransomware capturado han establecido métodos de pago por separado - Alipay, WeChat y QQ. La mayor parte de los colectivos criminales asociados fueron identificados que proceden de China y Rusia. El hecho de que el malware puede ser utilizado para espiar a los dispositivos comprometidos revela que una base víctima infectada más grande puede ser utilizado para el robo de identidad de masas. Con los años las investigaciones policiales descubrieron que las bases de datos que contengan datos privados son a menudo uno de los productos más negociados en las redes subterráneas de hackers.

Google Play proteger las instancias de Guardia de mayo contra SLocker Android ransomware

Google ha hecho que el servicio de Google Play Protect disponible para todos los usuarios de Android. Esta es una nueva característica que se anunció por primera vez en la conferencia Google I / O en mayo que ya está activo. La característica combina los servicios de seguridad que han sido parte del sistema de Android hasta la fecha: verificar aplicaciones y Bravucón en una sola aplicación. Esta medida permite a los usuarios móviles de manera efectiva para proteger mejor a sí mismos de aplicaciones maliciosas que aparecen en la tienda de Google Play. El servicio de reproducción Proteger explora activamente todas las aplicaciones disponibles en los servicios de Google para detectar señales de código malicioso. Además supervisa el software procedente de fuentes de terceros así una. Una de las principales ventajas de tener Google Play Protect es que de manera proactiva analiza los patrones de comportamiento de todos los programas instalados. Los programadores informáticos descubrieron que algunos de los malware avanzado activar su código del virus después de un cierto retraso. productos antivirus ordinarios son incapaces de detectar este tipo de infecciones.

Google Play Proteger todas las aplicaciones también monitores instalados. Si se identifica una acción maliciosa continuación, la aplicación se detiene inmediatamente y se alerta al usuario. Los usuarios que ejecutan la versión más reciente de los servicios de Google Play puede acceder a la configuración, vaya hasta el Configuración> Google> Seguridad> Reprod Proteger (Verificar aplicaciones previamente) menú.

Como se explica en este artículo el malware SLocker Android es una familia de virus peligroso que tiene la capacidad de propagarse a través de millones de víctimas potenciales. El código publicada permitirá que los criminales para crear nuevas versiones. Esta es la razón por la cual se aconseja a todos los usuarios a permanecer constantemente actualizado sobre las últimas amenazas de seguridad, incidentes y mejor asesoramiento. También, siga los pasos siguientes para aún más la seguridad de su dispositivo.