Les ingénieurs de sécurité ont découvert que la base de code de la famille SLocker Android ransomware a été publié dans un décompilé (brut) forme. Cela permet à chaque pirate informatique Ceci est une menace importante qui a produit de nombreuses souches depuis sa première itération.

SLocker Android code Ransomware Révélé

experts de logiciels malveillants ont pu obtenir le code source complet dans décompilé d'une des familles ransomware Android les plus dangereux de la fin - SLocker. Ceci est une famille de virus de premier plan qui est associé à plusieurs campagnes de distribution.

Image Source: Affaires de sécurité

Note: Affichage du code source de virus est en ligne une pratique dangereuse car elle permet aux pirates de créer facilement des menaces de progéniture.

Le code a été publié sur le Hub Git qui est l'un des plus grands dépôts de logiciels open-source du Web. Cela a permis aux chercheurs de découvrir le fonctionnement du moteur de base, mais donne aussi la possibilité pour les criminels informatiques de modifier facilement la source et de créer des virus de progéniture. Un tel code malveillant est généralement disponible sur les communautés de hacking souterrains payants.

L'utilisateur qui a posté le code a utilisé le “fs0c1ety” nick nom et a posté un avertissement indiquant qu'il a été conçu à partir d'un inverse échantillon vivant. Le message GitHub lit ce qui suit:

Note: SLocker est destiné à être utilisé à des fins de recherche de sécurité seulement. Toute autre utilisation est pas la responsabilité du développeur(s). Assurez-vous que vous comprenez et respectent les lois dans votre région. En d'autres termes, ne soyez pas stupide, ne soyez pas un trou du cul, et de l'utiliser de façon responsable et en toute légalité.

SLocker Android Ransomware Capacités d'infection

Le ransomware SLocker Android fait partie de la famille des virus plus qui a été donné naissance comme un rejeton du code de base. Il est un ransomware développé pour le système d'exploitation mobile qui a causé de nombreuses infections, en particulier dans 2016 où plus de 400 variantes ont été identifiées dans plusieurs campagnes d'attaque à grande échelle.

SLocker est distribué principalement des applications contrefaits qui posent des lecteurs multimédias légitimes, guides de jeux et autres logiciels populaires sur le Google Play Store et d'autres référentiels.

Il est un outil efficace qui suit la tactique de ransomware habituelles:

- Lorsque l'application est exécutée pour la première fois, il change son icône et le nom pour distraire l'utilisateur et cacher son nom d'origine.

- Un contrôle d'installation est ensuite effectuée. Le moteur SLocker exécute une série de commandes pour déterminer si l'appareil a été infecté avant. Si l'infection est nouvelle alors un nombre aléatoire est généré dans stocké dans un “SharedPreferences” dossier.

- En cas de stockage externe disponible (cartes microSD pour des exemples) puis est copié un nouveau fil sur lui.

- Le moteur de virus commence immédiatement pour chiffrer les fichiers utilisateur et système basé sur une liste intégrée des extensions de type de fichier cible. Comme l'ordinateur équivalents les pirates peuvent personnaliser cette liste, marquer les fichiers affectés avec des extensions différentes et changer l'algorithme de chiffrement à volonté.

- De nombreuses souches de virus SLocker Android exécutent le code malveillant dans un état persistant d'exécution. Cela signifie que le moteur ransomware suit les commandes et empêche activement les tentatives de suppression manuelle.

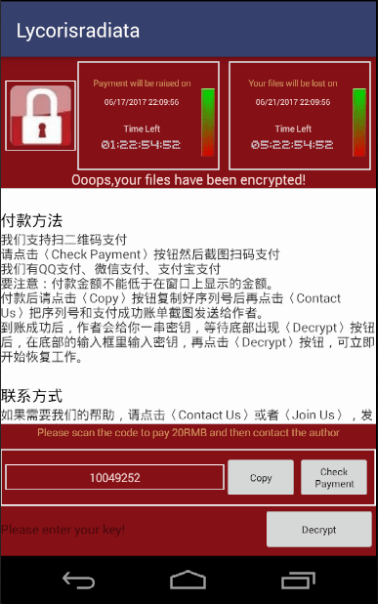

- Le virus Android SLocker impose un lockscreen qui montre un message ransomware aux victimes. Il peut être configuré pour afficher une note différente en fonction des objectifs. Certaines des dernières variantes imitent la famille de virus WannaCry infâme.

Certaines des souches capturées effectuer une vérification complète avant de les crypter et / ou renommer les dossiers des victimes. Cela se fait par l'application d'une liste cible intégrée. Voici un exemple:

- Les chemins minuscules aux fichiers cibles ne doivent pas contenir les chaînes suivantes: “/.”, “androïde”, “avec” et “MIAD”. Ils se réfèrent à des emplacements du système et noms d'applications globales. Ceci est fait pour éviter tout dysfonctionnement de l'appareil après que le moteur a été démarré ransomware.

- Avoir un stockage amovible (carte microSD par exemple) disponible, les dossiers qui sont touchés par la menace du virus devraient avoir un plus petit niveau de répertoire que 3. L'autre règle appliquée est d'avoir les chaînes suivantes dans le chemin du fichier: "Baidunetdisk", « Télécharger » ou « DCIM ».

- Les fichiers doivent contenir un point (“.”) et la longueur des octets des noms chiffrés doit être inférieure à 251.

- Les fichiers cibles doivent être plus grandes que 10 KB et plus petit que 50 MB.

En fonction de la capture SLocker virus Android souche et la version la menace peut contacter les opérateurs de pirates informatiques via le réseau anonyme TOR. Certains des criminels qui exploitent des variantes d'SLocker ont créé des serveurs de commande et de contrôle qui peuvent être utilisés pour contrôler à distance les appareils infectés et voler des données précieuses. D'autres versions peuvent utiliser des messages SMS envoyés par un numéro de téléphone spécifique ou une passerelle.

Slocker Android Ransomware Attaques en cours

Selon le virus atteint le ransomware peut être utilisé par un autre pirate informatique ou collective criminelle. Cela reflète le paiement ransomware, le contenu LOCKSCREEN et d'autres facteurs configurables. Certaines des formes les plus courantes imitent la version informatique de la famille ransomware WannaCry.

Les victimes sont présentés une demande de rançon générique prospectifs qui extorque les victimes pour les frais de paiement. Les utilisateurs d'ordinateurs sont soumis à un chantage à payer les frais afin de récupérer leurs données. Les opérateurs promettent qu'une fois que l'argent a été reçu, leurs fichiers seront restaurés et le virus retirés. En fait que ce n'est pas le cas.

AVERTISSEMENT! Ne payez pas les pirates dans tous les cas. Utiliser des outils de sécurité spécialisés pour supprimer les infections actives.

Une partie des ransomware capturés ont mis en place des méthodes de paiement séparées - Alipay, WeChat et QQ. ont été identifiés la plupart des collectifs criminels associés provenir de la Chine et de la Russie. Le fait que le logiciel malveillant peut être utilisé pour espionner les appareils révèle qu'une compromis plus grande base de victime infectée peut être utilisé pour le vol d'identité à grande échelle. Au fil des années des enquêtes d'application de la loi ont découvert que les bases de données contenant des données privées sont souvent parmi les produits les plus commercialisés dans les réseaux souterrains de pirates informatiques.

Google Play Protect mai Garde contre SLocker Android Ransomware instances

Google a fait le Google Play Service Protect disponible pour tous les utilisateurs d'Android. Ceci est une nouvelle fonctionnalité qui a été annoncé lors de la conférence Google I / O en mai qui est maintenant. La fonction combine les services de sécurité qui ont fait partie du système Android à ce jour: vérifier Apps et Videur dans une application unique. Ce mouvement permet effectivement aux utilisateurs mobiles de mieux se protéger contre les applications malveillantes trouvées sur le Google Play Store. Le jeu Défendez le service scanne activement toutes les applications disponibles sur les services de Google pour des signes de code malveillant. En outre, il surveille les logiciels provenant de sources tiers un puits. L'un des principaux avantages d'avoir Google Play Protect est qu'il analyse de manière proactive les modèles de comportement de tous les programmes installés. Les programmeurs ont découvert que certains des logiciels malveillants avancés activer leur code du virus après un certain retard. les produits antivirus ordinaires sont incapables de détecter ces infections.

Google Play Protect surveille également toutes les applications installées. Si une action malveillante est identifiée, l'application est immédiatement arrêté et l'utilisateur est alerté. Les utilisateurs exécutant la dernière version des services Google Play peuvent accéder aux paramètres en accédant au Paramètres> Google> Sécurité> Jouer Protéger (Vérifier les applications précédemment) menu.

Comme expliqué dans cet article le malware SLocker Android est une famille de virus dangereux qui a la capacité de se propager sur des millions de victimes potentielles. Le code publié permettra aux criminels de créer de nouvelles versions. Ceci est la raison pour laquelle nous conseillons à tous les utilisateurs de rester constamment mis à jour sur les dernières menaces de sécurité, incidents et les meilleurs conseils. Aussi, suivez les étapes ci-dessous pour plus de la sécurité de votre appareil.