セキュリティエンジニアは、SLockerAndroidランサムウェアファミリーのコードベースが逆コンパイルされた状態で公開されていることを発見しました (生) 形. これにより、すべてのハッカーが許可されます。これは、最初の反復以来、多くの株を生み出してきた顕著な脅威です。.

SLockerAndroidランサムウェアコードが明らかに

マルウェアの専門家は、最近の最も危険なAndroidランサムウェアファミリーの1つであるSLockerを逆コンパイルして完全なソースコードを入手することができました。. これは、いくつかの配布キャンペーンに関連する著名なウイルスファミリーです。.

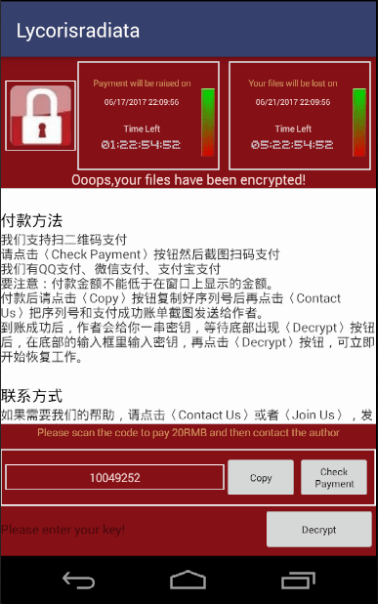

画像ソース: セキュリティ問題

ノート: ウイルスの完全なソースコードをオンラインで投稿すると、ハッカーが子孫の脅威を簡単に作成できるため、危険な行為です。.

コードは、オープンソースソフトウェアのWeb最大のリポジトリの1つであるGitHubに投稿されました. これは、研究者がコアエンジンがどのように機能するかを発見するのに役立ちました, また、コンピューター犯罪者がソースを簡単に変更して子孫ウイルスを作成する機会も与えます. このようなマルウェアコードは通常、地下のハッキングコミュニティで有料で入手できます.

コードを投稿したユーザーは、 “fs0c1ety” ニックネームと、ライブサンプルからリバースエンジニアリングされたことを示す免責事項を投稿しました. GitHubメッセージは次のようになります:

ノート: SLockerは、セキュリティ調査の目的でのみ使用することを目的としています. その他の使用は開発者の責任ではありません(s). お住まいの地域の法律を理解し、遵守していることを確認してください. 言い換えると, 愚かなことはしないでください, 嫌いな人にならないでください, 責任を持って合法的に使用します.

SLockerAndroidランサムウェア感染機能

SLocker Androidランサムウェアは、ベースコードの子孫として生み出されたより大きなウイルスファミリーの一部です。. 多くの感染症を引き起こしているモバイルオペレーティングシステム用に開発されたランサムウェアです, 特にで 2016 ここで 400 亜種は、いくつかの大規模な攻撃キャンペーンで特定されました.

SLockerは主に、正規のマルチメディアプレーヤーを装った偽造アプリとして配布されています, GooglePlayストアやその他のリポジトリにあるゲームガイドやその他の人気のあるソフトウェア.

これは、通常のランサムウェアの戦術に従う効果的なツールです:

- アプリを初めて実行すると、アイコンと名前が変更され、ユーザーの注意がそらされ、元の名前が非表示になります。.

- 次に、インストールチェックが実行されます. SLockerエンジンは一連のコマンドを実行して、デバイスが以前に感染したことがあるかどうかを判断します. 感染が新しい場合は、乱数が生成され、 “SharedPreferences” フォルダ.

- 利用可能な外部ストレージがある場合 (例としてmicroSDカード) 次に、新しいスレッドがコピーされます.

- ウイルスエンジンは、ターゲットファイルタイプ拡張子の組み込みリストに基づいて、ユーザーファイルとシステムファイルの暗号化をすぐに開始します. コンピュータと同等のもののように、ハッカーはこのリストをカスタマイズできます, 影響を受けるファイルに異なる拡張子を付け、暗号を自由に変更します.

- 多くのSLockerAndroidウイルス株は、永続的な実行状態で悪意のあるコードを実行します. これは、ランサムウェアエンジンがコマンドに従い、手動による削除の試みを積極的に防止することを意味します.

- SLocker Androidウイルスは、被害者にランサムウェアメッセージを表示するロック画面を課します. ターゲットに基づいて異なるノートを表示するように構成できます. 最新の亜種のいくつかは、悪名高いWannaCryウイルスファミリーを模倣しています.

キャプチャされた株の一部は、被害者のファイルを暗号化および/または名前変更する前に徹底的なチェックを実行します. これは、組み込みのターゲットリストを適用することによって行われます。. これが例です:

- ターゲットファイルへの小文字のパスには、次の文字列を含めることはできません: “/.”, “アンドロイド”, “com” と “miad”. システムの場所とグローバルアプリ名を参照します. これは、ランサムウェアエンジンが起動した後のデバイスの誤動作を防ぐために行われます。.

- リムーバブルストレージを持つ (たとえばmicroSDカード) 利用可能, ウイルスの脅威の影響を受けるフォルダのディレクトリレベルは、 3. 他の強制されるルールは、ファイルパスに次の文字列を含めることです: 「baidunetdisk」, 「ダウンロード」または「dcim」.

- ファイルにはドットが含まれている必要があります (“.”) 暗号化された名前のバイト長は、 251.

- ターゲットファイルはより大きくする必要があります 10 KB以下 50 MB.

キャプチャされたSLockerAndroidウイルスの株とバージョンによっては、脅威がTOR匿名ネットワークを介してハッカーオペレーターに連絡する場合があります。. SLockerの亜種を操作する犯罪者の中には、感染したデバイスをリモート制御して貴重なデータを盗むために使用できるコマンドアンドコントロールサーバーを作成した人もいます。. 他のバージョンでは、特定の電話番号またはゲートウェイを介して送信されたSMSメッセージを使用する場合があります.

SlockerAndroidランサムウェア進行中の攻撃

到達したウイルスに応じて、ランサムウェアは別のハッカーまたは犯罪集団によって操作される可能性があります. これはランサムウェアの支払いに反映されます, ロック画面の内容とその他の構成可能な要素. 最も一般的な形式のいくつかは、WannaCryランサムウェアファミリーのコンピューターバージョンを模倣しています.

被害者には、支払い料金で被害者を煽動する一般的な身代金メモが表示されます. コンピュータユーザーは、データを回復するために料金を支払うように脅迫されます. オペレーターは、お金を受け取ったら約束します, それらのファイルが復元され、ウイルスが削除されます. 実際にはそうではありません.

警告! いかなる場合でもハッカーに支払いをしないでください. 専門のセキュリティツールを使用して、アクティブな感染を削除します.

キャプチャされたランサムウェアの一部は、個別の支払い方法を設定しています– Alipay, WeChatとQQ. 関連する犯罪集団のほとんどは、中国とロシアから発信されたものであると特定されました. マルウェアが侵害されたデバイスをスパイするために使用される可能性があるという事実は、より大きな感染した被害者ベースが大量の個人情報の盗難に使用される可能性があることを明らかにしています. 長年にわたる法執行機関の調査により、個人データを含むデータベースは、ハッカーの地下ネットワークで最も取引されている商品の1つであることが多いことがわかりました。.

GooglePlayプロテクトはSLockerAndroidランサムウェアインスタンスから保護する可能性があります

Googleは、すべてのAndroidユーザーがGooglePlayプロテクトサービスを利用できるようにしました. これは、5月にGoogle I / O会議で最初に発表され、現在アクティブになっている新機能です。. この機能は、これまでAndroidシステムの一部であったセキュリティサービスを組み合わせたものです: アプリを確認する と バウンサー 単一のアプリで. この動きにより、モバイルユーザーはGooglePlayストアで見つかった悪意のあるアプリから身を守ることができます。. Play Protectサービスは、悪意のあるコードの兆候がないか、Googleのサービスで利用可能なすべてのアプリを積極的にスキャンします. さらに、サードパーティのソースから発信されたソフトウェアをよく監視します. Google Playプロテクトを使用する主な利点の1つは、インストールされているすべてのプログラムの動作パターンをプロアクティブにスキャンすることです。. コンピュータープログラマーは、高度なマルウェアの一部が一定の遅延後にウイルスコードをアクティブ化することを発見しました. 通常のウイルス対策製品は、そのような感染を検出できません.

Google Playプロテクトは、インストールされているすべてのアプリケーションも監視します. 悪意のあるアクションが特定された場合、アプリはすぐに停止され、ユーザーに警告が表示されます. 最新バージョンのGooglePlayサービスを実行しているユーザーは、に移動して設定にアクセスできます。 設定>Google>セキュリティ>Playプロテクト (以前にアプリを確認する) メニュー.

この記事で説明されているように、SLocker Androidマルウェアは、何百万もの潜在的な被害者に広がる可能性のある危険なウイルスファミリーです。. 公開されたコードにより、犯罪者はさらにバージョンを作成できます. これが、すべてのユーザーに最新のセキュリティ脅威について常に最新の情報を提供するようアドバイスする理由です。, 事件と最善のアドバイス. また, デバイスのセキュリティを強化するには、以下の手順に従ってください.