Una variante Espectro 4 vulnerabilidad ha sido identificada en el núcleo de Linux y representa una amenaza muy peligrosa para todas las máquinas afectadas. Se insta a todos los administradores de sistemas a aplicar las últimas actualizaciones tan pronto como sea posible para mitigar cualquier posible impacto.

Espectro nueva variante 4 Identificado, Actualizar ahora! (CVE-2018-3639)

El último vulnerabilidad Spectre apodado Variante 4 ha sido identificado por los investigadores de seguridad Jann Horn y Ken Johnson. Según sus conclusiones este nuevo ataque da a los hackers potenciales intrusiones inducen potentes en los sistemas de destino. Es interesante observar que los dos expertos descubrieron la amenaza independientemente el uno del otro y han publicado información sobre la vulnerabilidad. Esta nueva versión Spectre también se hace un seguimiento con un identificador único llamado CVE-2018-3639 que se asigna a los paquetes afectados. También permite a los especialistas para realizar un seguimiento de las distribuciones de Linux están modificando la amenaza al responder en tiempo y forma con las actualizaciones del kernel.

La razón principal por la que el error es nominal severa es el hecho de que utiliza el código en sí microprocesadores. Como resultado de un manejo inadecuado que permite la ejecución especulativa de una memoria de kernel de Linux operación de lectura. Esto se hace antes de que las direcciones de las acciones de memoria anteriores son totalmente completa. Como resultado criminales pueden revelar información sensible sobre la máquina. Prácticamente todos los núcleos de Linux se ven afectados incluyendo imágenes especiales, una lista parcial tomada de varias distribuciones principales revela los siguientes ejemplos:

- Núcleo de Linux para usuarios de escritorio

- núcleo Linux para Amazon Web Services (AWS) sistemas

- kernel de Linux para sistemas Microsoft Azure nube

- núcleo Linux para Google Cloud Platform (GCP) sistemas

- núcleo Linux para entornos de nube

- kernel de Linux para procesadores OEM

- kernel de Linux para servidores de virtualización

- núcleo Linux para soluciones SAP

- kernel de Linux para varios servidores

Advertencia! Se recomienda a los administradores del sistema para actualizar los sistemas de virtualización (QEMU y otros) y los paquetes de microcódigo así debido al hecho de que el ataque puede llevarse a cabo en contra de estos servicios, así. En el momento Intel está trabajando con la comunidad Linux para liberar los parches tan pronto como sea posible. Mientras tanto los usuarios afectados pueden acceder a microcódigo actualizar a través de las actualizaciones de firmware OEM.

Artículo relacionado: Generaciones de deshielo y Spectre Exploits ponen en peligro de Informática

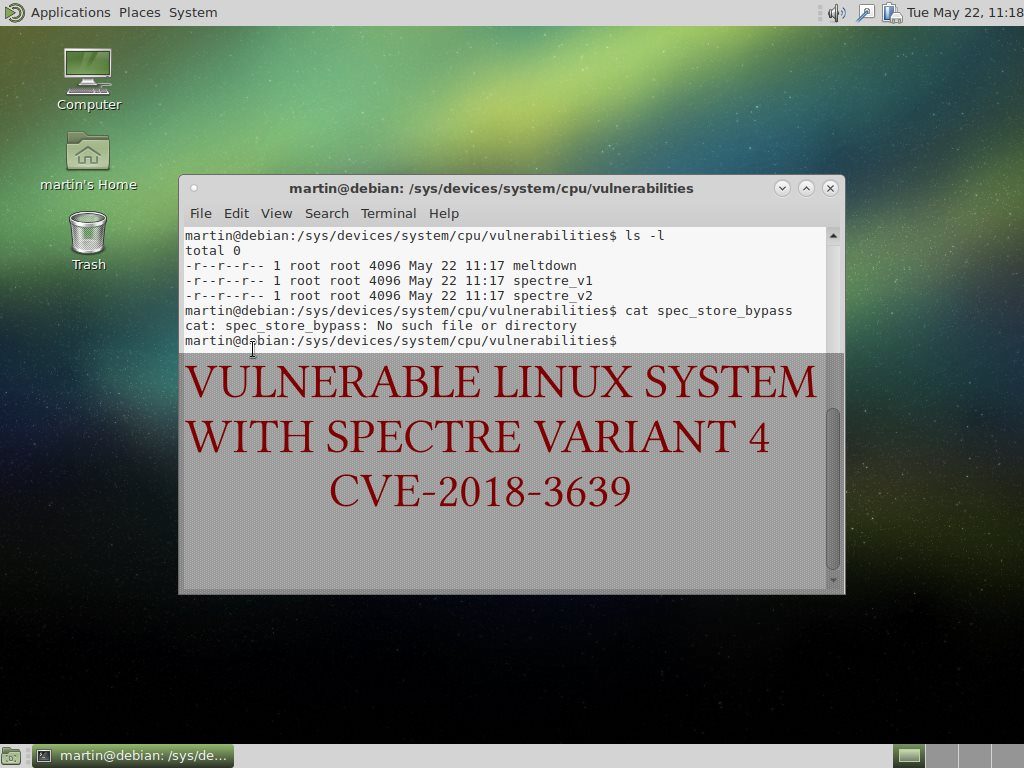

Cómo comprobar si está protegido de Spectre Variante 4 (CVE-2018-3639)

Los paquetes actualizados liberados por las distribuciones y los proveedores de hardware cuando se aplica protegerá las máquinas afectadas. Los administradores del sistema pueden comprobar esto mediante la ejecución de un simple comando:

$ cat / sys / devices / system / cpu / vulnerabilidades / spec_store_bypass

Hay tres salidas posibles indicadores del estado de la máquina:

- Mitigación: Especulativa bypass tienda desactivado mediante prctl y Seccomp - Esto significa que el sistema está protegido.

- El fichero o directorio no existe - El sistema es vulnerable a la Spectre 4 variante.

- Vulnerable - El sistema no dispone de microcódigo actualizado o un hipervisor de máquina virtual actualizada.

Se ha encontrado que algunas de las medidas de mitigación utilizadas en el tipo v2 Spectre puede ayudar a proteger la variante 4 máquinas hasta cierto punto. Como este tema es también conocido como Especulativa bypass tienda los administradores del sistema pueden intentar establecer manualmente ciertos valores de kernel si aún no han recibido una actualización adecuada. Tendrán que volver a compilar sus granos con el valor siguiente encendido Especulativa tienda bypass Desactivar (SSBD) en el Registro IA32_SPEC_CTRL Model-Specific (MSR) sección de procesadores x86. El apoyo a esta sin embargo requiere microcódigo actualizado para procesadores Intel.

Por defecto en Ubuntu esta opción está desactivada por defecto, ya que no es necesario para la mayoría de aplicaciones y servicios y lleva a un impacto notable actuación. Un cierto PR_SPEC_STORE_BYPASS cadena permite a los desarrolladores optar a la mitigación en función de cada proceso. Sin embargo esas aplicaciones que utilizan un filtro de seguridad (Seccomp) se optó implícitamente en forma automática. Los ejemplos incluyen recipientes LXD, cajas de arena y procesos de los navegadores Firefox y cromo.

Todo el sistema de mitigación SSBD se puede activar mediante el arranque con el spec_store_bypass_disable = on parámetro de arranque.