Een variant Spectre 4 kwetsbaarheid geïdentificeerd in de Linux-kernel en vertegenwoordigt een zeer gevaarlijke bedreiging voor alle betrokken computers. Alle systeembeheerders worden aangespoord om de laatste updates van toepassing zo snel mogelijk om de eventuele gevolgen te beperken.

New Spectre Variant 4 geïdentificeerd, Update nu! (CVE-2018-3639)

De nieuwste Spectre kwetsbaarheid nagesynchroniseerde Variant 4 is geweest geïdentificeerd door security onderzoekers Jann Horn en Ken Johnson. Volgens hun bevindingen deze nieuwe aanval geeft potentiële hackers induceren krachtige indringing in doelsysteem. Het is interessant om op te merken dat de twee deskundigen ontdekte de dreiging onafhankelijk van elkaar en informatie over de kwetsbaarheid hebben gepubliceerd. Deze nieuwe Spectre versie wordt ook bijgehouden met een unieke identifier genoemd CVE-2018-3639 die is toegewezen aan de betreffende pakketten. Het maakt het ook specialisten bij te houden hoe de Linux-distributies zijn tot wijziging van de dreiging door te reageren op een tijdige wijze met kernel updates.

De belangrijkste reden waarom de bug gewaardeerd ernstige is het feit dat het gebruik maakt van de microprocessors code zelf. Als gevolg van een verkeerde behandeling het zorgt voor speculatieve uitvoering van een Linux kernel geheugen leesbewerking. Dit wordt gedaan voor de adressen van de voorafgaande geheugen acties geheel compleet. Daardoor criminelen gevoelige informaties machine kan onthullen. Vrijwel alle Linux-kernels zijn getroffen met inbegrip van speciale afbeeldingen, een gedeeltelijke lijst uit meerdere distributies onthult de volgende voorbeelden:

- Linux Kernel voor Desktop-gebruikers

- Linux kernel voor Amazon Web Services (AWS) systemen

- Linux kernel voor Windows Azure Cloud-systemen

- Linux kernel voor Google Cloud Platform (GCP) systemen

- Linux kernel voor cloud-omgevingen

- Linux kernel voor OEM-processors

- Linux kernel voor virtualisatie servers

- Linux kernel voor SAP-oplossingen

- Linux kernel voor diverse servers

Waarschuwing! Systeembeheerders wordt geadviseerd om virtualisatie-systemen te updaten (QEMU en anderen) en Microcode pakketten alsmede door het feit dat de aanval kan worden uitgevoerd tegen de diensten,. Momenteel Intel werkt samen met de Linux-gemeenschap om patches vrij te geven zo snel mogelijk. In de tussentijd getroffen gebruikers kunnen toegang krijgen tot bijgewerkte microcode via OEM firmware-updates.

Verwante Story: Kernsmelting en Specter Exploits Endanger Generaties van Computers

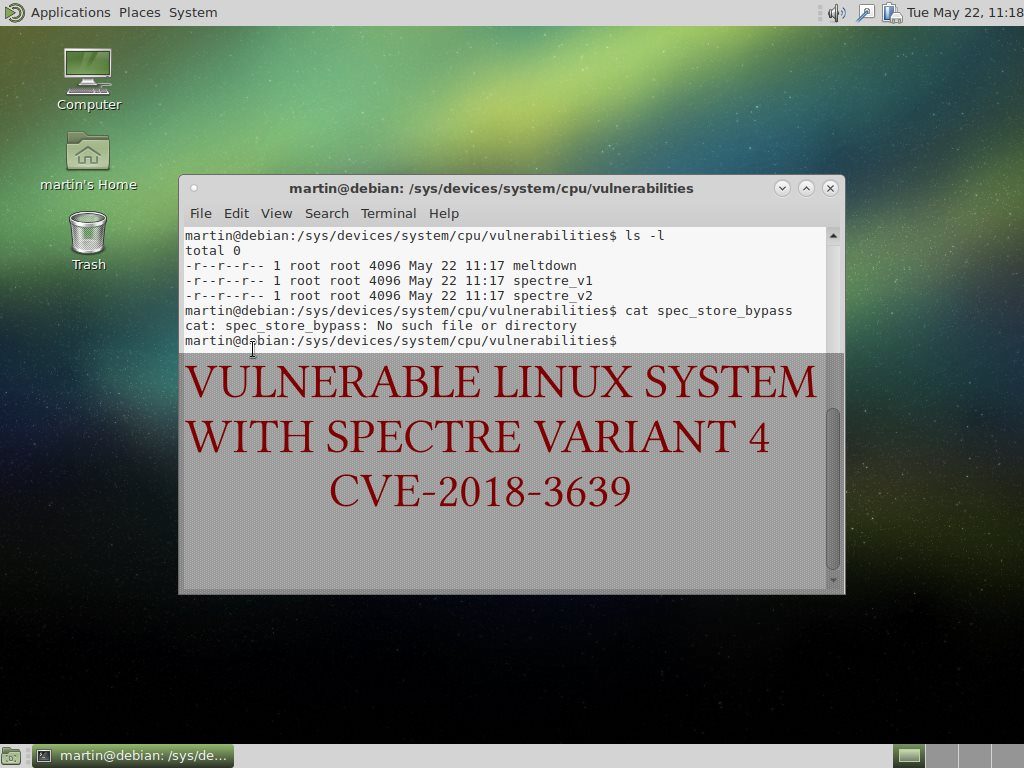

Hoe om te controleren of u worden beschermd tegen Specter Variant 4 (CVE-2018-3639)

De bijgewerkte pakketten die zijn uitgebracht door de uitkeringen en de hardwareleveranciers wanneer toegepast zal de getroffen machines te beschermen. De systeembeheerders kunnen dit controleren door het uitvoeren van een eenvoudige commando:

$ cat / sys / apparaten / system / CPU / kwetsbaarheden / spec_store_bypass

Er zijn drie mogelijke uitgangen die de toestand van de machine signaleren:

- verzachting: Speculatieve Store Bypass uitgeschakeld via prctl en seccomp - Dit betekent dat het systeem is beveiligd.

- Bestand of map bestaat niet - Het systeem is kwetsbaar voor de Spectre 4 variant.

- Kwetsbaar - Het systeem beschikt niet over bijgewerkte microcode of een bijgewerkte virtuele machine hypervisor.

Het is gebleken dat sommige van de mitigatie stappen worden gebruikt in de Spectre v2 type kan helpen om de Variant beschermen 4 machines in zekere mate. Aangezien deze kwestie is ook bekend als Speculatieve Store Bypass systeembeheerders kunnen proberen om bepaalde kernel waarden handmatig in te stellen als ze nog geen geschikte update hebben ontvangen. Zij moeten hun kernels opnieuw te compileren met de volgende waarde ingeschakeld Speculatieve Store Bypass Disable (ssbd) in de IA32_SPEC_CTRL Modelspecifieke Registreer (MSR) deel van x86 processors. Ondersteuning voor deze vereist echter bijgewerkt microcode voor Intel-processors.

Standaard is in Ubuntu dit is standaard uitgeschakeld als het niet nodig is door de meeste toepassingen en diensten en draagt een opmerkelijke invloed op de prestaties. Een zekere PR_SPEC_STORE_BYPASS snaar stelt ontwikkelaars in de beperking om te kiezen op een per proces basis. Maar die toepassingen die een security filter te gebruiken (seccomp) impliciet worden gekozen automatisch. Voorbeelden omvatten containers LXD, zandbakken en processen van de Firefox en Chrome browsers.

Het hele systeem ssbd mitigatie kan worden ingeschakeld door op te starten met de spec_store_bypass_disable = op bootparameter.