Una variante Spettro 4 vulnerabilità è stata identificata nel kernel di Linux e rappresenta una minaccia molto pericolosa per tutti i computer interessati. Tutti gli amministratori di sistema sono invitati ad applicare gli ultimi aggiornamenti al più presto possibile per mitigare l'impatto possibile.

Nuova Variante Spectre 4 identificato, Aggiorna ora! (CVE-2018-3639)

L'ultimo vulnerabilità Spectre doppiato Variante 4 è stato identificato da ricercatori di sicurezza Jann Horn e Ken Johnson. Secondo le loro conclusioni questo nuovo attacco dà potenziali hacker inducono intrusioni potenti nei sistemi di destinazione. La sua interessante notare che i due esperti hanno scoperto la minaccia in modo indipendente l'uno dall'altro e hanno pubblicato informazioni sulla vulnerabilità. Questa nuova versione Spectre è anche tracciato con un identificatore univoco chiamato CVE-2018-3639 che viene assegnato ai pacchetti interessati. Consente inoltre specialisti per tenere traccia di come le distribuzioni Linux modificano la minaccia rispondendo in modo tempestivo con gli aggiornamenti del kernel.

Il motivo principale per cui il bug è nominale grave è il fatto che esso utilizza il codice microprocessori stessa. Come risultato di un utilizzo improprio permette per l'esecuzione speculativa di una memoria del kernel di Linux operazione di lettura. Questo viene fatto prima che gli indirizzi delle azioni memoria prima sono completamente completo. Di conseguenza i criminali possono rivelare informazioni sensibili sulla macchina. Praticamente tutti i kernel di Linux sono interessati tra cui le immagini speciali, una lista parziale presa da diverse grandi distribuzioni rivela i seguenti esempi:

- Linux Kernel per gli utenti desktop

- kernel Linux per Amazon Web Services (AWS) sistemi

- kernel di Linux per i sistemi Microsoft Azure cloud

- kernel Linux per Google Cloud Platform (GCP) sistemi

- kernel Linux per ambienti cloud

- kernel di Linux per i processori OEM

- kernel di Linux per i server di virtualizzazione

- kernel Linux per le soluzioni SAP

- kernel Linux per vari server

Attenzione! Gli amministratori di sistema sono invitati ad aggiornare i sistemi di virtualizzazione (QEMU e altri) e pacchetti microcodice pure a causa del fatto che l'attacco può essere eseguita nei confronti di questi servizi, nonché. Al momento Intel sta lavorando con la comunità Linux rilasciare patch appena possibile. Nel frattempo gli utenti interessati possono accedere microcodice aggiornata tramite aggiornamenti del firmware OEM.

Story correlati: Meltdown e Spectre Exploits mettono in pericolo generazioni di computer

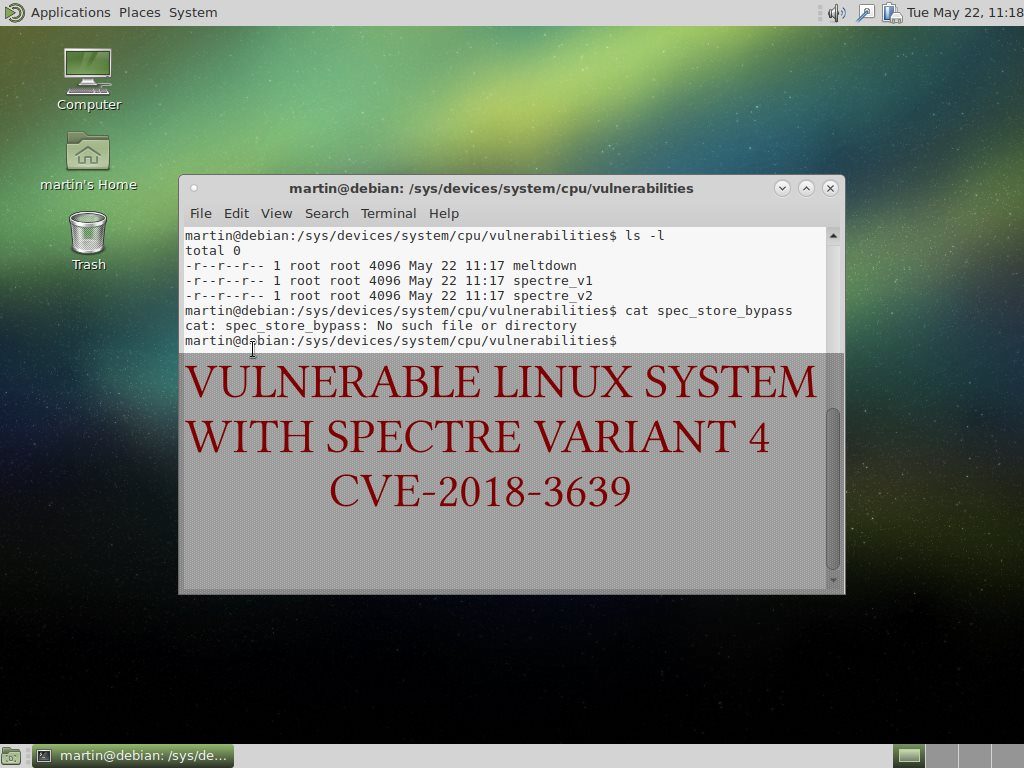

Come controllare se sono protetti da Spectre Variante 4 (CVE-2018-3639)

I pacchetti aggiornati rilasciati dalle distribuzioni e fornitori di hardware se applicato proteggerà le macchine colpite. Gli amministratori di sistema possono controllare questo eseguendo un semplice comando:

$ cat / sys / devices / system / cpu / vulnerabilità / spec_store_bypass

Ci sono tre possibili uscite che segnalano lo stato della macchina:

- attenuazione: Speculative Bypass Conservare disattivato tramite prctl e seccomp - Ciò significa che il sistema è protetto.

- Nessun file o directory con questo nome - Il sistema è vulnerabile alla Spectre 4 variante.

- Vulnerabile - Il sistema non dispone di microcodice aggiornato o un hypervisor macchina virtuale aggiornata.

E 'stato riscontrato che alcuni dei passaggi di mitigazione utilizzati nel tipo v2 Spectre può aiutare a proteggere il Variante 4 macchine in una certa misura. Poiché questo problema è noto anche come Speculative Bypass Conservare amministratori di sistema possono tentare di impostare manualmente alcuni valori kernel se non hanno ancora ricevuto un aggiornamento appropriato. Avranno bisogno di ricompilare loro kernel con il seguente valore acceso Speculative Conservare Bypass Disabilita (SSBD) nel Registrati IA32_SPEC_CTRL Model-Specific (MSR) sezione di processori x86. Il supporto per questo però richiede microcodice aggiornata per i processori Intel.

Per impostazione predefinita in Ubuntu questo è disattivato di default in quanto non è necessario per la maggior parte delle applicazioni e servizi e porta un notevole impatto sulle prestazioni. Un certo PR_SPEC_STORE_BYPASS stringa consente agli sviluppatori di optare per la mitigazione in base al processo. Tuttavia quelle applicazioni che utilizzano un filtro di sicurezza (seccomp) sarà implicitamente optato automaticamente. Esempi comprendono i contenitori LXD, sandbox e processi dei browser Firefox e Chromium.

A livello di sistema di mitigazione SSBD può essere abilitato il boot con il spec_store_bypass_disable = on parametro di avvio.