El ransomware SyncCrypt es una amenaza identificada recientemente que ahora se distribuye en una onda de ataque de spam en todo el mundo. Los piratas informáticos detrás de la amenaza coordinar los mensajes de correo electrónico basados en plantillas que incluyen archivos de carga útil que conducen a la infección peligrosa.

SyncCrypt ransomware es una amenaza de malware recién descubierto

Los primeros casos de la ransomware SyncCrypt se identificaron la semana pasada (Agosto 2017) y las muestras capturadas mostrar que el malware es una amenaza grave para los usuarios de ordenadores vulnerables y sus máquinas. Según el análisis de este es un ransomware rica en características que es capaz de cifrar tanto los datos de sistema y de usuario de acuerdo con un patrón de comportamiento predefinido. Los criminales detrás del malware están utilizando trucos de ingeniería social para manipular los objetivos en infectar a sí mismos con el código ransomware SyncCrypt.

Las versiones actuales están configuradas y lanzados contra objetivos potenciales en todo el mundo a través de un ataque a gran escala. Los expertos en seguridad cibernética pudieron obtener muestras vivas de los intentos de intrusión que dan una visión sobre los objetivos actuales de los piratas informáticos. Por el momento no hay información disponible acerca de su código fuente potencial. Es muy probable que haya sido ideado por sus creadores desde cero. Además, la identidad de sus creadores Tampoco se conoce, que podría ser un solo hacker o un colectivo penal toda.

Tácticas de distribución SyncCrypt ransomware

SyncCrypt ransomware se entrega a los clientes en todo el mundo el uso de varias estrategias. Todos ellos están hechos de una manera que buscan aumentar la relación de la infección tanto como sea posible. La táctica principal en este momento parece ser la campaña de ataque por correo electrónico a gran escala. La ola actual utiliza los mensajes que se hacen pasar por ser enviados por las instituciones gubernamentales. Las muestras capturadas se hacen pasar por órdenes judiciales disfrazados en varios tipos diferentes de archivos. Los mensajes pueden incluir texto o contenido del cuerpo elaborados para captar la atención de las posibles víctimas. En otros casos los archivos adjuntos se presentan directamente sin ningún texto en un formato FSM.

infecciones SyncCrypt activos con eficacia sólo pueden eliminarse con una solución anti-spyware capaz, Referirse a nuestra guía de extracción para una guía detallada.

El archivos WSF son utilizados por el Microsoft Windows Script Host que es capaz de ejecutar una amplia gama de diferentes secuencias de comandos. Dependiendo del enviado de cepas de los criminales pueden utilizar varias técnicas de infección:

- Scripts que contienen el código malicioso en sí mismos. Por lo general son las formas más simples de virus que son los más fáciles de detectar por el software de seguridad.

- Los scripts que descarguen el malware de un sitio pirata informático controlado.

- complejos mecanismos de infección que utilizan una serie de cargas útiles que ofrecen la última ransomware.

La campaña de ataque actual utiliza un mecanismo de infección complejo que proporciona el ransomware SyncCrypt final como resultado. Las muestras capturadas descarga una imagen de un sitio pirata informático controlado que cuenta con un archivo incrustado en un archivo ZIP. El archivo está descomprimido en la máquina local que conduce a la ransomware SyncCrypt. Esta ruta infección complejo puentea efectivamente varios mecanismos de detección de anti-virus. Si una víctima intenta abrir uno de los archivos de imágenes que verán una cubierta de un álbum - “& Se han escapado el peso de la Oscuridad” por Ólafur Arnalds.

Proceso de infección SyncCrypt ransomware

Una vez que los archivos maliciosos se despliegan a los ordenadores victima se extrae el software malicioso que revela una serie de archivos - SYNC.EXE, readme.html y readme.png. El archivo de imagen se mueve a la carpeta temporal de Windows en un archivo ZIP nombre aleatorio. Los otros archivos se colocan en un subdirectorio “BackupClient”. Esta es una referencia al popular software que se utiliza para generar copias de seguridad de la máquina. Los hackers suelen utilizar estos nombres para engañar a los usuarios que han instalado un software legítimo en sus ordenadores. El archivo ejecutable final se puso en marcha y esto comienza el proceso real ransomware SyncCrypt.

Las muestras capturadas asociados con el virus siguen los patrones de infección ransomware estándar por arranque de un motor de cifrado. Utiliza el potente cifrado AES que se dirige tanto a los archivos del usuario y del sistema. Esto se hace de acuerdo a una lista integrada de extensiones de tipos de archivo de destino. Los piratas informáticos pueden configurar en base a las metas previstas. Las muestras de corriente de procesar las siguientes extensiones:

accdb, ADCC, accdr, adp, ach, arw, áspid, aspx, apoyo, backupdb, detrás, murciélago, bahía, vg, BGT, mezcla, bmp, dpw, CDF, cdr, CDR3, CDR4, cdr5, cdr6, CDRW, CDX, cielo, cfg, clase, cls, config, contacto, cpp, buche, crt, crw, css, csv, d3dbsp, dbx, dcr, DCS, dds, la, dif, este, doc, docm, docx, punto, dotm, DOTX, DRF, DRW, dwg, dxb, dxf, edb, eml, eps, FDB, FLF, fpx, frm, gif, gpg, juego, media pensión, hpp, html, pliegue, JPE, jpeg, jpg, kdbx, KDC, clave, tarro, Java, laccdb, látex, LDF, iluminado, tomar, MAPIMAIL, max, Perspectivas, CIS, MFW, mlb, MML, MMW, midi, MoneyWell, moca, mpp, nave, NML, nrw, OAB, odb, Ep, odf, respuesta, odi, odm, Responder, párrafo, odt, OTG, OTH, OTP, ots, p12, no, ayudar, PBM, PCD, pct, PCX, pdf, PEF, pem, pfx, pgm, php, picto, acerca de, senderos, Potx, PDMA, ppm, pps, PPSM, PPSX, ppt, pptm, pptx, ppz, prf, psd, ptx, pub, QBW, QBX, QPW, raf, rtf, a salvo, semana, salvar, SDA, sdc, SDD, sin hogar, Partido Socialdemócrata, skp, sql, sqlite, sqlite3, sqlitedb, STC, std, STI, stm, STW, sxc, sxg, ella, sxm, sxw, Texas, txt, tif, pelea, vcf, billetera, wb1, wb2, WB3, WCM, wdb, WPD, wps, xlr, xls, xlsb, xlsm, xlsx, xlam, xlc, XLK, XLM, XLT, reg, RSPT, perfil, DJV, djvu, MS11, hay, pls, png, PST (Tiempo Estándar del Pacífico, XLTM, xltx, xlw, xml, r00, 7cremallera, vhd, aes, perteneciente a, apk, arco, asc, pers, baza, awg, atrás, BKP, brda, bsa, bz2, CSH, la, que, dbf, db_journal, ddd, muelle, de, diseño, erbsql, erf, EF, fff, FHD, fla, flac, iif, iiq, indd, gente, BUS, Historia, lbf, litesql, lzh, lzma, lzo, LZX, m2ts, m4a, mdf, medio, MNY, mpa, mPE, mpeg, mpg, mpga, mrw, msg, MVB, mundo, vendido, ndf, NSH, nvram, nxl, nyf, obj, ogg, bajo reserva de lo habitual, p7b, P7M, P7R, p7s, paquete, páginas, palmadita, pdb, pdd, PFR, pNM, maceta, psafe3, PspImage, pwm, supremo, QBB, QBM, qbr, QBY, qcow, qcow2, RAM, rar, ras, rata, prima, rdb, rgb, rjs, rtx, RVT, rwl, RWZ, pero, SCH, scm, SD2, ser, shar, shw, sid, sentar, SITX, SKM, SMF, sND, spl, SRW, SSM, sst, stx, svg, todos, swf, toma, TBZ, tbz2, tgz, TLZ, txz, uop, UOT, ufc, ustar, vbox, vbs, vcd, vdi, vhdx, vmdk, vmsd, vmx, vmxf, vob, antes, DHS, taco, wav, cera, wbmp, WebM, webp, semanas, wma, WP5, WRI, WSC, wvx, xpm, XPS, xsd, cremallera, zoo,

Todos los archivos afectados se cambia el nombre con el .extensión kk. Las muestras también disponen de una lista de exclusiones el cual desautoriza cifrado en ciertas carpetas. Esto se hace a fin de no afectar el sistema operativo. Las carpetas se incluyen las siguientes:

- Ventanas

- Archivos de programa (x86)

- Archivos de programa

- Datos de programa

- WinNT

- Información del Volumen del Sistema

- \Desktop Readme

- %Papelera de reciclaje

Dependiendo de la instancia capturado el motor también puede eliminar todas las copias instantáneas de volumen que se encuentran. Esto evita eficazmente la recuperación de datos sin el uso de un software de recuperación de nivel profesional.

SyncCrypt ransomware Muestra ransomware Nota

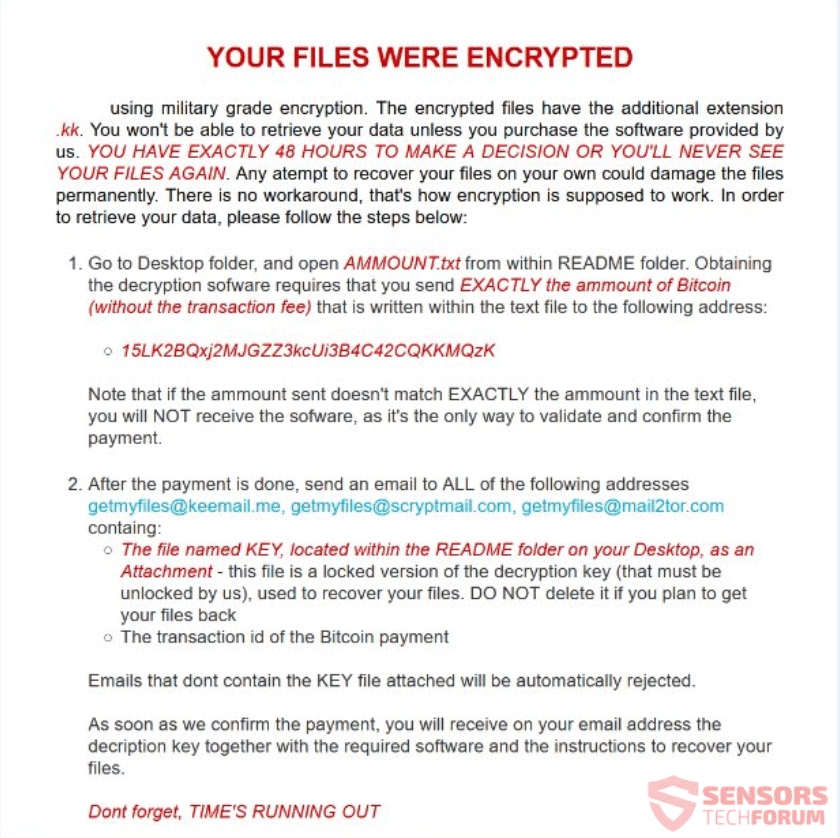

Cuando el proceso de cifrado se ha completado una carpeta llamada README se crea en el escritorio del usuario. Contiene varios archivos que están relacionados con la infección:

- AMMOUNT.txt - Este archivo muestra la solicitud suma ransomware establecido por los piratas informáticos.

- clave - contiene la clave pública de cifrado utilizado por el motor ransomware.

- readme.html - Este archivo muestra la nota ransomware presentado a las víctimas.

- readme.png - Muestra la imagen ransomware.

La nota ransomware se abre después en el navegador por defecto del usuario. Se lee el siguiente mensaje:

SUS archivos se cifraron

mediante el cifrado de grado militar. Los archivos cifrados tienen la extensión adicional .kk. Usted no será capaz de recuperar sus datos a menos que compre el software proporcionado por nosotros. Tienes exactamente 48 HORAS para tomar una decisión o nunca verá sus archivos de nuevo. Cualquier atempt para recuperar sus archivos en su propia podría dañar los archivos de forma permanente. No hay ninguna solución, así es como se supone que el cifrado funcione. Con el fin de recuperar sus datos, por favor, siga los siguientes pasos:

1. Ir a la carpeta Escritorio, y AMMOUNT.txt abierta desde el interior de la carpeta README. La obtención de la descargas de descifrado requiere que envíe exactamente la ammount de Bitcoin (sin la tarifa de transacción) lo que está escrito en el archivo de texto a la siguiente dirección:

15LK2BQxj2MJGZZ3kcUi3B4C42CQKKMQzK

Tenga en cuenta que si el ammount enviado no coincide exactamente con la ammount en el archivo de texto, NO recibirá el sofware, ya que es la única manera de validar y confirmar el pago.

2. Después de que el pago se realiza, enviar un correo electrónico a TODAS las siguientes direcciones getmyfiles@keemail.me, getmyfiles@scryptmail.com, getmyfiles@mail2tor.com containg:

El archivo llamado CLAVE, ubicada dentro de la carpeta README en el escritorio, como un archivo adjunto - este archivo es una versión bloqueada de la clave de descifrado (que debe ser desbloqueada por nosotros), utilizado para recuperar sus archivos. No lo elimine si va a obtener los archivos de nuevo

El ID de transacción del pago Bitcoin

Los correos electrónicos que No contener el archivo adjunto CLAVE serán rechazados automáticamente.

Tan pronto como le confirmemos el pago, que recibirá en su dirección de correo electrónico la clave decription junto con el software necesario y las instrucciones para recuperar sus archivos.

No se olvide, El tiempo se acaba

Dependiendo de la muestra obtenida del virus también puede optar por modificar los ajustes esenciales del registro de Windows. Esto puede conducir a problemas de estabilidad o rendimiento o prohibir la ejecución de ciertas aplicaciones. malware avanzado como el ransomware SyncCrypt también puede desactivar los productos antivirus.

Aconsejamos a todos los usuarios a utilizar una herramienta antispyware de calidad para explorar eficazmente las infecciones SyncCrypt y eliminar las instancias que se encuentran con unos pocos clics del ratón.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter