O ransomware SyncCrypt é uma ameaça recém-identificado que está sendo distribuída agora em uma onda ataque de spam em todo o mundo. Os hackers por trás da ameaça coordenar mensagens de e-mail baseadas em modelos que incluem arquivos de carga útil que levam à infecção perigosa.

SyncCrypt Ransomware é uma ameaça de malware recém-descoberta

As primeiras instâncias do ransomware SyncCrypt foram identificadas na semana passada (agosto 2017) e as amostras capturadas mostram que o malware é uma ameaça séria para usuários de computador vulneráveis e suas máquinas. De acordo com a análise, este é um ransomware rico em recursos que é capaz de criptografar os dados do sistema e do usuário de acordo com um padrão de comportamento predefinido. Os criminosos por trás do malware estão usando truques de engenharia social para manipular os alvos para se infectarem com o código de ransomware SyncCrypt.

As versões atuais são configuradas e lançadas contra alvos em potencial por meio de um ataque mundial em larga escala. Os especialistas em segurança cibernética conseguiram obter amostras ao vivo das tentativas de invasão que fornecem informações sobre os objetivos atuais dos hackers. No momento, nenhuma informação está disponível sobre sua potencial fonte de código. É muito provável que tenha sido idealizado por seus criadores do zero. Além disso, a identidade de seus criadores também não é conhecida, pode ser um único hacker ou todo um coletivo criminoso.

SyncCrypt Ransomware Distribution Tactics

SyncCrypt Ransomware é entregue a clientes em todo o mundo usando várias estratégias. Todos eles são feitos de forma a aumentar a taxa de infecção o máximo possível. A principal tática no momento parece ser a campanha de ataque por e-mail em grande escala. A onda atual usa mensagens que se apresentam como enviadas por instituições governamentais. As amostras capturadas fingem ser ordens judiciais disfarçadas em vários tipos diferentes de arquivos. As mensagens podem incluir texto ou conteúdos corporais elaborados para captar a atenção das vítimas pretendidas. Em outros casos, os anexos de arquivo são apresentados diretamente sem qualquer texto em um formato FSM.

As infecções Active SyncCrypt podem ser efetivamente removidas apenas com uma solução anti-spyware capaz, referir-se nosso guia de remoção para um guia aprofundado.

o Arquivos FSM são usados pelo Microsoft Windows Script Host, que é capaz de executar uma ampla variedade de scripts diferentes. Dependendo das cepas enviadas, os criminosos podem utilizar várias técnicas de infecção:

- Scripts contendo o código malicioso em si. Geralmente são as formas mais simples de vírus e mais fáceis de detectar por software de segurança.

- Scripts que baixam o malware de um site controlado por hacker.

- Mecanismos de infecção complexos que usam uma série de cargas úteis que entregam o ransomware final.

A campanha de ataque atual usa um mecanismo de infecção complexo que fornece o ransomware SyncCrypt final como resultado. As amostras capturadas baixam uma imagem de um site controlado por hacker que apresenta um arquivo incorporado em um arquivo ZIP. O arquivo é então descompactado na máquina local que leva ao ransomware SyncCrypt. Esta rota de infecção complexa ignora efetivamente vários mecanismos de detecção de antivírus. Se a vítima tentar abrir um dos arquivos de imagem, ela verá a capa de um álbum de música - “& Eles escaparam do peso das trevas” por Olafur Arnalds.

Processo de infecção de SyncCrypt Ransomware

Assim que os arquivos maliciosos são implantados nos computadores das vítimas, o malware é extraído, revelando uma série de arquivos - sync.exe, readme.html e readme.png. O arquivo de imagem é movido para a pasta temporária do Windows em um arquivo ZIP nomeado aleatoriamente. Os outros arquivos são colocados em um subdiretório “BackupClient”. Esta é uma referência a softwares populares usados para gerar backups da máquina. Os hackers costumam usar esses nomes para enganar os usuários, dizendo que eles instalaram um software legítimo em seus computadores. O arquivo executável final é lançado e inicia o processo real do SyncCrypt ransomware.

As amostras capturadas associadas ao vírus seguem os padrões de infecção de ransomware padrão, iniciando um mecanismo de criptografia. Ele usa a poderosa cifra AES que tem como alvo os arquivos do usuário e do sistema. Isso é feito de acordo com uma lista interna de extensões de tipo de arquivo de destino. Os hackers podem configurá-lo com base nos alvos pretendidos. As amostras atuais processam as seguintes extensões:

ACCDB, ACCDE, accdr, adp, mas, ganho dia, áspide, aspx, cópia de segurança, backupdb, atrás, bastão, baía, bdb, BGT, mistura, bmp, bpw, cdf, cdr, CDR3, CDR4, cdr5, cdr6, cdrw, cdx, cer, cfg, classe, cls, configuração, contato, cpp, papo, crt, CRW, css, csv, d3dbsp, dbx, dcr, DCS, dds, o, dif, esta, doutor, docm, docx, ponto, dotm, dotx, DRF, drw, dwg, dxb, dxf, computador, eml, eps, fdb, FLF, FPX, frm, gif, gpg, jogo, hbk, hpp, html, hwp, JPE, jpeg, jpg, kdbx, kdc, chave, jarra, Java, laccdb, látex, ldf, aceso, tomar, MAPIMAIL, max, mbx, mdb, mfw, mlb, mml, MMW, midi, MoneyWell, mocha, MPP, nef, nml, NRW, oab, odb, episódio, odf, resposta, odi, odm, responder, ods, odt, OTG, oth, otp, ots, p12, não, ajuda, pbm, pcd, pct, pcx, pdf, PFE, estab, pfx, pgm, php, pict, sobre, potm, potx, ppam, ppm, pps, ppsm, ppsx, ppt, pptm, PPTX, ppz, prf, psd, ptx, bar, QBW, QBX, QPW, raf, rtf, seguro, sav, Salve , sda, sdc, sdd, sdf, Partido Social Democrata, skp, sql, sqlite, sqlite3, sqlitedb, stc, std, sti, stm, stw, sxc, SXG, ela, SXM, sxw, tex, TXT, tif, arrufo, vcf, carteira, wb1, WB2, WB3, wcm, WDB, wpd, wps, xlr, xls, xlsb, xlsm, xlsx, xlam, xlc, XLK, xlm, xlt, reg, rspt, perfil, DJV, djvu, MS11, lá, pls, png, PST, xltm, xltx, .xlw, xml, R00, 7fecho eclair, vhd, aes, pertencente ao, apk, arco, asc, pessoa, de ativos, AWG, de volta, PKP, brd, BSA, bz2, csh, o, que, dbf, db_journal, ddd, doca, do, desenhar, erbsql, erf, FfD, fff, FHD, fla, flac, IIF, IIQ, indd, iwi, JNT, história, lbf, litesql, lzh, lzma, LZO-, lzx, m2ts, m4a, mdf, médio, mny, mpa, mPE, mpeg, mpg, PGA, mrw, msg, mvb, mundo, vendido, NDF, nsh, nvram, NXL, nyf, obj, ogg, sente, dado, P7B, p7m, p7r, P7S, pacote, Páginas, palmadinha, pdb, PDD, pastor, PNM, maconha, psafe3, pspimage, PWM, qba, QBB, QBM, QBR, QBY, qcow, qcow2, RAM, rar, ras, rato, cru, RDB, rgb, rjs, RTX, RVT, RWL, RWZ, mas, sch, scm, SD2, ser, shar, shw, sid, sentar, SITX, skm, SMF, snd, spl, SRW, ssm, sst, STX, SVG, tudo, swf, leva, tbz, tbz2, tgz, TLZ, txz, geral, uot, UPK, ustar, vbox, vbs, vcd, VDI, vhdx, vmdk, vmsd, vmx, vmxf, vob, antes, wab, chumaço, wav, cera, wbmp, webm, WebP, wks, wma, WP5, wri, WSC, wvx, xpm, xps, xsd, fecho eclair, jardim zoológico,

Todos os arquivos afetados são renomeados com o .extensão kk. Os exemplos também apresentam um lista de exclusões que não permite a criptografia em certas pastas. Isso é feito para não impactar o sistema operacional. As pastas incluem o seguinte:

- janelas

- Arquivos de Programas (x86)

- Arquivos de Programas

- Dados do Programa

- WinNT

- Sistema de Informação Volume

- \Desktop Readme

- %Lixeira de reciclagem

Dependendo da instância capturada, o mecanismo também pode excluir todas as cópias de volumes Shadow encontradas. Isso evita efetivamente a recuperação de dados sem o uso de um software de recuperação de nível profissional.

SyncCrypt Ransomware Sample Ransomware Note

Quando o processo de criptografia estiver concluído, uma pasta chamada README é criado na área de trabalho do usuário. Ele contém vários arquivos relacionados à infecção:

- AMMOUNT.txt - Este arquivo exibe a solicitação de soma de ransomware definida pelos hackers.

- chave - contém a chave de criptografia pública usada pelo mecanismo de ransomware.

- readme.html - Este arquivo exibe a nota de ransomware apresentada às vítimas.

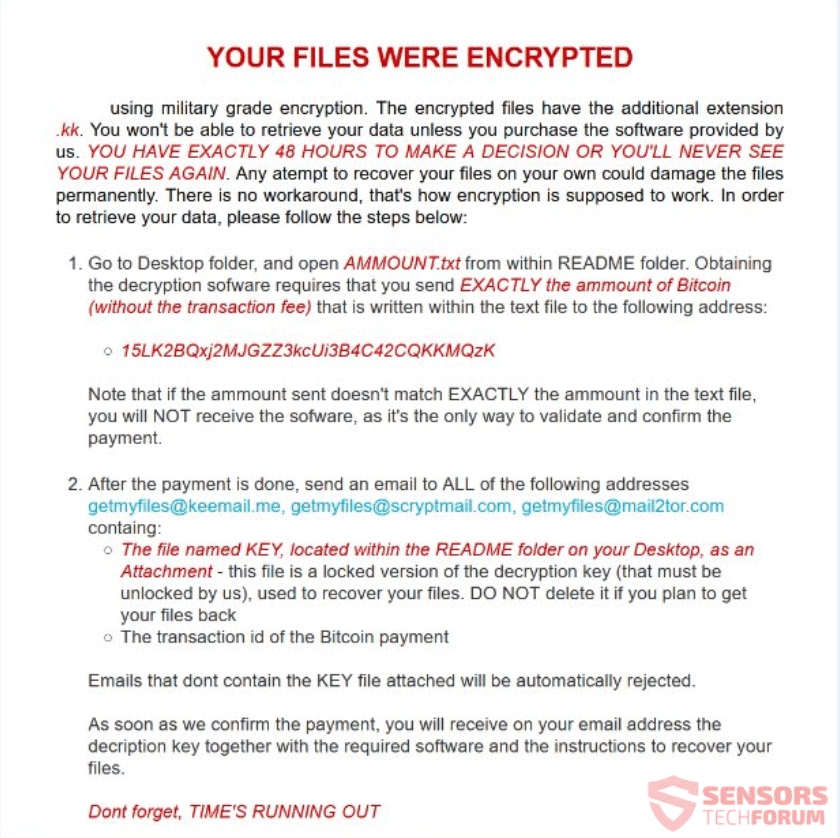

- readme.png - Mostra a imagem do ransomware.

A nota de ransomware é aberta posteriormente no navegador padrão do usuário. Ele lê a seguinte mensagem:

SEUS arquivos foram criptografados

usando criptografia de nível militar. Os arquivos criptografados têm a extensão adicional .kk. Você não será capaz de recuperar seus dados a menos que adquira o software fornecido por nós. VOCÊ TEM EXATAMENTE 48 HORAS PARA TOMAR UMA DECISÃO OU VOCÊ NUNCA VERÁ SEUS ARQUIVOS NOVAMENTE. Qualquer tentativa de recuperar seus arquivos por conta própria pode danificar os arquivos permanentemente. Não há solução alternativa, é assim que a criptografia deve funcionar. Para recuperar seus dados, Por favor, siga os passos abaixo:

1. Vá para a pasta Desktop, e abra AMMOUNT.txt de dentro da pasta README. A obtenção do software de descriptografia requer que você envie EXATAMENTE a quantidade de Bitcoin (sem a taxa de transação) que é escrito dentro do arquivo de texto para o seguinte endereço:

15LK2BQxj2MJGZZ3kcUi3B4C42CQKKMQzK

Observe que se a quantia enviada não corresponder EXATAMENTE à quantia no arquivo de texto, você NÃO receberá o software, pois é a única forma de validar e confirmar o pagamento.

2. Depois que o pagamento for feito, envie um e-mail para TODOS os seguintes endereços getmyfiles@keemail.me, getmyfiles@scryptmail.com, getmyfiles@mail2tor.com containg:

O arquivo chamado KEY, localizado na pasta README de sua área de trabalho, como um anexo - este arquivo é uma versão bloqueada da chave de descriptografia (que deve ser desbloqueado por nós), usado para recuperar seus arquivos. NÃO o exclua se você planeja recuperar seus arquivos

O ID da transação do pagamento Bitcoin

Emails que não contenham o arquivo KEY anexado serão rejeitados automaticamente.

Assim que confirmarmos o pagamento, você receberá em seu endereço de e-mail a chave de descrição junto com o software necessário e as instruções para recuperar seus arquivos.

Não se esqueça, TEMPO ESGOTADO

Dependendo da amostra obtida, o vírus também pode optar por modificar as configurações essenciais do registro do Windows. Isso pode levar a problemas de estabilidade ou desempenho ou proibir a execução de certos aplicativos. Malwares avançados, como o ransomware SyncCrypt, também podem desativar produtos antivírus.

Aconselhamos todos os usuários a usarem uma ferramenta anti-spyware de qualidade para verificar com eficácia as infecções do SyncCrypt e remover as instâncias encontradas com alguns cliques do mouse.

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter