SyncCryptランサムウェアは新たに特定された脅威であり、現在、世界中のスパム攻撃の波で配布されています。. 脅威の背後にいるハッカーは、危険な感染につながるペイロードファイルを含むテンプレートベースの電子メールメッセージを調整します.

SyncCryptランサムウェアは新たに発見されたマルウェアの脅威です

SyncCryptランサムウェアの最初のインスタンスが先週特定されました (8月 2017) キャプチャされたサンプルは、マルウェアが脆弱なコンピュータユーザーとそのマシンにとって深刻な脅威であることを示しています. 分析によると、これは機能豊富なランサムウェアであり、事前定義された動作パターンに従ってシステムデータとユーザーデータの両方を暗号化できます。. マルウェアの背後にいる犯罪者は、ソーシャルエンジニアリングのトリックを使用して、ターゲットを操作してSyncCryptランサムウェアコードに感染させています。.

現在のバージョンは、大規模な世界規模の攻撃を介して、潜在的なターゲットに対して構成および起動されます. サイバーセキュリティの専門家は、ハッカーの現在の目標に関する洞察を与える侵入の試みからライブサンプルを取得することができました. 現時点では、その潜在的なコードソースに関する情報はありません。. 作成者によってゼロから考案された可能性が非常に高いです. さらに、そのメーカーの身元も知られていない, それは、単一のハッカーまたは犯罪者集団全体である可能性があります.

SyncCryptランサムウェア配布戦術

SyncCryptランサムウェアは、いくつかの戦略を使用して世界中の顧客に配信されます. それらはすべて、感染率を可能な限り高めるように作られています. 現在の主な戦術は、本格的なメール攻撃キャンペーンのようです。. 現在の波は、政府機関によって送信されたように見せかけるメッセージを使用しています. キャプチャされたサンプルは、いくつかの異なるタイプのファイルに偽装された裁判所命令のふりをします. メッセージには、意図された被害者の注意を引くためのテキストまたは精巧な本文の内容が含まれる場合があります. その他の場合、添付ファイルはWSF形式のテキストなしで直接表示されます.

アクティブなSyncCrypt感染は、有能なスパイウェア対策ソリューションでのみ効果的に除去できます, 参照する 詳細ガイドの削除ガイド.

The WSFファイル さまざまなスクリプトを実行できるMicrosoftWindowsScriptHostによって使用されます. 送信された株に応じて、犯罪者はいくつかの感染技術を利用する可能性があります:

- 悪意のあるコード自体を含むスクリプト. これらは通常、セキュリティソフトウェアで検出するのが最も簡単な最も単純な形式のウイルスです。.

- ハッカーが管理するサイトからマルウェアをダウンロードするスクリプト.

- 最終的なランサムウェアを配信する一連のペイロードを使用する複雑な感染メカニズム.

現在の攻撃キャンペーンでは、複雑な感染メカニズムを使用して、結果として最終的なSyncCryptランサムウェアを配信しています. キャプチャされたサンプルは、ZIPファイルに埋め込まれたアーカイブを特徴とするハッカーが管理するサイトから画像をダウンロードします. 次に、ファイルはローカルマシンで解凍され、SyncCryptランサムウェアにつながります。. この複雑な感染経路は、いくつかのアンチウイルス検出メカニズムを効果的にバイパスします. 被害者が画像ファイルの1つを開こうとすると、音楽アルバムの表紙が表示されます。 “& 彼らは闇の重みを逃れた” OlafurArnalds著.

SyncCryptランサムウェア感染プロセス

悪意のあるファイルが被害者のコンピューターに展開されると、マルウェアが抽出され、一連のファイルが明らかになります。 sync.exe, readme.html と readme.png. 画像ファイルは、ランダムな名前のZIPファイルの下にあるWindows一時フォルダに移動されます. 他のファイルはサブディレクトリに配置されます “BackupClient”. これは、マシンからバックアップを生成するために使用される一般的なソフトウェアへの参照です. ハッカーは、そのような名前を使用して、正当なソフトウェアをコンピューターにインストールしたことをユーザーに騙すことがよくあります。. 最終的な実行可能ファイルが起動され、これにより実際のSyncCryptランサムウェアプロセスが開始されます.

ウイルスに関連するキャプチャされたサンプルは、暗号化エンジンを起動することにより、標準のランサムウェア感染パターンに従います. ユーザーファイルとシステムファイルの両方を対象とする強力なAES暗号を使用します. これは、ターゲットファイルタイプ拡張子の組み込みリストに従って行われます。. ハッカーは、意図したターゲットに基づいてそれを構成できます. 現在のサンプルは、次の拡張機能を処理します:

accdb, accde, accdr, adp, ach, arw, asp, aspx, バックアップ, backupdb, 焼く, バット, ベイ, bdb, bgt, ブレンド, bmp, bpw, cdf, cdr, cdr3, cdr4, cdr5, cdr6, cdrw, cdx, cer, cfg, クラス, cls, 構成, コンタクト, cpp, クロウ, crt, crw, css, csv, d3dbsp, dbx, dcr, dcs, dds, der, dif, ディット, doc, docm, docx, ドット, dotm, dotx, drf, drw, dwg, dxb, dxf, edb, eml, eps, fdb, flf, fpx, frm, gif, gpg, グレイ, hbk, hpp, html, hwp, jpe, jpeg, jpg, kdbx, kdc, 鍵, 瓶, java, laccdb, ラテックス, ldf, 点灯, lua, mapimail, 最大, mbx, mdb, mfw, mlb, mml, mmw, ミディ, マネーウェル, モカ, mpp, nef, nml, nrw, oab, odb, odc, odf, odg, odi, odm, odp, ods, odt, otg, oth, otp, ots, p12, pas, パブ, pbm, pcd, pct, pcx, pdf, ペフ, ペム, pfx, pgm, php, pict, pntg, ポットム, potx, ppam, ppm, pps, ppsm, ppsx, ppt, pptm, pptx, ppz, prf, psd, ptx, パブ, qbw, qbx, qpw, raf, rtf, 安全, sav, 保存, sda, sdc, SD D, sdf, sdp, skp, sql, sqlite, sqlite3, sqlitedb, stc, std, sti, stm, stw, sxc, sxg, sxi, sxm, sxw, tex, TXT, tif, tiff, vcf, 財布, wb1, wb2, wb3, wcm, wdb, wpd, wps, xlr, xls, xlsb, xlsm, xlsx, xlam, xlc, xlk, xlm, xlt, reg, rspt, プロフィール, djv, djvu, ms11, オット, pls, png, PST, xltm, xltx, xlw, xml, r00, 7ジップ, vhd, aes, ait, apk, アーク, asc, asm, 資産, awg, 戻る, bkp, brd, bsa, bz2, csh, das, データ, dbf, db_journal, ddd, ddoc, des, デザイン, erbsql, erf, ffd, fff, fhd, fla, flac, iif, iiq, indd, 私は、Wi, jnt, kwm, lbf, litesql, lzh, lzma, lzo, lzx, m2ts, m4a, mdf, 半ば, mny, mpa, mpe, mpeg, mpg, mpga, mrw, msg, mvb, myd, myi, ndf, nsh, nvram, nxl, nyf, obj, ogg, ogv, p7b, p7m, p7r, p7s, パッケージ, ページ, パット, pdb, pdd, pfr, pnm, ポット, psafe3, pspimage, pwm, qba, qbb, qbm, qbr, qby, qcow, qcow2, RAM, rar, ras, ねずみ, 生, rdb, rgb, rjs, rtx, rvt, rwl, rwz, scd, sch, scm, sd2, ser, shar, shw, シド, 座る, sitx, skm, smf, snd, spl, srw, ssm, sst, stx, svg, svi, swf, タール, tbz, tbz2, tgz, tlz, txz, uop, uot, upk, ustar, vbox, vbs, vcd, vdi, vhdx, vmdk, vmsd, vmx, vmxf, VOB, vor, ワブ, ワッド, wav, ワックス, wbmp, webm, webp, wks, wma, wp5, wri, wsc, wvx, xpm, xps, xsd, ジップ, 動物園,

影響を受けるすべてのファイルの名前が .kk拡張子. サンプルには、 除外リスト 特定のフォルダへの暗号化を禁止します. これは、オペレーティングシステムに影響を与えないために行われます. フォルダには次のものが含まれます:

- ウィンドウズ

- プログラムファイル (x86)

- プログラムファイル

- プログラムデータ

- WinNT

- システムボリューム情報

- \デスクトップReadme

- %Recycle.bin

キャプチャされたインスタンスによっては、エンジンが見つかったすべてのシャドウボリュームコピーを削除する場合もあります. これにより、プロ仕様の回復ソフトウェアを使用せずにデータ回復を効果的に防ぐことができます。.

SyncCryptランサムウェアサンプルランサムウェア注

暗号化プロセスが完了すると、 README ユーザーのデスクトップに作成されます. 感染に関連するいくつかのファイルが含まれています:

- AMMOUNT.txt ‒このファイルには、ハッカーによって設定されたランサムウェアの合計リクエストが表示されます.

- キー‒ランサムウェアエンジンで使用される公開暗号化キーが含まれています.

- readme.html ‒このファイルには、被害者に提示されたランサムウェアのメモが表示されます.

- readme.png ‒ランサムウェアの画像を表示します.

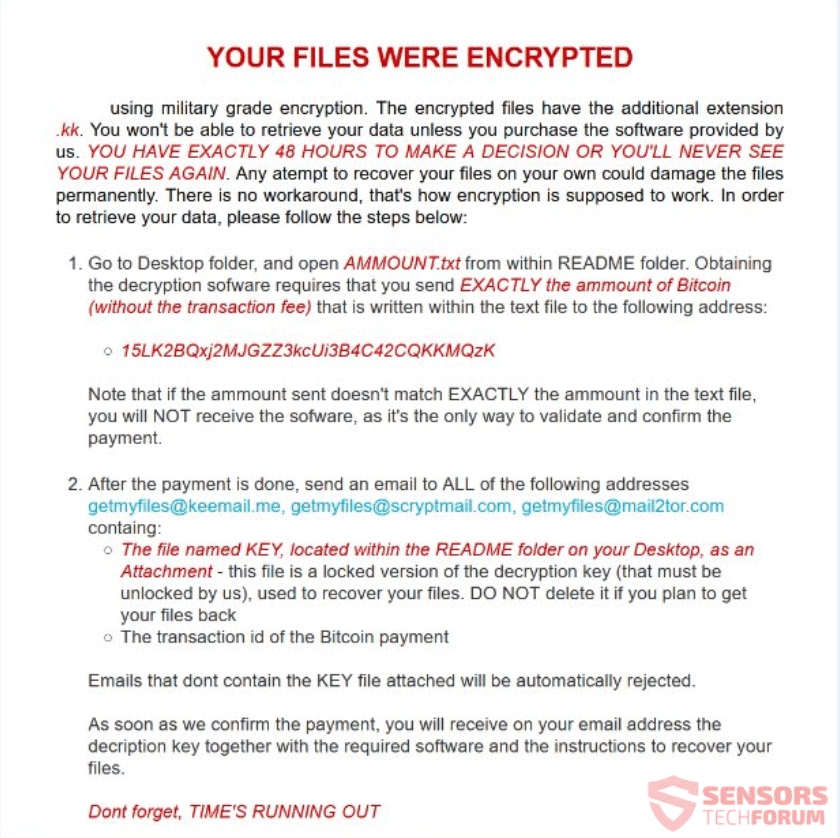

その後、ランサムウェアのメモがユーザーのデフォルトブラウザで開かれます. 次のメッセージを読みます:

あなたのファイルは暗号化されました

軍用グレードの暗号化を使用. 暗号化されたファイルには、追加の拡張子.kkが付いています. 当社が提供するソフトウェアを購入しない限り、データを取得することはできません。. あなたは正確に持っています 48 決定を下すための時間、またはあなたはあなたのファイルを二度と見ることは決してないでしょう. 自分でファイルを回復しようとすると、ファイルが永久に損傷する可能性があります. 回避策はありません, それが暗号化が機能することになっている方法です. あなたのデータを取得するために, 以下の手順に従ってください:

1. デスクトップフォルダに移動します, READMEフォルダ内からAMMOUNT.txtを開きます. 復号化ソフトウェアを入手するには、正確にビットコインの量を送信する必要があります (取引手数料なし) テキストファイル内で次のアドレスに書き込まれます:

15LK2BQxj2MJGZZ3kcUi3B4C42CQKKMQzK

送信された金額がテキストファイルの金額と正確に一致しない場合は注意してください, あなたはソフトウェアを受け取りません, 支払いを検証および確認する唯一の方法であるため.

2. お支払い後, 次のすべてのアドレスに電子メールを送信しますgetmyfiles@keemail.me, getmyfiles@scryptmail.com, getmyfiles@mail2tor.com containsg:

KEYという名前のファイル, デスクトップのREADMEフォルダ内にあります, 添付ファイルとして–このファイルは復号化キーのロックされたバージョンです (それは私たちがロックを解除する必要があります), あなたのファイルを回復するために使用されます. ファイルを元に戻す予定がある場合は、削除しないでください

ビットコイン支払いのトランザクションID

添付されたKEYファイルが含まれていない電子メールは自動的に拒否されます.

お支払いを確認次第, あなたはあなたの電子メールアドレスで必要なソフトウェアとあなたのファイルを回復するための指示と一緒に説明キーを受け取ります.

忘れないで, 時間切れ

取得したサンプルによっては、ウイルスが重要なWindowsレジストリ設定を変更することも選択する場合があります。. これにより、安定性やパフォーマンスの問題が発生したり、特定のアプリケーションの実行が禁止されたりする可能性があります. SyncCryptランサムウェアなどの高度なマルウェアも、ウイルス対策製品を無効にする可能性があります.

すべてのユーザーに、高品質のスパイウェア対策ツールを使用してSyncCrypt感染を効果的にスキャンし、マウスを数回クリックするだけで見つかったインスタンスを削除することをお勧めします。.

スパイハンタースキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法