¿Qué es el ransomware?

El ransomware es un tipo de software malicioso que amenaza con publicar los datos de la víctima o bloquear permanentemente el acceso a ellos a menos que se pague un rescate.. Si bien puede afectar a individuos, Sus principales objetivos a menudo incluyen corporaciones, agencias gubernamentales, y otras organizaciones que poseen datos confidenciales. Este programa malicioso cifra archivos en el sistema infectado., haciéndolos inaccesibles, y exige rescate, Generalmente en criptomoneda, para proporcionar la clave de descifrado.

El aumento del ransomware en los últimos años pone de relieve una importante amenaza cibernética, con ejemplos notorios como CryptoLocker, WannaCry, y NotPetya Demostrando su potencial destructivo.

El ransomware – detalles

| Extensión de archivo | Dependiendo de la variante |

| Escribe | Malware, Cryptovirus |

| Descripción breve | El ransomware cifra los archivos en su sistema informático y exige un rescate que se pagará a supuestamente recuperarlos. En otros casos, Los operadores de ransomware utilizan técnicas de extorsión doble y triple, en el que amenazan con hacer públicos los datos robados. |

| Los síntomas | Datos encriptados; un nota de rescate se deja caer |

| Método de distribución | Los correos electrónicos de spam, Explotación de vulnerabilidades |

| Herramienta de detección |

Comprueba si tu Mac ha sido afectado por ransomware

Descargar

Herramienta de eliminación de software malintencionado

|

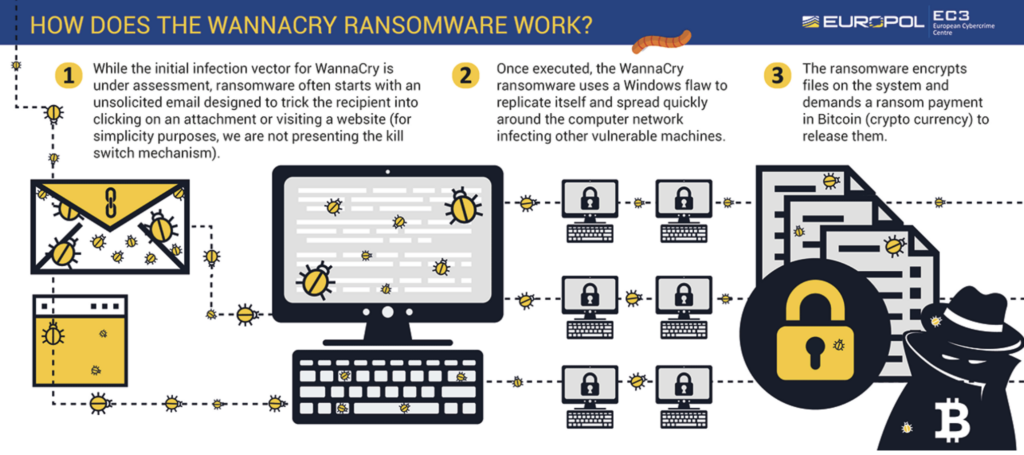

Propagación y distribución de ransomware

El ransomware generalmente ingresa a través de acciones aparentemente inocuas., Convertir el comportamiento habitual en línea en un riesgo. Los puntos de entrada comunes incluyen:

- Correos electrónicos de phishing. Se trata de correos electrónicos engañosos que engañan a los destinatarios para que hagan clic en enlaces o archivos adjuntos maliciosos.. A menudo parecen provenir de fuentes confiables., haciéndolos altamente efectivos.

- Vulnerabilidades explotadas. El software sin parches es un objetivo principal para los atacantes. Mediante la explotación de agujeros de seguridad conocidos, Pueden inyectar ransomware sin ninguna interacción del usuario..

- ataques de fuerza bruta. Los atacantes utilizan herramientas automatizadas para adivinar contraseñas débiles, obtener acceso no autorizado a los sistemas.

Cada punto de entrada representa una brecha de seguridad potencial que se puede minimizar con prácticas de higiene digital vigilantes y la implementación de medidas de seguridad como la autenticación multifactor. (MFA) y actualizaciones periódicas de software.

Una de las formas más comunes en que se propaga el ransomware es a través de adjuntos de correo electrónico, en mensajes de phishing seleccionados de forma inteligente. Los atacantes envían correos electrónicos de phishing o correos electrónicos maliciosos diseñados para engañar a los destinatarios para que abran un archivo infectado.. Estos correos electrónicos a menudo utilizan técnicas de ingeniería social., como hacerse pasar por contactos o empresas de confianza, para aumentar la probabilidad de que el objetivo abra el correo electrónico y descargue el archivo adjunto.

En ataques más sofisticados, lanza-phishing está empleado, donde el correo electrónico se personaliza para personas u organizaciones específicas, Haciendo que el ataque parezca más creíble.

Dentro de estos archivos adjuntos de correo electrónico, El ransomware a menudo se esconde en archivos que contienen una macro maliciosa. Cuando la víctima habilita la macro, Creyendo que es una función inofensiva, El ransomware se ejecuta y comienza a cifrar archivos en el sistema..

Más allá del correo electrónico, Los kits de explotación son otro método utilizado para distribuir ransomware.. Estos kits aprovechan vulnerabilidades en el software o los sistemas operativos., Permitiendo a los atacantes implementar ransomware en los sistemas sin necesidad de que el usuario interactúe con un correo electrónico o un archivo.. Malvertisements (anuncios maliciosos) También juegan un papel en la distribución de ransomware, A menudo aparecen en sitios web legítimos.. Cuando los usuarios hacen clic en estos anuncios comprometidos, Son redirigidos a sitios web que explotan vulnerabilidades e instalan ransomware..

Para los ciberdelincuentes que carecen de la experiencia técnica para desarrollar ransomware, Ransomware como Servicio (RAAS) Ha surgido. RaaS ofrece kits de ransomware listos para usar que los delincuentes pueden alquilar, Ofreciendo una baja barrera de entrada para que los posibles atacantes lancen sus propias campañas de ransomware..

Para combatir estas amenazas, Las organizaciones confían en Una combinación de puertas de enlace de correo electrónico seguras y puertas de enlace web seguras. Las puertas de enlace de correo electrónico seguras ayudan a filtrar correos electrónicos maliciosos y de phishing, Detener el ransomware antes de que llegue a las bandejas de entrada de los usuarios. Del mismo modo, Las puertas de enlace web seguras impiden que los usuarios accedan a sitios web peligrosos que podrían distribuir ransomware a través de anuncios maliciosos o kits de explotación..

En respuesta al aumento de ataques selectivos, Las soluciones de protección contra ataques dirigidos también se han vuelto críticas. Estos sistemas ofrecen capas de seguridad avanzadas que defienden contra ataques altamente personalizados como el phishing selectivo., Dónde las defensas tradicionales podrían fallar. Mediante el uso de un enfoque de múltiples capas, Combinando defensas de ingeniería social, detección de phishing, y pasarelas seguras, Las organizaciones pueden protegerse mejor de la amenaza generalizada y en evolución del ransomware..

El impacto del ransomware en empresas y particulares

Así, ¿Por qué debería esto preocuparte?? El ransomware no discrimina, ya que puede apuntar a cualquiera, De pequeñas empresas a grandes empresas, así como usuarios individuales. Las implicaciones de un ataque pueden ser devastadoras, desde pérdida irreversible de datos hasta consecuencias financieras sustanciales.

Por otra parte, la La sofisticación de los ataques de ransomware evoluciona continuamente, Los perpetradores emplean métodos como Doble y triple extorsión táctica. Estos no solo cifran sus datos, sino que también amenazan con su filtración., amplificando el potencial de daño a la reputación y problemas de cumplimiento.

- Impacto financiero: Más allá del pago del rescate – Lo que podría no resultar en la recuperación de datos. – El costo financiero incluye el tiempo de inactividad, pérdida de productividad, Investigación forense, recuperación de datos, y, en algunos casos, Consecuencias jurídicas derivadas de la vulneración de datos personales.

- Interrupción operativa: Un ataque puede detener las operaciones comerciales instantáneamente. El momento de recuperarse, Dependiendo de la escala del ataque y de las soluciones de respaldo implementadas, Puede variar ampliamente, impactando significativamente la prestación del servicio y la continuidad operativa.

- Daño a la reputación: La confianza es difícil de ganar y fácil de perder.. La reputación de una organización puede verse gravemente empañada si las partes interesadas sienten que sus datos no están protegidos adecuadamente., lo que lleva a pérdidas de negocios y relaciones tensas.

- Consecuencias regulatorias: Dependiendo de la naturaleza de los datos comprometidos y la jurisdicción, Las organizaciones podrían enfrentar fuertes multas y acciones legales por no proteger adecuadamente la información confidencial..

El surgimiento de ransomware como un servicio (RAAS) Ha democratizado aún más el acceso a esta técnica maliciosa., Permitir que personas sin conocimientos técnicos lancen ataques de rescate. Esta tendencia indica un panorama de amenazas creciente que requiere mecanismos de defensa vigilantes.. Las estrategias eficaces de prevención y detección son primordiales, incluyendo copias de seguridad periódicas, Protección integral de puntos finales, educación del usuario, y planificación de respuesta a incidentes. Estas medidas no solo ayudan a mitigar el riesgo, sino que también garantizan una recuperación más rápida en caso de que ocurra un ataque..

Los crecientes costos de los ataques de ransomware

El panorama financiero de la ciberseguridad se ha visto alterado drásticamente por los ataques de ransomware, El año pasado se produjo un aumento significativo tanto en la frecuencia como en las demandas financieras de los atacantes.. El marcado aumento de los pagos por ransomware, alcanzando $1.1 mil millones del anterior $567 millones en 2022, Muestra la creciente audacia y sofisticación de los ciberdelincuentes..

Esta escalada no se limita a los pagos de rescate en sí, sino que abarca las consecuencias económicas más amplias., incluidos los costes de detección, respuesta, y el Impacto a largo plazo en la reputación de la marca y el tiempo de inactividad operativa. Para empresas, Este repunte señala una necesidad urgente de priorizar medidas sólidas de ciberseguridad a medida que el ransomware pasa de ser un riesgo potencial a una ocurrencia común..

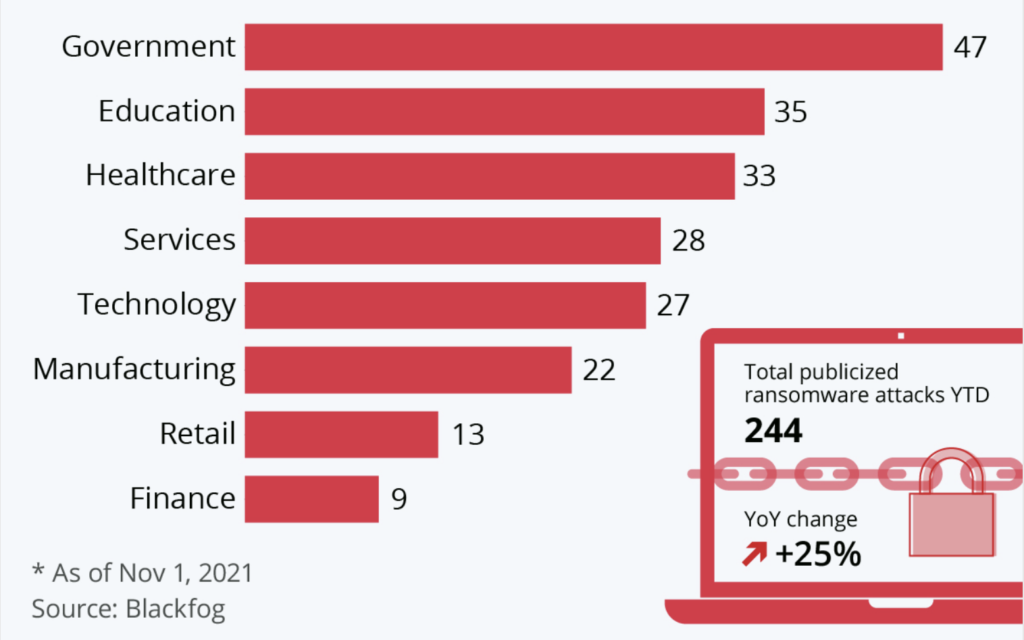

Estadísticas globales

El ransomware ha demostrado ser una amenaza global, con atacantes que no discriminan por geografía, industria, o tamaño de la empresa. En 2023, Organizaciones en los Estados Unidos. fueron los más afectados, por un importe de 47 por ciento de todos los ataques, Sin embargo, la ola de ransomware ha tocado todos los rincones del mundo.. Las implicaciones financieras han sido asombrosas., con algunos incidentes que exigieron tanto como $70 Millones de dólares para restaurar el acceso a los datos cifrados.

Si bien el enfoque inmediato tiende a estar en el rescate exigido por los atacantes, que promedió $2.73 millones en 2024, El verdadero costo económico del ransomware se encuentra en sus consecuencias. Las empresas enfrentan un tiempo de inactividad operativa sustancial, con la empresa promedio experimentando un cierre de 24 días.

Cabe destacar que se espera que el ransomware sea una amenaza frecuente en 2025, con la sofisticación esperada en tácticas criminales y proliferación de iniciativas de ransomware como servicio. Además, A pesar de la creciente conciencia, Muchas organizaciones aún carecen de una política de ciberseguridad adecuada, como copias de seguridad periódicas, protección de punto final, y formación de empleados, Dejándolos vulnerables a los ataques.

Este tiempo de inactividad, Junto con los costos de remediación, y el posible impacto en la reputación de la empresa, A menudo supera el monto del rescate en cinco o diez veces.. Además, La recurrencia de los ataques contra empresas que ya han pagado rescates pone de relieve la importancia de invertir en medidas preventivas en lugar de depender de los pagos posteriores al ataque.. Esta situación subraya la necesidad crítica de contar con soluciones integrales de ciberseguridad como SpyHunter., que están diseñados para detectar y eliminar amenazas de ransomware, protegiendo así a las empresas de los inmensos costos asociados con estos ciberataques..

Técnicas de prevención del ransomware

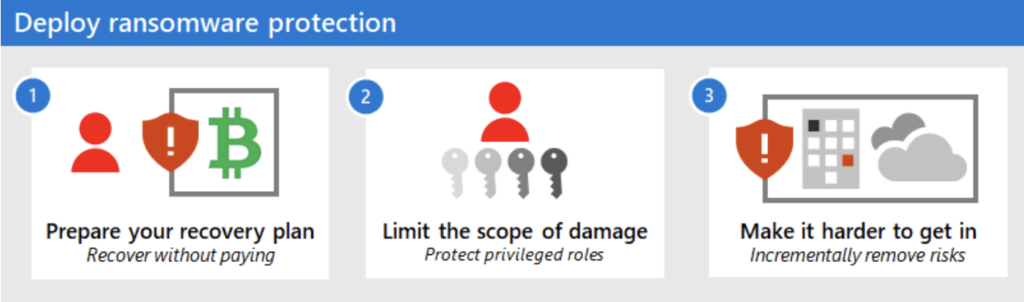

En la lucha contra el ransomware, Ciertas prácticas recomendadas han demostrado ser particularmente eficaces. Estas son las cinco estrategias principales que las empresas y los individuos deberían adoptar:

- Actualizaciones periódicas del sistema: Mantenga todos los sistemas y software actualizados. Las actualizaciones de software a menudo incluyen parches para vulnerabilidades de seguridad que los atacantes de ransomware pueden explotar..

- Medidas de autenticación fuertes: Utilice la autenticación multifactor (MFA) y fuerte, Contraseñas únicas para todas las cuentas. Esto añade una capa extra de seguridad., dificultando que los atacantes obtengan acceso no autorizado.

- Concientización sobre la seguridad del correo electrónico: Capacite a los empleados para que reconozcan los intentos de phishing y los archivos adjuntos maliciosos. El error humano a menudo puede ser el eslabón más débil de la ciberseguridad, Por lo tanto, es fundamental fomentar una cultura de vigilancia..

- Restringir el acceso de usuarios: Aplicar el principio del mínimo privilegio, Dar a los usuarios acceso únicamente a la información y los recursos necesarios para sus funciones.. Esto minimiza el impacto potencial de un ataque..

- Copias de seguridad rutinarias de datos: Realice copias de seguridad de los datos periódicamente y asegúrese de que estas copias de seguridad se almacenen de forma segura fuera del sitio o en la nube.. En caso de un ataque de ransomware, Tener copias de seguridad actualizadas es su red de seguridad para la recuperación.

Higiene cibernética sólida

Las buenas prácticas de higiene cibernética son fundamentales para prevenir ataques de ransomware. Esto implica algo simple:, acciones rutinarias que cada miembro de su organización puede realizar para mantener la seguridad de sus activos digitales. A continuación se indican algunos pasos clave:

- Mantenimiento de software: Actualice y aplique parches periódicamente a todo el software., sistemas operativos, y firmware para cerrar vulnerabilidades.

- Configuración segura: Asegúrese de que todos los sistemas estén configurados de forma segura de forma predeterminada, Reducir la exposición innecesaria a amenazas.

- Controlar el acceso a la red: Utilice cortafuegos, redes de segmentos, y controlar quién tiene acceso a qué partes de su red para minimizar el riesgo de que se propague un ataque..

- Protección antivirus: Implemente soluciones antivirus y antimalware confiables, como cazador de espías, que puede detectar y bloquear ransomware y otro malware antes de que comprometa su sistema.

Desarrollar estos hábitos entre todos los usuarios de su organización puede reducir drásticamente el riesgo de una infiltración de ransomware..

Copias de seguridad periódicas de datos

Realizar copias de seguridad de los datos periódicamente es una de las defensas más eficaces contra el ransomware. Se asegura de que, En caso de ataque, Puedes restaurar tus sistemas y datos sin pagar un rescate. Aquí’Por eso las copias de seguridad rutinarias son vitales:

- Recuperación rápida: Recupere rápidamente el acceso a sus datos después de un ataque, minimizando el tiempo de inactividad y el impacto operativo.

- Integridad de los datos: Mantenga el control sobre la integridad de sus datos, Asegurándose de que pueda recuperar versiones inalteradas de sus archivos importantes.

- Ahorro de costes: Evite la carga financiera de pagar rescates, Lo que no sólo fomenta más ataques, sino que a menudo no da como resultado la recuperación de datos..

Para maximizar la eficacia de sus copias de seguridad, adherirse a la 3-2-1 regla: Conserve tres copias en total de sus datos, en dos formatos diferentes, Con una de esas copias fuera del sitio o en la nube. La prueba periódica de sus copias de seguridad es fundamental para garantizar que se puedan restaurar de manera rápida y eficaz cuando las necesite..

Respuesta y recuperación ante ransomware

Cuando ocurre un ataque de ransomware, Una respuesta rápida y organizada es crucial para mitigar los daños y recuperar los sistemas. El primer paso en cualquier respuesta a un ransomware es la contención. Esto implica tomando medidas inmediatas Para detener la propagación del ransomware a través de la red. Aislamiento de red La clave está aquí, Desconectar los sistemas infectados de la red más amplia para evitar más infecciones. Identificación del paciente cero, o el primer sistema infectado, Ayuda a rastrear la fuente del ataque y evaluar su impacto..

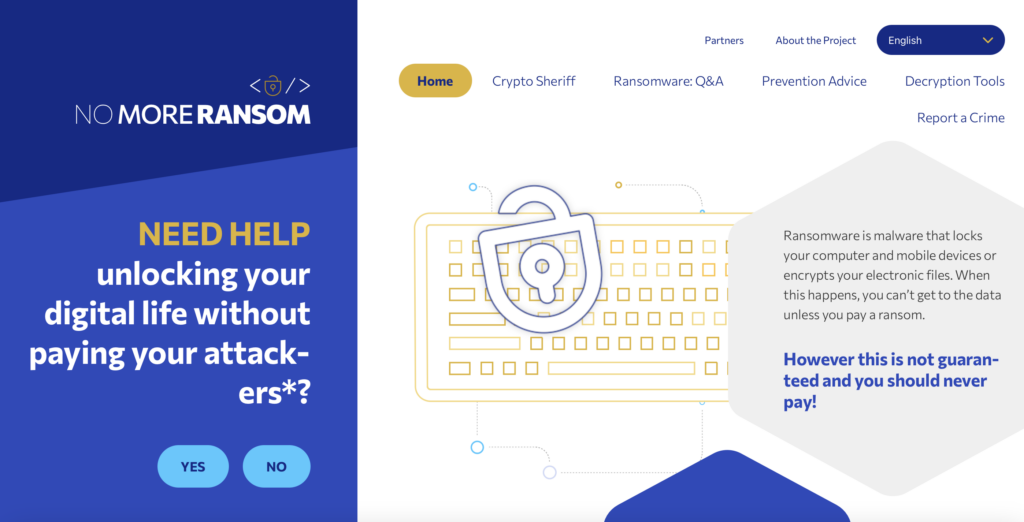

Una vez que el ransomware está contenido, Es importante Identificar la variante específica del ransomware. Saber qué variante está en juego ayuda a determinar las opciones de descifrado disponibles. Sitios web como No más de Ransom, Una colaboración entre empresas de ciberseguridad y fuerzas del orden, Ofrecer herramientas de descifrado gratuitas para ciertas variantes de ransomware., evitando potencialmente la necesidad de pagar un rescate:

En este punto, Es esencial realizar una evaluación exhaustiva de la copia de seguridad. Las copias de seguridad bien mantenidas son una de las formas más efectivas de recuperarse de un ataque de ransomware sin pagar el rescate.. Si esta limpio, Hay copias de seguridad no afectadas disponibles, Se puede iniciar la restauración de la copia de seguridad para restaurar los sistemas a su estado previo al ataque.. Es importante asegurarse de que estas copias de seguridad no estén infectadas y estén actualizadas para evitar volver a infectar los sistemas restaurados..

También se debe realizar un análisis forense para comprender cómo el ransomware ingresó al sistema.. Esto a menudo implica rastrear enlaces de correo electrónico o archivos adjuntos maliciosos que se utilizaron en ataques de phishing.. La presencia de soluciones antivirus/antimalware potentes puede ayudar a detectar estos vectores iniciales y prevenir futuros ataques..

Reportar el incidente a las autoridades a través de cumplimiento de la ley Es crucial, tanto para cumplir con las regulaciones como para ayudar en esfuerzos más amplios para rastrear y desmantelar grupos de ransomware. Los organismos encargados de hacer cumplir la ley también pueden proporcionar recursos valiosos y orientación sobre estrategias de recuperación..

En los casos en los que no hay ninguna herramienta de descifrado disponible y las copias de seguridad están comprometidas, Algunas organizaciones pueden sentirse obligadas a considerar el pago de un rescate.. Sin embargo, Este debería ser el último recurso, ya que pagar no garantiza la recuperación de datos y puede fomentar nuevos ataques. Las evaluaciones integrales posteriores a los ataques deberían incluir la mejora de las medidas de seguridad, Actualización de soluciones antivirus/antimalware, y reevaluar las estrategias de respaldo para garantizar que la organización esté mejor preparada para incidentes futuros.

Medidas inmediatas a tomar tras la detección de ransomware

- Aislar los sistemas afectados: Desconecte inmediatamente los dispositivos infectados de todas las conexiones de red., tanto alámbrico como inalámbrico. Este paso evita que el ransomware se propague a otros dispositivos..

- Apagar o bloquear: Si no es posible la desconexión, Apague los dispositivos afectados o bloquee el acceso de red a estos sistemas.. Este enfoque ayuda a contener el ransomware en los dispositivos ya afectados..

- Analizar el impacto: Identifique rápidamente qué sistemas están infectados y clasifíquelos según su criticidad para sus operaciones.. Esto ayudará a priorizar los esfuerzos de recuperación..

- Proteja sus copias de seguridad: Verifique que sus copias de seguridad estén intactas y no hayan sido comprometidas por el ataque. Las copias de seguridad seguras son esenciales para la recuperación, Así que asegúrese de que estén desconectados de la red y que no sufran daños..

- Contactar a las autoridades: Informar el incidente a las autoridades policiales puede proporcionarle recursos y apoyo adicionales., y también puede ayudar a localizar a los atacantes.

Contratar a un experto en ciberseguridad durante esta fase puede proporcionar la información necesaria sobre el vector de ataque y ayudar a formular una estrategia de contención eficaz.. En escenarios donde la complejidad del ransomware exige experiencia especializada, Un software como SpyHunter puede ser un aliado valioso para identificar y eliminar amenazas de malware..

Análisis y recuperación

El análisis y la recuperación posteriores al ataque requieren un enfoque estructurado para restablecer las operaciones y prevenir incidentes futuros.. Una investigación exhaustiva revelará la magnitud del daño., El punto de entrada del ransomware, y cualquier puerta trasera potencial dejada por los atacantes.

- Erradicar el ransomware: Utilice herramientas de eliminación de malware confiables para erradicar por completo el ransomware de todos los sistemas afectados. Este paso es fundamental antes de comenzar cualquier esfuerzo de restauración para prevenir la reinfección..

- Investigar y aprender: Realice un análisis en profundidad para comprender cómo el ransomware ingresó a su sistema, ¿Qué vulnerabilidades fueron explotadas?, y si se filtraron datos.

- Restaurar desde copias de seguridad: Una vez que esté seguro de que el ransomware se ha eliminado por completo, Comience a restaurar datos a partir de copias de seguridad limpias. Priorice los sistemas en función de su importancia para las operaciones de su negocio..

- Fortalece tus defensas: Basado en los conocimientos adquiridos a partir del ataque, Actualice sus protocolos de seguridad, software, y capacitación de los empleados para defenderse de futuras amenazas..

- Monitoreo continuo: Esté atento a sus sistemas para detectar cualquier signo de actividad inusual o infecciones repetidas., ya que los atacantes a menudo intentan volver a infectar sistemas que han sido previamente comprometidos.

Para garantizar una recuperación eficiente y resiliencia futura, Recurrir a soluciones de ciberseguridad confiables como SpyHunter puede brindar protección continua contra una amplia gama de amenazas de malware., incluidas variantes sofisticadas de ransomware. La fase posterior a la recuperación es una oportunidad para reforzar su postura de ciberseguridad con detección avanzada, Capacidades de respuesta, y actualizaciones periódicas del sistema.

Técnicas de eliminación de ransomware y restauración del sistema

Cómo eliminar ransomware de forma segura sin pagar el rescate

Deshacerse del ransomware de su sistema sin cumplir con las demandas de rescate puede ser un desafío, Pero ciertamente se puede lograr con los pasos correctos.. Primero y ante todo, Desconecte el dispositivo infectado de todas las redes y dispositivos externos para evitar la propagación del ransomware. Ejecute una herramienta anti-malware confiable, como cazador de espías, Para escanear a fondo y eliminar cualquier rastro del ransomware de su sistema. Las capacidades especializadas de detección de ransomware de SpyHunter lo convierten en una herramienta eficaz para identificar y aislar amenazas que el software antivirus tradicional podría pasar por alto..

Tras la eliminación del software malicioso, Es vital evaluar los daños. Examine sus archivos y sistema para comprender qué se ha cifrado o afectado.. Esto le ayudará en los próximos pasos de recuperación de datos y restauración del sistema..

Cómo restaurar sus datos

Una vez que hayas logrado eliminar el ransomware de tu sistema, El siguiente paso crucial es restaurar sus datos.. Si ha mantenido copias de seguridad periódicas de sus datos, Recuperar tus archivos será mucho más sencillo. Así es como puedes hacerlo:

- Primeramente, Asegúrese de que todo el ransomware se haya eliminado por completo de su sistema para evitar que se vuelvan a cifrar los datos restaurados..

- Restaura tus archivos desde copias de seguridad. Si ha utilizado soluciones de almacenamiento basadas en la nube o unidades de respaldo físicas (se mantuvo desconectado de la red), Ahora puedes recuperar tus datos.

- En los casos en que no hay copias de seguridad disponibles, Busque herramientas de descifrado. Organizaciones como No More Ransom proporcionan descifradores para algunas variantes de ransomware, Ofreciendo un rayo de esperanza para que los usuarios afectados recuperen sus archivos sin pagar.

- Por último, Considere los servicios profesionales de recuperación de datos como último recurso. Los expertos especializados podrían recuperar ciertos tipos de datos, Aunque el éxito no está garantizado y puede ser costoso.

Recuerda, siempre es mejor prevenir que curar. Invertir en un software de seguridad integral como SpyHunter, Mantener copias de seguridad de datos periódicas, Y mantenerse informado sobre las prácticas de ciberseguridad puede reducir significativamente el riesgo de ataques de ransomware y su impacto en sus sistemas..

¿Por qué elegir SpyHunter para una protección mejorada contra ransomware?

En una época en la que los ataques de ransomware están en aumento, que afecta tanto a individuos como a grandes organizaciones, La necesidad de defensas efectivas nunca ha sido más crítica. SpyHunter surge como un aliado formidable en esta batalla en curso, Ofreciendo protección integral diseñada para contrarrestar las últimas amenazas de ransomware.. Este segmento destaca por qué SpyHunter se destaca como una opción preferida para mejorar la protección contra ransomware y cómo defiende eficazmente a los usuarios de estas amenazas maliciosas..

Con el entorno digital en constante evolución, Garantizar la máxima seguridad contra el ransomware exige una solución que sea dinámica y resistente.. SpyHunter responde a este llamado al proporcionar funciones de seguridad avanzadas que están diseñadas para adaptarse a las tácticas cambiantes de los atacantes de ransomware.. Estas son las razones principales para considerar SpyHunter para sus necesidades de defensa contra ransomware:

- Protección en tiempo real: SpyHunter opera en tiempo real, Monitoreando activamente su computadora para detectar cualquier signo de ransomware. Su enfoque proactivo garantiza que las amenazas se identifiquen y detengan antes de que puedan causar daños..

- Detección integral de malware: Utilizando una combinación de métodos de detección heurísticos y basados en firmas, SpyHunter es capaz de identificar tanto variantes conocidas de ransomware como nuevas, Amenazas nunca antes vistas.

- Interfaz amigable: SpyHunter está diseñado teniendo en mente la simplicidad, Haciéndolo accesible para usuarios de todos los niveles técnicos.. Su sencilla interfaz permite una fácil navegación y gestión de la configuración de seguridad..

- Actualizaciones periódicas: El panorama de amenazas está en constante cambio, pero también lo es SpyHunter. Con actualizaciones periódicas de su base de datos de definiciones de malware, SpyHunter se mantiene un paso por delante de los atacantes de ransomware.

- Soluciones de reparación personalizadas: En el caso de que un programa malicioso particularmente persistente logre infiltrarse, SpyHunter ofrece soluciones personalizadas adaptadas a la amenaza específica., asegurando la eliminación completa.

Predicciones y tendencias futuras del ransomware

Se prevé que la próxima década sea testigo de cambios significativos en las estrategias de ransomware, Influenciado por los avances tecnológicos y la dinámica global cambiante. Basado en las tendencias actuales, Podemos esperar un aumento en las colaboraciones de ransomware entre cibercriminales en diferentes países. Esta globalización de las operaciones de ransomware probablemente mejorará su eficacia y evadirá la detección y el procesamiento más fácilmente.. Además, Se prevé que el ransomware se convierta en la principal táctica en los ataques a la cadena de suministro de software., que represente un riesgo grave para la seguridad de los datos de terceros.

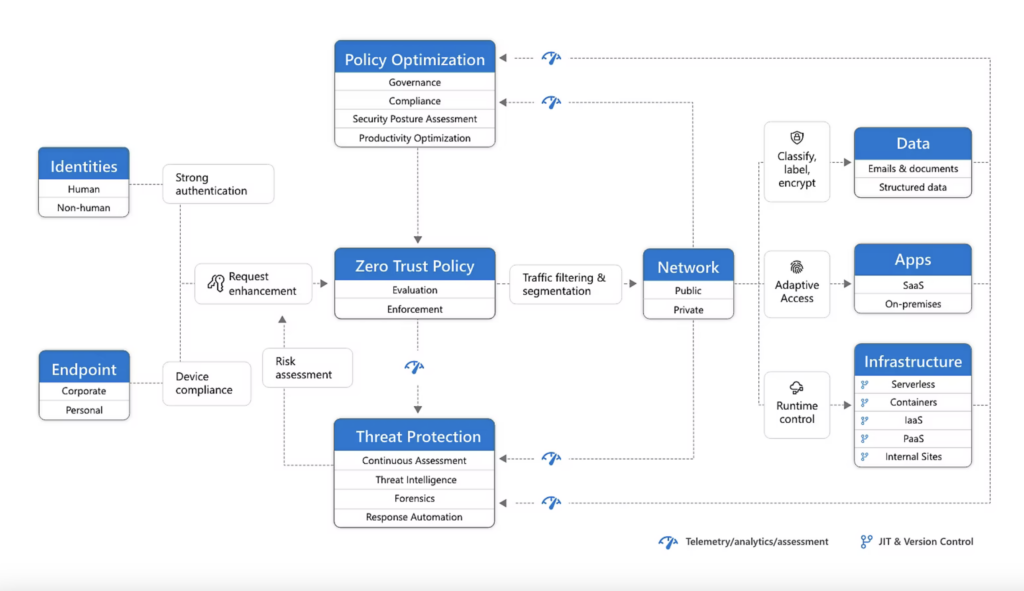

Se prevé que aumente la adopción de modelos de acceso a la red de confianza cero, con proyecciones que sugieren que 30 El porcentaje de organizaciones implementará estas estrategias en los próximos años.. Este cambio subraya la urgencia de adoptar un acceso a la red más seguro y controlado para mitigar los riesgos de ransomware.. También, por 2025, 60 El porcentaje de organizaciones podría considerar los riesgos de ciberseguridad antes de emprender nuevos negocios., Destacando la creciente importancia de la ciberseguridad en las estrategias empresariales.

El futuro del ransomware también apunta a ataques más sofisticados y dirigidos. Los gobiernos’ Se espera que una mayor intervención tenga un impacto en la escena del ransomware., lo que podría conducir a una caída en los pagos de rescate promedio debido a una mejor preparación y estrategias de respuesta.

Tecnologías emergentes y su impacto en la defensa contra el ransomware

El avance de la tecnología juega un papel fundamental tanto en el desarrollo como en la defensa contra el ransomware.. Computación en la periferia y en la niebla, Mejorado por el aprendizaje federado, Presenta un nuevo horizonte para la detección y prevención de ransomware. Estas tecnologías prometen descentralizar el poder de procesamiento, Permitiendo la detección de amenazas en tiempo real más cerca de la fuente de generación de datos, Limitando así potencialmente la propagación del ransomware..

Sin embargo, El aumento de Tecnología DeepFake introduce nuevas preocupaciones. Los ataques de ransomware que aprovechan DeepFakes podrían obligar a las personas a pagar rescates para evitar la publicación de información falsa., contenido incriminatorio. Esto subraya la necesidad de mecanismos de detección sofisticados para diferenciar el contenido real del manipulado..

El aumento del trabajo remoto debido a la pandemia de COVID-19 ha expuesto vulnerabilidades que los atacantes de ransomware explotan. Esto hace que el desarrollo de entornos de trabajo remoto seguros sea un área de enfoque fundamental para los esfuerzos de ciberseguridad..

Por otra parte, La tecnología blockchain ofrece un nuevo enfoque para la defensa contra el ransomware. Su naturaleza descentralizada y el uso de contratos inteligentes podrían revolucionar la forma en que prevenimos la proliferación de ransomware y respondemos a los ataques., Hacer que las alteraciones de datos no autorizadas sean detectables y reversibles.

Por último, Ransomware-as-a-Service (RAAS) Ha democratizado las herramientas necesarias para llevar a cabo ataques de ransomware., lo que conduce a un posible aumento de ataques por parte de ciberdelincuentes menos experimentados. Este cambio resalta la necesidad de una innovación continua en los mecanismos de defensa de la ciberseguridad., incluida la implementación de soluciones de seguridad integrales como SpyHunter, que puede ofrecer protección contra amenazas de ransomware tan diversas.

Conclusión

En conclusión, Comprender el panorama cambiante del ransomware y el impacto de las tecnologías emergentes en su defensa es crucial.. Manteniéndose informado y preparado, Las personas y las organizaciones pueden protegerse mejor contra las amenazas complejas que plantea el ransomware.. El papel de SpyHunter en este panorama se vuelve cada vez más crítico, Ofreciendo protección adaptada para enfrentar estos desafíos emergentes de frente..

- Paso 1

- Paso 2

- Paso 3

- Paso 4

- Paso 5

Paso 1: Analizar en busca de ransomware con la herramienta de SpyHunter Anti-Malware

Eliminación automática de ransomware - Guía de video

Paso 2: Desinstalar Ransomware y malware relacionado de Windows

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Paso 3: Limpiar los registros, creado por ransomware en su ordenador.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por ransomware existe. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Antes de empezar "Paso 4", Por favor arrancar de nuevo en el modo Normal, en caso de que usted está actualmente en modo seguro.

Esto le permitirá instalar y uso SpyHunter 5 exitosamente.

Paso 4: Arrancar el PC en modo seguro para aislar y eliminar ransomware

Paso 5: Tratar de restaurar archivos cifrados por ransomware.

Método 1: Utilice STOP Decrypter de Emsisoft.

No todas las variantes de este ransomware se pueden descifrar de forma gratuita, pero hemos añadido el descifrador utilizado por los investigadores que a menudo se actualiza con las variantes que se convierten finalmente descifrado. Se puede tratar de descifrar los archivos mediante las siguientes instrucciones, pero si no funcionan, luego, por desgracia su variante del virus ransomware no es descodificarse.

Siga las instrucciones a continuación para utilizar el descifrador squared y descifrar sus archivos de forma gratuita. Puedes descargar la herramienta de descifrado squared vinculado aquí y luego siga los pasos indicados a continuación:

1 Botón derecho del ratón en el descifrador y haga clic en Ejecutar como administrador Como se muestra abajo:

2. De acuerdo con los términos de la licencia:

3. Haga clic en "Agregar carpeta" y luego agregar las carpetas en las que desea archivos descifrados como se muestra debajo:

4. Haga clic en "desencriptar" y esperar a que los archivos a ser decodificados.

Nota: El crédito para el descifrador va a Emsisoft investigadores que han hecho el gran avance con este virus.

Método 2: Utilice software de recuperación de datos

infecciones ransomware y ransomware apuntan a cifrar los archivos usando un algoritmo de cifrado que pueden ser muy difíciles de descifrar. Es por esto que hemos sugerido un método de recuperación de datos que pueden ayudar a ir alrededor de descifrado directa e intentar restaurar sus archivos. Tenga en cuenta que este método puede no ser 100% eficaz, pero también puede ayudarle un poco o mucho en diferentes situaciones.

Simplemente haga clic en el enlace y en los menús del sitio web en la parte superior, escoger Recuperación de datos - Asistente de recuperación de datos para Windows o Mac (dependiendo de su sistema operativo), y luego descargue y ejecute la herramienta.

Ransomware-FAQ

What is Ransomware Ransomware?

El ransomware es un ransomware infección - el software malicioso que ingresa a su computadora en silencio y bloquea el acceso a la computadora o encripta sus archivos.

Muchos virus ransomware usan sofisticados algoritmos de encriptación para hacer que sus archivos sean inaccesibles. El objetivo de las infecciones de ransomware es exigirle que pague un pago de rescate para obtener acceso a sus archivos..

What Does Ransomware Ransomware Do?

El ransomware en general es un software malicioso que esta diseñado para bloquear el acceso a su computadora o archivos hasta que se pague un rescate.

Los virus ransomware también pueden dañar su sistema, corromper datos y eliminar archivos, resultando en la pérdida permanente de archivos importantes.

How Does Ransomware Infect?

De varias maneras: Ransomware Ransomware infecta las computadoras al ser enviado a través de correos electrónicos de phishing, que contiene un archivo adjunto de virus. Este archivo adjunto generalmente está enmascarado como un documento importante, gusta una factura, documento bancario o incluso un billete de avión y parece muy convincente para los usuarios..

Another way you may become a victim of Ransomware is if you descargar un instalador falso, crack o parche de un sitio web de baja reputación o si haces clic en un enlace de virus. Muchos usuarios informan haber contraído una infección de ransomware descargando torrents.

How to Open .Ransomware files?

Tú can't sin descifrador. En este punto, la .El ransomware son archivos cifrada. Sólo podrá abrirlos una vez que hayan sido descifrados usando una clave de descifrado específica para el algoritmo en particular..

Qué hacer si un descifrador no funciona?

No te asustes, y copia de seguridad de los archivos. Si un descifrador no descifró su .El ransomware archivos con éxito, entonces no te desesperes, porque este virus aún es nuevo.

puedo restaurar ".El ransomware" Archivos?

Sí, a veces los archivos pueden ser restaurados. Hemos sugerido varios métodos de recuperación de archivos eso podría funcionar si quieres restaurar .El ransomware archivos.

Estos métodos no son de ninguna manera 100% garantizado que podrá recuperar sus archivos. Pero si tienes una copia de seguridad, tus posibilidades de éxito son mucho mayores.

How To Get Rid of Ransomware Virus?

La forma más segura y la más eficiente para la eliminación de esta infección de ransomware es el uso de un programa anti-malware profesional.

Buscará y localizará el ransomware Ransomware y luego lo eliminará sin causar ningún daño adicional a sus archivos importantes .Ransomware.

¿Puedo denunciar ransomware a las autoridades??

En caso de que su computadora se infecte con una infección de ransomware, puede denunciarlo a los departamentos de policía locales. Puede ayudar a las autoridades de todo el mundo a rastrear y determinar a los perpetradores detrás del virus que ha infectado su computadora..

Abajo, hemos preparado una lista con sitios web gubernamentales, donde puede presentar una denuncia en caso de ser víctima de un ciberdelincuencia:

Autoridades de ciberseguridad, responsable de manejar los informes de ataques de ransomware en diferentes regiones de todo el mundo:

Alemania - Portal oficial de la policía alemana

Estados Unidos - Centro de quejas de delitos en Internet IC3

Reino Unido - Acción Fraude Policía

Francia - Ministerio del interior

Italia - Policía Estatal

España - Policía Nacional

Países Bajos - Cumplimiento de la ley

Polonia - Policía

Portugal - Policía Judicial

Grecia - Unidad de Delitos Cibernéticos (Policía helénica)

India - Policía de Mumbai - Célula de investigación de delitos cibernéticos

Australia - Centro australiano de delitos de alta tecnología

Los informes se pueden responder en diferentes períodos de tiempo, dependiendo de sus autoridades locales.

¿Puedes evitar que el ransomware cifre tus archivos??

Sí, puede prevenir el ransomware. La mejor manera de hacer esto es asegurarse de que su sistema informático esté actualizado con los últimos parches de seguridad., Utilice un programa antimalware de buena reputación. y cortafuegos, copia de seguridad de sus archivos importantes con frecuencia, y evita hacer clic en enlaces maliciosos o descargando archivos desconocidos.

Can Ransomware Ransomware Steal Your Data?

Sí, en la mayoría de los casos ransomware robará tu información. It is a form of malware that steals data from a user's computer, lo encripta, y luego exige un rescate para descifrarlo.

En muchos casos, la autores de malware o los atacantes amenazarán con eliminar los datos o publicarlo en línea a menos que se pagó el rescate.

¿Puede el ransomware infectar WiFi??

Sí, ransomware puede infectar redes WiFi, ya que los actores maliciosos pueden usarlo para obtener el control de la red, robar datos confidenciales, y bloquear a los usuarios. Si un ataque de ransomware tiene éxito, podría conducir a una pérdida de servicio y/o datos, y en algunos casos, pérdidas financieras.

¿Debo pagar ransomware??

No, no debe pagar a los extorsionadores de ransomware. Pagarlos solo alienta a los delincuentes y no garantiza que los archivos o datos se restaurarán. El mejor enfoque es tener una copia de seguridad segura de los datos importantes y estar atento a la seguridad en primer lugar..

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, los piratas informáticos aún pueden tener acceso a su computadora, datos, o archivos y puede continuar amenazando con exponerlos o eliminarlos, o incluso utilizarlos para cometer delitos cibernéticos. En algunos casos, incluso pueden continuar exigiendo pagos de rescate adicionales.

¿Se puede detectar un ataque de ransomware??

Sí, ransomware puede ser detectado. Software antimalware y otras herramientas de seguridad avanzadas puede detectar ransomware y alertar al usuario cuando está presente en una máquina.

Es importante mantenerse al día con las últimas medidas de seguridad y mantener el software de seguridad actualizado para garantizar que el ransomware pueda detectarse y prevenirse..

¿Los delincuentes de ransomware son atrapados??

Sí, los criminales de ransomware son atrapados. Las fuerzas del orden, tales como el FBI, Interpol y otros han tenido éxito en rastrear y procesar a delincuentes de ransomware en EE. UU. y otros países.. A medida que las amenazas de ransomware siguen aumentando, también lo hace la actividad de aplicación.

Acerca de la investigación de ransomware

El contenido que publicamos en SensorsTechForum.com, esta guía práctica de eliminación de Ransomware incluida, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el malware específico y restaurar sus archivos encriptados.

¿Cómo llevamos a cabo la investigación sobre este ransomware??

Nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, y como tal, recibimos actualizaciones diarias sobre las últimas definiciones de malware y ransomware.

Además, la investigación detrás de la amenaza de ransomware ransomware está respaldada por VirusTotal y el proyecto NoMoreRansom.

Para comprender mejor la amenaza del ransomware, Consulte los siguientes artículos que proporcionan detalles informados..

Como un sitio que se ha dedicado a proporcionar instrucciones gratuitas de eliminación de ransomware y malware desde 2014, La recomendación de SensorsTechForum es solo preste atención a fuentes confiables.

Cómo reconocer fuentes confiables:

- Siempre verifica "Sobre nosotros" página web.

- Perfil del creador de contenido.

- Asegúrese de que haya personas reales detrás del sitio y no nombres y perfiles falsos.

- Verificar Facebook, Perfiles personales de LinkedIn y Twitter.