¿Qué es el virus de archivos .Tiger4444? ¿Cómo se infecta su sistema? ¿Existe la posibilidad de restaurar sus archivos .Tiger4444? Nuestra guía de extracción le ayudará a entender las respuestas a todas estas preguntas.

El .Tiger4444 virus de archivos es una variante GlobeImposter ransomware que encripta los archivos con el fin de chantajear a pagar una tarifa de rescate. el sufijo .Tiger4444 anexa a sus archivos valiosos es un signo seguro de que su PC ha sido infectado por este ransomware. Como resultado, verá un mensaje de rescate que extorsiona tarifa de rescate por la recuperación de archivos cifrados .Tiger4444. Siempre que su código permanece cifrada usted no será capaz de abrirlos. Tenga en cuenta que ponerse en contacto con los piratas informáticos no es una buena idea. Así que se recomienda mantenerse al día con nuestro artículo y aprender cómo resolver el problema con la ayuda de medidas de seguridad fiables.

Resumen de amenazas

| Nombre | .Virus Tiger4444 Archivos |

| Escribe | El ransomware, Cryptovirus |

| Descripción breve | Un ransomware taquilla de datos que utiliza algoritmo de cifrado sofisticado para cifrar archivos importantes almacenados en los ordenadores infectados. A continuación, exige una tarifa de rescate de archivos de descifrado. |

| Los síntomas | Los archivos importantes están bloqueadas y renombraron con la extensión .Tiger4444. mensaje de rescate extorsiona pago de un rescate para su recuperación. |

| Método de distribución | Los correos electrónicos de spam, Archivos adjuntos de correo electrónico |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

Experiencia de usuario | Unirse a nuestro foro para discutir .Tiger4444 archivos de virus. |

| Herramienta de recuperación de datos | Ventanas de recuperación de datos de Stellar Phoenix darse cuenta! Este producto escanea los sectores del disco para recuperar archivos perdidos y no puede recuperarse 100% de los archivos cifrados, pero sólo unos pocos de ellos, dependiendo de la situación y de si está o no han reformateado la unidad. |

.Virus Tiger4444 Archivos (GlobeImposter) - Que es todo esto?

Identificados por los expertos en seguridad, la llamada .Tiger4444 virus de archivos es una variante de la notoria [wplinkpreview url =”https://sensorestechforum.com/horse4444-files-virus-remove/”] GlobeImposter ransomware. La amenaza se propague con la ayuda de técnicas populares como malspam, instaladores de software gratuito, y anfitriones corrompido. Malspam es la técnica que se cree que es preferido por los hackers. Se realiza a través de campañas masivas de correo electrónico de spam. Los mensajes de correo electrónico que forman parte de este tipo de campañas por lo general tratan de engañarle para que la descarga del software malicioso presentándolo como un importante documento en un archivo adjunto, un enlace / botón que se pulse u otro elemento interactivo.

La activación de la carga útil .Tiger4444 cryptovirus en su PC le permite realizar una serie de operaciones maliciosos que perturban la seguridad del sistema. Los análisis de virus de archivos .Tiger4444 muestras revelan que utiliza LOCALAPPDATA%%% o directorios del sistema APPDATA% para almacenar archivos maliciosos. Desafortunadamente, la detección manual de estos archivos es una tarea difícil debido a la complejidad de los mecanismos de ofuscación aplicada por el ransomware.

En realidad, el objetivo principal del virus de archivos .Tiger4444 es llevar a cabo un proceso de cifrado de datos que corrompe el código de los archivos específicos. Después de la finalización de este proceso, archivos cifrados son completamente inaccesibles. Adicionalmente, sus nombres están configurados para mostrar el sufijo .Tiger4444

Con el fin de reforzar el efecto del proceso de cifrado, el ransomware elimina todos Instantáneas de volumen desde el sistema operativo Windows ejecutando el siguiente comando en el panel de Símbolo del sistema:

→vssadmin.exe eliminar sombras / todas / Quiet

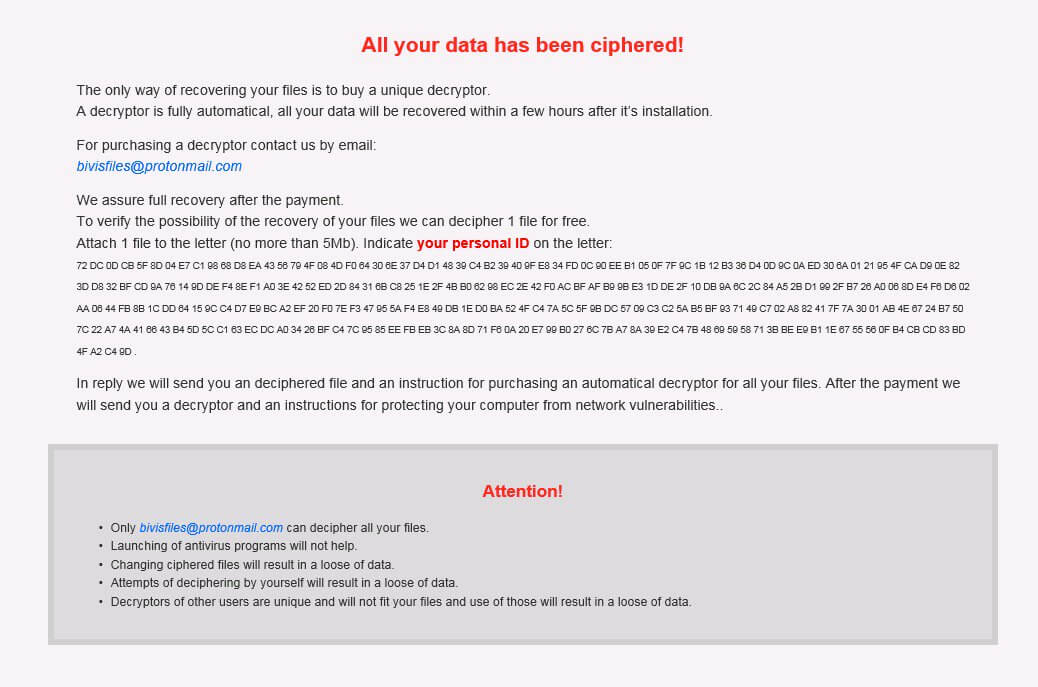

Para su etapa final de la infección, .Tiger4444 ransomware deja caer un mensaje de rescate y lo carga en la pantalla. El mensaje se podría encontrar en un archivo de texto con el nombre HOW_TO_BACK_FILES . Aquí está una copia del contenido que presenta:

Todos los datos hayan sido cifrados!

La única manera de recuperar sus archivos es comprar un descifrador único.

Un descifrador es totalmente automático, todos sus datos serán recuperados dentro de unas pocas horas después de su instalación.Para la compra de un descifrador en contacto con nosotros por correo electrónico:

bivisfiles@protonmail.comNos aseguramos recuperación completa después del pago.

Para verificar la posibilidad de la recuperación de los archivos que podemos descifrar 1 presentar de forma gratuita.

Adjuntar 1 presentar a la carta (no más de 5 Mb). Indicar su identificación personal en la letra:

72 8D OC OD CB SF 04 E7 C1 68 68 EA D8 43 58 70 4F 08 4D FO 64 30 DAR 37 D4 D1 48 39 C4 B2 30 40 DE E8 34 FD OC 00 BT 05 DE 7F OC 1B 12 83 36 D4 0D 0A 9C ED 30 BA Ot 21 05 4C CA D0 USTED 82

3D D8 32 Control de calidad de CD BF 78 14 8D DE F4 8 € Fort 3E dC 42 52 ED 2D 84 31 68 C8 25 1E 2F 48 BD 62 98 EC 2E 42 FD AC BF DE BO 08 E3 1D DE 2F 10 DB 8A AC 2C 84 COMO 28 D1 00 2F B7 28 ANUNCIO 06 8D E4 Fe D602

AA06 44 FB 8B 1C DO 64 15 9C C4 D7 ED BC A2 EF 20 FO 7E F3 47 05 SA F4 E8 40 DB 1E DO BA 82 4F C4 7A SC SF 98 corriente continua 57 09 C3 C2 B5 BF SA 03 71 49 C7 02 COMO 82 41 7F 7A 20 01 AB 4E 67 24 B7 50

7C 22 A7 4A 41 68 43 B4 5D 5C C1 63 CE 000

4F A2C40D.En respuesta, le enviaremos un archivo descifrado y una instrucción para la compra de un descifrador automático para todos sus archivos. Después de que el pago nos

le enviará un descifrador y una instrucción para proteger su equipo contra vulnerabilidades de la red..

Atención!

+ Sólo bivisfiles@protonmail.com puede descifrar todos sus archivos.

+ El lanzamiento de los programas antivirus no ayudará.

* Modificación de archivos cifrados dará lugar a una suelta de los datos.

«Los intentos de descifrar por sí mismo dará lugar a una suelta de los datos.

+ Descifradores de otros usuarios son únicas y no se ajuste a sus archivos y el uso de los darán como resultado una !oose de los datos.

Tenga en cuenta que se abstengan de pagar los hackers el rescate ya que esta acción no garantiza la recuperación de los archivos cifrados. Dado que el código de su amenaza puede estar lleno de errores, su descifrador puede no ser capaz de recuperar archivos .Tiger4444.

Retire .Tiger4444 archivos de virus (GlobeImposter) y intentar restaurar los datos

La llamada .Tiger4444 virus de archivos es una amenaza con código muy complejo diseñado para la configuración corruptos, tanto del sistema y datos valiosos. Así que la única forma de utilizar el sistema infectado de forma segura una vez más es eliminar todos los archivos maliciosos y objetos creados por el ransomware. Con el propósito, usted podría utilizar nuestra guía de extracción que revela cómo limpiar y proteger su sistema paso a paso.

Siguiendo el proceso de eliminación, usted podría intentar restaurar archivos .Tiger4444 con los métodos alternativos mencionados en el paso 4. Le recordamos que una copia de seguridad todos los archivos cifrados en una unidad externa antes de que el proceso de recuperación.

Preparation before removing .Tiger4444 Files Virus.

Antes de iniciar el proceso de eliminación real, se recomienda que usted hace los siguientes pasos de preparación.

- Asegúrate de que tienes estas instrucciones siempre abierto y delante de sus ojos.

- Hacer una copia de seguridad de todos sus archivos, aunque pudieran ser dañados. Debe hacer una copia de seguridad de sus datos con una solución de copia de nube y asegurar sus archivos contra cualquier tipo de pérdida, incluso de las amenazas más graves.

- Ser paciente ya que esto podría tomar un tiempo.

- Escanear en busca de malware

- Arreglar registros

- Eliminar archivos de virus

Paso 1: Analizar en busca de virus .Tiger4444 archivos con la herramienta de SpyHunter Anti-Malware

Paso 2: Limpiar los registros, creado por .Tiger4444 Files Virus en su computadora.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por .Tiger4444 Archivos de virus allí. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.Paso 3: Find virus files created by .Tiger4444 Files Virus on your PC.

1.Para Windows 8, 8.1 y 10.

Para más nuevos sistemas operativos Windows

1: En su teclado de prensa + R y escribe explorer.exe en el Carrera cuadro de texto y haga clic en el OK botón.

2: Haga clic en su PC en la barra de acceso rápido. Esto suele ser un icono con un monitor y su nombre es ya sea "Mi computadora", "Mi PC" o "Este PC" o lo que sea que usted ha nombrado.

3: Navegue hasta el cuadro de búsqueda en la esquina superior derecha de la pantalla de su PC y escriba "FileExtension:" y después de lo cual escriba la extensión de archivo. Si usted está buscando para ejecutables maliciosos, Un ejemplo puede ser "FileExtension:exe". Después de hacer eso, dejar un espacio y escriba el nombre del archivo que cree que el malware ha creado. Aquí es cómo puede aparecer si se ha encontrado el archivo:

N.B. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Para Windows XP, Vista, y 7.

Para más viejos sistemas operativos Windows

En los sistemas operativos Windows más antiguos, el enfoque convencional debería ser el efectivo:

1: Haga clic en el Menu de inicio icono (por lo general en su parte inferior izquierda) y luego elegir el Búsqueda preferencia.

2: Después de que aparezca la ventana de búsqueda, escoger Más opciones avanzadas Del cuadro de asistente de búsqueda. Otra forma es haciendo clic en Todos los archivos y carpetas.

3: Después de ese tipo el nombre del archivo que está buscando y haga clic en el botón Buscar. Esto puede llevar algún tiempo después del cual aparecerán resultados. Si usted ha encontrado el archivo malicioso, usted puede copiar o abrir por su ubicación botón derecho del ratón en eso.

Ahora usted debería ser capaz de descubrir cualquier archivo en Windows, siempre y cuando se encuentra en su disco duro y no se oculta a través de un software especial.

.Preguntas frecuentes sobre el virus de archivos Tiger4444

What Does .Tiger4444 Files Virus Trojan Do?

The .Tiger4444 Files Virus Trojan es un programa informático malicioso diseñado para interrumpir, dañar, u obtener acceso no autorizado a un sistema informático. Se puede utilizar para robar datos confidenciales., obtener el control de un sistema, o lanzar otras actividades maliciosas.

¿Pueden los troyanos robar contraseñas??

Sí, Troyanos, like .Tiger4444 Files Virus, puede robar contraseñas. Estos programas maliciosos are designed to gain access to a user's computer, espiar a las víctimas y robar información confidencial como datos bancarios y contraseñas.

Can .Tiger4444 Files Virus Trojan Hide Itself?

Sí, puede. Un troyano puede usar varias técnicas para enmascararse, incluyendo rootkits, cifrado, y ofuscación, para esconderse de los escáneres de seguridad y evadir la detección.

¿Se puede eliminar un troyano restableciendo los valores de fábrica??

Sí, un troyano se puede eliminar restableciendo los valores de fábrica de su dispositivo. Esto se debe a que restaurará el dispositivo a su estado original., eliminando cualquier software malicioso que pueda haber sido instalado. Tenga en cuenta que hay troyanos más sofisticados que dejan puertas traseras y vuelven a infectar incluso después de un restablecimiento de fábrica..

Can .Tiger4444 Files Virus Trojan Infect WiFi?

Sí, es posible que un troyano infecte redes WiFi. Cuando un usuario se conecta a la red infectada, el troyano puede propagarse a otros dispositivos conectados y puede acceder a información confidencial en la red.

¿Se pueden eliminar los troyanos??

Sí, Los troyanos se pueden eliminar. Esto generalmente se hace ejecutando un poderoso programa antivirus o antimalware que está diseñado para detectar y eliminar archivos maliciosos.. En algunos casos, también puede ser necesaria la eliminación manual del troyano.

¿Pueden los troyanos robar archivos??

Sí, Los troyanos pueden robar archivos si están instalados en una computadora. Esto se hace permitiendo que el autor de malware o usuario para obtener acceso a la computadora y luego robar los archivos almacenados en ella.

¿Qué antimalware puede eliminar troyanos??

Programas anti-malware como SpyHunter son capaces de buscar y eliminar troyanos de su computadora. Es importante mantener su anti-malware actualizado y escanear regularmente su sistema en busca de cualquier software malicioso..

¿Pueden los troyanos infectar USB??

Sí, Los troyanos pueden infectar USB dispositivos. Troyanos USB normalmente se propaga a través de archivos maliciosos descargados de Internet o compartidos por correo electrónico, allowing the hacker to gain access to a user's confidential data.

About the .Tiger4444 Files Virus Research

El contenido que publicamos en SensorsTechForum.com, this .Tiger4444 Files Virus how-to removal guide included, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el problema específico de los troyanos.

How did we conduct the research on .Tiger4444 Files Virus?

Tenga en cuenta que nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, gracias a lo cual recibimos actualizaciones diarias sobre las últimas definiciones de malware, incluidos los diversos tipos de troyanos (puerta trasera, downloader, Infostealer, rescate, etc)

Además, the research behind the .Tiger4444 Files Virus threat is backed with VirusTotal.

Para comprender mejor la amenaza que representan los troyanos, Consulte los siguientes artículos que proporcionan detalles informados..