.Tiger4444ファイルウイルスとは? システムにどのように感染しましたか? .Tiger4444ファイルを復元する機会はありますか? 私たちの除去ガイドは、これらすべての質問に対する答えを理解するのに役立ちます.

The .Tiger4444ファイルウイルス はGlobeImposterランサムウェアの亜種であり、身代金を支払うように脅迫するためにファイルを暗号化します。. 接尾辞 .Tiger4444 あなたの貴重なファイルに追加されているのは、あなたのPCがこのランサムウェアに感染しているという確かな兆候です. 結果として, .Tiger4444暗号化ファイルの回復のための身代金料金を強要する身代金メッセージが表示されます. それらのコードが暗号化されている限り、それらを開くことはできません. ハッカーに連絡するのは良い考えではないことに注意してください. したがって、私たちの記事に遅れずについていき、信頼できるセキュリティ対策の助けを借りて問題を解決する方法を学ぶことをお勧めします.

脅威の概要

| 名前 | .Tiger4444ファイルウイルス |

| タイプ | ランサムウェア, クリプトウイルス |

| 簡単な説明 | 高度な暗号化アルゴリズムを利用して、感染したコンピューターに保存されている貴重なファイルを暗号化するデータロッカーランサムウェア. 次に、ファイルの復号化に身代金を要求します. |

| 症状 | 重要なファイルはロックされ、拡張子.Tiger4444で名前が変更されます. 身代金メッセージは、彼らの回復のために身代金の支払いを強要します. |

| 配布方法 | スパムメール, メールの添付ファイル |

| 検出ツール |

システムがマルウェアの影響を受けているかどうかを確認する

ダウンロード

マルウェア除去ツール

|

ユーザー体験 | フォーラムに参加する .Tiger4444ファイルウイルスについて話し合う. |

| データ回復ツール | ステラフェニックスによるWindowsデータの回復 知らせ! この製品は、失われたファイルを回復するためにドライブセクターをスキャンしますが、回復しない場合があります 100% 暗号化されたファイルの, しかし、それらのほんのわずかです, 状況やドライブを再フォーマットしたかどうかによって異なります. |

.Tiger4444ファイルウイルス (GlobeImposter) –それはすべてについて?

セキュリティの専門家によって特定された, いわゆる .Tiger4444ファイルウイルス 悪名高いの変種です [wplinkpreview url =”https://Sensorstechforum.com/horse4444-files-virus-remove/”] GlobeImposterランサムウェア. 脅威は、マルスパムなどの一般的な手法の助けを借りて広がる可能性があります, フリーウェアインストーラー, 破損したホスト. Malspamは、ハッカーに好まれると考えられている手法です。. それは大規模なスパムメールキャンペーンによって実現されます. このようなキャンペーンの一部である電子メールメッセージは、通常、悪意のあるソフトウェアを添付ファイルの重要なドキュメントとして提示することにより、悪意のあるソフトウェアをダウンロードするように仕向けようとします。, クリック可能なリンク/ボタンまたは別のインタラクティブな要素.

PCで.Tiger4444暗号ウイルスペイロードをアクティブ化すると、システムセキュリティを混乱させる一連の悪意のある操作を実行できるようになります. .Tiger4444ファイルウイルスのサンプルを分析すると、%LOCALAPPDATA%または%APPDATA%システムディレクトリを使用して悪意のあるファイルを保存していることがわかります. 不運にも, これらのファイルの手動検出は、ランサムウェアによって適用される難読化メカニズムの複雑さのために困難な作業です。.

実際、.Tiger4444ファイルウイルスの主な目的は、対象ファイルのコードを破壊するデータ暗号化プロセスを実行することです。. このプロセスの完了後, 暗号化されたファイルには完全にアクセスできません. 加えて, それらの名前は接尾辞を表示するように設定されています .Tiger4444

暗号化プロセスの効果を強化するため, ランサムウェアはすべてを削除します シャドウボリュームコピー コマンドプロンプトパネルで次のコマンドを実行して、Windowsオペレーティングシステムから:

→vssadmin.exeはシャドウを削除します/all/ Quiet

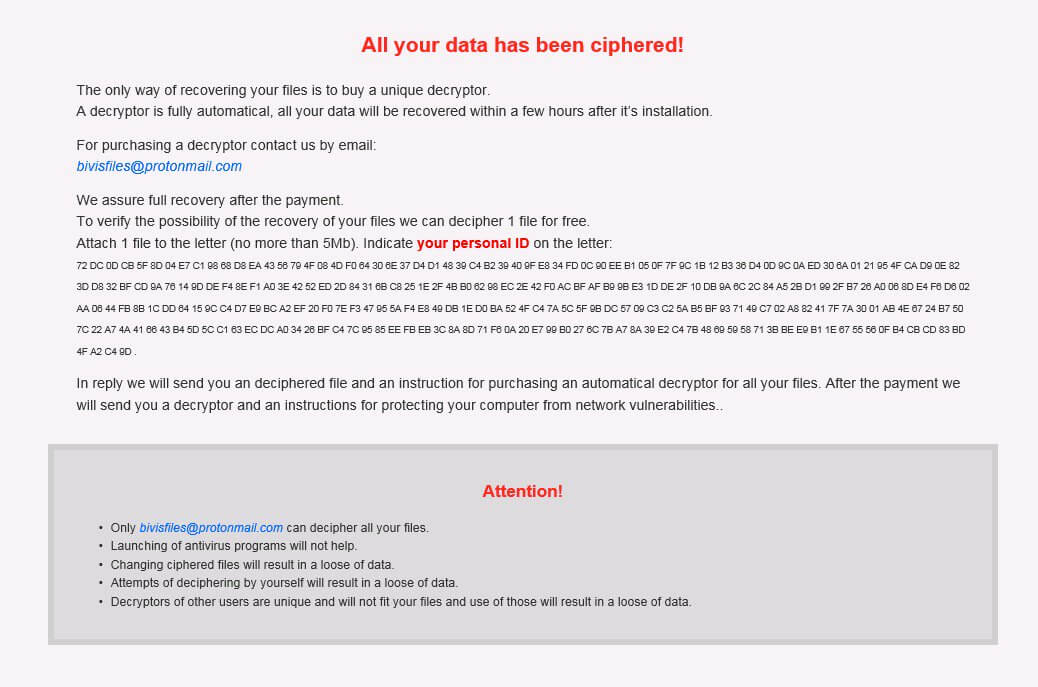

その最終的な感染段階のために, .Tiger4444ランサムウェアは身代金メッセージをドロップし、画面にロードします. メッセージは、という名前のテキストファイルにあります。 HOW_TO_BACK_FILES . これがそれが提示するコンテンツのコピーです:

すべてのデータは暗号化されています!

ファイルを回復する唯一の方法は、独自の復号化機能を購入することです.

復号化機能は完全に自動化されています, すべてのデータは、インストール後数時間以内に復元されます.復号化機能の購入については、メールでお問い合わせください:

bivisfiles@protonmail.com支払い後の完全な回復を保証します.

あなたのファイルの回復の可能性を確認するために、私たちは解読することができます 1 無料のファイル.

添付 1 手紙にファイル (5Mb以下). 手紙にあなたの個人IDを示してください:

72 OC OD CB SF 8D 04 E7 C1 68 68 D8 EA 43 58 70 4F 08 4D FO 64 30 GE 37 D4 D1 48 39 C4 B2 30 40 E8の 34 FD OC 00 EE Bt 05 OF 7F OC 1B 12 83 36 D4 0D 9C 0A ED 30 BAオット 21 05 4F CA D0 OE 82

3D D8 32 BF CD QA 78 14 8DDEF48€FtAD3E 42 52 ED 2D 84 31 68 C8 25 1E 2F 48 BD 62 98 EC 2E 42 FD AC BF AF BO 08 E3 1D DE 2F 10 DB 8A BC 2C 84 なので 28 D1 00 2F B7 28 広告 06 8D E4 Fe D602

AA06 44 FB 8B 1C DO 64 15 9C C4 D7 ED BC A2 EF 20 FO 7E F3 47 05 SA F4 E8 40 DB 1E DO BA 82 4F C4 7A SC SF 98 DC 57 09 C3 C2 SA B5 BF 03 71 49 C7 02 なので 82 41 7F 7A 20 01 AB 4E 67 24 B7 50

7C 22 A7 4A 41 68 43 B4 5D 5C C1 63 EC 000

4F A2C40D.返信として、解読されたファイルと、すべてのファイルの自動復号化機能を購入するための手順をお送りします. お支払い後、

ネットワークの脆弱性からコンピュータを保護するための復号化機能と指示が送信されます。.

注意!

+ すべてのファイルを解読できるのはbivisfiles@protonmail.comだけです.

+ ウイルス対策プログラムの起動は役に立ちません.

* 暗号化されたファイルを変更すると、データが失われます.

«自分で解読しようとすると、データが失われます.

+ 他のユーザーの復号化機能は一意であり、ファイルに適合せず、それらを使用すると、 !データのゆるい.

このアクションは暗号化されたファイルの回復を保証するものではないため、ハッカーに身代金を支払うことは控えることをお勧めします. 彼らの脅威のコードはバグでいっぱいかもしれないので, 彼らの解読者は.Tiger4444ファイルを回復できないかもしれません.

.Tiger4444ファイルウイルスを削除します (GlobeImposter) およびデータの復元を試みます

いわゆる .Tiger4444ファイルウイルス システム設定と貴重なデータの両方を破壊するように設計された非常に複雑なコードによる脅威です. したがって、感染したシステムを再び安全に使用する唯一の方法は、ランサムウェアによって作成されたすべての悪意のあるファイルとオブジェクトを削除することです。. 目的のために, システムを段階的に清掃および保護する方法を説明する取り外しガイドを使用できます.

削除プロセスに続いて, ステップでリストされている代替方法で.Tiger4444ファイルを復元しようとすることができます 4. リカバリプロセスの前に、暗号化されたすべてのファイルを外付けドライブにバックアップすることをお勧めします.

Preparation before removing .Tiger4444 Files Virus.

実際の除去プロセスを開始する前に, 次の準備手順を実行することをお勧めします.

- これらの指示が常に開いていて、目の前にあることを確認してください.

- すべてのファイルのバックアップを作成します, 破損したとしても. クラウドバックアップソリューションを使用してデータをバックアップし、あらゆる種類の損失に対してファイルを保証する必要があります, 最も深刻な脅威からでも.

- これにはしばらく時間がかかる可能性があるため、しばらくお待ちください.

- マルウェアのスキャン

- レジストリを修正する

- ウイルスファイルを削除する

ステップ 1: SpyHunter マルウェア対策ツールを使用して .Tiger4444 ファイル ウイルスをスキャンする

ステップ 2: レジストリをクリーンアップします, コンピューター上の .Tiger4444 Files Virus によって作成された.

通常対象となるWindowsマシンのレジストリは次のとおりです。:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

これらにアクセスするには、Windowsレジストリエディタを開き、値を削除します。, そこに .Tiger4444 Files Virus によって作成された. これは、以下の手順に従うことで発生する可能性があります:

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.ステップ 3: Find virus files created by .Tiger4444 Files Virus on your PC.

1.Windowsの場合 8, 8.1 と 10.

新しいWindowsオペレーティングシステムの場合

1: キーボードで押す + R そして書く explorer.exe の中に 走る テキストボックスをクリックしてから、 Ok ボタン.

2: クリック あなたのPC クイックアクセスバーから. これは通常、モニター付きのアイコンであり、その名前は次のいずれかです。 "私のコンピューター", 「私のPC」 また 「このPC」 またはあなたがそれに名前を付けたものは何でも.

3: PC の画面の右上にある検索ボックスに移動し、次のように入力します。 「fileextension:」 と その後、ファイル拡張子を入力します. 悪意のある実行可能ファイルを探している場合, 例は "fileextension:EXE". それをした後, スペースを残して、マルウェアが作成したと思われるファイル名を入力します. ファイルが見つかった場合の表示方法は次のとおりです:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.WindowsXPの場合, ビスタ, と 7.

古いWindowsオペレーティングシステムの場合

古い Windows OS では、従来のアプローチが有効なはずです:

1: クリックしてください スタートメニュー アイコン (通常は左下にあります) 次に、 探す 好み.

2: 検索ウィンドウが表示された後, 選ぶ より高度なオプション 検索アシスタントボックスから. 別の方法は、をクリックすることです すべてのファイルとフォルダ.

3: その後、探しているファイルの名前を入力し、[検索]ボタンをクリックします. これには時間がかかる場合があり、その後結果が表示されます. 悪意のあるファイルを見つけた場合, あなたはその場所をコピーまたは開くことができます 右クリック その上に.

これで、ハードドライブ上にあり、特別なソフトウェアによって隠されていない限り、Windows上の任意のファイルを検出できるはずです。.

.Tiger4444 ファイル ウイルスに関するよくある質問

What Does .Tiger4444 Files Virus Trojan Do?

The .Tiger4444 Files Virus トロイの木馬 悪意のあるコンピュータプログラムです 破壊するように設計された, ダメージ, または不正アクセスを取得する コンピュータシステムに. 機密データを盗むために使用できます, システムを支配する, または他の悪意のある活動を開始する.

トロイの木馬はパスワードを盗むことができますか?

はい, トロイの木馬, like .Tiger4444 Files Virus, パスワードを盗むことができます. これらの悪意のあるプログラム are designed to gain access to a user's computer, 被害者をスパイ 銀行口座の詳細やパスワードなどの機密情報を盗む.

Can .Tiger4444 Files Virus Trojan Hide Itself?

はい, できる. トロイの木馬は、さまざまな手法を使用して自分自身を隠すことができます, ルートキットを含む, 暗号化, と 難読化, セキュリティスキャナーから隠れて検出を回避するため.

トロイの木馬は工場出荷時設定にリセットすることで削除できますか?

はい, トロイの木馬はデバイスを出荷時設定にリセットすることで削除できます. これは、デバイスを元の状態に復元するためです。, インストールされている可能性のある悪意のあるソフトウェアを排除する. 工場出荷時設定にリセットした後でもバックドアを残して再感染する、より洗練されたトロイの木馬があることに留意してください。.

Can .Tiger4444 Files Virus Trojan Infect WiFi?

はい, トロイの木馬が WiFi ネットワークに感染する可能性があります. ユーザーが感染したネットワークに接続したとき, このトロイの木馬は、接続されている他のデバイスに拡散し、ネットワーク上の機密情報にアクセスできます。.

トロイの木馬は削除できますか?

はい, トロイの木馬は削除可能. これは通常、悪意のあるファイルを検出して削除するように設計された強力なウイルス対策プログラムまたはマルウェア対策プログラムを実行することによって行われます。. ある場合には, トロイの木馬を手動で削除する必要がある場合もあります.

トロイの木馬はファイルを盗むことができますか?

はい, トロイの木馬がコンピュータにインストールされている場合、ファイルを盗むことができます. これは、 マルウェア作成者 またはユーザーがコンピュータにアクセスして、そこに保存されているファイルを盗む.

トロイの木馬を削除できるマルウェア対策?

などのマルウェア対策プログラム スパイハンター トロイの木馬をスキャンしてコンピュータから削除することができます. マルウェア対策を最新の状態に保ち、悪意のあるソフトウェアがないかシステムを定期的にスキャンすることが重要です.

トロイの木馬は USB に感染する可能性があります?

はい, トロイの木馬は感染する可能性があります USB デバイス. USB トロイの木馬 通常、悪意のあるファイルをインターネットからダウンロードしたり、電子メールで共有したりすることで拡散します。, allowing the hacker to gain access to a user's confidential data.

.Tiger4444 ファイル ウイルス研究について

SensorsTechForum.comで公開するコンテンツ, この .Tiger4444 Files Virus 除去ガイドが含まれています, 広範な研究の結果です, 特定のトロイの木馬の問題を取り除くためのハードワークと私たちのチームの献身.

How did we conduct the research on .Tiger4444 Files Virus?

私たちの調査は独立した調査に基づいていることに注意してください. 私たちは独立したセキュリティ研究者と連絡を取り合っています, そのおかげで、最新のマルウェア定義に関する最新情報を毎日受け取ることができます, さまざまな種類のトロイの木馬を含む (バックドア, ダウンローダー, infostealer, 身代金, 等)

さらに, the research behind the .Tiger4444 Files Virus threat is backed with VirusTotal.

トロイの木馬によってもたらされる脅威をよりよく理解するため, 知識のある詳細を提供する以下の記事を参照してください.