Il a maintenant été découvert que même après un an de patcher la bibliothèque OpenSSL de logiciels de cryptographie, l'évolution des mots de passe, et d'autres mesures de sécurité appliquées, le bug heartbleed pose toujours une grande menace. Des milliers d'appareils sont encore sujettes à la vulnérabilité.

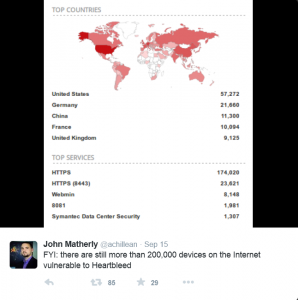

La découverte a été faite avec l'aide de l'IdO ("Internet des objets") moteur de recherche Shodan. Il y a quelques jours, fondateur de Shodan John Matherly a fait une après Tweet avec les résultats époustouflants de 200 des milliers dispositifs qui sont encore exposés à la vulnérabilité heartbleed.

Le poste a également une illustration de la carte et des informations plus spécifiques à l'endroit où la majorité des dispositifs susceptibles sont situés. Plus d'un quart de ces appareils sont sur le territoire des États-Unis, un peu plus de vingt mille en Allemagne, et mille environ dix en Chine, France et Royaume-Uni.

Comment pouvez-Shodan Aide?

Le moteur de recherche fournit également régional et d'autres informations plus techniques. Il rassemble ce genre de données entre les appareils connectés à Internet, y compris ceux tels que les autres moteurs de recherche populaires habituellement défausse. Plus précisement – tout ce qui pourrait être connecté au Web, tels que les serveurs, commutateurs, routeurs, webcams, feux de circulation, implants moniteur cardiaque, systèmes de capteurs (en tout, tout avec une adresse IP qui permet de transférer des données sur un réseau).

Les devraient être en mesure en profondeur les statistiques de Shodan pour aider les administrateurs à travers le monde pour traquer quels sont les dispositifs vulnérables, et les fixes se. Divers contrôles de sécurité, serveur HTTP tests et en vous assurant si un périphérique est visible pour les réseaux extérieurs sont quelques-uns des outils utiles du moteur de recherche, que les entreprises peuvent utiliser. De cette façon, ils peuvent effectivement veiller à ce qu'ils bénéficient de la protection nécessaire du bug heartbleed.

Est-ce que les administrateurs mettre leurs réseaux heartbleed-gratuit, Maintenant?

Cette nouvelle, information peut également être un élément déclencheur pour les attaquants afin de cibler les dispositifs en question. Dans un rapport officiel Venafi il y a quelques mois, il a été déclaré que dans Global 2000 entreprises, quelque part autour de trois quarts des appareils qui ont été touchés par heartbleed n'ont pas été « assainis ». Ce qui signifie que la plupart de ces entreprises n'ont pas fait leur mieux pour sécuriser leurs périphériques réseau à partir d'une telle grande menace, et jusqu'à ce que cela est fait, il ne peut jamais être une fin à la vulnérabilité heartbleed.

Que penses-tu de cela? Devrait OpenSSL patcher une nouvelle fois? Les gens devraient faire un plus grand effort pour assurer que les appareils sont heartbleed LIBRES cette fois? Ou ces deux choses? Qu'est-ce que tu ferais?