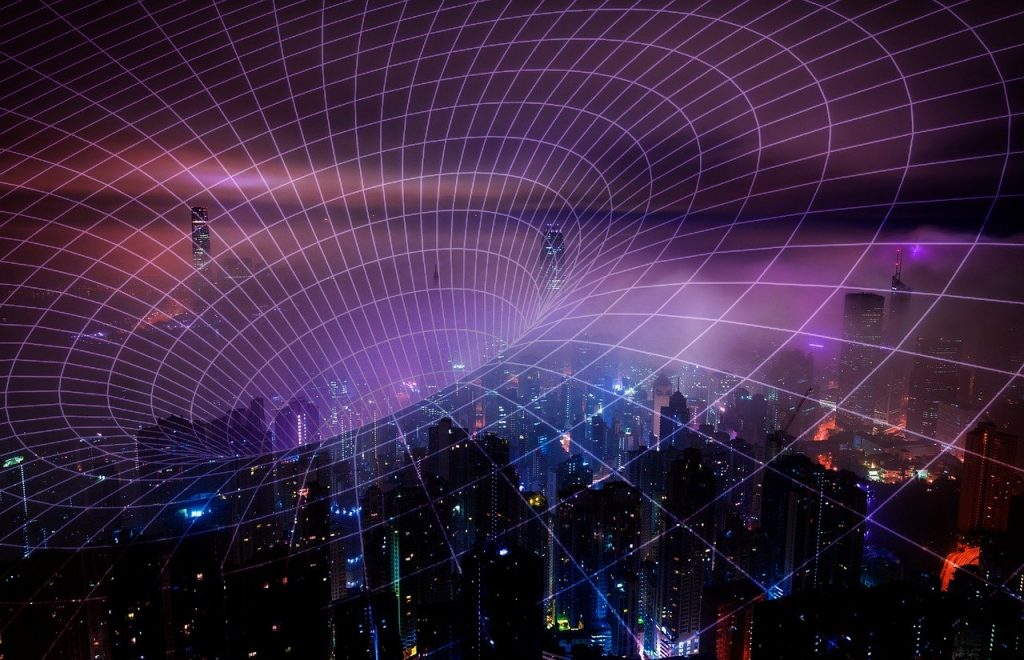

Selon Statista, par 2021, le nombre de connexions 5G devrait atteindre jusqu'à 100 million, certaines estimations mettre la figure à 200 million. Avec la multitude de tous les types d'appareils devraient être en cours d'exécution sur 5G, d'où vient sa position de sécurité?

5G et les menaces de sécurité Imposer

La grande variété d'appareils à connecter via 5G est susceptible de poser des menaces à la sécurité ne connaissent pas les générations précédentes, dit Professeur Robert Deng, SMU École des systèmes d'information.

"Lorsque 5G devient omniprésente, la majorité des appareils connectés aux réseaux mobiles ne seront pas les appareils mobiles plus,» Le professeur explique, se référant aux appareils ménagers, ampoules, ou même des voitures autonomes qui sont équipés de dispositifs plus petits IdO tels que des capteurs. "Certains d'entre eux seront aussi puissants que l'appareil mobile que nous utilisons aujourd'hui, alors que certains auront une capacité minimale de calcul et de communication," il ajoute.

Cela signifie que les exigences de sécurité des solutions seront très différentes. Plusieurs questions se détachent qui doivent répondre et nécessitent une expertise spécifique:

- Quel est le contexte de l'application?

- Quel est le modèle de menace?

- Qui va mener les attaques?

- Quels sont les risques?

- Quels sont les autres problèmes sont là?

La contrainte de ressources de certains dispositifs IdO pourrait apporter des défis de la cybersécurité. Par exemple, en raison de capacités de calcul et de stockage, des solutions de sécurité existantes ne fonctionnerait pas sur une caméra de surveillance qui est monté sur un lampadaire.

"Compte tenu de ce genre de dispositifs, Comment ajouter de la sécurité? Je les dispositifs IdO, mais il n'y a pas d'interface utilisateur. Comment puis-je procéder à l'authentification de l'utilisateur? Ce sont les nouvelles exigences que nous allons traiter,» Dit le professeur.

les voitures autonomes devraient avoir la capacité de s'arrêter en cas d'incident ou d'une attaque de malware. La même chose vaut pour les drones qui devraient être capables d'exécuter des opérations critiques telles que le retour à la base de la maison au cas où ils sont piraté.

D'autres préoccupations du professeur et son organisation ont sont la sécurité des nuages au sujet de mobile, en particulier dans les cas où les enregistrements de données dans le système de surveillance en temps réel contiennent des informations sensibles.

"Comment intégrer votre nouvelle solution composant avec un système plus large afin que le plus grand système peut améliorer? Et comment transformer la solution-vous dans un produit? Il est un processus difficile. Tout cela exige une collaboration étroite entre les chercheurs universitaires, les organismes gouvernementaux et aussi l'industrie. Ce sont les défis pratiques de transformation technologique,» Professeur Deng conclut.

Les principes fondamentaux de 5G vulnérables aux risques potentiels

L'histoire a été témoin que chaque fois que nous nous précipitons pour développer l'informatique et de la puissance ou l'interconnexion de ces deux, nous nous exposons aux nouveaux niveaux de risques en matière de cybersécurité. Il n'y a que deux mots qui distinguent cette génération de ceux à venir: la vitesse et la latence.

Le 5G est estimé à 100% fois plus rapide que l'itération courante et peut réduire efficacement les retards dans l'exécution d'une tâche en ligne.

Cependant, ses fondamentaux sont vulnérables aux risques potentiels, tout comme ses prédécesseurs. Accessibilité, sécurité des données, et la confidentialité sont une préoccupation avec cette technologie naissante. Les technologies 3G et 4G ont apporté des vulnérabilités, et tout comme les générations précédentes, la technologie 5G est mis à être remis en cause par les mêmes obstacles.

Un tel défaut découvert en 2019 permet aux entités de surveillance avec une nouvelle façon d'exploitation où la nouvelle génération IMSI-catchers (international abonné mobile identité receveur des dispositifs d'écoute électronique) sont créés que le travail dans tous les protocoles de téléphonie modernes.