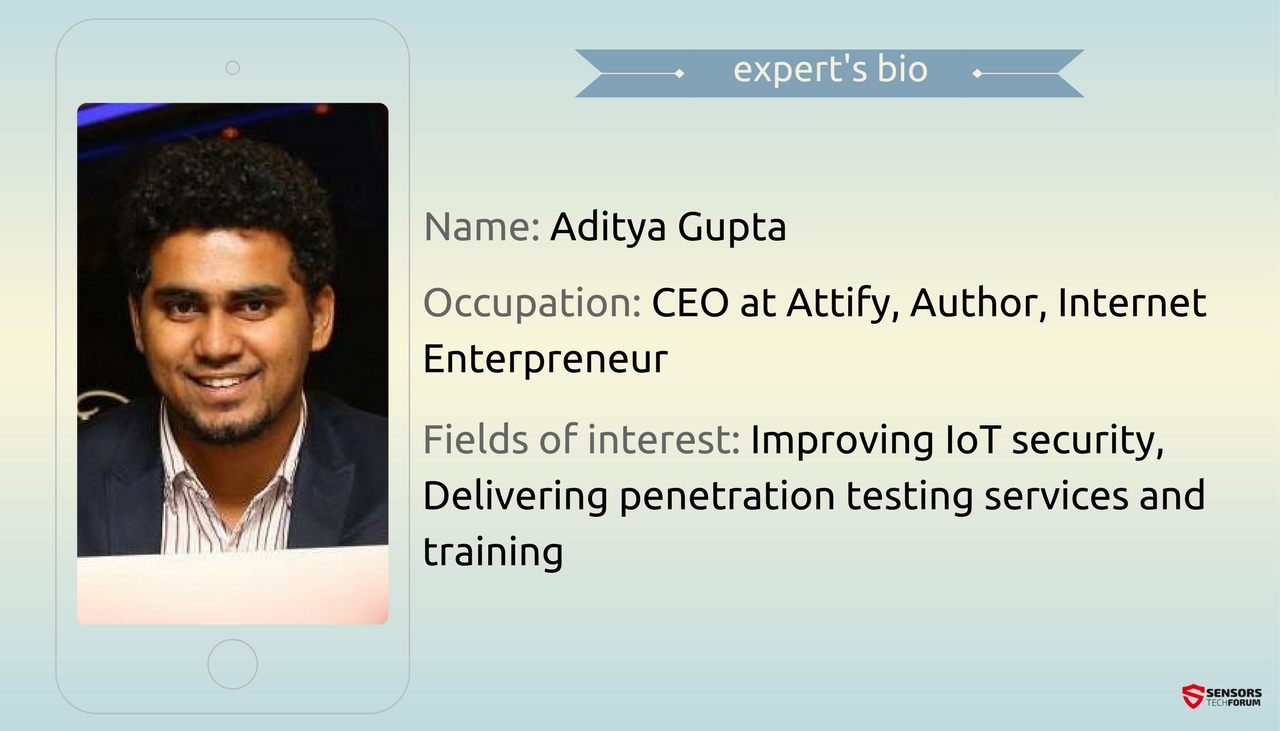

Aditya Gupta a une expérience de recherche sur la sécurité impressionnante sur Internet des objets (IdO) et les technologies mobiles. Il a été mis l'accent sur la redéfinition de la façon dont la sécurité est IdO forme en construisant les produits et services appropriés.

PDG d'une société de sécurité IdO, Aditya a fait sa mission de développer des solutions de sécurité IdO qui enseigneraient les gens à commencer dans le domaine. Il aide également les organisations face à la crise IdO-. Aditya a participé à un certain nombre de grandes conférences de sécurité – Chapeau noir, Syscan, OWASP AppSec, ToorCon, Brucon, HackInParis, phDays, Nullcon, ClubHack etc - où il a livré des entretiens d'inspiration et de l'éducation.

Aditya a également écrit plusieurs documents de recherche sur les attaques contre les plates-formes ARM, la sécurité NFC et les vulnérabilités des applications mobiles, et un livre de sécurité mobile – “Apprentissage pentesting pour les appareils Android”. Il était assez aimable pour parler avec nous sur le sujet de la sécurité IdO, expliquant comment il a décidé de commencer dans le domaine, et ce qui lui a été conduit à son amélioration.

STF: Donnez-nous plus sur vous-même et votre entreprise. Comment avez-vous décidé de participer à la sécurité IdO?

Aditya: Je suis Aditya, fondateur et PDG de Attify. Attify est une société de sécurité spécialisée où nous aidons les entreprises à sécuriser leurs dispositifs IdO en leur fournissant des services de tests de pénétration et offres de formation.

J'ai décidé de sauter dans la sécurité IdO quelques années vers la fin 2011 quand il a commencé à se populaire, parce que j'ai réalisé que peu de gens et les entreprises assez tôt vont être vraiment préoccupés par la sécurité de ces appareils. Il n'y avait pas beaucoup en cours de discussion sur la sécurité de ces appareils, ce qui était un vrai problème et j'ai décidé de combler cette lacune.

STF: Nous vivons actuellement dans une crise IdO. Quelles sont vos prévisions pour 2017? Ce qui vient après Mirai?

Aditya: C'est vrai. Je crois que Mirai était juste un début et tout le monde a aidé à comprendre la nature vulnérable des dispositifs intelligents. Cependant, Mirai pourrait être considéré comme un simple point de départ des attaques basées sur IdO. Il suffit de regarder shodan.io et vous trouverez des tonnes de dispositifs IdO exposés à l'Internet.

en relation: Dr. Vesselin Bontchev: Non-Replicating Malware a repris le virus informatique

Compte tenu du fait que ces jours presque tout est se connecter à Internet – que ce soit des dispositifs médicaux, infrastructure critique, les bureaux à domicile et l'entreprise et plus, il va empirer.

Les pirates cherchent de nouvelles cibles chaque jour et il ne prendra pas longtemps avant que beaucoup d'appareils sont exploités avec des attaquants d'accéder et de voler des informations sensibles et confidentielles.

Même après l'impact de Mirai, il y a beaucoup de dispositifs en cours d'exécution encore avec des informations d'identification par défaut et les ports exposés – il ne prendra pas longtemps avant qu'une autre attaque majeure compromet des millions de gadgets IdO dans le monde entier.

STF: Quelle est la suite d'une attaque désastreuse IdO DDoS?

Aditya: Les conséquences d'une IdO désastreuse attaque DDoS est quelques choses:

1.Les gens et les organisations commencent à paniquer et de se demander si leur appareil IdO est sûr ou non.

2.Certaines personnes finissent par se rendre compte qu'ils ont été infectés et ont été une partie d'un botnet depuis longtemps.

3.Essayez de trouver un plan de la façon d'éviter cette vulnérabilité à l'avenir.

Le problème est, même après l'impact énorme des attaques et des réseaux de zombies DDoS comme Mirai, la plupart du monde est concerné sur la façon d'empêcher que leurs dispositifs contre cette attaque, plutôt que de regarder l'image plus grande. Demain, il pourrait y avoir un autre exploit dans la nature qui compromet les dispositifs par une autre technique, et ces mêmes personnes seront à nouveau vulnérables parce qu'ils ne prennent pas le temps de sécuriser complètement leurs appareils.

Les fabricants finissent par faire la même erreur encore et encore. Nous avons travaillé avec plus de 250+ les fabricants d'appareils IdO sécuriser leurs produits aide l'année dernière et il est surprenant de voir que la plupart d'entre eux sur le marché sont encore vulnérables à des failles de sécurité communes.

STF: Ce qui est dans une « trousse d'apprentissage IdO exploitation »?

Aditya: Un kit d'apprentissage d'exploitation IoT est une combinaison unique de logiciels, matériel et des ressources éducatives qui permet à quiconque de jumpstart leur carrière et apprendre la sécurité IdO et tests de pénétration.

C'est quelque chose que moi et mon équipe à Attify développé après avoir parcouru le monde entier la prestation de formation en personne quand j'ai réalisé qu'il ya un besoin réel d'une solution que les gens pourraient utiliser pour apprendre l'a à z de l'Internet des objets de sécurité.

en relation: Scott Schober: Hackers, Comme les terroristes, Jouez sur nos peurs

En raison de l'augmentation exponentielle de la demande des professionnels de la sécurité IdO, et non un point de ressource unique qui peut enseigner aux gens sur la façon de commencer, trouver des vulnérabilités, exploiter le matériel, communication inverse radio et tous les sujets qui sont en sécurité IdO, nous avons décidé qu'un kit comme celui-ci servirait le but de permettre aux gens d'apprendre la sécurité IdO et faire carrière dans ce.

STF: Comment avez-vous avec Attify outil Badge? Les outils comme ce que nous devons améliorer la sécurité des dispositifs IdO?

Aditya: L'outil Attify Badge est une application complémentaire qui fonctionne avec notre Attify Badge. Pour donner un aperçu de très haut niveau – il aide les utilisateurs à identifier les vulnérabilités de leur dispositif IdO.

Par exemple, vous obtenez un nouveau thermostat intelligent ou d'une machine à café intelligent. La façon dont vous pourriez trouver des vulnérabilités ou de savoir si votre appareil est assez sûr est d'ouvrir (dévisser) le dispositif, regarder la carte de circuit imprimé et ensuite utiliser notre insigne pour interagir avec le dispositif.

Oui, des outils comme celui-ci sont nécessaires pour améliorer la sécurité des dispositifs IdO. Seulement quand nous comprendre quelles vulnérabilités sont présentes dans un dispositif donné, nous serions en mesure de comprendre comment les sécuriser.

La sécurité est comme un jeu de la police vs voleur où la police doit savoir comment un voleur va voler une place et fixer le lieu avant même le vol réel.

en relation: Raef Meeuwisse: Criminals Partager l'information meilleure et plus rapide que les organisations légitimes

STF: Quels sont les cas les plus ridicules des dispositifs IdO vulnérables que vous avez rencontrés dans votre travail?

Aditya: L'un des cas les plus ridicules d'un dispositif IdO est vulnérable pendant que nous jouions un PenTest sur l'un de nos grands clients. L'objectif du pentest était d'infiltrer le réseau autant que possible par des moyens.

Nous avons pu identifier une machine à café intelligente qui dévoilait les informations d'identification WiFi du réseau d'entreprise auquel il était connecté. Si, nous avons pu renifler les informations d'identification WiFi qui étaient émis via Bluetooth, puis les utiliser pour accéder à leur réseau.

A partir de ce moment-là, nous sommes allés plus loin et plus transigé systèmes qui se terminent par avoir un accès administrateur du domaine, ainsi que l'accès complet à leurs bases de données.

en relation: Dr. Mansur Hasib: La cybersécurité est populaire Propulsé Innovation Perpetual

Lorsque nous discutions de la vulnérabilité à l'organisation, il était si difficile pour eux de croire qu'une machine à café intelligente assis dans la cuisine pourrait conduire à l'échec de leurs centaines de milliers de dollars consacrés à la sécurité.

STF: Conseils de sécurité pour la configuration des périphériques IdO? Est-il possible de faire un dispositif IdO complètement et totalement à l'abri de l'exploitation?

Les conseils de sécurité pour la configuration des périphériques IdO seraient les suivants:

1.pour les utilisateurs:

a.Always changer les informations d'identification par défaut de l'appareil lorsque vous commencez à l'utiliser.

b.Ensure que vous avez régulièrement mettre à jour votre appareil afin d'éviter des problèmes de sécurité récents.

c.Stay sur un affût de toute activité suspecte ou des pointes soudaines du trafic sur votre appareil.

d.Lorsque possible, essayer d'avoir deux réseaux – un pour vos systèmes de confiance et un pour l'Internet des dispositifs Things.

2.pour les fabricants:

la sécurité a.Integrate dans les appareils dès le début – i.e. la phase de planification et d'effectuer une menace en profondeur modélisation.

b.Give utilisateurs sur l'accessibilité pour modifier et renforcer les fonctions de sécurité et ont configuré ce qui permet aux besoins des utilisateurs.

c.Always effectuer un test de pénétration avant le lancement de l'appareil pour vous assurer que vous n'êtes pas expédiez un dispositif criblé de vulnérabilités.

d.Educate vos développeurs et l'équipe d'ingénierie de produits pour rester à jour avec les dernières menaces de sécurité IdO et comment il pourrait être évité dans vos appareils.

en relation: Dr. Roman Yampolskiy: AI a une capacité énorme pour aider dans tous les domaines d'intérêt

SensorsTechForum de “Demandez aux experts” Série Interview

Si vous êtes un expert en cybersécurité et vous souhaitez partager votre expérience avec notre public, envoyez-nous un courriel à l'appui[à]sensorstechforum.com. Nous serons heureux de discuter avec vous de quoi que ce soit sur le sujet!