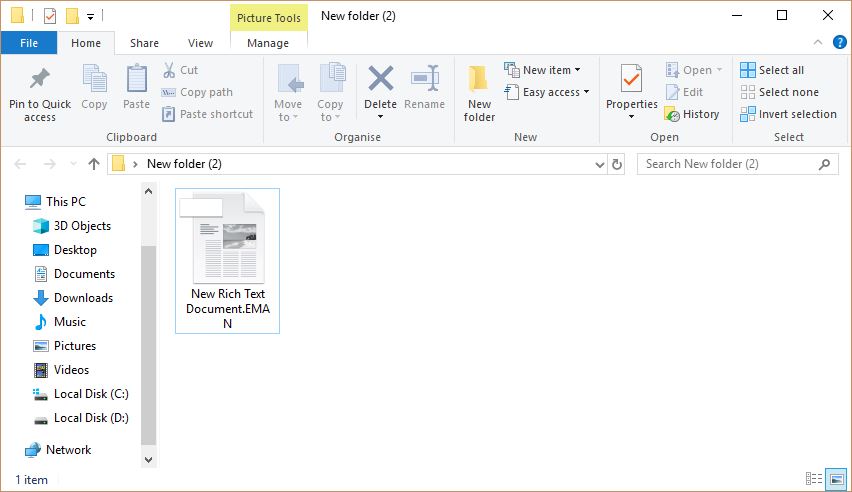

Retirer la matrice Ransomware et restauration .EMAN fichiers

Cet article vous aidera supprimer efficacement la matrice Ransomware. Suivez les instructions de suppression à la fin. La matrice .EMAN Ransomware est la plus récente souche associée à la famille Matrice des logiciels malveillants. Comme les versions précédentes, il a une longue liste de…