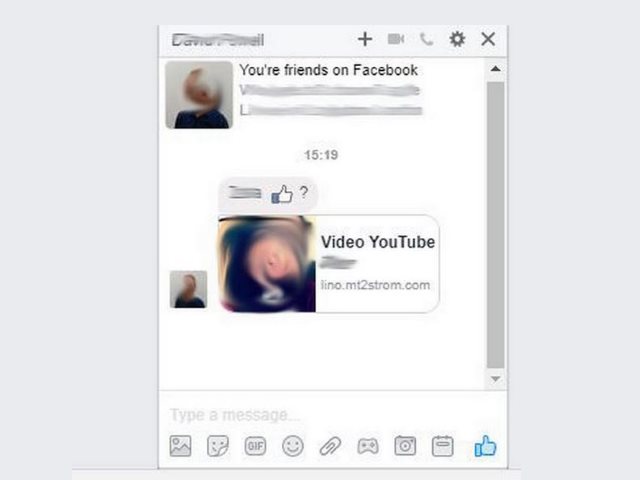

Facebook prend vers le bas contenu politique de SPAM: Les deux pages et comptes concernés

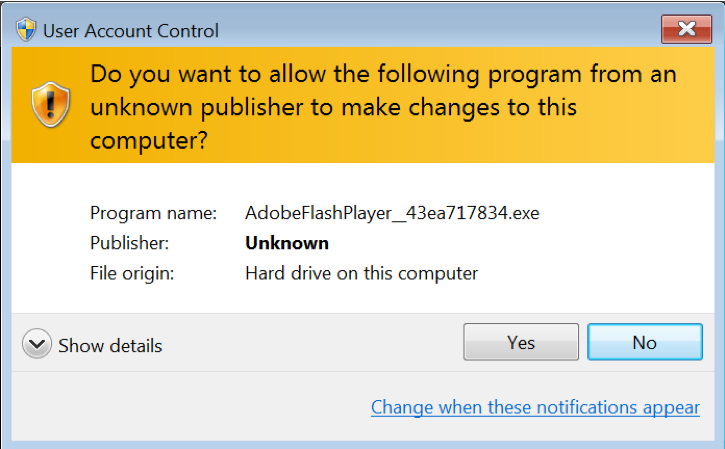

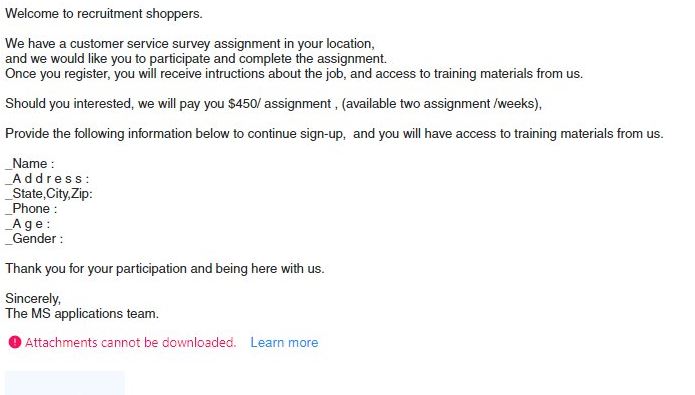

Facebook prend vers le bas contenu politique de SPAM contre des comptes basés sur les États-Unis et les pages qui ont trouvé ces messages. Cela a été annoncé dans un billet de blog publié par la société indiquant que 59 pages et 251 comptes seront supprimés. SPAM…