CVE-2017-7150: Mac OS X invites d'avertissement peuvent être facilement contournés

Mac OS X ordinateurs ont été trouvés vulnérables en raison d'un rapport indiquant que les invites d'avertissement peuvent être facilement contournés. Une démonstration a montré comment cela peut être utilisé par des pirates dans les infections virales. La vulnérabilité est classée comme…

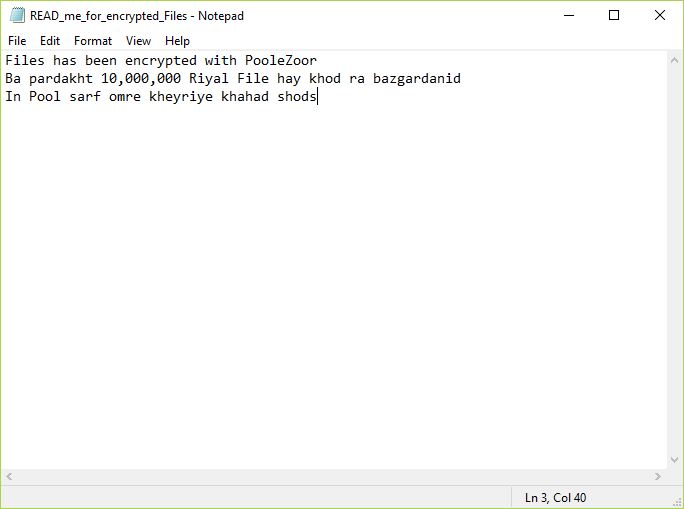

![Virus Yourencrypter@protonmail.ch l Yourencrypter@protonmail.ch Virus image ransomware note Yourencrypter@protonmail.ch.[random ext] extension](https://cdn.sensorstechforum.com/wp-content/uploads/2018/08/Yourencrypter@protonmail.ch-virus-image-sensorstechforum-com.jpg)