Connaissez-vous la menace obscure de STOP / DJVU ransomware, un cauchemar de cybersécurité qui hante les utilisateurs depuis 2018? Ce logiciel malveillant verrouille non seulement vos photos préférées, documents, et des vidéos avec une clé de cryptage mais demande également une rançon pour leur retour, présentant un défi complexe pour les victimes et les experts en cybersécurité. Avec ses racines profondément ancrées dans les téléchargements trompeurs et en constante évolution pour déjouer les efforts de détection, Le ransomware STOP/DJVU symbolise un danger important et persistant dans notre monde interconnecté.

Cet article explore le fonctionnement interne du ransomware STOP/DJVU, de ses méthodes d'infiltration astucieuses à ses stratégies efficaces pour la prévention, enlèvement, et récupération, vous dotant des connaissances nécessaires pour protéger votre domaine numérique contre cet ennemi redoutable.

Résumé du ransomware STOP/DJVU

| Nom | STOP / DJVU Ransomware |

| Type | Ransomware, Cryptovirus |

| brève description | Les fichiers sont cryptés sur votre ordinateur et exigent le paiement d'une rançon pour prétendument les récupérer. |

| Symptômes | Le programme malveillant cryptera vos fichiers à l'aide du AES et RSA Les algorithmes de chiffrement. Une nouvelle extension sera ajoutée à tous les fichiers verrouillés. |

| Méthode de distribution | spams, Email Attachments |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

| Outil de récupération de données | Windows Data Recovery Stellar Phoenix Avis! Ce produit numérise vos secteurs d'entraînement pour récupérer des fichiers perdus et il ne peut pas récupérer 100% des fichiers cryptés, mais seulement quelques-uns d'entre eux, en fonction de la situation et si oui ou non vous avez reformaté votre lecteur. |

Qu'est-ce que le rançongiciel STOP/DJVU?

Le ransomware STOP/DJVU représente une forme sophistiquée de malware qui infiltre les systèmes pour chiffrer les fichiers., essentiellement les tenir en otage. Découvert initialement dans 2018, cette variété de ransomware crypte les utilisateurs’ fichiers, y compris des photos, documents, et vidéos, en ajoutant l'une de ses nombreuses extensions de fichier uniques telles que .djvu, .lkfr, .lkhy, .moia, ou .fatp. Après un cryptage réussi, il demande une rançon en échange de clés de décryptage, piéger les utilisateurs dans une situation désastreuse. Ce ransomware se propage généralement via des téléchargements trompeurs, tels que les cracks de logiciels et le contenu piraté, tirer parti de l’attrait de l’accès gratuit pour attirer les utilisateurs sans méfiance.

L'intention principale du rançongiciel STOP/DJVU est de forcer les victimes à payer une rançon pour retrouver l'accès à leurs fichiers.. Cependant, payer la rançon n'offre aucune garantie que les fichiers cryptés seront restaurés. Ce logiciel malveillant utilise la cryptographie à clé publique, une sécurité chiffrement méthode qui rend le décryptage non autorisé incroyablement difficile sans la clé privée correspondante, détenu uniquement par les assaillants.

L'histoire et l'évolution du ransomware STOP/DJVU

Depuis ses débuts dans 2018, Le ransomware STOP/DJVU a considérablement évolué, devenir l’une des familles de ransomwares les plus prolifiques ciblant les individus à travers le monde. Son adaptabilité est évidente à travers la sortie de nombreuses variantes, chacun conçu pour exploiter différentes vulnérabilités et échapper à la détection par les logiciels de sécurité.

L'évolution du rançongiciel STOP/DJVU est marquée par ses développeurs’ des efforts continus pour affiner ses mécanismes de livraison et de cryptage. Contrairement aux premières versions qui reposaient peut-être sur des méthodes d'infection plus simples, les itérations récentes emploient des tactiques plus sophistiquées, comme l'exploitation des vulnérabilités logicielles et le recours à des campagnes de phishing élaborées. Cette adaptabilité garantit sa prévalence et son efficacité continues dans les systèmes compromettants..

En outre, la persistance de la famille STOP/DJVU est démontrée par ses développeurs’ réponses aux mesures de cybersécurité. Alors que les chercheurs en sécurité et les fournisseurs de logiciels s'efforcent de neutraliser les menaces en développant des outils de décryptage, les créateurs du ransomware STOP/DJVU contrecarrent en publiant de nouveaux, versions modifiées du malware. Ce jeu permanent du chat et de la souris fait de STOP/DJVU une menace toujours pertinente et dangereuse dans l'environnement numérique d'aujourd'hui..

Les individus et les organisations doivent adopter des mesures de cybersécurité complètes pour atténuer le risque posé par le ransomware STOP/DJVU.. Investir dans un logiciel de sécurité réputé, comme SpyHunter, peut offrir une protection cruciale contre de telles attaques de ransomwares. Les fonctionnalités de sécurité avancées de SpyHunter sont conçues pour détecter et supprimer les infections par ransomware, offrir aux utilisateurs une tranquillité d'esprit et réduire considérablement le risque d'être victime de ces menaces malveillantes.

Adopter des comportements prudents en ligne, comme éviter de télécharger des logiciels à partir de sources non vérifiées et maintenir des sauvegardes à jour des fichiers importants, peut également jouer un rôle important dans la protection contre les attaques de ransomwares. Il est essentiel de rester informé des dernières menaces de cybersécurité et de mettre en œuvre des mesures proactives pour protéger vos données précieuses contre les ransomwares comme STOP/DJVU..

Comment STOP/DJVU Ransomware infecte votre système

Comprendre comment le ransomware STOP/DJVU infiltre les ordinateurs est crucial pour la prévention et une réponse rapide.. Cette variante du ransomware utilise plusieurs stratégies pour contourner les mesures de sécurité et chiffrer les utilisateurs’ fichiers, sensibiliser et faire attention aux mesures de défense importantes.

Méthodes d'infection courantes utilisées par STOP/DJVU

Le ransomware STOP/DJVU utilise diverses tactiques pour obtenir un accès non autorisé aux systèmes:

- Programmes gratuits: Ce ransomware s'appuie souvent sur des programmes gratuits téléchargés à partir de sources douteuses., y compris les sites torrent. Les packages logiciels groupés peuvent contenir des logiciels malveillants cachés attendant d'entrer en action une fois installés..

- Faux fichiers exécutables: Utilisateurs téléchargeant des extensions d'application (.fichiers exe) provenant de sources peu fiables peuvent lancer par inadvertance le ransomware. Ces faux exécutables se font souvent passer pour des logiciels ou des mises à jour légitimes.

- Scripts malveillants: La visite de sites Web compromis peut déclencher des scripts malveillants qui téléchargent des ransomwares sur votre ordinateur.. Ces scripts peuvent s'activer lorsque vous cliquez sur des publicités ou des alertes trompeuses.

- Réseaux dangereux: Les réseaux dépourvus de sécurité adéquate peuvent devenir des vecteurs de distribution de ransomwares., surtout lors du téléchargement ou du partage de fichiers sur de tels réseaux.

- Phishing par courrier électronique: Les e-mails frauduleux qui imitent des entités réputées peuvent inciter les utilisateurs à ouvrir des pièces jointes ou à cliquer sur des liens qui déploient le ransomware sur leurs systèmes..

- Exploiter les vulnérabilités des logiciels: Les logiciels obsolètes ou non corrigés offrent aux rançongiciels STOP/DJVU la possibilité d'exploiter des failles connues et d'infiltrer les systèmes..

Rester vigilant et adopter des habitudes de navigation et de téléchargement sécurisées sont essentiels pour prévenir les infections par ransomware..

Signes indiquant que votre appareil pourrait être infecté par STOP/DJVU

Reconnaître les signes d’une infection STOP/DJVU peut aider à atténuer son impact:

- Modifications des extensions de fichiers: Un indice immédiat est l'apparition d'extensions inconnues, tel que .djvu, annexé à vos fichiers, indiquant le cryptage.

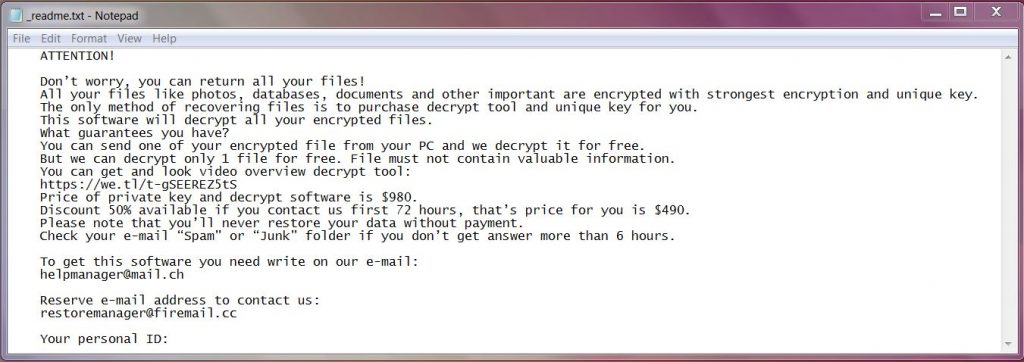

- Ransom notes: Trouver un readme.txt fichier ou similaire note de rançon sur votre bureau ou dans des dossiers est un signal clair d'une activité de ransomware.

- Impossibilité d'ouvrir des fichiers: Si vous ne parvenez pas à ouvrir les fichiers ou s'ils semblent confus, cela signifie probablement qu'ils ont été cryptés.

- Détérioration des performances du système: Les ransomwares peuvent ralentir considérablement votre ordinateur car ils cryptent des fichiers ou fonctionnent en arrière-plan..

La rencontre de ces signes nécessite une action rapide. Pour se prémunir contre d’autres dommages, il faut se déconnecter d’Internet et consulter un professionnel avant de payer une rançon.. Pour une protection complète et la suppression de ces menaces, l'utilisation d'une solution de sécurité dédiée comme SpyHunter peut fournir une défense en temps réel et minimiser les risques associés aux infections par ransomware.

Guide étape par étape pour supprimer en toute sécurité STOP/DJVU Ransomware

Faire face au ransomware STOP/DJVU nécessite une approche calculée pour garantir la sécurité de vos données et l’intégrité de votre système informatique.. Ce guide vous guide à travers une stratégie, processus étape par étape pour atténuer la menace de ce ransomware omniprésent.

Isoler la machine infectée: Une première étape cruciale

Avant de plonger dans le processus de suppression, il est essentiel d'isoler la machine infectée. Cela signifie se déconnecter d'Internet, désactiver les réseaux partagés, et cesser tous les transferts de données. En faisant cela, vous empêchez le ransomware de se propager à d'autres appareils et protégez l'intégrité de votre réseau. Voici des simples, étapes pratiques:

- Déconnectez votre appareil d'Internet, soit en désactivant la connexion Wi-Fi, soit en débranchant le câble Ethernet.

- Désactivez Bluetooth et tout autre service basé sur la connexion pour empêcher la propagation.

- Alertez votre administrateur réseau ou votre équipe de sécurité, le cas échéant, pour assurer une sécurité plus large du système.

Ces actions préventives aident à contenir la menace et à créer un environnement sécurisé pour la suppression des logiciels malveillants..

Utilisez SpyHunter pour supprimer automatiquement STOP/DJVU Ransomware

Après avoir isolé la machine concernée, la prochaine étape consiste à s’attaquer directement au ransomware. L'utilisation d'un outil avancé de suppression de logiciels malveillants comme SpyHunter rationalise ce processus.

Les avantages de l'utilisation de SpyHunter pour la suppression des ransomwares

SpyHunter est un logiciel puissant conçu pour identifier, isoler, et éliminer les logiciels malveillants, y compris le célèbre rançongiciel STOP/DJVU. Il est conçu pour les utilisateurs de tous horizons techniques, offrant une solution simple, approche efficace pour supprimer les logiciels malveillants. Voici les principaux avantages:

- Capacités de détection avancées: SpyHunter utilise des algorithmes sophistiqués pour détecter les menaces de logiciels malveillants connues et émergentes..

- Interface conviviale: Sa conception intuitive simplifie le processus de suppression des virus, le rendre accessible à tous les utilisateurs.

- Suppression automatisée: Une fois le malware détecté, SpyHunter supprime efficacement ces menaces avec une intervention minimale de l'utilisateur, réduire le risque d’erreur humaine.

- Mises à jour régulières: Des mises à jour fréquentes garantissent que SpyHunter reste en avance sur les dernières menaces de cybersécurité, fournir une protection continue à votre appareil.

Pour utiliser SpyHunter pour la suppression des ransomwares:

- Téléchargez et installez SpyHunter selon les instructions fournies.

- Exécutez une analyse pour identifier les logiciels malveillants sur votre appareil.

- Suivez les invites pour supprimer tout logiciel malveillant détecté, débarrasser efficacement votre appareil du ransomware STOP/DJVU.

Cette approche élimine non seulement la menace immédiate, mais renforce également votre appareil contre de futures infections., offrir une tranquillité d’esprit dans un environnement numérique en constante évolution.

Décrypter vos fichiers: Combattre le ransomware STOP/DJVU

Être victime du ransomware STOP/DJVU peut être une expérience stressante, avec des fichiers personnels ou importants soudainement hors de portée en raison du cryptage. Heureusement, la lutte contre cette forme de cyberattaque n’est pas désespérée. Comprendre les outils et méthodes disponibles pour le décryptage peut jouer un rôle central dans la récupération de vos données. Ce guide vise à simplifier le processus de décryptage, offrir une lueur d’espoir aux personnes touchées.

Identifier si vos fichiers ont été cryptés avec des clés en ligne ou hors ligne

La première étape vers le décryptage de vos fichiers consiste à identifier le type de clé utilisée pour les chiffrer. Les variantes du ransomware STOP/DJVU utilisent des clés en ligne ou hors ligne. Déterminer lequel a été utilisé est crucial car cela a un impact significatif sur votre approche du rétablissement.. clés hors ligne sont réutilisés sur plusieurs victimes, rendre le décryptage plus simple une fois qu'une clé est récupérée par des experts en cybersécurité. En revanche, clés en ligne sont uniques à chaque victime, compliquer le processus de décryptage en raison de la spécificité du cryptage.

Pour connaître le type de cryptage utilisé sur vos fichiers, examinez la demande de rançon laissée par les attaquants ou utilisez des outils de décryptage fournis par des sociétés de cybersécurité réputées, qui identifient souvent automatiquement le type de cryptage.

Explorer les outils de décryptage disponibles pour les fichiers STOP/DJVU

Plusieurs outils ont été développés pour aider les victimes du ransomware STOP/DJVU à décrypter leurs fichiers.. La disponibilité et l'efficacité de ces outils peuvent varier en fonction du type de clé de chiffrement utilisé lors de l'attaque.. Voici comment procéder avec les solutions de décryptage les plus couramment recommandées:

- Décrypteur EmsiSoft pour STOP Djvu: Il s'agit d'un outil largement recommandé aux victimes dont les fichiers ont été cryptés avec des clés hors ligne.. C'est simple à utiliser:

- Télécharger le Décrypteur EmsiSoft pour STOP Djvu depuis le site officiel.

- Exécutez le programme et suivez les invites à l'écran pour démarrer le processus de décryptage.

- Si vos données ont été chiffrées avec une clé hors ligne, l'outil pourrait réussir à restaurer vos fichiers.

- Décryptage de clé en ligne: Si vos fichiers ont été cryptés avec une clé en ligne, le processus devient plus délicat. Puisque chaque clé est unique, récupérer vos fichiers sans la clé spécifique est un défi. Il est conseillé de vérifier régulièrement les mises à jour des outils de décryptage et des forums communautaires., car de nouvelles clés ou méthodes pourraient émerger.

- Recherche de nouveaux décrypteurs: Visitez régulièrement des sources réputées telles que le site Web ID Ransomware ou la page de l'outil de décryptage d'EmsiSoft pour des mises à jour sur les nouvelles solutions de décryptage qui ont été développées..

Lorsqu'il s'agit d'un cryptage par une clé en ligne, garder espoir et rester informé est crucial. Bien qu'un décryptage immédiat puisse ne pas être possible, les efforts continus de la communauté de la cybersécurité conduisent souvent à des avancées qui pourraient faciliter la récupération de vos fichiers à l'avenir.

Dans les cas où le décryptage n'est pas immédiatement réalisable avec les outils disponibles, pratiquer une bonne hygiène numérique en sauvegardant régulièrement vos données et en utilisant un logiciel de sécurité comme SpyHunter peut fournir une défense proactive contre les futures attaques de ransomware et simplifier la récupération si vous en devenez victime.

STOP/DJVU peut-il être décrypté? [Décrypteur disponible]

En bref, ça peut être, selon la version du ransomware.

Il existe un outil de décryptage publié pour DJVU qui nécessite .NET Framework 4.5.2 installé ou une version ultérieure. L'outil a été initialement publié pour la .puma, .Pumax, .pumas versions du cryptovirus. Michael Gillespie met à jour reguralrly pour soutenir verions nouvellement découverts comme .format, .accès, .Nderod, .bopador, .novasof, .dodoc, .Todar et autre. Gardez à l'esprit que l'outil nécessite une paire d'un fichier original et sa version cryptée.

Versions STOP/DJVU décryptables

Comme expliqué par le développeur du décrypteur, pour toutes les versions de STOP Djvu, les fichiers peuvent être déchiffrés avec succès s'ils ont été chiffrés avec une clé hors ligne dont nous disposons.

Pour les anciennes variantes de Djvu, les fichiers peuvent également être déchiffrés à l'aide de paires de fichiers cryptés/originaux soumis au portail de soumission STOP Djvu. Cette méthode, cependant, n'est pas applicable aux fichiers New Djvu cryptés après août 2019.

Le décrypteur EmsiSoft est capable de décrypter 148 variantes du logiciel exigeant une rançon sur 202+ disponible. Les extensions suivantes sont prises en charge par l'outil de décryptage:

→ .plus, .Hese, .Seto, .carte, .payer, .meds, .KVAG, .monsieur, .karl, .nez, .noos, .kuub, .reco, .bora, .plans, .était, .foulque, .dERP, .meka, .mosquée, .Peet, .mbed, .kodg, .zobm, .MSOP, .saké, .mkos, .NBES, .cure de désintoxication, .balle, .reps, .Alka, .ombre, .djvu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .DjVu, .djvur, .djvut, .MFDP, .penser, .tfude, .tfudet, .tfudeq, .rumba, .adobe, .adobee, .ventilateur, .promos, .promotion, .promorad, .promock, .promok, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .charck, .cognement, .kropun, .charcl, .doples, .lumières, .luceq, .Chech, .soulage, .manière, .Tronas, .frais, .bosquet, .à intégrer, .roland, .refols, .raldug, .Etol, .guvara, .browec, .norvas, .moresa, .vorasto, .hrosas, .kiratos, .Todrius, .hofos, .roldat, .Dutan, .baiser, .fedasot, .berost, .forasom, .fordan, .CODN, .codnat1, .blagues, .dotmap, .Radman, .ferosas, .rectot, .skymap, .mogera, .rezuc, .pierre, .Redmat, .lancette, .Davda, .Poret, .pidom, .poignée, .heroset, .Boston, .muslat, .gerosan, .vesad, .Horon, .ne trouvez pas, .échange, .de, .lotep, .nusar, .confiance, .besub, .cezor, .lokas, .godes, .esclave, .Vusd, .Herad, .berosuce, .avait, .Gusau, .Madek, .darus, .tocue, .lapoi, .Todar, .dodoc, .bopador, .novasof, .ntuseg, .Nderod, .accès, .format, .nelasod, .mogranos, .cosakos, .nvetud, .Lotej, .kovasoh, .Prandel, .zatrov, .entrer, .brusaf, .londec, .krusop, .mtogas, .Soh, .Nacro, .pedro, .nuksus, .vesrato, .masodas, .cetori, .regard, .carottes, .plus, .Hese, .Seto, .carte, .payer, .KVAG, .karl, .nez, .noos, .kuub, .reco, .bora

Si vous voyez votre variante parmi celles ci-dessus, CA devrait etre 100% déchiffrable maintenant.

Mieux vaut prévenir que guérir: Comment se prémunir contre les attaques de ransomwares

L’ère numérique s’accompagne d’un risque accru d’attaques de ransomwares, où vos précieuses données sont cryptées et conservées contre rançon. Les bonnes nouvelles sont, avec des mesures proactives, vous pouvez minimiser considérablement le risque de violation. Dans cette discussion, nous explorerons des stratégies clés pour protéger efficacement votre atmosphère numérique.

Stratégies efficaces pour sauvegarder régulièrement vos données

Les sauvegardes régulières des données constituent votre filet de sécurité en cas d'attaque de ransomware. Voici quelques méthodes conviviales pour garantir la sécurité de vos données:

- Périphériques de stockage externes: Utilisez des disques durs externes ou des clés USB pour sauvegarder vos fichiers. Déconnectez-les et stockez-les dans un endroit sûr une fois la sauvegarde terminée pour éviter qu'ils ne soient la cible d'une attaque..

- Services cloud: Le stockage dans le cloud est un moyen pratique de garantir que vos fichiers sont accessibles même si vos appareils locaux sont compromis. Des services tels que Microsoft OneDrive permettent une sauvegarde et une synchronisation transparentes sur tous les appareils, garantir que vos données sont non seulement sauvegardées mais également à jour sur tous les appareils.

- Partitionner votre disque: En conservant votre système d'exploitation et vos fichiers personnels sur des partitions de disque distinctes, vous pouvez protéger vos données même si vous devez effacer la partition de votre système d'exploitation. Cette méthode ajoute une couche supplémentaire de sécurité des données.

En mettant en œuvre ces stratégies de sauvegarde, la récupération après une attaque de ransomware devient un processus gérable plutôt qu'une perte catastrophique de données.

L'importance de garder votre logiciel à jour

Les logiciels obsolètes sont une cible privilégiée des attaques de ransomwares en raison de failles de sécurité qui n'ont pas été corrigées.. Suivez ces étapes simples mais efficaces pour améliorer votre sécurité numérique:

- Activer les mises à jour automatiques: Cela garantit que le logiciel, en particulier votre système d'exploitation et vos solutions de sécurité, sont toujours à jour avec les derniers correctifs de sécurité.

- Audits logiciels réguliers: Examinez et mettez à jour régulièrement toutes les applications logicielles pour atténuer les points d'entrée potentiels des ransomwares..

La maintenance des mises à jour logicielles est une précaution simple mais cruciale contre l'infiltration de ransomwares., protéger votre environnement numérique des vulnérabilités connues.

Pourquoi investir dans des solutions de sécurité complètes comme SpyHunter est essentiel

Dans la lutte contre les menaces de ransomwares de plus en plus sophistiquées, des solutions de sécurité complètes sont vos gardiens vigilants. SpyHunter, avec ses robustes capacités anti-malware, offre des avantages essentiels:

- Protection proactive: Le moteur d'analyse dynamique de SpyHunter est conçu pour détecter et contrecarrer les attaques de ransomwares avant qu'ils ne puissent chiffrer vos fichiers., fournir une protection en temps réel qui s’adapte à l’évolution des menaces.

- Détection complète des menaces: Utiliser des algorithmes avancés, SpyHunter identifie et neutralise un large éventail de menaces numériques, assurer une sécurité complète de votre système.

- Tranquillité d'esprit: Avec les mesures de protection de SpyHunter en place, vous pouvez naviguer dans le monde numérique en toute confiance, savoir que votre système est protégé contre diverses menaces de cybersécurité.

Investir dans une solution de sécurité globale comme SpyHunter améliore non seulement votre défense contre les ransomwares, mais renforce également votre confidentialité et votre intégrité numériques contre un éventail de cybermenaces.. Adoptez SpyHunter pour une posture de sécurité renforcée qui assure la sécurité de votre vie numérique.

Comprendre les ransomwares: Un examen plus approfondi des mécanismes de STOP/DJVU

Ransomware, dans sa forme la plus élémentaire, est un type de logiciel malveillant conçu pour bloquer l'accès à un système informatique jusqu'à ce qu'une somme d'argent soit payée. STOP / DJVU ransomware, cependant, porte cette manipulation à un autre niveau en employant des méthodes de cryptage avancées pour verrouiller les fichiers individuellement – ce qui rend particulièrement difficile la réparation des dégâts sans la clé de déchiffrement unique.. Cette variante cible principalement les utilisateurs de Windows, exploiter des vulnérabilités ou la négligence des utilisateurs, comme télécharger des logiciels piratés ou cliquer sur des liens trompeurs.

Le processus commence lorsque le ransomware infiltre un système, généralement masqué comme un téléchargement légitime. Lors de l'exécution, il recherche des types de fichiers spécifiques – tels que les documents, images, et fichiers multimédias – et les chiffre à l'aide d'une cryptographie sophistiquée à clé publique. Cela signifie qu'il utilise une clé publique pour chiffrer les fichiers et demande à la victime d'acheter une clé privée pour le décryptage.. Pour conserver un semblant de convivialité, STOP/DJVU ne crypte que les 5 premiers Mo des données, s'assurer que l'utilisateur peut toujours utiliser le système et, plus important, accéder à Internet pour payer la rançon.

Ce qui différencie STOP/DJVU des autres variantes de ransomware?

Ce qui distingue STOP/DJVU des autres familles de ransomwares, c'est le grand nombre de variantes et son rythme d'évolution agressif.. Avec des noms comme .djvu, .lkfr, .lkhy, parmi d'autres, chaque variante applique une extension de fichier unique aux fichiers cryptés, les rendant facilement identifiables mais difficiles à déverrouiller sans la clé de décryptage correspondante. Cette évolution constante aide le ransomware à éviter d'être détecté par les logiciels de sécurité., car les nouvelles versions peuvent initialement passer inaperçues des programmes antivirus’ bases de données.

En outre, la famille de ransomwares STOP/DJVU démontre une préférence pour l'exploitation d'utilisateurs Internet moins exigeants, susceptibles de télécharger du contenu piraté ou des cracks de logiciels.. Cette stratégie de ciblage élargit non seulement le bassin de victimes potentielles, mais exploite également un créneau moins susceptible de demander l'aide des autorités en raison de la légalité douteuse de leurs activités..

Les tactiques psychologiques utilisées par les cybercriminels derrière les ransomwares

Les cybercriminels derrière le rançongiciel STOP/DJVU exploitent des tactiques psychologiques pour faire pression sur les victimes afin qu'elles paient la rançon.. Lors du chiffrement des fichiers ciblés, le ransomware laisse une note qui exige généralement un paiement en crypto-monnaie, promettre une clé de décryptage en retour. Cette note met souvent l'accent sur une offre limitée dans le temps, où le montant de la rançon doublerait après une certaine période, créer un sentiment d'urgence.

En nommant les fichiers cryptés avec des extensions reconnaissables et en laissant des notes de rançon faciles à trouver, ces criminels jouent sur les victimes’ peurs et désespoir. La stratégie est claire: créer un scénario dans lequel payer la rançon semble être le moyen le plus simple et le plus rapide de retrouver l'accès à de précieuses données. Pour beaucoup, en particulier ceux qui ne sont pas préparés aux sauvegardes récentes ou ceux qui ne connaissent pas le fonctionnement des ransomwares, la pression pour se conformer peut sembler écrasante.

Dans les situations où la protection contre de telles menaces est adéquate, l'utilisation d'un logiciel de sécurité comme SpyHunter peut offrir une ligne de défense efficace. Les fonctionnalités avancées de SpyHunter sont conçues pour détecter et supprimer les variantes de ransomware, dont ceux de la famille STOP/DJVU, fournissant ainsi aux utilisateurs un outil essentiel dans la lutte contre les cybermenaces malveillantes.

Conséquences et récupération: Reconstruction après une attaque de ransomware

Récupérer de une attaque de rançongiciel est un processus qui nécessite une planification et une action minutieuses. Une fois la menace immédiate neutralisée, il est crucial de se concentrer sur la restauration sécurisée de vos données et la protection de votre vie privée. Voici quelques étapes essentielles à suivre:

- Évaluer l'étendue des dommages: Évaluez quels fichiers ont été cryptés et déterminez la gravité de l'attaque. Cela aidera à décider des prochaines étapes et si une aide professionnelle est nécessaire..

- Supprimer le logiciel malveillant: Avant tout effort de récupération, assurez-vous que le logiciel malveillant est complètement supprimé de votre système. Ne pas le faire pourrait entraîner un nouveau cryptage des fichiers restaurés ou une propagation accrue du logiciel malveillant..

- Utiliser la restauration du système: Si disponible, utilisez la Restauration du système Windows pour restaurer votre système à un point antérieur à l'infection. Cela peut aider à supprimer les modifications apportées par le ransomware sans affecter les fichiers personnels.

- Récupération de données: Utiliser des outils de récupération de données, comme Recuva, pour tenter la restauration de fichiers cryptés. Bien que tous les fichiers ne soient pas récupérables, cette étape est cruciale pour récupérer un maximum de données.

- Renforcez vos mesures de cybersécurité: La post-récupération est le moment idéal pour améliorer vos protocoles de sécurité. Cela inclut la mise à jour du logiciel, renforcer les mots de passe, et mettre en œuvre une authentification multifacteur pour se protéger contre les attaques futures.

- Des sauvegardes régulières: Établissez une approche disciplinée pour sauvegarder régulièrement vos fichiers importants. Avoir des sauvegardes sur un disque externe ou sur un stockage cloud peut atténuer considérablement les dommages causés par de futures attaques de ransomwares..

Rappelez-vous, le chemin du rétablissement ne consiste pas seulement à restaurer ce qui a été perdu, mais également à renforcer vos défenses pour assurer une meilleure protection à l'avenir..

Quand demander l’aide d’un professionnel: Consultation d'experts en cybersécurité

Dans certaines situations,, la complexité de l'attaque et la capacité technique de l'entité concernée peuvent nécessiter de demander l'aide d'un professionnel. C'est à ce moment-là que consulter des experts en cybersécurité devient crucial:

- Connaissances et expérience spécialisées: Les experts en cybersécurité apportent une richesse de connaissances et d’expériences spécialisées, surtout dans la récupération de ransomware. Leur connaissance des dernières menaces et tendances peut être inestimable.

- Accès aux outils avancés: Les professionnels ont accès aux outils les plus avancés pour supprimer efficacement les logiciels malveillants et restaurer les données., qui pourrait ne pas être facilement accessible à l'utilisateur moyen.

- Orientation stratégique: Au-delà d’une guérison immédiate, les experts peuvent vous fournir des conseils stratégiques pour améliorer votre posture de sécurité. Cela comprend des conseils personnalisés sur la prévention de futures attaques et l'amélioration de votre stratégie globale de cybersécurité..

La décision de consulter des professionnels dépend de divers facteurs, mais rappelez-vous, une action rapide et éclairée est essentielle. Les experts en cybersécurité contribuent non seulement à la reprise, mais jouent également un rôle central dans le renforcement de vos défenses contre les menaces futures.. Dans les cas où la complexité de l'attaque dépasse vos capacités techniques, Faire appel à des experts peut augmenter considérablement vos chances de réussite de votre reprise et de sécurisation de votre environnement numérique contre les menaces émergentes..

Dans des contextes où les discussions sur les mesures de sécurité, outils pour supprimer les logiciels malveillants, ou la récupération du système est pertinente, SpyHunter apparaît comme un allié puissant. Ses capacités à identifier et supprimer les logiciels malveillants, en plus de fournir une protection en temps réel, font de SpyHunter une recommandation appropriée pour les utilisateurs cherchant à améliorer leur posture de cybersécurité.

Garder une longueur d'avance: L’avenir des stratégies de défense contre les ransomwares

La bataille contre les ransomwares est continue et en évolution. Alors que les cybercriminels affinent leurs techniques, il en va de même pour nos stratégies de défense. Avoir hâte de, il est crucial que les organisations et les individus adoptent une approche proactive en matière de cybersécurité. Cela implique de rester informé des dernières tendances en matière de ransomware et d'utiliser des solutions de sécurité avancées comme SpyHunter., qui offre une protection en temps réel contre les menaces émergentes. En priorisant les mises à jour, utiliser des pratiques de sécurité intelligentes, et investir dans une protection complète, nous pouvons garder une longueur d'avance dans la lutte contre les ransomwares.

Technologies émergentes en matière de cybersécurité et leur rôle dans la lutte contre les ransomwares

Le paysage de la défense contre les ransomwares est radicalement transformé par les technologies émergentes. Intelligence artificielle (AI) et les algorithmes d'apprentissage automatique sont à l'avant-garde, fournir des moyens sophistiqués pour détecter et neutraliser les menaces avant qu’elles ne puissent nuire. La technologie Blockchain offre également un nouveau niveau de sécurité en permettant des méthodes de transaction plus sûres qui peuvent minimiser l'efficacité des attaques de ransomware visant à l'extorsion financière.. En attendant, les solutions de sécurité basées sur le cloud deviennent de plus en plus populaires en raison de leur capacité à fournir des défenses dynamiques et évolutives capables de s'adapter à la complexité croissante des tactiques de ransomware.. L'intégration de ces technologies dans les stratégies de cybersécurité améliore la capacité d'une organisation à se protéger efficacement contre les attaques sophistiquées de ransomwares..

Efforts communautaires et juridiques pour lutter contre la menace des ransomwares

La lutte contre les ransomwares s'étend également au-delà des solutions technologiques pour inclure des efforts communautaires et juridiques.. Partage d’informations entre entreprises, experts en cybersécurité, et les agences internationales chargées de l'application de la loi se sont révélées d'une valeur inestimable pour garder une longueur d'avance sur les campagnes de ransomwares.. Ces efforts de collaboration facilitent la diffusion rapide des renseignements sur les menaces, aider à stopper les attaques avant qu’elles ne se propagent à grande échelle. En outre, les gouvernements du monde entier appliquent des réglementations et des sanctions plus strictes contre les cybercriminels, visant à dissuader la création et la distribution de ransomwares. C'est grâce à cette combinaison de vigilance communautaire, une action en justice, et le déploiement de mesures de sécurité avancées qui, nous pouvons espérer, permettront de faire des avancées significatives contre la menace des ransomwares dans les années à venir..

Aperçus finaux: Améliorer vos défenses contre le ransomware STOP/DJVU

Alors que la menace du ransomware STOP/DJVU continue d'évoluer, améliorer vos mesures de cybersécurité n’a jamais été aussi critique. Ce dernier aperçu vise à vous fournir des étapes et des stratégies pratiques pour renforcer vos défenses contre cette menace omniprésente..

La pierre angulaire d’une stratégie de défense solide contre les attaques de ransomwares est une position éclairée et proactive.. En comprenant comment les ransomwares se propagent et les pièges les plus couramment utilisés par les cybercriminels, tels que les e-mails de phishing et les téléchargements malveillants, vous pouvez réduire considérablement votre vulnérabilité.

Stratégies clés pour une protection améliorée:

- Mises à jour régulières: Gardez votre système d'exploitation et tous vos logiciels à jour. Les cybercriminels exploitent souvent les vulnérabilités connues des logiciels pour lancer leurs attaques. En vous assurant que votre système est toujours à jour, vous comblez ces failles de sécurité et rendez plus difficile l’infiltration de votre environnement numérique par des attaquants.

- Sauvegardez vos données: Sauvegardez régulièrement vos fichiers et données importants sur une solution de stockage externe ou un service cloud. Cette action peut être votre filet de sécurité, s'assurer qu'en cas d'attaque, vous disposez de copies non infectées de vos informations qui peuvent être restaurées.

- Utilisez des solutions de sécurité fiables: L'utilisation de solutions antivirus et anti-malware réputées offre un bouclier crucial contre les attaques de ransomwares.. Des produits comme SpyHunter sont conçus pour détecter et neutraliser les menaces telles que le ransomware STOP/DJVU avant qu'elles ne puissent crypter vos fichiers.. L'intégration de tels outils de sécurité dans votre boîte à outils de cybersécurité améliore non seulement vos défenses, mais vous garantit également une tranquillité d'esprit..

- Instruisez-vous et informez les autres: Restez informé des dernières menaces de ransomware et partagez ces connaissances avec vos amis, famille, et collègues. Comprendre les tactiques utilisées par les cybercriminels pour propager des ransomwares peut réduire considérablement les chances de réussite des attaques..

- Pratiquer une navigation sécurisée: Soyez prudent lorsque vous naviguez sur Internet; évitez de cliquer sur des liens suspects ou de télécharger des logiciels à partir de sources non vérifiées. Cette habitude simple mais efficace peut empêcher les logiciels malveillants d'accéder à votre système..

La récupération après une attaque de ransomware peut être difficile, mais en suivant ces mesures préventives, vous pouvez atténuer considérablement le risque et l’impact. Bien que tous les fichiers cryptés ne puissent pas être récupérés, avoir une combinaison de sauvegardes à jour, bonnes habitudes en matière de cybersécurité, et un logiciel de sécurité puissant comme SpyHunter vous placera dans une position de force pour vous défendre contre le ransomware STOP/DJVU et d'autres menaces numériques..

En résumé, maintenir des sauvegardes régulières, en utilisant des solutions antivirus fiables comme SpyHunter, mettre à jour votre logiciel, adopter des habitudes de navigation sûres, et rester informé des menaces de ransomware est primordial. En adoptant ces stratégies, non seulement vous protégez vos actifs numériques, mais vous contribuez également à la lutte plus large contre les ransomwares.

- Étape 1

- Étape 2

- Étape 3

- Étape 4

- Étape 5

Étape 1: Scan for STOP/DJVU Ransomware with SpyHunter Anti-Malware Tool

Suppression automatique des rançongiciels - Guide vidéo

Étape 2: Uninstall STOP/DJVU Ransomware and related malware from Windows

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Étape 3: Nettoyer les registres, created by STOP/DJVU Ransomware on your computer.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, created by STOP/DJVU Ransomware there. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Avant de commencer "Étape 4", S'il vous plaît démarrer en mode normal, dans le cas où vous êtes actuellement en mode sans échec.

Cela vous permettra d'installer et utilisation SpyHunter 5 avec succès.

Étape 4: Boot Your PC In Safe Mode to isolate and remove STOP/DJVU Ransomware

Étape 5: Try to Restore Files Encrypted by STOP/DJVU Ransomware.

Méthode 1: Utilisez STOP Decrypter par Emsisoft.

Toutes les variantes de ce ransomware peuvent être décryptées gratuitement, mais nous avons ajouté le décrypteur utilisé par des chercheurs qui est souvent mis à jour avec les variantes qui finissent par devenir décryptés. Vous pouvez essayer de décrypter vos fichiers en utilisant les instructions ci-dessous, mais si elles ne fonctionnent pas, puis, malheureusement, votre variante du virus ransomware n'est pas déchiffrable.

Suivez les instructions ci-dessous pour utiliser le décrypteur Emsisoft et décrypter vos fichiers gratuitement. Tu peux télécharger l'outil de décryptage Emsisoft liée ici puis suivez les étapes indiquées ci-dessous:

1 Clic-droit sur le décrypteur et cliquez sur Exécuter en tant qu'administrateur comme indiqué ci-dessous:

2. D'accord avec les termes de la licence:

3. Cliquer sur "Ajouter le dossier" puis ajoutez les dossiers où vous voulez que les fichiers décryptés comme indiqué ci-dessous:

4. Cliquer sur "Décrypter" et attendez que vos fichiers à décoder.

Note: Crédit pour le décrypteur va EMSISOFT chercheurs qui ont fait la percée avec ce virus.

Méthode 2: Utiliser un logiciel de récupération de données

Ransomware infections and STOP/DJVU Ransomware aim to encrypt your files using an encryption algorithm which may be very difficult to decrypt. Voilà pourquoi nous avons proposé une méthode de récupération de données qui peuvent vous aider à faire le tour de décryptage direct et essayer de restaurer vos fichiers. Gardez à l'esprit que cette méthode ne peut pas être 100% efficace, mais peut aussi vous aider un peu ou beaucoup dans différentes situations.

Cliquez simplement sur le lien et sur les menus du site en haut, choisir Récupération de données - Assistant de récupération de données pour Windows ou Mac (en fonction de votre système d'exploitation), puis téléchargez et exécutez l'outil.

STOP/DJVU Ransomware-FAQ

What is STOP/DJVU Ransomware Ransomware?

STOP/DJVU Ransomware is a ransomware infection - les logiciels malveillants qui pénètrent silencieusement dans votre ordinateur et bloquent l'accès à l'ordinateur lui-même ou chiffrent vos fichiers.

De nombreux virus rançongiciels utilisent des algorithmes de cryptage sophistiqués pour rendre vos fichiers inaccessibles. Le but des infections par rançongiciels est d'exiger que vous payiez un paiement de rançon pour avoir accès à vos fichiers..

What Does STOP/DJVU Ransomware Ransomware Do?

Les ransomwares en général sont un logiciel malveillant qui est conçu pour bloquer l'accès à votre ordinateur ou à vos fichiers jusqu'à ce qu'une rançon soit payée.

Les virus Ransomware peuvent également endommager votre système, corrompre les données et supprimer des fichiers, entraînant la perte permanente de fichiers importants.

How Does STOP/DJVU Ransomware Infect?

Via several ways.STOP/DJVU Ransomware Ransomware infects computers by being sent par e-mails de phishing, contenant un virus attaché. Cette pièce jointe est généralement masquée comme un document important, comme une facture, un document bancaire ou encore un billet d'avion et cela semble très convaincant aux utilisateurs.

Another way you may become a victim of STOP/DJVU Ransomware is if you télécharger un faux installateur, crack ou correctif provenant d'un site Web de mauvaise réputation ou si vous cliquez sur un lien de virus. De nombreux utilisateurs signalent avoir contracté un ransomware en téléchargeant des torrents.

How to Open .STOP/DJVU Ransomware files?

Toi can't sans décrypteur. À ce point, la .STOP / DJVU Ransomware les fichiers sont crypté. Vous ne pouvez les ouvrir qu'une fois qu'ils ont été déchiffrés à l'aide d'une clé de déchiffrement spécifique à un algorithme particulier..

Que faire si un décrypteur ne fonctionne pas?

Ne panique pas, et sauvegarder les fichiers. Si un déchiffreur n'a pas déchiffré votre .STOP / DJVU Ransomware fichiers avec succès, alors ne désespérez pas, parce que ce virus est encore nouveau.

Puis-je restaurer ".STOP / DJVU Ransomware" dossiers?

Oui, parfois les fichiers peuvent être restaurés. Nous avons proposé plusieurs méthodes de récupération de fichiers cela pourrait fonctionner si vous souhaitez restaurer .STOP / DJVU Ransomware fichiers.

Ces méthodes ne sont en aucun cas 100% garanti que vous pourrez récupérer vos fichiers. Mais si vous avez une sauvegarde, vos chances de succès sont bien plus grandes.

How To Get Rid of STOP/DJVU Ransomware Virus?

Le moyen le plus sûr et le plus efficace pour supprimer cette infection par rançongiciel est d'utiliser un programme anti-malware professionnel.

It will scan for and locate STOP/DJVU Ransomware ransomware and then remove it without causing any additional harm to your important .STOP/DJVU Ransomware files.

Puis-je signaler un ransomware aux autorités?

Au cas où votre ordinateur serait infecté par une infection ransomware, vous pouvez le signaler aux services de police locaux. Il peut aider les autorités du monde entier à suivre et à déterminer les auteurs du virus qui a infecté votre ordinateur.

Dessous, nous avons préparé une liste de sites Web gouvernementaux, où vous pouvez déposer un rapport au cas où vous seriez victime d'un cybercriminalité:

Autorités de cybersécurité, responsable de la gestion des rapports d'attaque de ransomware dans différentes régions du monde:

Allemagne - Portail officiel de la police allemande

États Unis - IC3 Centre de plaintes contre la criminalité sur Internet

Royaume-Uni - Action Fraud Police

France - Ministère de l'Intérieur

Italie - Police d'État

Espagne - Police nationale

Pays-Bas - Forces de l'ordre

Pologne - Police

le Portugal - Police judiciaire

Grèce - Unité de la cybercriminalité (Police hellénique)

Inde - Police de Mumbai - Cellule d'enquête sur la cybercriminalité

Australie - Australian High Tech Crime Center

Les rapports peuvent recevoir une réponse dans des délais différents, selon vos autorités locales.

Pouvez-vous empêcher les ransomwares de crypter vos fichiers?

Oui, vous pouvez empêcher les ransomwares. La meilleure façon de le faire est de vous assurer que votre système informatique est mis à jour avec les derniers correctifs de sécurité., utiliser un programme anti-malware réputé et pare-feu, sauvegardez fréquemment vos fichiers importants, et évitez de cliquer sur liens malveillants ou télécharger des fichiers inconnus.

Can STOP/DJVU Ransomware Ransomware Steal Your Data?

Oui, dans la plupart des cas, un rançongiciel va voler vos informations. It is a form of malware that steals data from a user's computer, le crypte, puis demande une rançon pour le décrypter.

Dans de nombreux cas,, la auteurs de logiciels malveillants ou les attaquants menaceront de supprimer les données ou le publier en ligne à moins que la rançon est payée.

Un ransomware peut-il infecter le WiFi?

Oui, un ransomware peut infecter les réseaux WiFi, car des acteurs malveillants peuvent l'utiliser pour prendre le contrôle du réseau, voler des données confidentielles, et verrouiller les utilisateurs. Si une attaque de ransomware réussit, cela pourrait entraîner une perte de service et/ou de données, et dans certains cas, pertes financières.

Dois-je payer un rançongiciel?

Aucun, vous ne devriez pas payer les extorqueurs de rançongiciels. Les payer ne fait qu'encourager les criminels et ne garantit pas que les fichiers ou les données seront restaurés. La meilleure approche consiste à disposer d'une sauvegarde sécurisée des données importantes et à être vigilant quant à la sécurité en premier lieu.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, les pirates peuvent toujours avoir accès à votre ordinateur, données, ou des fichiers et peut continuer à menacer de les exposer ou de les supprimer, ou même les utiliser pour commettre des cybercrimes. Dans certains cas,, ils peuvent même continuer à exiger des paiements de rançon supplémentaires.

Une attaque de ransomware peut-elle être détectée?

Oui, les rançongiciels peuvent être détectés. Logiciel anti-malware et autres outils de sécurité avancés peut détecter les ransomwares et alerter l'utilisateur quand il est présent sur une machine.

Il est important de se tenir au courant des dernières mesures de sécurité et de maintenir les logiciels de sécurité à jour pour s'assurer que les ransomwares peuvent être détectés et empêchés..

Les criminels du ransomware se font-ils prendre?

Oui, les criminels rançongiciels se font prendre. Les organismes d'application de la loi, comme le FBI, Interpol et d'autres ont réussi à traquer et à poursuivre les criminels de ransomware aux États-Unis et dans d'autres pays.. Alors que les menaces de rançongiciels continuent d'augmenter, il en va de même pour l'activité d'application.

About the STOP/DJVU Ransomware Research

Le contenu que nous publions sur SensorsTechForum.com, this STOP/DJVU Ransomware how-to removal guide included, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à supprimer les logiciels malveillants spécifiques et à restaurer vos fichiers cryptés.

Comment avons-nous mené la recherche sur ce ransomware?

Notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, et en tant que tel, nous recevons des mises à jour quotidiennes sur les dernières définitions de logiciels malveillants et de ransomwares.

En outre, the research behind the STOP/DJVU Ransomware ransomware threat is backed with VirusTotal et l' projet NoMoreRansom.

Pour mieux comprendre la menace des ransomwares, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.

En tant que site dédié à fournir des instructions de suppression gratuites pour les ransomwares et les malwares depuis 2014, La recommandation de SensorsTechForum est de ne prêter attention qu'aux sources fiables.

Comment reconnaître des sources fiables:

- Vérifiez toujours "À propos de nous" page web.

- Profil du créateur de contenu.

- Assurez-vous que de vraies personnes sont derrière le site et non de faux noms et profils.

- Vérifiez Facebook, Profils personnels LinkedIn et Twitter.

J'ai besoin d'un décrypteur du virus stop djvu ransomware et tous mes fichiers sont verrouillés avec l'extension .Orkf j'ai besoin d'une version mise à jour du décrypteur gratuit plz donnez-moi une solution pour cela si possible.

Boa noite amigos! Tambem estou com mesmo problema stop.djvu (arquivo: .maak

Se alguem conseguir poste aqui por favor! Obrigado!!!

Existe-t-il une solution à la clé en ligne pour .orkf à partir de maintenant? Merci.

J'ai eu le virus BTOS

Bonjour à tous, Bonsoir, Comment vas-tu?

Je m'appelle Wellington et j'habite au Brésil

j'ai un gros défi. Mon PC a été infecté par un rançongiciel d'extension VFGJ. Suite à quelques tutos, J'ai réussi à supprimer le virus de mon PC, mais je ne peux pas restaurer mes fichiers. Je demande de l'aide pour essayer de résoudre le cas s'il y a quelque chose ici bien sûr!

Alguma solution pour ou ransomware (.Ckae)?

Bom dia, amis! Tambem estou com mesmo problema stop.djvu (extension: .hgsh)

Se alguem conseguir poste aqui por favor! Obrigado!!!

salut Milena, J'ai été attaqué par un ransomware. todos mis archivos en el disco externo fueron encriptados.

Se les ha agregado la extensión uuio.

A los programas en el disco “C” se se les eliminó las licencias y no abren

S'il vous plait, indiquer si le descifrador de la variante n'est pas disponible.

Santa Milena.

EN MI COMPU ENCONTRE NUEVA VARIANTE DE .MIIA Y .BBBW, DE LA CUAL CON ESTE PRODUCTO NO LO PUEDO SOLUCIONAR, ME TIRA EL PROGRAMA QUE ES UNA NUEVA VARIANTE. ESTO ME APARECIO EN ESTA SEMANA. S'IL VOUS PLAÎT vous pouvez me aider

Mon PC a été infecté par l'extension de virus .ygkz ransomeware en février, 2021. J'ai essayé l'outil gratuit pour décrypter mes fichiers mais cela a échoué. Après la numérisation, cet outil a dit, mes fichiers ont été cryptés avec des clés en ligne. Je n'ai toujours pas pu récupérer mes fichiers. Merci de m'aider quand même, si vous le pouvez.

Oi, estou com meu HD externo com arquivos criptografados e eu dou aulas, je suis désespéré, o rançongiciel EWDF, nenhum décodeur serveur ainda. Moi ajudem, s'il te plaît! Já fiz os procedimentos da remoção do vírus, isto aconteceu em 28.05.2022. E até agora estou aguardando as empresas a criarem um novo decodificador para este ransomware. Será que terei que pagar o resgate a estes hackers?? Existe punidade para eles? Meu coração está muito partido.

Bonjour, le logiciel de décryptage fonctionne-t-il pour la clé en ligne? Parce qu'il dit qu'aucune clé n'a été trouvée lorsque je télécharge et essaie la chose.

Existe-t-il des solutions pour décrypter l'extension BBII???

Hola estaria necesitandoel desincriptador para la variable .oori. ya que me tira erreur. desde ya muchas gracias

J'ai besoin d'une clé de déchiffrement du virus .pahd..

Hola habra una solucion para desencriptar o descifrar extension ghas que es variante STOP/DJVU

beaucoup préoccupé

Bonjour. Crees que me funcione con Ransomare .Koti es del 2020 y archive mi disco

je fais tous le necessaire

tous les fichiers sont endomagés extesion : .qqjj

j ai essayé emsisoft

et voila le message :

Notice: this ID appears to be an online ID, decryption is impossible

décrypteur ebbn ?

Ransomeware n'infecte pas les fichiers supprimés. Ainsi, après la suppression du virus, vous pouvez analyser votre ordinateur avec recuva freeware pour les fichiers supprimés. Il trouvera beaucoup de fichiers supprimés qui, espérons-le, seront récupérables. Après la récupération, vous pouvez ouvrir ces fichiers et voir s'ils sont importants pour vous. C'est du travail mais dans mon cas j'ai trouvé des fichiers importants.

Par exemple, si vous avez un fichier que vous mettez à jour tous les mois, vous l'enregistrerez sous avril.docx et supprimerez mars.docx. April.docx est infecté et illisible. Mais il y a de fortes chances que vous puissiez récupérer mars.docx. Bonne chance.