Mineurs sur Google Play crypto-monnaie Se faisant passer Apps

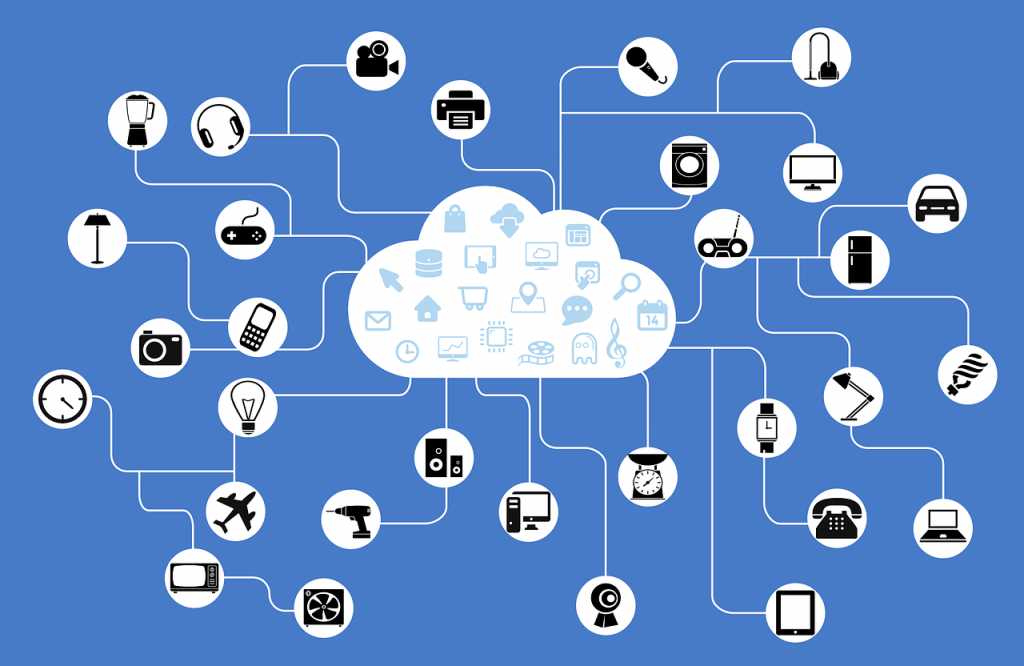

mineurs se sont infiltrés avec succès crypto-monnaie dans le magasin Google Play. Les chercheurs ont trouvé des applications avec des capacités malveillantes visant l'exploitation de crypto-monnaie. Les applications ont été trouvées pour utiliser le chargement dynamique JavaScript en combinaison avec l'injection de code natif à la détection de contournement par…