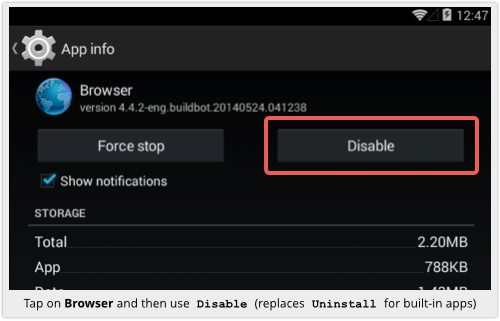

Navigateur Android avec la protection des renseignements personnels d'un utilisateur Attaquer débit

Quelle est la sécurité du navigateur Android Bug Bug Android Security a été trouvé par le chercheur en sécurité indépendant Rafay baloutche et touche 50 % des utilisateurs d'Android. Le bug de sécurité a été détectée dans le navigateur de l'application Android,…