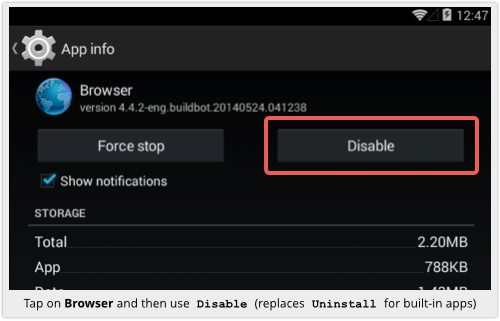

Navegador de Android con la privacidad de un usuario atacante Flow

¿Cuál es la seguridad del navegador Android Bug Bug Android Security ha sido encontrado por el investigador de seguridad independiente Rafay Baloch y está afectando 50 % de los usuarios de Android. El fallo de seguridad se ha encontrado en la aplicación Navegador Android,…