L'importance d'une stratégie de sécurité nationale: Les meilleures pratiques

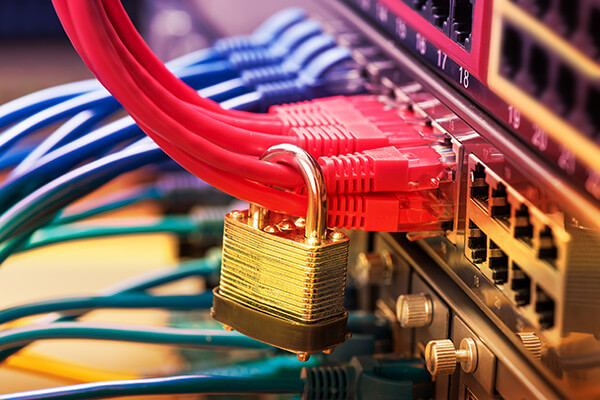

La protection physique des actifs clés dans le cyberespace améliore collectivement la sécurité globale de l'ensemble de l'infrastructure de réseau public et privé et est cruciale pour une stratégie de sécurité nationale. Les organismes privés et gouvernementaux sont tenus d'utiliser les lignes directrices et les…