| Nom | Backdoor.ATM.Suceful |

| Type | ATM Malware, Porte Arrière |

| brève description | Suceful est le premier malware ATM pour cibler de débit et cartes de crédit physiques. |

| Symptômes | La carte de victime peut être retenue. |

| Méthode de distribution | Porte Arrière. |

| Outil de détection | Télécharger Malware Removal Tool, Pour voir si votre système a été affecté par Backdoor.ATM.Suceful |

Voler de l'argent en ligne n'a jamais été aussi facile. malware ATM, ainsi que d'autres escroqueries de vol d'argent en ligne, a été très populaire au cours des deux dernières années. L'un des derniers 'virus' ATM permet criminels à débit et cartes de crédit physiquement récolte insérées dans les guichets automatiques, ou comme ils sont connus pour faire court – Distributeurs automatiques de billets. Le malware est surnommé Suceful et, probablement, a été créé sur Août 25, 2015.

La pièce malveillant a été identifié par le équipe de recherche de FireEye. La menace malveillante a été détecté comme Backdoor.ATM.Suceful. Si vous remarquez quelque chose d'étrange au sujet du nom Suceful, il y a une explication simple. Ses auteurs ont fait une erreur d'orthographe.

Revue Technique Backdoor.ATM.Suceful

Nous avons déjà écrit sur les différents types qui permettent les cyber-criminels pour voler de l'argent en ligne. PoS logiciels malveillants et ATM morceaux de logiciels malveillants sont l'un d'entre eux. Ce qui est intéressant à propos de Backdoor.ATM.Suceful est qu'il intègre des fonctionnalités jamais vues dans les menaces ATM avant. La nouvelle torsion, comme l'a souligné FireEye, est ciblant directement les titulaires de carte. Même si Suceful est très probablement encore en développement, ses caractéristiques en font un un terrible.

Le malware est intelligemment conçu. Il permet aux auteurs de tester si elle fonctionne correctement. Lorsque le mot Suceful est affiché dans l'interface de test, cela signifie que l'attaque était ... réussie, en effet.

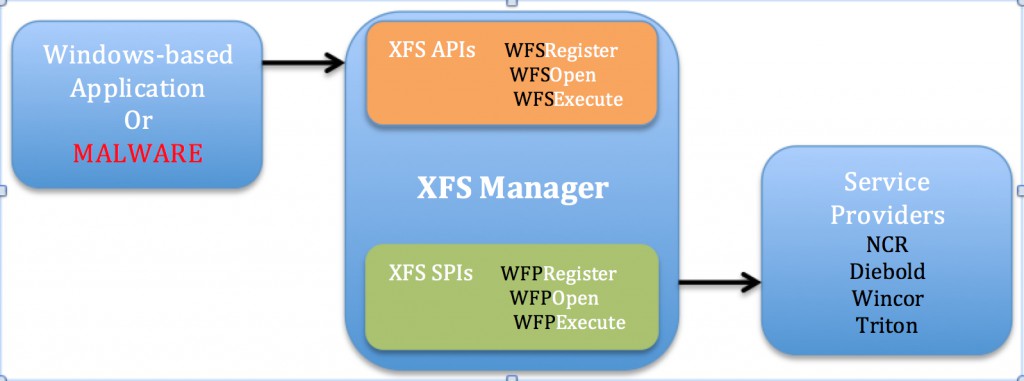

actions Backdoor.ATM.Suceful similitudes avec d'autres menaces ATM qui ont été détectés au cours des années précédentes, tel que Ploutus et PadPin. Ce qui est commun avec les trois d'entre eux est qu'ils interagissent avec un middleware appelé XFS Gestionnaire. Gestionnaire XFS est une partie de la WOSA / XFS[3] Standard utilisé par les principaux fournisseurs.

Suceful peut avoir plusieurs capacités malveillantes dans Debold et NCR distributeurs automatiques de billets:

- Lire toutes les données de la piste carte de crédit / débit.

- La lecture de données à partir de la puce de la carte.

- contrôle Malware via ATM PIN pad.

- Rétention ou éjection de la carte à la demande – cette fonction pourrait être utilisé pour voler des cartes physiques.

- La suppression de capteurs ATM pour éviter la détection.

- XFS Gestionnaire.

Expliqué Backdoor.ATM.Suceful Attaque

Une fois que la distribution est initiée et définie comme étant réussie, Suceful établit une connexion avec le gestionnaire XFS. Puis, une session avec les périphériques sera lancé à travers les fournisseurs de services et gestionnaire XFS. Ici, le premier paramètre est le nom du périphérique logique.

Une fois qu'une session a été démarrée, l'API ou WFSExecute WFSAsyncExecute peuvent être appliqués à certaines opérations demander aux périphériques. Ici, le second paramètre est la commande à exécuter.

Dès que cela est fait, le malware est prêt à lire les données de piste de carte de débit et puce, lorsqu'une carte est insérée. Le malware peut aussi attendre de le lire lorsque la carte est insérée ou tirée à travers.

La fonction DLL Accrocher

recherche FireEye indique que DLL Accrochage est également utilisé. Même si la technique est pas innovant, la raison pour laquelle elle est appliquée ici est tout à fait fascinante. Backdoor.ATM.Suceful peut contrôler et surveiller tous les ordres donnés aux périphériques.

Comme l'a expliqué l'équipe de recherche FireEye, le contrôle et la surveillance se fait en changeant la première 6 octets du point avec une poussée API d'entrée

Backdoor.ATM.Suceful Attaque: la conclusion

Depuis Suceful est le premier multi-fournisseurs ATM logiciels malveillants visant à titulaire, il est difficile de présumer ce qui pourrait arriver. En outre, il n'y a aucun moyen de déterminer si une carte est retenue en raison du malware. les conseils de chercheurs est d'avoir le numéro de votre banque de contact et appeler, tout en gardant un œil sur l'ATM. Backdoor.ATM.Suceful est non seulement créé pour voler les pistes de la carte, mais aussi de voler la carte elle-même. Ce qui fait Suceful une pièce unique de logiciels malveillants ATM.

Comment puis-je protéger mes renseignements bancaires?

En savoir plus sur Le vol d'argent en ligne 2015

Banking logiciels malveillants est l'une des plus grandes préoccupations de la criminalité cybernétique d'aujourd'hui. la recherche US Intelligence indique que plus de $1 milliards seulement ont été volés dans 2008 dans l'écrémage ATM. cybercriminalité, comme un total, a coûté à l'économie mondiale au moins $400 milliard. Comment les utilisateurs peuvent protéger leurs renseignements personnels? Même si il est assez difficile de protéger son débit et carte de crédit, les utilisateurs peuvent protéger leurs renseignements personnels. Ayant une forte logiciel anti-malware en cours d'exécution en temps réel et de maintenir les habitudes de surf en bonne santé sont les meilleurs conseils en matière de sécurité en ligne aujourd'hui.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter