La cybercriminalité est un moyen très efficace de faire beaucoup d'argent rapidement, car elle implique moins de risques et est plus gratifiant. Nous vivons dans une époque où tout est situant en ligne. Nous avons une nouvelle monnaie en ligne, le bitcoin, nous avons chiffré les méthodes de paiement en ligne, et nous avons obtenu le certificat et la signature systèmes. Et maintenant, quand les smartphones sont devenus portefeuilles, nous faisons face à une nouvelle ère de transferts de fonds. Tout cela est bien beau. Cependant, nous devons nous concentrer sur la baisse de ce - la cybercriminalité. Il se développe le long de la technologie et est devenue très répandue.

La cybercriminalité est un moyen très efficace de faire beaucoup d'argent rapidement, car elle implique moins de risques et est plus gratifiant. Nous vivons dans une époque où tout est situant en ligne. Nous avons une nouvelle monnaie en ligne, le bitcoin, nous avons chiffré les méthodes de paiement en ligne, et nous avons obtenu le certificat et la signature systèmes. Et maintenant, quand les smartphones sont devenus portefeuilles, nous faisons face à une nouvelle ère de transferts de fonds. Tout cela est bien beau. Cependant, nous devons nous concentrer sur la baisse de ce - la cybercriminalité. Il se développe le long de la technologie et est devenue très répandue.

Cybercriminalité nous a coûté environ 400 milliard de dollars à ce jour, et cela est plus que certains pays méritent d'être. Dans cet article,, nous te révélons quels sont les projets les plus rentables pour gagner de l'argent en ligne illégalement.

Gagner sa vie De la cybercriminalité

En ce qui concerne la cybercriminalité, les gens ont investi beaucoup d'argent dans les deux dernières années pour eux-mêmes et leurs entreprises de protéger. Cependant, si un cybercriminels trouve une occasion, ils peuvent immédiatement profiter et causer des utilisateurs beaucoup de maux de tête. Il existe de nombreuses stratégies que les cybercriminels emploient, tous extrêmement utiles. Les cybercriminels choisissent les méthodes de distribution en fonction de ce que l'escroquerie ou l'infection est.

Ransomware

Ceci est la façon la plus rentable d'utiliser les logiciels malveillants pour extorquer aux utilisateurs de leur argent. Nous avons divisé la façon dont une infection typique ransomware fonctionne en plusieurs étapes:

Étape 1: Infectant l'utilisateur. Cela peut se produire très probablement via des attaques de spam, les attaques de phishing, malvertising des médias sociaux, drive-by downloads et autres méthodes.

Étape 2: Balayage de l'ordinateur infecté pour les fichiers et les documents pertinents et les chiffrant en utilisant un algorithme de cryptage sécurisé. La plupart des virus ransomware utilisent les algorithmes de chiffrement AES ou RSA. L'AES est un peu plus faible, et son cryptage de bit le plus débilités peut être déchiffré dans un temps approprié pour la victime. L'algorithme RSA, utilisé par le CryptoWall variantes, est l'un des plus puissants algorithmes de chiffrement qui peuvent prendre de quelques jours à des années pour déchiffrer si votre ordinateur survit jusque-là. Donc, si cet algorithme crypte vos fichiers, les chances de vous les décryptage sont très minces. Plusieurs chercheurs en sécurité, cependant, ont réussi à trouver de nouvelles façons de décrypter l'algorithme RSA en utilisant une technique unique - pour plus d'informations sur ce, vérifier ce rapport.

Étape 3: Donner une demande de rançon. La dernière étape qui ferme une infection ransomware est la suppression de ses fichiers sources qui ont infecté le PC initialement, briser toute connexion active et en laissant une note de rançon. Habituellement, la plupart des virus ransomware laissent des notes, dire quelque chose, comme:

→Vos fichiers ont été cryptés avec un cryptage fort. Pour plus d'informations sur la façon de décrypter vos dossiers, contact email: hackeremail@emailprovider.com

Mais les nouveaux virus ransomware disposent d'applications avec des minuteries actives qui donnent une date limite pour la victime. Ils affirment que, après l'expiration de ce temps, soit la taxe va doubler ou les touches de déverrouillage correspondant aux fichiers chiffrés sera supprimé. Ceci plus les instructions pour utiliser les réseaux basés sur Tor sont le mélange parfait pour extorsion de fonds en ligne intraçable.

Même si les attaques ransomware sont très dévastateurs, il y a des contre-mesures et moyens de protéger vos données contre de telles attaques.

Pay-Per-Click Fraud

Ces types de régimes varient, mais une chose en commun en eux est le fait que le site Web fourni peut être payé en fonction du nombre de clics ont été générés en cliquant sur un contenu annoncé. Il y a beaucoup de réseaux suspects qui développent un réseau de sites Web et les applications indésirables adware pour stimuler soit leur trafic ou le trafic de leurs clients pour l'argent aussi bien. Paquetteurs principalement les distribue. Bundling est la combinaison de ces applications avec les installateurs de logiciels libres qui sont fournis par des sites tiers. Elle se fait dans le cadre d'une campagne de marketing pour générer des profits sur le site tiers.

Ces types de régimes varient, mais une chose en commun en eux est le fait que le site Web fourni peut être payé en fonction du nombre de clics ont été générés en cliquant sur un contenu annoncé. Il y a beaucoup de réseaux suspects qui développent un réseau de sites Web et les applications indésirables adware pour stimuler soit leur trafic ou le trafic de leurs clients pour l'argent aussi bien. Paquetteurs principalement les distribue. Bundling est la combinaison de ces applications avec les installateurs de logiciels libres qui sont fournis par des sites tiers. Elle se fait dans le cadre d'une campagne de marketing pour générer des profits sur le site tiers.

Voici comment un pay-per-click œuvres de fraude:

Étape 1: Vous téléchargez et installez votre lecteur multimédia préféré ou tout autre freeware à partir d'un site tiers, au lieu de son site officiel. Il peut ou non figurer une étape d'installation, contenant opt-in cases ou «I Agree» boutons. Tel peut dire «Inclure ce programme comme un libre supplémentaire» ou quelque chose dans la similitude.

Étape 2: Le programme publicitaire peut utiliser des cookies. Les cookies sont de petits fichiers texte qui recueillent des informations différentes de l'utilisateur, en ce qui concerne ses habitudes de navigation, clics en ligne et ainsi de suite. Ceci est appelé la publicité et les objectifs de comportement pour cibler l'utilisateur avec des publicités en fonction de ses intérêts.

Étape 3: La publicité. Oui, la partie la plus ennuyeuse de tout. Il propose différentes annonces, variant de mots imperceptibles mais efficaces site web mis en évidence qui conduisent à des moteurs de recherche ou de faux sites tiers aux redirections plus intrusives et les pop-ups que vous pourriez jamais imaginer.

Parfois, Pay-per-click la fraude peut également être indirectement dangereux pour le PC de l'utilisateur. Cela est dû au fait qu'il est généralement relié à des sites tiers qui peuvent parfois contenir des logiciels malveillants. Ils soit le télécharger sur le PC de l'utilisateur ou directement injecter, à l'aide d'un lecteur par la stratégie de téléchargement. Plus que de, ces programmes peuvent se cacher derrière les politiques de confidentialité ombragées qui leur donnent la permission de recueillir des informations auprès des utilisateurs et de les partager à des fins commerciales. Voilà pourquoi la meilleure contremesure contre ces annonces est un programme anti-malware fiable qui met régulièrement à jour sa définition et dispose d'un blindage actif contre les intrusions.

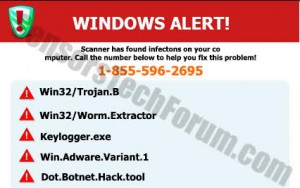

Logiciel Faux Online Protection

Ce type de logiciel dispose généralement de faux logiciels antivirus qui sont souvent regroupés ou téléchargés à partir des redirections. Il y a des cas d'utilisateurs de rapports pour être redirigé vers des pages Web qui affichent des alertes de virus faux ou messages BSOD faux incitant à télécharger le logiciel.

Ce type de logiciel dispose généralement de faux logiciels antivirus qui sont souvent regroupés ou téléchargés à partir des redirections. Il y a des cas d'utilisateurs de rapports pour être redirigé vers des pages Web qui affichent des alertes de virus faux ou messages BSOD faux incitant à télécharger le logiciel.

programmes antivirus Rogue habituellement peuvent ne rien faire du tout quand il vient à la détection et la suppression des virus. Au contraire, ils ralentissent l'ordinateur vers le bas, peuvent afficher des publicités et des redirections. Mais le but principal de ces applications est d'obtenir l'utilisateur d'acheter leur version intégrale. Cela se fait habituellement en prenant une analyse de l'ordinateur et d'afficher les détections de menaces fausses qui ne peuvent être éliminés par l'achat de la version complète. D'autant plus, ils peuvent modifier les différents paramètres de l'utilisateur qui les empêchent d'être supprimé d'une manière typique.

En tant que contre-mesure contre ces applications, il est souhaitable que les utilisateurs eux-mêmes informent régulièrement sur les dernières menaces de ce type ou télécharger un véritable programme anti-malware avancée qui va supprimer toute trace de ces logiciels de spamming indésirables.

Stealing Informations de connexion

vol de vérification des pouvoirs et la distribution des bénéfices a été récemment soulèvent des inquiétudes, et de nombreux réseaux sociaux ont signalé qu'ils détectent des comptes piratés très régulièrement. Le vol d'information peut se faire de deux manières principales:

vol de vérification des pouvoirs et la distribution des bénéfices a été récemment soulèvent des inquiétudes, et de nombreux réseaux sociaux ont signalé qu'ils détectent des comptes piratés très régulièrement. Le vol d'information peut se faire de deux manières principales:

- Malware sur l'ordinateur qui recueille automatiquement.

- faux site ou barre d'outils qui invite les connexions de phishing ou les cookies qui collectent les informations d'utilisateur saisi.

- Phishing courriels qui imitent un site Web ou un service réel, visant à obtenir l'utilisateur à eux et entrée confiance ses coordonnées dans un site de phishing faux, ressemblant à une réelle.

Il est essentiel de faire attention en ce qui concerne vos informations de connexion. Il est fortement recommandé de ne pas ouvrir une session en utilisant un service tiers d'origine inconnue ou d'un programme personnalisé car il peut voler vos informations d'identification. Aussi, toujours chercher la ”HTTPs://” indicateur au début de l'adresse de la page que vous vous connectez à. Ceci est une indication claire que la page Web utilise un cryptage et est protégé. Assurez-vous de vérifier également la légitimité du lien web.

Social Media Spam

Ce type d'attaques de spam drainer beaucoup de fonds d'utilisateurs de réseaux sociaux. Les entreprises de sécurité signalent que les cyber-criminels utilisent les robots collecteurs qui distribuent des messages automatiques de spam qui contiennent généralement des liens malveillants qui peuvent conduire à divers endroits. L'une de ces escroqueries est un pourriel Facebook, mettant en vedette les petits humanoïdes. Certains de ces escroqueries peuvent demander à l'utilisateur de leur donner après l'autorisation, et ceci est une autre façon d'utilisateurs de spamming. Et ce qui est pire est que la plupart des utilisateurs ont tendance à ouvrir ce que leurs amis en ligne affichent car ils estiment qu'il est autorisé à voir.

Ce type d'attaques de spam drainer beaucoup de fonds d'utilisateurs de réseaux sociaux. Les entreprises de sécurité signalent que les cyber-criminels utilisent les robots collecteurs qui distribuent des messages automatiques de spam qui contiennent généralement des liens malveillants qui peuvent conduire à divers endroits. L'une de ces escroqueries est un pourriel Facebook, mettant en vedette les petits humanoïdes. Certains de ces escroqueries peuvent demander à l'utilisateur de leur donner après l'autorisation, et ceci est une autre façon d'utilisateurs de spamming. Et ce qui est pire est que la plupart des utilisateurs ont tendance à ouvrir ce que leurs amis en ligne affichent car ils estiment qu'il est autorisé à voir.

Une bonne façon de vous protéger contre le spam des médias sociaux est d'observer les messages automatiques et toujours vérifier les weblinks de légitimité, en utilisant des sites tels que www.virustotal.com, par exemple. Un autre symptôme clé de ces sites Web est relié à observer ce qu'est un site de redirection peut exiger de vous. Dans le cas où il a besoin d'autorisations spéciales, invite le téléchargement d'un plug-in ou tout autre logiciel ou nécessite une connexion avec vos identifiants, vous ne devriez pas faire confiance à un tel site et devrait quitter immédiatement et signaler.

Banque Malware

Il y a eu un boom récent malware bancaire car il est la nouvelle forme de vol de banque. Il y a eu des cas de pirates voler jusqu'à 1 milliard de dollars à l'aide de logiciels malveillants. Semblable à Ransomware, il comprend les chevaux de Troie. Cependant, ces types de chevaux de Troie sont plus sophistiqués, et de telles attaques sont organisées de façon plus que vos infections régulières. L'objectif reste le même, cependant - obtenir de l'information financière de l'utilisateur.

Il y a eu un boom récent malware bancaire car il est la nouvelle forme de vol de banque. Il y a eu des cas de pirates voler jusqu'à 1 milliard de dollars à l'aide de logiciels malveillants. Semblable à Ransomware, il comprend les chevaux de Troie. Cependant, ces types de chevaux de Troie sont plus sophistiqués, et de telles attaques sont organisées de façon plus que vos infections régulières. L'objectif reste le même, cependant - obtenir de l'information financière de l'utilisateur.

Beaucoup de ces attaques ont évolué pour smartphones depuis la nouvelle technologie permet pour les services bancaires en ligne de votre poche. Plus, afin que les gens peuvent payer avec les smartphones aujourd'hui, et tous les attaquants ont besoin d'avoir le contrôle de leurs fonds est le nom d'utilisateur et mot de passe de la victime.

Les autorités continuent à améliorer la protection en investissant des millions dans la sécurité en ligne. Ils emploient des certificats fortement cryptés, pare-feu, protocoles de prévention de connexion simultanées et autres pièges pour attraper toute tentative de vol. Mais même si elle est sophistiquée et risquée, ce type de vol d'argent est très gratifiant.

Escroqueries SMS automatisés

Une méthode unique qui attaquants utilisent est SMS scamming base. Ce qu'ils font est qu'ils peuvent recueillir votre numéro de téléphone cellulaire par l'intermédiaire d'une application gratuite sur votre smartphone ou un site en ligne qui invite votre pour y entrer. Une fois cela fait, les cyber-criminels peuvent vous inscrire à un service de SMS plutôt cher. Il y a eu des cas où les cyber-criminels utilisent des logiciels malveillants smartphone pour envoyer des messages à un tel service qui peuvent charger les fonds des utilisateurs. Certains cyberescrocs charger plusieurs utilisateurs à la fois avec peu de ressources, mais pour des périodes plus longues. D'énormes profits peuvent être générés en continu utilisent de telles attaques sur une grande échelle pour de courtes périodes de temps.

Une bonne façon de vous protéger est de ne pas partager vos numéros et toujours respecter les autorisations aps libres exigent de vous. Aussi, il est une bonne stratégie pour télécharger un programme anti-malware sur votre smartphone ainsi.

Schémas de vente de produits

Ces types de sites sont très élevés à la fois en nombre et en façons de travailler. La situation la plus typique est quand un cyber-criminel met en place un site web qui propose des produits réels ou inexistants et utilise adware ou des campagnes de logiciels malveillants sur une grande échelle. Ceci est fait dans le but de générer du trafic vers son site Ce type de régime est très étroitement liée aux systèmes de paiement par clic car ils utilisent tous deux un logiciel similaire pour atteindre leurs objectifs.

En ce qui concerne les sites de vente, les cybercriminels utilisés pour mettre en œuvre une stratégie, en passant par le nom de drop-shipping. Ceci est une stratégie très intelligente puisque le vendeur du produit n'a pas de participation réelle dans le produit qu'il vend. Par exemple, vous voulez acheter un smartphone. Une fois que vous avez envoyé les fonds cyber-escroc, il peut utiliser une quantité moindre de ceux pour acheter le même produit à partir d'un site d'achats, comme eBay, par exemple, et l'envoyer directement à l'adresse que vous avez fourni. Après cela, le cyber-escroc prend juste les fonds restants pour lui, fermeture sur l'affaire.

La leçon de morale de ce type de systèmes est toujours d'effectuer vos recherches avant de procéder à des transferts en ligne à des sites tiers.

Conclusion

Avec la technologie dans nos vies, la criminalité a considérablement changé et. Les cybercriminels utilisent un type de malware différents en fonction de leurs moyens d'extrémité. Cela signifie également qu'il existe différents cybercriminels, basé sur le logiciel qu'ils fournissent. Selon Le rapport de sécurité Sophos, les cyber-criminels et leurs méthodes continuent d'évoluer, et nous devrions nous concentrer sur la protection contre les. Et je ne parle pas de la sécurité dans les moyens de combien vous allez investir. Aucun, il est plus sur l'utilisateur et ses habitudes de navigation. Parce que si un utilisateur est prudent et tient à jour avec les dernières menaces et des moyens de protection. Et vous devez toujours garder une protection anti-malware près par parce qu'il augmentera vos chances de détecter les menaces futures de manière significative.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter

- Fenêtres

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft bord

- Safari

- Internet Explorer

- Arrêter les pop-ups push

Comment supprimer de Windows.

Étape 1: Scan for avec SpyHunter Anti-Malware outil

Étape 2: Démarrez votre PC en mode sans échec

Étape 3: Désinstallation et logiciels connexes à partir de Windows

Étapes de désinstallation pour Windows 11

Étapes de désinstallation pour Windows 10 et versions plus anciennes

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Étape 4: Nettoyer tous les registres, Créé par sur votre PC.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par là. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Guide de suppression de vidéo pour (Fenêtres).

Se débarrasser de Mac OS X.

Étape 1: Désinstaller et supprimer les fichiers associés et objets

Votre Mac vous affichera une liste des éléments qui démarrent automatiquement lorsque vous vous connectez. Recherchez identiques ou similaires à des applications suspectes . Vérifiez l'application que vous voulez arrêter de courir automatiquement puis sélectionnez sur le Moins ("-") icône pour cacher.

- Aller à Chercheur.

- Dans la barre de recherche tapez le nom de l'application que vous souhaitez supprimer.

- Au-dessus de la barre de recherche changer les deux menus déroulants à "Fichiers système" et "Sont inclus" de sorte que vous pouvez voir tous les fichiers associés à l'application que vous souhaitez supprimer. Gardez à l'esprit que certains des fichiers ne peuvent pas être liés à l'application de manière très attention quels fichiers vous supprimez.

- Si tous les fichiers sont liés, tenir la ⌘ + A boutons pour les sélectionner, puis les conduire à "Poubelle".

Si vous ne pouvez pas supprimer via Étape 1 au dessus:

Si vous ne trouvez pas les fichiers de virus et des objets dans vos applications ou d'autres endroits que nous avons indiqués ci-dessus, vous pouvez rechercher manuellement pour eux dans les bibliothèques de votre Mac. Mais avant de faire cela, s'il vous plaît lire l'avertissement ci-dessous:

Vous pouvez répéter la même procédure avec les autres Bibliothèque répertoires:

→ ~ / Library / LaunchAgents

/Bibliothèque / LaunchDaemons

Pointe: ~ est-il sur le but, car elle conduit à plus LaunchAgents.

Étape 2: Rechercher et supprimer des fichiers de votre Mac

Lorsque vous faites face à des problèmes sur votre Mac en raison de scripts et de programmes indésirables tels que , la méthode recommandée pour éliminer la menace est à l'aide d'un programme anti-malware. SpyHunter pour Mac propose des fonctionnalités de sécurité avancées ainsi que d'autres modules qui amélioreront la sécurité de votre Mac et le protégeront à l'avenir.

Guide de suppression de vidéo pour (Mac)

Supprimer de Google Chrome.

Étape 1: Démarrez Google Chrome et ouvrez le menu déroulant

Étape 2: Déplacez le curseur sur "Outils" et puis dans le menu étendu choisir "Extensions"

Étape 3: De l'ouverture "Extensions" Menu localiser l'extension indésirable et cliquez sur son "Supprimer" bouton.

Étape 4: Une fois l'extension retirée, redémarrer Google Chrome en la fermant du rouge "X" bouton dans le coin supérieur droit et commencer à nouveau.

Supprimer de Mozilla Firefox.

Étape 1: Lancer Mozilla Firefox. Ouvrez la fenêtre de menu:

Étape 2: Sélectionnez le "Add-ons" icône dans le menu.

Étape 3: Sélectionnez l'extension indésirable et cliquez sur "Supprimer"

Étape 4: Une fois l'extension retirée, redémarrer Mozilla Firefox par fermeture du rouge "X" bouton dans le coin supérieur droit et commencer à nouveau.

Désinstaller de Microsoft Edge.

Étape 1: Démarrer le navigateur Edge.

Étape 2: Ouvrez le menu déroulant en cliquant sur l'icône en haut à droite.

Étape 3: Dans le menu de liste déroulante, sélectionnez "Extensions".

Étape 4: Choisissez l'extension suspecte que vous souhaitez supprimer, puis cliquez sur l'icône d'engrenage.

Étape 5: Supprimez l'extension malveillante en faisant défiler vers le bas puis en cliquant sur Désinstaller.

Supprimer de Safari

Étape 1: Démarrez l'application Safari.

Étape 2: Après avoir plané le curseur de la souris vers le haut de l'écran, cliquez sur le texte Safari pour ouvrir son menu déroulant.

Étape 3: Dans le menu, cliquer sur "Préférences".

Étape 4: Après cela, Sélectionnez l'onglet Extensions.

Étape 5: Cliquez une fois sur l'extension que vous souhaitez supprimer.

Étape 6: Cliquez sur 'Désinstaller'.

Une fenêtre pop-up apparaîtra vous demandant de confirmer désinstaller l'extension. Sélectionner «Désinstaller» encore, et seront enlevés.

Éliminer d'Internet Explorer.

Étape 1: Démarrez Internet Explorer.

Étape 2: Cliquez sur l'icône d'engrenage intitulée « Outils » pour ouvrir le menu déroulant et sélectionnez « Gérer les modules complémentaires »

Étape 3: Dans la fenêtre « Gérer les modules complémentaires ».

Étape 4: Sélectionnez l'extension que vous souhaitez supprimer, puis cliquez sur « Désactiver ». Une fenêtre pop-up apparaîtra pour vous informer que vous êtes sur le point de désactiver l'extension sélectionnée, et quelques autres add-ons peuvent être désactivées et. Laissez toutes les cases cochées, et cliquez sur 'Désactiver'.

Étape 5: Après l'extension indésirable a été supprimé, redémarrez Internet Explorer en le fermant à partir du bouton rouge 'X' situé dans le coin supérieur droit et redémarrez-le.

Supprimez les notifications push de vos navigateurs

Désactiver les notifications push de Google Chrome

Pour désactiver les notifications push du navigateur Google Chrome, s'il vous plaît suivez les étapes ci-dessous:

Étape 1: Aller à Paramètres dans Chrome.

Étape 2: Dans les paramètres, sélectionnez «Réglages avancés":

Étape 3: Cliquez sur "Paramètres de contenu":

Étape 4: Ouvert "notifications":

Étape 5: Cliquez sur les trois points et choisissez Bloquer, Modifier ou supprimer des options:

Supprimer les notifications push sur Firefox

Étape 1: Accédez aux options de Firefox.

Étape 2: Aller aux paramètres", saisissez "notifications" dans la barre de recherche et cliquez sur "Paramètres":

Étape 3: Cliquez sur "Supprimer" sur n'importe quel site pour lequel vous souhaitez que les notifications disparaissent et cliquez sur "Enregistrer les modifications"

Arrêter les notifications push sur Opera

Étape 1: À l'opéra, presse ALT + P pour aller dans les paramètres.

Étape 2: Dans la recherche de paramètres, tapez "Contenu" pour accéder aux paramètres de contenu.

Étape 3: Notifications ouvertes:

Étape 4: Faites la même chose que vous avez fait avec Google Chrome (expliqué ci-dessous):

Éliminez les notifications push sur Safari

Étape 1: Ouvrez les préférences Safari.

Étape 2: Choisissez le domaine à partir duquel vous souhaitez que les pop-ups push disparaissent et passez à "Refuser" de "Permettre".

-FAQ

Qu'est-ce ?

La menace est un logiciel publicitaire ou navigateur virus de redirection.

Cela peut ralentir considérablement votre ordinateur et afficher des publicités. L'idée principale est que vos informations soient probablement volées ou que davantage d'annonces apparaissent sur votre appareil.

Les créateurs de ces applications indésirables travaillent avec des systèmes de paiement au clic pour amener votre ordinateur à visiter des sites Web risqués ou différents types de sites Web susceptibles de générer des fonds.. C'est pourquoi ils ne se soucient même pas des types de sites Web qui apparaissent sur les annonces.. Cela rend leurs logiciels indésirables indirectement risqués pour votre système d'exploitation.

Quels sont les symptômes de ?

Il y a plusieurs symptômes à rechercher lorsque cette menace particulière et les applications indésirables en général sont actives:

Symptôme #1: Votre ordinateur peut devenir lent et avoir des performances médiocres en général.

Symptôme #2: Vous avez des barres d'outils, des modules complémentaires ou des extensions sur vos navigateurs Web que vous ne vous souvenez pas avoir ajoutés.

Symptôme #3: Vous voyez tous les types d'annonces, comme les résultats de recherche financés par la publicité, pop-ups et redirections pour apparaître au hasard.

Symptôme #4: Vous voyez les applications installées sur votre Mac s'exécuter automatiquement et vous ne vous souvenez pas de les avoir installées.

Symptôme #5: Vous voyez des processus suspects en cours d'exécution dans votre gestionnaire de tâches.

Si vous voyez un ou plusieurs de ces symptômes, alors les experts en sécurité vous recommandent de vérifier la présence de virus sur votre ordinateur.

Quels types de programmes indésirables existe-t-il?

Selon la plupart des chercheurs en malwares et experts en cybersécurité, les menaces qui peuvent actuellement affecter votre appareil peuvent être logiciel antivirus malveillant, adware, les pirates de navigateur, cliqueurs, faux optimiseurs et toutes formes de PUP.

Que faire si j'ai un "virus" comme ?

Avec quelques actions simples. Tout d'abord, il est impératif que vous suiviez ces étapes:

Étape 1: Trouvez un ordinateur sûr et connectez-le à un autre réseau, pas celui dans lequel votre Mac a été infecté.

Étape 2: Changer tous vos mots de passe, à partir de vos mots de passe de messagerie.

Étape 3: Activer authentification à deux facteurs pour la protection de vos comptes importants.

Étape 4: Appelez votre banque au modifier les détails de votre carte de crédit (code secret, etc) si vous avez enregistré votre carte de crédit pour faire des achats en ligne ou avez effectué des activités en ligne avec votre carte.

Étape 5: Assurez-vous de appelez votre FAI (Fournisseur Internet ou opérateur) et demandez-leur de changer votre adresse IP.

Étape 6: Change ton Mot de passe WiFi.

Étape 7: (En option): Assurez-vous de rechercher les virus sur tous les appareils connectés à votre réseau et répétez ces étapes pour eux s'ils sont affectés.

Étape 8: Installer un anti-malware logiciel avec protection en temps réel sur chaque appareil que vous possédez.

Étape 9: Essayez de ne pas télécharger de logiciels à partir de sites dont vous ne savez rien et restez à l'écart sites Web à faible réputation en général.

Si vous suivez ces recommandations, votre réseau et tous les appareils deviendront beaucoup plus sécurisés contre les menaces ou les logiciels invasifs et seront également exempts de virus et protégés à l'avenir.

Comment fonctionne ... travail?

Une fois installé, pouvez collecter des données en utilisant traqueurs. Ces données concernent vos habitudes de navigation sur le Web, tels que les sites Web que vous visitez et les termes de recherche que vous utilisez. Elles sont ensuite utilisées pour vous cibler avec des publicités ou pour vendre vos informations à des tiers..

peut aussi télécharger d'autres logiciels malveillants sur votre ordinateur, tels que les virus et les logiciels espions, qui peut être utilisé pour voler vos informations personnelles et diffuser des publicités à risque, qui peut rediriger vers des sites de virus ou des escroqueries.

Est un logiciel malveillant?

La vérité est que les PUP (adware, les pirates de navigateur) ne sont pas des virus, mais peut être tout aussi dangereux car ils peuvent vous montrer et vous rediriger vers des sites Web malveillants et des pages frauduleuses.

De nombreux experts en sécurité classent les programmes potentiellement indésirables comme des logiciels malveillants. Cela est dû aux effets indésirables que les PUP peuvent causer, telles que l'affichage de publicités intrusives et la collecte de données utilisateur à l'insu de l'utilisateur ou sans son consentement.

À propos de la recherche

Le contenu que nous publions sur SensorsTechForum.com, ce guide de suppression inclus, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à éliminer les, problème lié aux logiciels publicitaires, et restaurez votre navigateur et votre système informatique.

Comment avons-nous mené la recherche sur ?

Veuillez noter que notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, grâce auquel nous recevons des mises à jour quotidiennes sur les derniers malwares, adware, et définitions des pirates de navigateur.

En outre, la recherche derrière la menace est soutenue par VirusTotal.

Pour mieux comprendre cette menace en ligne, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.

Belle mais je suis paresseux pour essayer.

Bien, il est déconseillé de toute façon, les autorités fédérales seront à vous en peu de temps, ainsi que nous venons informer sur les systèmes de cyber-crimininal il y a pour sensibiliser comment vous protéger :)

Nous n'avons pas ici Fédéraux en Espagne, la loi est plus douce endormie ici et d'amour pour ne rien faire. Voici seulement regardé le CRED. la sécurité des cartes et d'autres choses similaires, pas la merde comme téléphone ou escroqueries marketing mineures. Je ne veux pas me protéger, Je vole plutôt de Google directement où je peux et si on dit quelque chose d'essayer de me rattraper en vie, J'ai mes raisons de prendre de l'argent de leur part à payer pour quelque chose que je ne vais pas dire ici car il est vrai des choses de la vie.