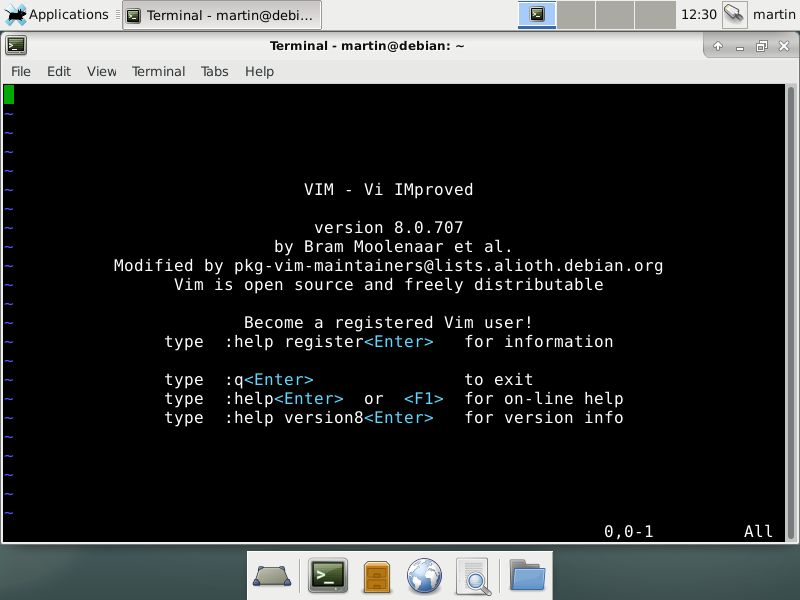

Les éditeurs populaires Linux VIM et Neovim ont été trouvés contenir un défaut très dangereux qui est suivi dans l'avis CVE-2019-12735. Son exploitation permet aux pirates d'exécuter du code arbitraire sur le système d'exploitation affecté.

La vitalité et non autorisée éditeurs de texte pour Linux ont été trouvés avoir une faiblesse majeure permettant aux pirates d'exécuter du code arbitraire, ce bug est suivi dans le CVE-2019-12735 consultatif. La raison pour laquelle cela est un problème majeur parce qu'ils sont largement pré-installé sur les systèmes d'aide aux victimes. Ils sont utilisés aussi bien par les utilisateurs finaux, les administrateurs et les développeurs afin de modifier le texte et d'appeler d'autres outils tiers et scripts.

En se Neovim et sont Vim l'un des outils les plus populaires car ils sont des outils polyvalents et peuvent interagir avec le système en utilisant divers crochets et fonctions. Le problème lui-même vient de la façon dont les éditeurs interagissent avec le soi-disant “modelines” - une caractéristique qui est réglé pour trouver et appliquer automatiquement les préférences personnalisées dans les documents. Le bug de sécurité dans les versions Linux de Vim et Neovim se sont révélés contenir une expression dangereuse permettant aux opérateurs malveillants de contourner le bac à sable de l'application.

De par sa conception les applications ne comprennent un bac à sable qui limitera les programmes dans les programmes en cours d'exécution qui sont dans un environnement isolé virtuel. Le défaut documenté dans l'avis CVE-2019-12735 montre comment les pirates peuvent surmonter. Selon les chercheurs de sécurité, il y a deux possibles preuves de concept exploits qui peut être démontrée dans des scénarios réels. Les conséquences de ces étapes est que les opérateurs de logiciels malveillants peuvent gagner une coque inversée. Tout ce qu'ils ont besoin est de faire les victimes ouvrir un fichier qui a été précédemment modifié. En temps voulu, les développeurs ont publié des correctifs de sécurité pour les applications. Les utilisateurs doivent mettre à jour leurs applications le plus tôt possible. Cependant, pour assurer qu'ils sont protégés au maximum les chercheurs de sécurité suggère également que les actions suivantes sont entreprises:

- désactiver la fonction modelines

- désactiver “modelineexpr”

- employer les securemodelines plugin au lieu des modelines intégrés