Une nouvelle tendance DDoS attaques a été observé par les experts en sécurité. La nouvelle méthode repose sur un système de nom de domaine (DNS) amplification qui utilise des enregistrements de texte afin de rendre l'attaque plus efficace. Les cyber-criminels ont été en utilisant des pièces de la Maison Blanche communiqués de presse dans leurs campagnes.

Cette approche est pas nouveau, mais l'équipe d'ingénierie et de recherche Prolexic de sécurité a observé un nombre croissant d'incidents dans le dernier mois.

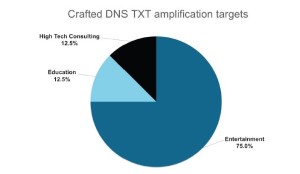

Les secteurs les plus ciblés

Enregistrements TXT ont été utilisées dans le passé dans des attaques visant les sites Web du gouvernement. Le nouvel objectif des cybercriminels est de fournir une grande taille de réponse, qui garantit un impact important.

Dans une attaque DDoS typique, le serveur cible est en cours d'arrêt en offrant un grand nombre de demandes à ce. De cette façon, l'information ne peut pas être traitée.

Rapporte l'équipe de recherche que ce sont les secteurs les plus ciblés:

- Conseil en haute technologie - 12.5%

- Education - 12.5%

- Divertissement - 75%

Les parties du texte original sont prises à partir du domaine guessinfosys.com. Ils ont été utilisés dans une attaque DDoS réfléchie. Cette méthode consiste victimes intermédiaires qui reflètent le trafic malveillant à des objectifs du pirate.

Une attaque Quinze heures-Long

Inspection des incidents, les experts ont révélé que les attaques DDoS en utilisant la méthode d'amplification DNS TXT est une partie de campagnes plus longues, la plus longue parmi qui a duré pendant quinze heures.

L'analyse montre que les pirates utilisées port source 53 pour les attaques. Celui qu'ils visaient était 80.

Dans un DNS amplifié attaque DDoS, les escrocs envoient une requête au serveur en utilisant l'adresse IP de la victime. De cette façon,, que le serveur renvoie une réponse plus grande que la demande, les paquets sont envoyés à la machine compromise et conduire à un état de déni de service. PLXsert rapporté une bande passante maximale à 4.3Gbps.

Les experts recommandent l'utilisation d'un ACL (l'accès de la liste de contrôle) comme une forme de défense. Cela ne fonctionne que si la bande passante est plus que l'attaque peut produire.