Ransomware tentatives de scareware basées sur les utilisateurs qui consultent un contenu pour adultes ne sont pas quelque chose de nouveau, mais ils se tournent souvent pour réussir. Une toute nouvelle telle campagne a récemment été détectée par des chercheurs Lookout sur navigateur Safari Mobile iOS, extorquer de l'argent des utilisateurs qui ont consulté des contenus obscènes sur leurs appareils. Heureusement, la vulnérabilité qui a conduit aux attaques a été patché dans le patch iOS lundi.

Comment a été la campagne menée?

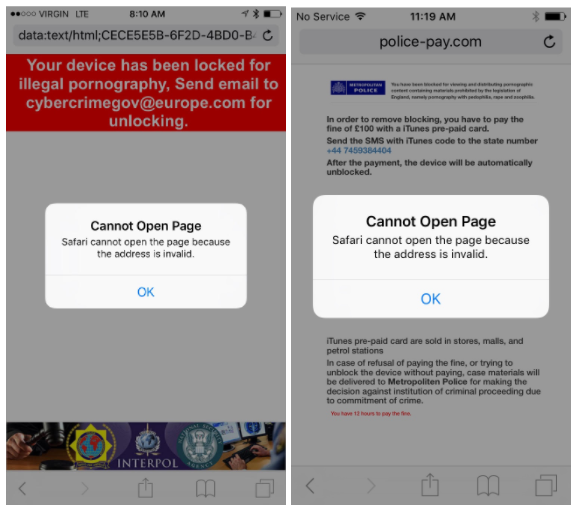

Le ransomware / campagne scareware a été construit sur une vulnérabilité qui a impliqué la façon dont Safari JavaScript affiche des pop-ups. Les attaquants ont exploité la manipulation de ces boîtes de dialogue pop-up dans résultant Safari Mobile pour empêcher l'utilisateur d'utiliser le navigateur. Pendant ce temps, un danger (d'où le nom de scareware de cette tactique) message serait affiché pour forcer la victime à payer. La victime serait bloquée jusqu'à ce que la rançon a été versée sous la forme d'une carte-cadeau iTunes.

en relation: Comment contourner iOS Verrouiller Activation d'Apple sur iPhone et iPad

Cependant, comme expliqué par Lookout:

Un utilisateur bien informé pourrait restaurer la fonctionnalité de Mobile Safari en effaçant le cache du navigateur via les Paramètres iOS - l'attaque ne chiffre pas réellement de données et le maintenir rançon. Son but est d'effrayer la victime à payer pour débloquer le navigateur avant qu'il se rend compte qu'il n'a pas à payer la rançon pour récupérer des données ou accéder au navigateur.

Heureusement, la surface d'attaque a été complètement éradiquée avec l'iOS 10.3 pièce. Le patch a changé la façon dont Safari gère le site mobile boîtes de dialogue pop-up, "ce qui les rend par onglet plutôt que de prendre l'application entière".

L'attaque a été rapporté à bureau de soutien de Lookout par l'un des utilisateurs de l'entreprise exécutant iOS 10.2. L'utilisateur a dit qu'il avait perdu le contrôle de son navigateur après avoir visité un site Web. Les chercheurs affirment que les attaques basées sur ce code semblent avoir été développés pour les anciennes versions d'iOS, comme iOS 8. Cependant, l'exploit de boîtes de dialogue pop-up était encore possible jusqu'à iOS 10.3.

En outre, il est très probable que les arnaqueurs derrière cette campagne scareware ont acheté une grande quantité de domaines pour tenter d'attraper les victimes potentielles recherche de contenu explicite.