spoilers alerte!

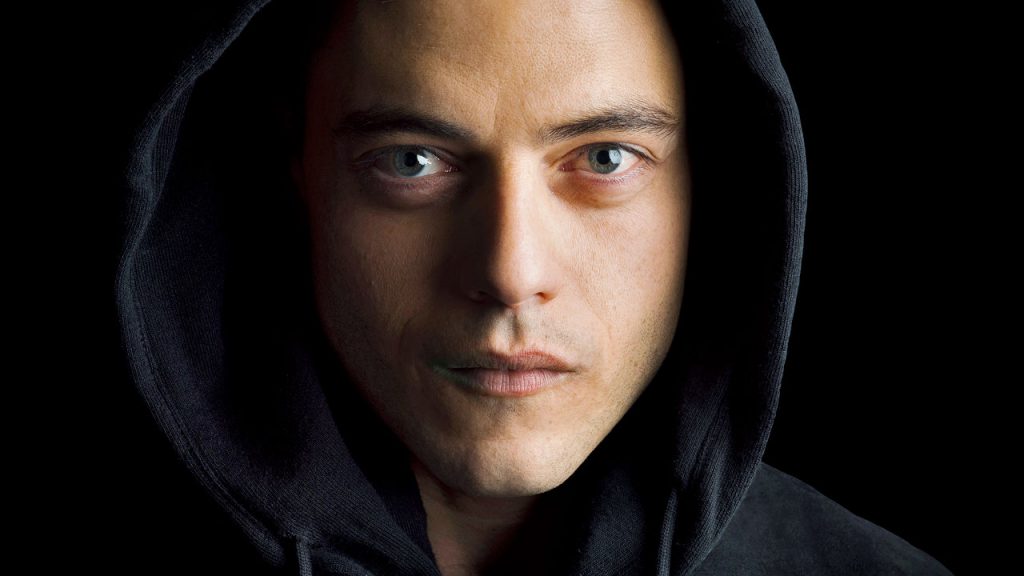

Avez-vous été avec impatience impatient de M.. la deuxième saison de Robot? Avez-vous toujours des questions sur les hacks qui ont lieu pendant le spectacle? Êtes-vous une pause souvent d'avoir un peu plus près ce qui est écrit sur cet écran de PC? Restez à l'écoute! Nous sommes également accrochés sur M.. Robot et nous allons chercher des réponses nous-mêmes sur un épisode-base.

Sauter à M.. Robot est le Phreaker et le Hot Wallet (Episode Three, Kernel Panic)

Avant de commencer, nous allons payer une certaine attention aux titres de M.. Les épisodes de Robot, et, respectivement, aux événements qui ont eu lieu dans la première saison.

Première, Nous allons revenir à la saison de Mr Robot 1!

En raison de M.. histoire de la dualité de Robot, tout ce qui concerne la série mérite un second regard. La règle vaut pour les titres des épisodes qui portent toujours plus de sens. Un sens est habituellement d'environ un hack- ou terme connexe technologie qui est exploitée dans toute la série, et l'autre est généralement impliqué dans une lutte de caractère.

Prenons la première saison de eps1.3_da3m0ns.mp4. D'une part,, il se réfère évidemment à la Daemon programme informatique, et de l'autre, nous avons la vraie couleur des démons d'Elliot. Ou les démons du corp Mal(oraisons)? Tout est ouvert à l'interprétation, et c'est ce qui est génial M.. Robot - l'abondance de dubiosity qui nous dirige imperceptiblement à travers l'histoire.

Voici une liste des épisodes de la saison 1:

- eps1.0_hellofriend.mov

Nous sommes présentés à Elliot Alderson; “Bonjour le monde!” est le premier message standard affiché par un nouveau programmateur; il est aussi un «test de la santé mentale» utilisée pour vous assurer que le compilateur est une langue, le développement et l'environnement d'exécution sont correctement installés. Nous sommes encore à être présenté à la folie de notre personnage bien-aimé Elliot.

- eps1.1_ones-et-zer0es.mpeg

Il est un code binaire, uns et de zéros; nous voyons Elliot face à un changement de vie (binaire) décision; “Êtes-vous un un ou un zéro? Êtes-vous un oui ou un non?” M.. Robot demande Elliot. “La vie est pas binaire,” il à répondu.

- eps1.2_d3bug.mkv

Il est sur les multiples sens de débogage. Elliot tente de vivre une vie sans bug, essayant de se libérer de l'emprise de fsociety. “La plupart des codeurs pensent logiciel de débogage est sur la fixation d'une erreur, mais ce sont des conneries. Débogage est réellement tout de trouver le bug, de comprendre pourquoi le bug était là pour commencer, de savoir que son existence était pas un hasard,” Elliot explique.

- eps1.3_da3m0ns.mp4

En plus de l'explication ci-dessus un démon se réfère à tout ce qui fonctionne dans le fond d'un système d'exploitation sans que l'utilisateur ait le contrôle sur elle. M.. Robot a tout à fait les daemons, ne-il pas?

- eps1.4_3xpl0its.wmv

Un exploiter est fondamentalement un hack qui exploite les vulnérabilités. Dans cet épisode (et dans toute la série) on voit ça “les gens font toujours les meilleurs exploits,” dans ses propres mots d'Elliot. Il profite d'un employé de bas niveau pour accéder aux installations de sécurité Montagne Steel.

- eps1.5_br4ve-trave1er.asf

Celui-ci est une exception car il n'a rien à voir avec le piratage. Shayla, prétendue petite amie de Elliot, est enlevé.

- eps1.6_v1ew-s0urce.flv

Afficher la source est une commande qui peut être exécutée par presque tous les navigateurs. Aussi, dans cet épisode Elliot raconte l'histoire de ses premières tentatives dans le codage, quand tout ce qu'il avait à faire était cliquez sur Afficher la source et collez le code. Global, l'épisode est sur le point d'étudier vos sources.

- eps1.7_wh1ter0se.m4v

Elliot rencontre White Rose. Évidemment, l'épisode est nommé d'après le pirate infâme qui est une incarnation du culte des hackers.

- eps1.8_m1rr0r1ng.qt

Mirroring a de nombreuses applications. Il peut se référer à une copie en temps réel de quelque chose, comme disque miroir, qui se réfère à la réplication de volumes de disque sur d'autres disques physiques simultanément. Aussi, nous avons Elliot qui réalise enfin qu'il a été M.. Robot tout le long du voyage.

- eps1.9_zer0-day.avi

Le titre fait référence à une vulnérabilité zero day. Aussi, tout le monde est à court de temps. zéro temps.

Peut-être vous avez remarqué que les épisodes sont intitulés comme des programmes informatiques. Chaque fois qu'un nouveau morceau de logiciel est lancé, il est la version intitulée 1.0, sa prochaine version étant 1.1. Voici comment M.. deuxième épisode de Robot devient eps1.1, au lieu de S1E2 qui est la manière typique au numéro épisodes.

Saison 2 commence par un chapitre en deux parties: eps2.0_unm4sk-pt1.tc et eps2.0_unm4sk-pt2.tc. Nous avons Elliot qui tente de se garder aussi sain d'esprit (et démasqué) que possible dans un motif répétitif de tous les jours, il a construit pour lui-même (il est clair qu'il essaie de garder M.. Robot “débranché”). On le voit tenir un journal de toutes ses routines quotidiennes, en essayant de garder tout sous contrôle, y compris ses entretiens avec M. réticents. Robot, qui essaie de l'attirer avant l'exploit vide. Nous voyons Elliot deviennent plus persistantes - M.. Robot est de lui tirer à plusieurs reprises dans la tête (métaphoriquement, bien que nous voyons du vrai sang étant renversé), mais Elliot se renforce et ne sera plus intimidé. Cependant, sera sa force supporter?

Ensuite, nous avons le masque de fsociety cette fois pour être porté par une partie inattendue dans une scène rituelle comme la fixation d'un million de dollars à poils sur le feu, et «notre boucle infinie de la folie" de la vie de camouflage. Et, bien sûr, ne l'oublions pas démasquant dans le sens des gens de piratage! hack de cet épisode sur une personne est différente de celle des hacks sur les personnes Elliot réalisées dans la première saison.

(Et en dépit de la relation controversée avec son psychiatre femme frustrée, nous le voyons de retour à son bureau. Je suis curieux de savoir où les écrivains prennent cette ligne d'histoire.)

Les hacks vus dans les deux parties début de la saison 2 sont à peu près inspiré par de vrais hacks de la vie. Si vous suivez nouvelles infosec, il n'y a aucun moyen que vous auriez pu manquer les attaques ransomware multiples (sur les utilisateurs, entreprises, Gouvernements, hôpitaux) et le nombre croissant d'apparts (menaces persistantes avancées) déployé pour haut niveau cyber espionnage. La vulnérabilité potentielle de l'Internet des objets est un autre sujet exploré à la ligne de départ de la saison 2.

Il y a certainement quelque chose phishy passe dans chaque minute de chaque jour sur tout appareil, et M.. Robot est juste un rappel pure de cette réalité parallèle.

Si, Quel type de Hacks Avons-nous vu au début de M.. Saison de Robot 2?

La Societé IdO Smart Home Hack

Susan Jacobs est un membre important de de E Corp avocat général et est surnommé “Le bourreau”. Elle est “mal intentionné” et elle se piraté! Au moins sa maison intelligente est. L'attaque commence avec l'application de remise en forme de son smartwatch étant buggé, et continue ensuite dans sa maison de rêve high-tech. Ensuite, toute sa maison va complètement hors de contrôle, et après l'appel téléphonique inutile au vendeur, elle n'a d'autre choix que de quitter. Ceci est quand fsociety, maintenant dirigée par Darlene, pénètre dans les locaux.

Une question qui vient à l'esprit est de savoir si la maison intelligente est réaliste. très commodément, il semblait en quelque sorte exagérée. D'une part, nous voyons une représentation parfaite d'une maison intelligente où tous les appareils fonctionnent sans problème et en même temps sans anicroche (au moins ils étaient avant l'attaque). Mais de l'autre, cette maison parfaite était trop facile à pirater! Peut-être que le vendeur n'a pas été trop intéressé par l'application de patchs? Oh, et comment venir Susan ne se doutait pas une seconde qu'elle était piraté?

Cependant, l'hackabilité de dispositifs IdO est évident. Cette maison bidouille intelligente peut simplement servir d'avertissement quant à ce qui est à venir dans le futur si les vendeurs ne prennent pas leurs produits’ sécurité suffisamment au sérieux.

Et un rappel de ce qui a déjà mal tourné. Comme quand le Cachemire Colline (Forbes) pris le contrôle sur la maison d'un étranger dans 2013. Voici ce que Hill a écrit à l'époque:

Googler une phrase très simple m'a conduit à une liste de “maisons intelligentes” qui avait fait quelque chose d'assez stupide. Les maisons ont toutes un système de Insteon d'automatisation qui permet un contrôle à distance de leurs lumières, jacuzzi, ventilateurs, téléviseurs, des pompes à eau, portes de garage, appareils photo, et d'autres dispositifs, afin que leurs propriétaires peuvent transformer ces choses sur et en dehors avec une application smartphone ou via le Web. La chose stupide? Leurs systèmes ont été faits crawl-mesure par les moteurs de recherche - ce qui signifie qu'ils apparaissent dans les résultats de recherche - et en raison de Insteon ne nécessitant pas les noms d'utilisateur et mots de passe par défaut dans un produit maintenant abandonnée, Je suis en mesure de cliquer sur les liens, me donner la possibilité de transformer des maisons de ces personnes dans des maisons hantées, cauchemars de consommation d'énergie, ou même des cibles de vol qualifié. L'ouverture d'une porte de garage pourrait faire une mûre maison d'intrusion physique réelle.

Dangerously amusant, est pas? Global, malgré le pittoresque de la maison intelligente bidouille, il semblait un peu plus haut.

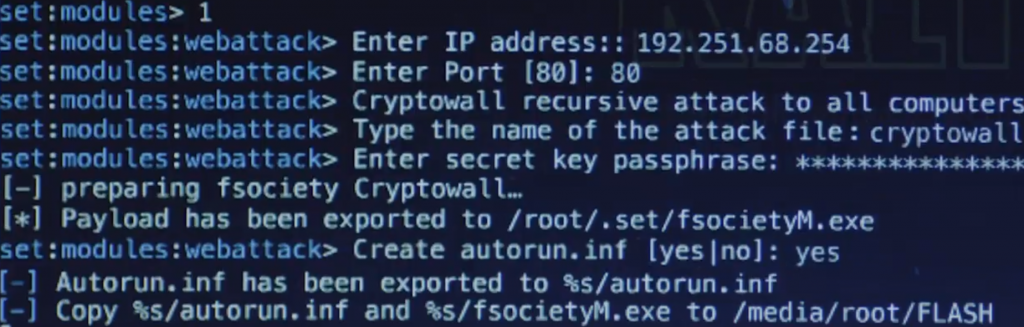

fsociety CryptoWall Ransomware / Worm Attaque

Nous avons écrit à propos de ransomware sur une base quotidienne. CryptoWall est devenu le mode de réalisation de ransomware, avec CryptoLocker, Locky, Cerber. Ransomware, également désigné comme un virus crypto, est la menace malveillante qui détient votre fichiers en otage jusqu'à ce qu'une rançon, typiquement dans Bitcoin ou une autre monnaie crypto est livré. CryptoWall de fsociety est un peu différent car il ne nécessite pas un paiement en Bitcoins et le montant demandé est montée en flèche haute - $5.9 million. Aussi, il doit être remis en personne, dans un lieu public, pas via une adresse Tor. Il est également tout à fait évident que fsociety est pas intéressé par l'argent. Un tas d'argent finit brûlé. Le but de charges malveillantes de fsociety se situe dans les domaines de moralisme pur. Ce qui est mauvais doit être puni. Ce qui est mauvais doit être révoqué. Mal Corp.

Était la boîte à outils d'ingénierie sociale Darlene utilisé réel? Une telle boîte à outils peut être acheté en ligne, pas besoin de naviguer sur le Web foncé, parce qu'il est destiné pour pentesters. Pentesters sont embauchés par les entreprises pour tester leurs systèmes et vérifier si elles sont pénétrables. Si pentesters réussissent à pénétrer un système, ils informent l'entreprise afin qu'elle puisse corriger la vulnérabilité.

Comment l'attaque ransomware a été réalisée? Nous ne sommes pas donné les détails, mais il est en quelque sorte laissé entendre que Mobley avait quelque chose à faire avec elle. Il semble avoir décroché un emploi à temps partiel dans le service informatique d'une branche E Corp. Il est facile de supposer qu'il a planté un ver il. Ce qui reste à découvert est quel type de données, le ransomware chiffré. Peu importe ce que c'était, il devait être précieux, plus précieux que presque $6 million.

Comment tous les écrans de PC à la Bank of E ne se retrouvent avec un ordinateur de bureau ransomware? Cela peut être fait par des pirates très compétents. De tels cas ont été enregistrés par des chercheurs de sécurité il y a quelque temps. Dans deux cas publiés, croit être menée par l'Iran (“Équipe anti-ADM”) et la Corée du Nord (“#GOP Hackers”), de nombreux ordinateurs des employés ont tous été compromis pour afficher un message effrayant, de façon similaire à ce qui est arrivé à M.. Robot.

la ransomware attaque fsociety était réaliste? Bien, ça dépend. Comme nous l'avons dit, nous ne sommes pas donné beaucoup de détails. Une question qui doit être posée est de savoir comment partitionné le réseau local que Mobley avait accès à été. suffisamment de données avait-il accessible à partir de ce système local? Cependant, fsociety est l'équipe de piratage qui a mis la pire société à ses genoux, de sorte que leur professionnalisme et la maniabilité est d'une certaine manière implicite.

Mis à part les hacks, de nombreuses questions que nous attendons avec impatience d'être abordés dans le premier épisode de la saison 2 sont restées sans réponse. Comme, où l'enfer est Tyrell Wellick?

Les références

https://www.hopesandfears.com/

https://www.forbes.com/

https://blog.avast.com/

https://www.theverge.com/

Ré: “la ransomware attaque fsociety était réaliste? Bien, ça dépend. Comme nous l'avons dit, nous ne sommes pas donné beaucoup de détails” — En particulier, nous ne sommes pas donné de détails sur la façon dont l'ransomware ne propage, seulement comment il a été introduit dans un premier temps (c'est à dire, le vecteur initial d'infection: une clé USB remise au “IT guy” par Darlene).

Pour se propager comme ceci, à la quantité d'ordinateurs à la fois, il y aurait la nécessité d'un ver exploiter des failles dans lesdits ordinateurs, portant le ransomware en tant que charge utile.

Oui, vous avez raison! Il est également mentionné dans l'article (Il est facile de supposer qu'il

il a planté un ver.)

Que penses tu qu'il va advenir par la suite? Qu'est-ce que les cyber-attaques que nous allons assister à?

Bien, quelque chose se produira avec l'ordinateur du “gars avec le chien” :) qui aboutiront à Elliot s'échappant de là où il est maintenant (apparemment la maison de sa mère, mais les fans théorisent que c'est en fait une prison ou un hôpital psychiatrique).

Mais si c'est une prison ou un hôpital psychiatrique.. comment se fait-il est sorti tellement? Ou est-ce dans sa tête tout recommencer?

Oui, il est dans sa tête, puisque pour lui, il s'est assis “la place de sa mère”. Mais cette mère ressemble beaucoup à une infirmière me, réellement. Aussi, tous les repas à la même cafétéria, tous les jours, avec ce même gars, qu'il n'aurait pas été en mesure de socialiser avec “dans le monde réel”. Enfin, le terrain de jeu de basket-ball est entouré par des grilles plus ou moins symboliques. Oh, et le gars avec le chien ressemble à un garde pour moi.

Il est logique quand vous mettez cette façon :) La seule chose qui me dérange est que nous avons vu le scénario tout en la tête joue dans la première saison.. L'histoire obtiendrait assez répétitif… Mais il est logique quand même!