Noël approche! Malheureusement, dans les domaines de la fraude de logiciels malveillants et cyber, la venue des vacances d'hiver porte une teinte d'amertume. Il est à cette époque de l'année où l'activité cybercriminel touche le plafond. Cela étant dit, il devrait venir à personne surprise de cette Locky ransomware est relancé une nouvelle fois, dans une toute nouvelle campagne qui pourrait facilement être suivi par plus d'activités pour le compte des opérateurs de LOCKY.

en relation: Android Banking Trojan vole l'argent des utilisateurs bancaires en ligne

Outre ransomware, Les utilisateurs d'Android doivent être vigilants car l'hiver supplémentaire semble être le moment le plus favori pour les logiciels malveillants bancaire. Noël peut être un mois, mais nous constatons déjà une légère hausse dans les campagnes Android ciblant célèbres banques. chercheurs Fortinet déjà divulgué une telle campagne qui cible 15 différentes applications bancaires mobiles pour les banques allemandes. Il est tout à fait possible que les banques supplémentaires ou d'autres organisations pourraient être ajoutées dans les prochaines versions de ce logiciel malveillant, écrivent les chercheurs.

Ce malware bancaire est conçu pour voler des informations de connexion de 15 différentes applications bancaires mobiles pour les banques allemandes. Il a également la capacité de résister à des applications mobiles anti-virus, ainsi que Hinder 30 différents programmes anti-virus et les empêcher de lancer.

Comment le logiciel malveillant installé sur un appareil Android?

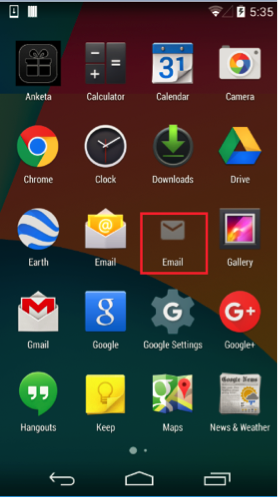

Apparemment, les logiciels malveillants pose comme une application e-mail. Une fois qu'il est installé, une icône apparaît dans le lanceur. Voici comment il ressemble:

Après l'installation de l'application malveillante, dispositif des droits d'administrateur sont accordés. Lorsque l'utilisateur lance une application bancaire ciblée, le logiciel malveillant envoie une requête via le protocole HTTPS à son serveur de commande et de contrôle pour la charge utile. Le C&serveur C répond avec une fausse page de connexion personnalisée. L'application malveillante affiche une superposition d'écran de connexion au-dessus de conçu l'application légitime. Ceci est en effet comment l'application malveillante recueille les informations d'identification bancaires saisies. En outre, les cyber-criminels ont créé un écran de connexion différent pour chacune des banques ciblées.

en relation: DressCode Android Malware et ses dangers pour les utilisateurs

Le logiciel malveillant est également conçu pour cacher l'icône du lanceur. Voilà pourquoi les victimes peuvent croire qu'ils ont échoué à installer l'application. Alors que dans l'arrière-plan, cependant, le malware va essayer de prévenir environ 30 différentes applications anti-virus mobiles de lancement. Le logiciel malveillant sera également

- Collecter des données sur le dispositif;

- Recueillir l'application installée perdue;

- Envoyez le tout à la C&Serveur C;

- Attendre d'autres instructions.

Selon les chercheurs Fortinet, le logiciel malveillant peut intercepter les messages SMS, envoyer des messages texte de masse, mettre à jour la liste des applications ciblées, et définir un nouveau mot de passe pour le périphérique. Le logiciel malveillant pourrait également être en mesure d'autres activités malveillantes.

Une chose que le malware n'est pas encore capable de voler est des données de carte de crédit, mais cela pourrait aussi être ajouté à son ensemble de compétences.

Comment les victimes peuvent supprimer l'application malveillante?

Les utilisateurs touchés doivent d'abord désactiver l'appareil du Malware droits admin. Cela se fait en Paramètres -> Sécurité -> Administrateurs de périphériques -> Périphérique d'administration -> Deactivate. Les victimes doivent alors désinstaller le logiciel malveillant avec l'aide de Android Debug Bridge via l'utilisation « ADB désinstallation [nom du paquet]».