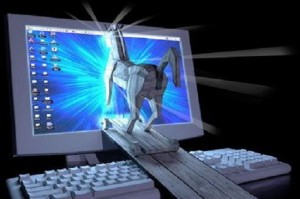

L'équipe de préparation informatique américain urgence (TRUE) a émis un avertissement lundi sur une campagne e-mail malveillant livrer le cheval de Troie bancaire Dyre, Dyreza. Les messages malveillants ont été détectés dans le milieu du mois, et il n'y a pas démographique particulier visé par les cybercriminels.

L'équipe de préparation informatique américain urgence (TRUE) a émis un avertissement lundi sur une campagne e-mail malveillant livrer le cheval de Troie bancaire Dyre, Dyreza. Les messages malveillants ont été détectés dans le milieu du mois, et il n'y a pas démographique particulier visé par les cybercriminels.

La vulnérabilité New Dyre attaque exploite dans Adobe Reader

Plusieurs variantes de l'attaque ont été distingués à ce jour. Ils varient dans le thème de l'e-mail, l'adresse de l'expéditeur et les exploits utilisés. Encore, ils ont tous le même objectif - à attirer l'utilisateur à ouvrir le fichier joint corrompu qui prétend être une facture sous la forme d'un fichier PDF. La pièce jointe malveillante, Invoice621785.pdf, contient exploits de vulnérabilités dans Adobe Reader. Ceci permet aux utilisateurs d'ordinateurs avec des versions plus anciennes et non corrigées du lecteur la cible parfaite.

CVE-2013-2729 est l'un des vulnérabilités permet l'exécution de code arbitraire dans Adobe Acrobat et Reader version plus tôt que 9.5.5, 10.1.7, 11.0.03.

La première fois que le Dyre chevaux de Troie bancaires a été repéré était en Janvier de cette année et a été associé à de nombreuses campagnes malveillants depuis. Un des plus populaires est la attaque contre les clients de Salesforce en Septembre.

Dyre Test période de l'été

Le but principal de la Dyre de Troie est de collecter bancaires identifiants de connexion et les envoyer à l'opérateur. Aurait, il a été adapté pour voler aussi d'autres types d'informations d'identification récents. La banque Dyre Dans une récente attaque le cheval de Troie a inclus sites Bitcoin sur sa cible liste dans le fichier de configuration.

Campagnes, fournir la Dyre de Troie ont été actifs tout l'été. La pièce a été inclus dans les emails de phishing, prétendant être envoyé par l'institution financière JP Morgan. Un autre e-mail de phishing prétendait être une notification de message vocal.

Des experts révèlent que le cheval de Troie a été amélioré récemment et est actuellement en utilisant son propre certificat SSL qui lui fournit une communication sécurisée avec le C&C serveur et cacher le trafic malveillant.

Les utilisateurs sont invités à redoubler de prudence quand ils reçoivent des e-mails non sollicités et être attentif à l'orthographe et de grammaire dans les messages. Spécialistes soulignent que la présence de Google Update Service pourrait être un signe d'infection.