À l'ère du numérique, les escroqueries par courrier électronique ont rapidement évolué, de plus en plus sophistiqué et difficile à reconnaître. Parmi les plus alarmants figurent les “Bonjour Perv” escroqueries par courriel, semer la peur dans le cœur de nombreuses personnes en menaçant de révéler leurs activités en ligne.

Cette forme de extorsion numérique utilise des tactiques psychologiques pour manipuler les victimes et les amener à payer, exigeant souvent une rançon en Bitcoin. Notre guide complet fera la lumière sur les mécanismes derrière ces escroqueries, leur évolution, et, le plus important, comment vous protéger pour éviter de devenir une cible.

En restant informé et en tirant parti des outils de sécurité, comme SpyHunter, vous pouvez faire face à ces menaces en toute confiance et maintenir votre sécurité en ligne.

Résumé de l'arnaque HelloPerv

| Type | E-mail Message Scam |

| brève description | Une arnaque qui essaie de vous faire peur en payer les frais de rançon pour une violation supposée de votre vie privée. |

| Symptômes | Vous recevez un message électronique qui essaie de vous tromper en pensant que vous avez été enregistré en se masturbant. |

| Méthode de distribution | Email Messages de spam, Sites suspectes |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

Compréhension “Bonjour Perv” Les fraudes par courriel: Un bref aperçu

Les escroqueries par courrier électronique sont un problème persistant à l’ère numérique, évoluer au rythme des avancées technologiques. Une de ces tactiques trompeuses est la “Bonjour Perv” email escroquerie, ce qui crée une préoccupation pressante pour de nombreuses personnes en ligne.

Cette arnaque, comme beaucoup d'autres, exploite la peur et le potentiel d’embarras public pour extorquer de l’argent aux victimes. En comprenant les mécanismes et les implications de ces escroqueries, les individus peuvent mieux se protéger contre les cybercriminels.

Qu'est-ce qu'un “Bonjour Perv” ARNAQUES?

La “Bonjour Perv” l'arnaque par courrier électronique est une forme de sextorsion. Dans cette escroquerie, les cybercriminels envoient des e-mails menaçants à leurs victimes, prétendant avoir obtenu des vidéos ou des images compromettantes.

Ces e-mails affirment souvent que les cybercriminels ont enregistré les destinataires via la webcam de leur ordinateur alors qu'ils visitaient des sites Web pour adultes..

Les arnaqueurs alors exiger une rançon, typiquement dans Bitcoin, menacer de divulguer le matériel compromettant aux contacts de la victime si leurs demandes ne sont pas satisfaites. Il est crucial de reconnaître que ces affirmations sont presque toujours sans fondement, conçu pour contraindre les victimes à payer par peur et par désespoir.

L'évolution de “Bonjour Perv” Escroqueries par courrier électronique au fil des ans

Au cours des années, la “Bonjour Perv” les escroqueries par courrier électronique ont évolué en termes de complexité et de tactique. Initialement, ces escroqueries étaient relativement simples, avec des menaces générales envoyées en masse, dans l'espoir de piéger des victimes sans méfiance. Cependant, à mesure que la sensibilisation du public s'est accrue, il en va de même pour la sophistication de ces escroqueries.

Les itérations modernes peuvent inclure des informations personnelles, tels que des mots de passe ou des numéros de téléphone, obtenu du précédent violations de données, pour crédibiliser les menaces. Plus, le langage et la structure des emails sont devenus plus convaincants, ce qui rend de plus en plus difficile pour les destinataires de les distinguer des menaces légitimes.

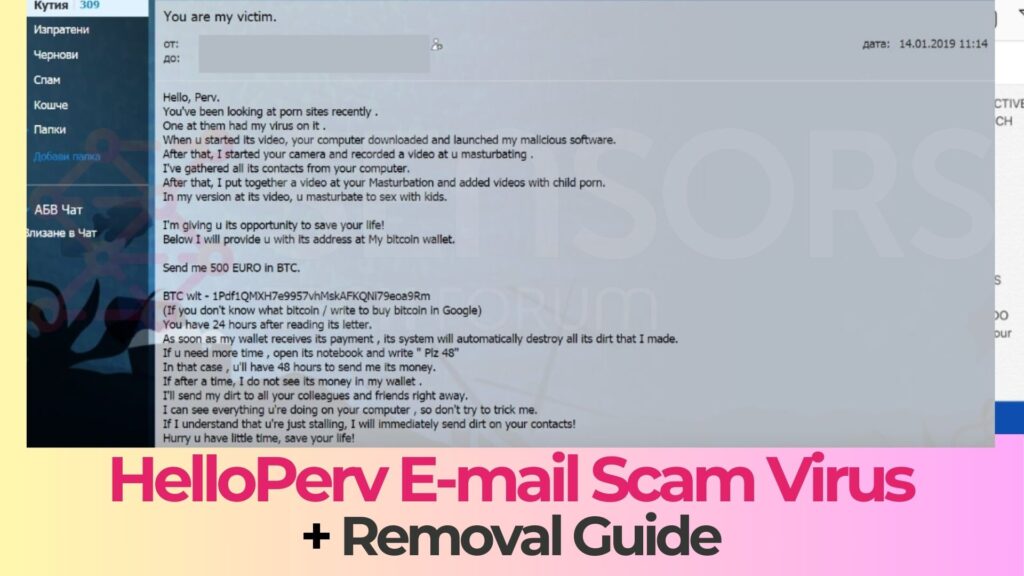

L'une des escroqueries a le message suivant aux victimes:

Sujet: Tu es ma victime.

Bonjour, Perv.

Vous avez été à la recherche sur les sites porno récemment .

L'un d'eux avait mon virus sur elle .

Lorsque u a commencé sa vidéo, votre ordinateur téléchargé et lancé mon logiciel malveillant.

Après cela, J'ai commencé votre appareil photo et enregistré une vidéo à u masturber .

J'ai rassemblé tous ses contacts depuis votre ordinateur.

Après cela, Je mets ensemble une vidéo à votre Masturbation et a ajouté des vidéos avec enfant porno.

Dans ma version à sa vidéo, u masturber le sexe avec les enfants.

Je donne u la possibilité de sauver la vie!

Ci-dessous je fournirai u avec son adresse à mon porte-monnaie Bitcoin.

Envoi moi 500 EURO à BTC.

BTC WLT – 1Pdf1QMXH7e9957vhMskAFKQNi79eoa9Rm, 1JVMTup4zuS1JMGXAYYRgvyr2PUmNnY6g2

(Si vous ne savez pas ce que Bitcoin / écrire à acheter Bitcoin dans Google)

Tu as 24 heures après avoir lu sa lettre.

Dès que mon portefeuille reçoit son paiement , son système détruira automatiquement toute sa saleté que je fait.

Si u besoin de plus de temps , ouvrir son bloc-notes et écrire ” plz 48″

Dans ce cas , u'll ont 48 heures pour me envoyer son argent.

Si après un certain temps, Je ne vois pas son argent dans mon portefeuille .

Je vais envoyer ma saleté à tous tout de suite vos collègues et amis.

Je peux tout voir u're faire sur votre ordinateur , alors ne pas essayer de me tromper.

Si je comprends que u're juste stabulation, Je vous enverrai immédiatement la saleté sur vos contacts!

Dépêchez-u ont peu de temps, sauve ta vie!

En outre, les méthodes de distribution se sont élargies au-delà des simples envois d'e-mails. Plateformes de médias sociaux et ciblées phishing les campagnes sont devenues de nouveaux vecteurs de ces arnaques, permettre aux criminels de personnaliser leur approche et potentiellement d'augmenter leur taux de réussite.

Malgré ces progrès, le conseil de base reste le même: les destinataires de tels e-mails doivent faire preuve de prudence, vérifier la légitimité de toute menace, et utilisent un logiciel de sécurité fiable pour protéger leurs appareils.

Pour tous ceux qui craignent d'être victimes de stratagèmes comme le “Bonjour Perv” arnaque, l'utilisation d'un outil de sécurité robuste comme SpyHunter peut offrir une couche de protection supplémentaire. SpyHunter est conçu pour détecter et supprimer les menaces de logiciels malveillants, offrir une tranquillité d'esprit aux utilisateurs naviguant dans un environnement numérique complexe. En restant informé de la nature de ces escroqueries et en protégeant de manière proactive votre présence en ligne, vous pouvez réduire considérablement le risque d'être extorqué par de telles campagnes malveillantes.

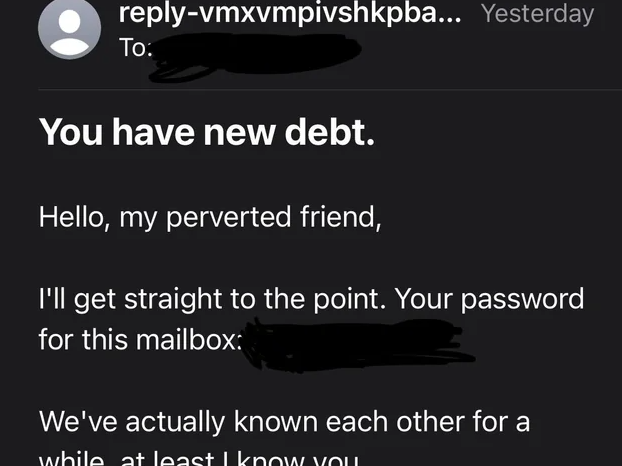

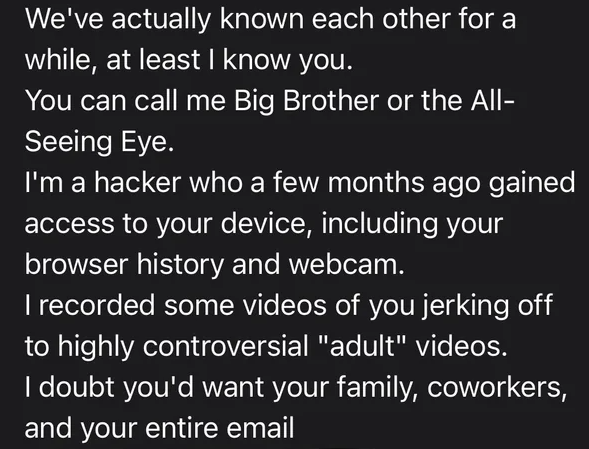

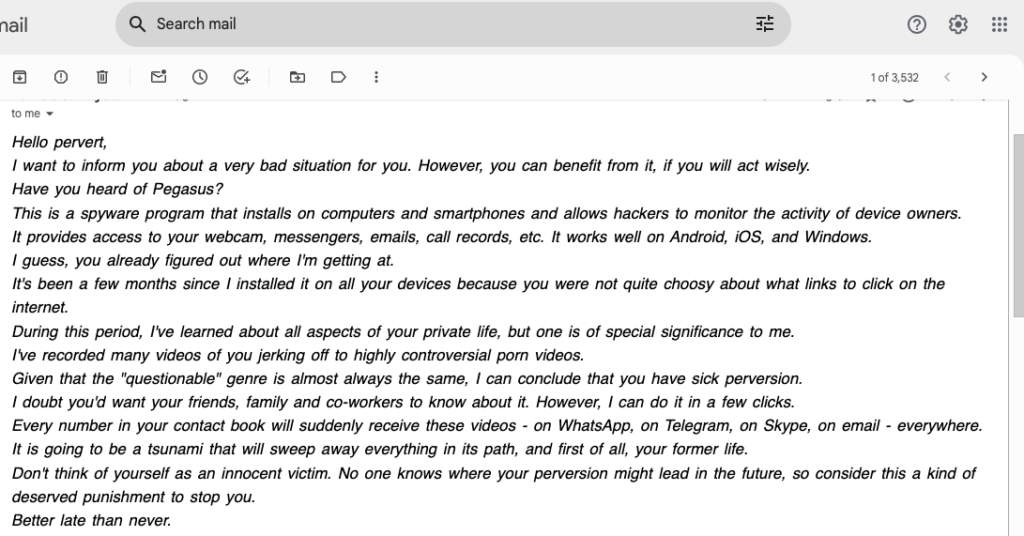

L'autre version de l'arnaque contient le message suivant:

Sujet: salut perv. Je vous masturber enregistré! J'ai capturé '*********.mp4'!

ATTN: *********

CE N'EST PAS UNE BLAGUE – JE SUIS MORT DE GRAVES!

salut perv,

La dernière fois que vous avez visité un site p0rnographic avec des adolescents,

vous avez téléchargé et installé le logiciel I développé.Mon programme a tourné sur votre appareil photo et enregistré

le processus de votre masturbation.Mon logiciel a également téléchargé tous vos e-mails listes de contacts

et une liste de vos amis sur Facebook.J'ai les deux '*********.mp4’ avec votre masturbation

ainsi qu'un fichier avec tous vos contacts sur mon disque dur.Vous êtes très perverti!

Si vous me voulez supprimer à la fois les fichiers et de garder le secret,

vous devez me faire parvenir le paiement Bitcoin. Je te donne 72 heures de paiement.Si vous ne savez pas comment envoyer Bitcoins, visitez Google.

Envoyer 2.000 USD à cette adresse Bitcoin immédiatement:

(copier et coller)

1 BTC = 3,580 USD en ce moment, donc envoyer exactement 0.567380 BTC

à l'adresse indiquée ci-dessus.

L'anatomie d'un e-mail frauduleux de sextorsion

Les e-mails frauduleux de sextorsion sont un type de cybercriminalité qui manipule les victimes par la peur en prétendant détenir des informations compromettantes.. Ces e-mails suivent généralement un cadre détaillé conçu pour semer la panique, honte, et un sentiment d'urgence, pousser le destinataire à effectuer un paiement précipité, habituellement dans Bitcoin. Comprendre l’anatomie de ces escroqueries est crucial pour les reconnaître et les éviter.

Éléments clés que les fraudeurs utilisent pour susciter la peur

Les emails de sextorsion les plus efficaces exploitent les émotions humaines avec précision. Voici un aperçu plus approfondi de la façon dont ils procèdent:

- Provoquer des émotions: Les fraudeurs rédigent des e-mails pour exploiter les craintes fondamentales concernant la vie privée et la réputation. En alléguant la possession de vidéos ou de photos intimes et en menaçant de les diffuser, ces emails créent un état de panique et de détresse.

- Urgence et demande: Un e-mail frauduleux typique comprendra une demande de paiement avec un délai serré, habituellement 24-48 heures, pour empêcher la prétendue distribution de matériel compromettant. Ce sentiment d’urgence laisse peu de temps à la réflexion rationnelle, pousser le destinataire à agir à la hâte.

- Paiement Bitcoin: Les demandes de paiement sont souvent faites en Bitcoin pour éviter le traçage. La spécificité de l’adresse du portefeuille Bitcoin, couplé à un montant de paiement précis, ajoute une couche trompeuse d'authenticité à l'arnaque.

- Confidentialité: Ces e-mails déconseillent généralement de contacter les autorités ou de demander de l'aide., tenter d'isoler la victime et l'empêcher de remettre en question la validité de l'arnaque.

En se familiarisant avec ces tactiques courantes, les individus peuvent mieux se défendre contre la manipulation émotionnelle employée par les fraudeurs de sextorsion.

Caractéristiques distinctives de l'arnaque et. E-mails légitimes

Il peut être difficile d'identifier les escroqueries de sextorsion, surtout lorsqu'ils contiennent des informations apparemment personnelles. Cependant, certaines caractéristiques peuvent aider à différencier une arnaque d'une menace légitime:

- Imprécision: Même si un e-mail frauduleux peut à première vue sembler personnalisé, il manque généralement de détails spécifiques sur les preuves alléguées. Cette nature non spécifique est une caractéristique des tentatives d’escroquerie produites en masse..

- Contenu chargé d'erreurs: Les e-mails de sextorsion contiennent souvent des erreurs grammaticales et des formulations inhabituelles, qui peuvent être des signaux d'alarme. Les entreprises ou entités légitimes relisent généralement leur communication de manière approfondie.

- Pièces jointes ou liens suspects: Les entités légitimes n'enverront pas d'e-mails non sollicités contenant des pièces jointes ou des liens exigeant une action immédiate. Plutôt, ils fourniront une méthode de vérification sécurisée. E-mails frauduleux, d'autre part, peut inclure des liens dangereux destinés à infecter votre appareil avec des logiciels malveillants.

- Méthodes de paiement inhabituelles: Tout problème légitime concernant les violations de confidentialité ou de sécurité n'exigera pas de paiement en crypto-monnaie.. Ce mode de paiement est privilégié par les fraudeurs en raison de sa difficulté à retracer.

Lorsque vous traitez des e-mails suspects, c'est essentiel de abordez-les avec scepticisme. Si vous soupçonnez une tentative de sextorsion, l'utilisation d'un logiciel de sécurité comme SpyHunter peut fournir une couche de défense supplémentaire en détectant et en supprimant les logiciels malveillants qui pourraient compromettre votre sécurité en ligne.

Rappelez-vous, le but des e-mails frauduleux est exploiter la peur d’être exposé et la honte pour soutirer de l’argent. En restant informé et vigilant, vous pouvez vous protéger pour ne pas devenir une victime. Vérifiez la légitimité de toute réclamation alarmante par un contact direct avec l'entreprise ou l'entité prétendument impliquée et ne vous précipitez jamais pour effectuer un paiement paniqué..

Tactiques courantes utilisées dans “Bonjour Perv” Les fraudes par courriel

La “Bonjour Perv” email escroquerie, une forme de sextorsion, emploie diverses tactiques conçu pour intimider, menacer, et finalement tromper le destinataire en lui faisant payer une rançon, généralement sous forme de Bitcoin.

Ces tactiques exploitent la manipulation psychologique et exploitent les craintes d’embarras public et de répercussions juridiques.. Comprendre ces stratégies communes peut permettre aux individus de reconnaître ces menaces et d’y répondre efficacement..

- Appel à la peur: Les fraudeurs concoctent un récit qui exploite la peur du destinataire d'être publiquement humilié ou exposé s'il visite des sites Web pour adultes.. Ils affirment avoir enregistré des vidéos ou détenir d'autres preuves incriminantes qui, si divulgué, nuirait à la réputation du destinataire.

- Urgence: Ces e-mails incluent souvent un délai serré dans lequel le paiement doit être effectué, susciter un sentiment d'urgence. Cette tactique pousse le destinataire à agir rapidement, idéalement sans prendre le temps de remettre en question la légitimité de l'arnaque ou de consulter d'autres.

- Anonymat: En exigeant un paiement en Bitcoin, les escrocs se cachent derrière le voile de l'anonymat relatif de la crypto-monnaie, ce qui rend difficile la traçabilité du paiement jusqu'à un individu.

- Fabrication technique: Les e-mails peuvent contenir un jargon technique ou des allégations de capacités logicielles sophistiquées visant à convaincre les destinataires que la menace est authentique et que l'escroc possède les preuves prétendument basées sur des logiciels malveillants..

La guerre psychologique derrière les escroqueries par courrier électronique

Escroqueries par e-mail comme “Bonjour Perv” sont méticuleusement conçus pour exploiter la psychologie humaine contre la victime. Les fraudeurs comprennent que la simple suggestion de surveillance et d'exposition, couplé à la légitimité perçue de leurs revendications, peut suffire à susciter la peur, honte, et panique.

Cette manipulation psychologique est au cœur du succès des escroqueries de sextorsion, pousser les individus vers des actions irrationnelles, en particulier, pour compléter des informations spécifiques demandes de paiement. La clé pour contrecarrer ces tentatives réside dans la reconnaissance des signes de manipulation et dans la réaction avec un scepticisme éclairé plutôt que par la peur..

Pourquoi les fraudeurs privilégient-ils le Bitcoin comme moyen de paiement?

Le Bitcoin et d'autres crypto-monnaies sont les méthodes de paiement préférées pour les escroqueries par sextorsion pour plusieurs raisons., la clé d'entre eux étant l'anonymat qu'ils offrent. Contrairement aux transactions financières traditionnelles, Les paiements Bitcoin peuvent être effectués et reçus sans révéler les utilisateurs’ identités, ce qui rend extrêmement difficile pour les autorités de retrouver les fraudeurs.

Aussi, Les transactions Bitcoin sont irréversibles, s'assurer qu'une fois le paiement effectué, la victime ne peut pas récupérer ses fonds, même en réalisant l'arnaque. Cette combinaison d'anonymat et de finalité fait du Bitcoin un outil attrayant pour les escrocs qui cherchent à exploiter leurs victimes sans laisser de trace écrite..

Étapes à suivre si vous avez reçu un “Bonjour Perv” Email

Recevoir un “Bonjour Perv” le courrier électronique peut être déstabilisant, susciter la peur et la confusion. Même si la réaction immédiate pourrait être la panique, il est crucial de rester calme et d'aborder la situation avec un esprit clair. Agir à la hâte peut compliquer les choses, vous rendant vulnérable à d’autres escroqueries. Suivez ces étapes pour sécuriser vos informations et la tranquillité de votre succession.

Actions immédiates pour assurer votre sécurité

- Ne répondez pas et ne payez pas: La première règle est de ne pas s'engager. Répondre ou payer la rançon demandée ne fait que vous considérer comme une cible vulnérable pour de futures escroqueries..

- Supprimer l'e-mail:

Supprimez l'e-mail frauduleux de votre boîte de réception. Cela évite les interactions accidentelles à l'avenir et vous aide à passer à autre chose..

- Analysez votre système: Utilisez un outil anti-malware réputé comme SpyHunter pour analyser votre système à la recherche de tout logiciel malveillant qui aurait pu être installé à votre insu.. Cela garantit que votre système est propre et protégé contre les menaces cachées.

- Modifier les mots de passe compromis: Si l'e-mail comprend un mot de passe que vous reconnaissez, changez-le immédiatement avec tout autre compte utilisant des mots de passe identiques ou similaires. Optez pour du fort, mots de passe uniques pour chaque compte.

- Contactez votre banque: Si vous avez récemment partagé des informations financières ou si vous soupçonnez des transactions non autorisées, contactez votre banque pour l'alerter d'une fraude potentielle. Cela peut éviter des pertes financières et sécuriser vos comptes.

Protéger vos informations personnelles après une tentative d'arnaque

Une fois que vous avez géré les conséquences immédiates d'un “Bonjour Perv” arnaque email, il est essentiel de prendre des mesures pour protéger vos informations personnelles de manière plus large.

- Activer l'authentification multifacteur (MFA): Activez MFA sur toutes les plateformes qui le proposent. Cela ajoute une couche de sécurité supplémentaire, ce qui rend plus difficile pour les attaquants d'obtenir un accès non autorisé.

- Rester informé: Renseignez-vous sur les escroqueries en ligne courantes et les dernières menaces de cybersécurité. La connaissance est un outil puissant pour prévenir de futures attaques.

- Mettre régulièrement à jour le logiciel: Assurez-vous que tous vos logiciels sont à jour, y compris les systèmes d'exploitation et les programmes antivirus. Les logiciels obsolètes peuvent être vulnérables aux attaques.

- Soyez prudent avec les téléchargements: Évitez de télécharger des logiciels ou d'ouvrir des pièces jointes provenant de sources inconnues. Ceux-ci peuvent contenir des logiciels malveillants destinés à compromettre votre système ou à voler des informations personnelles..

- Utilisez un logiciel antivirus de confiance: Une solution antivirus robuste comme SpyHunter peut protéger votre vie numérique en détectant et en supprimant les logiciels malveillants., et fournir une protection en temps réel contre les menaces.

En suivant ces étapes et en restant vigilant, vous pouvez réduire considérablement votre risque d'être victime de “Bonjour Perv” et autres escroqueries par courrier électronique. Il est important de se rappeler que ces menaces visent à provoquer la panique pour obscurcir votre jugement.. Garder la tête froide et prendre des mesures décisives est votre meilleure défense.

Mesures préventives pour éviter les escroqueries par courrier électronique

Dans un monde en ligne rempli d'escroqueries et phishing tentatives, prendre des mesures proactives pour protéger votre courrier électronique est plus important que jamais. En mettant en œuvre quelques stratégies simples, vous pouvez réduire considérablement le risque d'être victime de ces efforts malveillants. Voici comment vous protéger, ainsi que votre identité numérique, des intrusions indésirables.

Renforcer la sécurité des e-mails: Trucs et astuces

L'amélioration de la sécurité de votre messagerie est la première ligne de défense contre les cybermenaces. Commencez par utiliser des mots de passe forts et uniques pour chacun de vos comptes. Cela peut sembler un conseil basique, mais c'est crucial pour maintenir une sécurité forte. Optez pour des mots de passe qui combinent des lettres, Nombres, et les symboles. Il est tout aussi important de permettre l’authentification à deux facteurs (2FA) sur tous les comptes qui le proposent. Cela ajoute une couche de protection supplémentaire, rendant plus difficile pour les pirates informatiques d'obtenir un accès non autorisé à vos informations personnelles.

- Mettre régulièrement à jour vos mots de passe et éviter d'utiliser le même mot de passe sur plusieurs sites.

- Méfiez-vous des courriels non sollicités, surtout ceux qui demandent des informations personnelles ou financières.

- Utilisez des filtres de messagerie et des paramètres de sécurité pour filtrer les e-mails potentiellement dangereux.

- Soyez sélectif quant à l'endroit où vous partagez votre adresse e-mail, surtout sur les sites Web et les forums en ligne.

Comment éduquer vos amis et votre famille sur les escroqueries par courrier électronique

Se protéger contre les escroqueries par courrier électronique est une chose, mais il est tout aussi important de vous assurer que vos amis et votre famille savent également comment assurer leur sécurité en ligne.. Commencez par partager vos connaissances sur la reconnaissance tentatives de phishing. Les indicateurs clés incluent les pièces jointes inattendues, URL mal orthographiées, et demandes de renseignements personnels. Encouragez-les à remettre en question la légitimité de tout e-mail qui semble inapproprié’ et de vérifier l'expéditeur par d'autres moyens si nécessaire.

- Partagez des histoires d'escroqueries courantes pour rendre les dangers plus compréhensibles et plus compréhensibles..

- Apprenez-leur à revérifier les URL et les adresses e-mail des expéditeurs avant de cliquer sur des liens ou des pièces jointes.

- Suggérer d'installer un logiciel de sécurité fiable, comme SpyHunter, qui peut offrir une couche de protection supplémentaire en identifiant et en supprimant les menaces malveillantes.

Pourquoi mettre régulièrement à jour votre logiciel est crucial

Un aspect souvent négligé de la sécurité numérique est l’importance de maintenir les logiciels à jour.. Cela va au-delà du simple système d’exploitation; il inclut toutes les applications et notamment votre logiciel antivirus. Les développeurs publient fréquemment des mises à jour et des correctifs pour remédier aux vulnérabilités que les cybercriminels pourraient exploiter.. En configurant votre logiciel pour qu'il se mette à jour automatiquement, vous pouvez vous assurer que vous utilisez toujours la version la plus sécurisée.

- Les mises à jour logicielles régulières aident à vous protéger contre les dernières menaces en corrigeant les failles de sécurité.

- Rechercher des mises à jour sur tous les appareils, y compris les smartphones et les tablettes, car ceux-ci peuvent également être ciblés par des fraudeurs.

- Pensez à utiliser une solution de sécurité dédiée comme SpyHunter, qui est constamment mis à jour pour lutter contre le paysage des menaces en constante évolution, garantir que votre système reste protégé contre les escroqueries potentielles par courrier électronique.

En adoptant ces mesures simples mais efficaces, vous pouvez créer un système de défense robuste contre les escroqueries par courrier électronique, protéger à la fois vos informations personnelles et celles de vos proches. Rappelez-vous, rester informé et prudent est votre meilleure arme dans la lutte continue contre les cybermenaces.

Mise en œuvre de pratiques de sécurité robustes pour une protection à long terme

À une époque où les menaces numériques menacent à chaque coin de rue, l'établissement de pratiques de sécurité solides est crucial pour protéger les informations personnelles et sensibles contre les fraudeurs et les cybercriminels. L’une des mesures les plus simples mais aussi les plus efficaces que vous puissiez prendre est de garantir que votre hygiène numérique est impeccable.. Cela inclut la mise à jour régulière de vos mots de passe, être vigilant sur les liens et pièces jointes sur lesquels vous cliquez, et rester informé des dernières tendances et menaces en matière de cybersécurité. Il ne s'agit pas seulement de vous protéger contre les menaces immédiates, mais également de jeter les bases qui garantissent la sécurité de votre présence numérique sur le long terme..

Utiliser l'authentification multifacteur: Un incontournable

Authentification multifacteur (MFA) ajoute une couche de sécurité supplémentaire qui va au-delà du modèle traditionnel de nom d'utilisateur et de mot de passe. En exigeant au moins deux méthodes de vérification, comme un mot de passe combiné à un code de message texte ou un facteur biométrique, MFA garantit que même si un identifiant est compromis., les utilisateurs non autorisés ne peuvent pas facilement accéder à vos comptes. Configuration de MFA sur tous vos comptes critiques, y compris les e-mails, bancaire, et les médias sociaux, réduit considérablement le risque d’usurpation d’identité et d’accès non autorisé.

- Commencez avec les comptes essentiels: Commencez par sécuriser vos comptes les plus sensibles, comme le courrier électronique et les services bancaires en ligne, pour garantir qu'ils sont protégés contre tout accès non autorisé.

- Explorer les options d'authentification: De nombreux services proposent diverses formes de MFA. Choisissez-en un qui équilibre sécurité et commodité, comme les applications d'authentification, qui sont généralement plus sécurisés que les codes SMS.

- Examen et mise à jour réguliers: Prenez l'habitude de vérifier et de mettre à jour périodiquement vos paramètres MFA pour éviter toute nouvelle vulnérabilité..

Le rôle d’un logiciel antivirus complet dans la prévention des arnaques

Le logiciel antivirus joue un rôle central dans le maintien de votre sécurité en ligne. Les programmes antivirus efficaces font bien plus que simplement rechercher et supprimer les logiciels malveillants; ils offrent une protection en temps réel contre un large éventail de menaces, y compris les virus, les logiciels espions, ransomware, et attaques de phishing. Avec de nouvelles menaces développées quotidiennement, disposer d'une solution antivirus complète et régulièrement mise à jour n'est pas négociable pour quiconque cherche à protéger son environnement numérique.

- Choisir le bon antivirus: Optez pour un logiciel antivirus réputé qui offre une protection complète contre les menaces. Envisagez des fonctionnalités telles que l'analyse en temps réel, Mises à jour automatiques, et la possibilité de repérer et de bloquer les tentatives de phishing.

- Analyses périodiques: En plus de la protection en temps réel, planifier des analyses régulières du système complet pour détecter toutes les menaces qui auraient pu passer entre les mailles du filet.

- Maintenir une protection à jour: Assurez-vous que votre logiciel antivirus est toujours mis à jour avec la dernière version. Les cybercriminels font constamment évoluer leurs tactiques, et rester à jour signifie que vous êtes protégé contre les dernières menaces.

Pour ceux qui recherchent une couche de protection avancée, SpyHunter propose une solution robuste conçue pour détecter, retirer, et bloquer les logiciels malveillants, programmes potentiellement indésirables (PUP), et autres objets malveillants. En intégrant une technologie de pointe, SpyHunter garantit que votre sécurité numérique n'est jamais compromise.

Détection des logiciels malveillants et frauduleux: Protégez vos appareils

À l’heure où l’environnement numérique devient de plus en plus complexe, garder une longueur d'avance sur les logiciels malveillants et les logiciels frauduleux est crucial pour protéger les données personnelles et organisationnelles. Ces types de logiciels malveillants sont conçus pour s'infiltrer, dommage, ou obtenir un accès non autorisé à votre système informatique, conduisant souvent au vol ou à la perte de données. Reconnaître les indicateurs de logiciels malveillants et frauduleux peut vous aider à prendre des mesures rapides pour prévenir tout dommage potentiel..

Les logiciels malveillants peuvent se manifester sous plusieurs formes, y compris les virus, vers, chevaux de Troie, et ransomware. Les signes typiques d'une infection incluent un ralentissement soudain des performances de l'ordinateur., publicités pop-up inattendues, et l'apparition d'applications ou de fichiers inconnus. Pop-ups frauduleux, souvent rencontré via des e-mails de phishing, incite les utilisateurs à compromettre leur sécurité. Méfiez-vous des e-mails demandant des informations sensibles, messages menaçants exigeant une action immédiate, ou des offres qui semblent trop belles pour être vraies.

Pour repérer efficacement les activités malveillantes, soyez vigilant aux changements dans les performances de votre système et maintenez

- Fenêtres

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft bord

- Safari

- Internet Explorer

- Arrêter les pop-ups push

How to Remove Hello Perv from Windows.

Étape 1: Scan for Hello Perv with SpyHunter Anti-Malware Tool

Étape 2: Démarrez votre PC en mode sans échec

Étape 3: Uninstall Hello Perv and related software from Windows

Étapes de désinstallation pour Windows 11

Étapes de désinstallation pour Windows 10 et versions plus anciennes

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Étape 4: Nettoyer tous les registres, Created by Hello Perv on Your PC.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, created by Hello Perv there. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Video Removal Guide for Hello Perv (Fenêtres).

Get rid of Hello Perv from Mac OS X.

Étape 1: Uninstall Hello Perv and remove related files and objects

Votre Mac vous affichera une liste des éléments qui démarrent automatiquement lorsque vous vous connectez. Look for any suspicious apps identical or similar to Hello Perv. Vérifiez l'application que vous voulez arrêter de courir automatiquement puis sélectionnez sur le Moins ("-") icône pour cacher.

- Aller à Chercheur.

- Dans la barre de recherche tapez le nom de l'application que vous souhaitez supprimer.

- Au-dessus de la barre de recherche changer les deux menus déroulants à "Fichiers système" et "Sont inclus" de sorte que vous pouvez voir tous les fichiers associés à l'application que vous souhaitez supprimer. Gardez à l'esprit que certains des fichiers ne peuvent pas être liés à l'application de manière très attention quels fichiers vous supprimez.

- Si tous les fichiers sont liés, tenir la ⌘ + A boutons pour les sélectionner, puis les conduire à "Poubelle".

In case you cannot remove Hello Perv via Étape 1 au dessus:

Si vous ne trouvez pas les fichiers de virus et des objets dans vos applications ou d'autres endroits que nous avons indiqués ci-dessus, vous pouvez rechercher manuellement pour eux dans les bibliothèques de votre Mac. Mais avant de faire cela, s'il vous plaît lire l'avertissement ci-dessous:

Vous pouvez répéter la même procédure avec les autres Bibliothèque répertoires:

→ ~ / Library / LaunchAgents

/Bibliothèque / LaunchDaemons

Pointe: ~ est-il sur le but, car elle conduit à plus LaunchAgents.

Étape 2: Scan for and remove Hello Perv files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as Hello Perv, la méthode recommandée pour éliminer la menace est à l'aide d'un programme anti-malware. SpyHunter pour Mac propose des fonctionnalités de sécurité avancées ainsi que d'autres modules qui amélioreront la sécurité de votre Mac et le protégeront à l'avenir.

Video Removal Guide for Hello Perv (Mac)

Remove Hello Perv from Google Chrome.

Étape 1: Démarrez Google Chrome et ouvrez le menu déroulant

Étape 2: Déplacez le curseur sur "Outils" et puis dans le menu étendu choisir "Extensions"

Étape 3: De l'ouverture "Extensions" Menu localiser l'extension indésirable et cliquez sur son "Supprimer" bouton.

Étape 4: Une fois l'extension retirée, redémarrer Google Chrome en la fermant du rouge "X" bouton dans le coin supérieur droit et commencer à nouveau.

Erase Hello Perv from Mozilla Firefox.

Étape 1: Lancer Mozilla Firefox. Ouvrez la fenêtre de menu:

Étape 2: Sélectionnez le "Add-ons" icône dans le menu.

Étape 3: Sélectionnez l'extension indésirable et cliquez sur "Supprimer"

Étape 4: Une fois l'extension retirée, redémarrer Mozilla Firefox par fermeture du rouge "X" bouton dans le coin supérieur droit et commencer à nouveau.

Uninstall Hello Perv from Microsoft Edge.

Étape 1: Démarrer le navigateur Edge.

Étape 2: Ouvrez le menu déroulant en cliquant sur l'icône en haut à droite.

Étape 3: Dans le menu de liste déroulante, sélectionnez "Extensions".

Étape 4: Choisissez l'extension suspecte que vous souhaitez supprimer, puis cliquez sur l'icône d'engrenage.

Étape 5: Supprimez l'extension malveillante en faisant défiler vers le bas puis en cliquant sur Désinstaller.

Remove Hello Perv from Safari

Étape 1: Démarrez l'application Safari.

Étape 2: Après avoir plané le curseur de la souris vers le haut de l'écran, cliquez sur le texte Safari pour ouvrir son menu déroulant.

Étape 3: Dans le menu, cliquer sur "Préférences".

Étape 4: Après cela, Sélectionnez l'onglet Extensions.

Étape 5: Cliquez une fois sur l'extension que vous souhaitez supprimer.

Étape 6: Cliquez sur 'Désinstaller'.

Une fenêtre pop-up apparaîtra vous demandant de confirmer désinstaller l'extension. Sélectionner «Désinstaller» encore, and the Hello Perv will be removed.

Eliminate Hello Perv from Internet Explorer.

Étape 1: Démarrez Internet Explorer.

Étape 2: Cliquez sur l'icône d'engrenage intitulée « Outils » pour ouvrir le menu déroulant et sélectionnez « Gérer les modules complémentaires »

Étape 3: Dans la fenêtre « Gérer les modules complémentaires ».

Étape 4: Sélectionnez l'extension que vous souhaitez supprimer, puis cliquez sur « Désactiver ». Une fenêtre pop-up apparaîtra pour vous informer que vous êtes sur le point de désactiver l'extension sélectionnée, et quelques autres add-ons peuvent être désactivées et. Laissez toutes les cases cochées, et cliquez sur 'Désactiver'.

Étape 5: Après l'extension indésirable a été supprimé, redémarrez Internet Explorer en le fermant à partir du bouton rouge 'X' situé dans le coin supérieur droit et redémarrez-le.

Supprimez les notifications push de vos navigateurs

Désactiver les notifications push de Google Chrome

Pour désactiver les notifications push du navigateur Google Chrome, s'il vous plaît suivez les étapes ci-dessous:

Étape 1: Aller à Paramètres dans Chrome.

Étape 2: Dans les paramètres, sélectionnez «Réglages avancés":

Étape 3: Cliquez sur "Paramètres de contenu":

Étape 4: Ouvert "notifications":

Étape 5: Cliquez sur les trois points et choisissez Bloquer, Modifier ou supprimer des options:

Supprimer les notifications push sur Firefox

Étape 1: Accédez aux options de Firefox.

Étape 2: Aller aux paramètres", saisissez "notifications" dans la barre de recherche et cliquez sur "Paramètres":

Étape 3: Cliquez sur "Supprimer" sur n'importe quel site pour lequel vous souhaitez que les notifications disparaissent et cliquez sur "Enregistrer les modifications"

Arrêter les notifications push sur Opera

Étape 1: À l'opéra, presse ALT + P pour aller dans les paramètres.

Étape 2: Dans la recherche de paramètres, tapez "Contenu" pour accéder aux paramètres de contenu.

Étape 3: Notifications ouvertes:

Étape 4: Faites la même chose que vous avez fait avec Google Chrome (expliqué ci-dessous):

Éliminez les notifications push sur Safari

Étape 1: Ouvrez les préférences Safari.

Étape 2: Choisissez le domaine à partir duquel vous souhaitez que les pop-ups push disparaissent et passez à "Refuser" de "Permettre".

Hello Perv-FAQ

What Is Hello Perv?

The Hello Perv threat is adware or navigateur virus de redirection.

Cela peut ralentir considérablement votre ordinateur et afficher des publicités. L'idée principale est que vos informations soient probablement volées ou que davantage d'annonces apparaissent sur votre appareil.

Les créateurs de ces applications indésirables travaillent avec des systèmes de paiement au clic pour amener votre ordinateur à visiter des sites Web risqués ou différents types de sites Web susceptibles de générer des fonds.. C'est pourquoi ils ne se soucient même pas des types de sites Web qui apparaissent sur les annonces.. Cela rend leurs logiciels indésirables indirectement risqués pour votre système d'exploitation.

What Are the Symptoms of Hello Perv?

Il y a plusieurs symptômes à rechercher lorsque cette menace particulière et les applications indésirables en général sont actives:

Symptôme #1: Votre ordinateur peut devenir lent et avoir des performances médiocres en général.

Symptôme #2: Vous avez des barres d'outils, des modules complémentaires ou des extensions sur vos navigateurs Web que vous ne vous souvenez pas avoir ajoutés.

Symptôme #3: Vous voyez tous les types d'annonces, comme les résultats de recherche financés par la publicité, pop-ups et redirections pour apparaître au hasard.

Symptôme #4: Vous voyez les applications installées sur votre Mac s'exécuter automatiquement et vous ne vous souvenez pas de les avoir installées.

Symptôme #5: Vous voyez des processus suspects en cours d'exécution dans votre gestionnaire de tâches.

Si vous voyez un ou plusieurs de ces symptômes, alors les experts en sécurité vous recommandent de vérifier la présence de virus sur votre ordinateur.

Quels types de programmes indésirables existe-t-il?

Selon la plupart des chercheurs en malwares et experts en cybersécurité, les menaces qui peuvent actuellement affecter votre appareil peuvent être logiciel antivirus malveillant, adware, les pirates de navigateur, cliqueurs, faux optimiseurs et toutes formes de PUP.

Que faire si j'ai un "virus" like Hello Perv?

Avec quelques actions simples. Tout d'abord, il est impératif que vous suiviez ces étapes:

Étape 1: Trouvez un ordinateur sûr et connectez-le à un autre réseau, pas celui dans lequel votre Mac a été infecté.

Étape 2: Changer tous vos mots de passe, à partir de vos mots de passe de messagerie.

Étape 3: Activer authentification à deux facteurs pour la protection de vos comptes importants.

Étape 4: Appelez votre banque au modifier les détails de votre carte de crédit (code secret, etc) si vous avez enregistré votre carte de crédit pour faire des achats en ligne ou avez effectué des activités en ligne avec votre carte.

Étape 5: Assurez-vous de appelez votre FAI (Fournisseur Internet ou opérateur) et demandez-leur de changer votre adresse IP.

Étape 6: Change ton Mot de passe WiFi.

Étape 7: (En option): Assurez-vous de rechercher les virus sur tous les appareils connectés à votre réseau et répétez ces étapes pour eux s'ils sont affectés.

Étape 8: Installer un anti-malware logiciel avec protection en temps réel sur chaque appareil que vous possédez.

Étape 9: Essayez de ne pas télécharger de logiciels à partir de sites dont vous ne savez rien et restez à l'écart sites Web à faible réputation en général.

Si vous suivez ces recommandations, votre réseau et tous les appareils deviendront beaucoup plus sécurisés contre les menaces ou les logiciels invasifs et seront également exempts de virus et protégés à l'avenir.

How Does Hello Perv Work?

Une fois installé, Hello Perv can collecter des données en utilisant traqueurs. Ces données concernent vos habitudes de navigation sur le Web, tels que les sites Web que vous visitez et les termes de recherche que vous utilisez. Elles sont ensuite utilisées pour vous cibler avec des publicités ou pour vendre vos informations à des tiers..

Hello Perv can also télécharger d'autres logiciels malveillants sur votre ordinateur, tels que les virus et les logiciels espions, qui peut être utilisé pour voler vos informations personnelles et diffuser des publicités à risque, qui peut rediriger vers des sites de virus ou des escroqueries.

Is Hello Perv Malware?

La vérité est que les PUP (adware, les pirates de navigateur) ne sont pas des virus, mais peut être tout aussi dangereux car ils peuvent vous montrer et vous rediriger vers des sites Web malveillants et des pages frauduleuses.

De nombreux experts en sécurité classent les programmes potentiellement indésirables comme des logiciels malveillants. Cela est dû aux effets indésirables que les PUP peuvent causer, telles que l'affichage de publicités intrusives et la collecte de données utilisateur à l'insu de l'utilisateur ou sans son consentement.

About the Hello Perv Research

Le contenu que nous publions sur SensorsTechForum.com, this Hello Perv how-to removal guide included, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à éliminer les, problème lié aux logiciels publicitaires, et restaurez votre navigateur et votre système informatique.

How did we conduct the research on Hello Perv?

Veuillez noter que notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, grâce auquel nous recevons des mises à jour quotidiennes sur les derniers malwares, adware, et définitions des pirates de navigateur.

En outre, the research behind the Hello Perv threat is backed with VirusTotal.

Pour mieux comprendre cette menace en ligne, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.