Cet article a été créé afin de vous aider en vous expliquer comment enlever la Scam Sextorsion qui peut être rencontré par l'intermédiaire de messages électroniques.

Cet article a été créé afin de vous aider en vous expliquer comment enlever la Scam Sextorsion qui peut être rencontré par l'intermédiaire de messages électroniques.

L'escroquerie est Sextorsion une nouvelle tactique malveillant qui est utilisé contre les utilisateurs d'ordinateurs dans le monde entier. Il est utilisé pour les utilisateurs de chantage contenant des informations sensibles sur les (généralement volés).

Menace Résumé

| Nom | Scam Sextorsion |

| Type | Arnaque / Malware |

| brève description | Cette escroquerie utilise les informations récoltées ou de vol sur les utilisateurs et les payer de l'argent du chantage aux opérateurs. |

| Symptômes | les messages reçus de chantage. |

| Méthode de distribution | Via des messages électroniques qui imitent des messages de notification par courrier électronique légitime . |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

Expérience utilisateur | Rejoignez notre Forum pour discuter Scam Sextorsion. |

Sextorsion Scam - Vue d'ensemble

L'escroquerie est Sextorsion une nouvelle tactique hacker qui tente de faire du chantage aux utilisateurs d'ordinateurs dans le monde entier. La tactique principale repose sur l'utilisation de messages électroniques. Ils sont orchestrés pour envoyer les messages dans les groupes. Il existe deux scénarios possibles:

- Messages de phishing - Les messages électroniques peuvent être envoyés à partir d'adresses qui semblent être des entreprises légitimes de sécurité. Ils peuvent insérer les détails qui peuvent établir une corrélation entre avec l'identité ou les éléments insert de l'utilisateur qui sont prises des services bien connus, logiciels ou des sites.

- Messages anonymes - Les messages électroniques peuvent être envoyés à partir de domaines anonymes, comptes piraté ou d'autres méthodes similaires. Les opérateurs peuvent envoyer plusieurs messages à la fois pour attirer l'attention sur les.

Une autre méthode utilisée par les criminels est l'utilisation de scripts et le code de redirection. Ils sont généralement répartis sur différents sites en utilisant réoriente, bannières, pop-ups ou des hyperliens en ligne. En cliquant sur les formulaires malveillants et remplir les détails de courrier électronique peut conduire à la génération d'e-mail.

L'autre tactique de distribution repose sur la création de sites malveillants. Les contrôleurs peuvent créer leurs propres sites portails qui peuvent utiliser diverses tactiques d'escroquerie que de récolter des informations personnelles sur les utilisateurs.

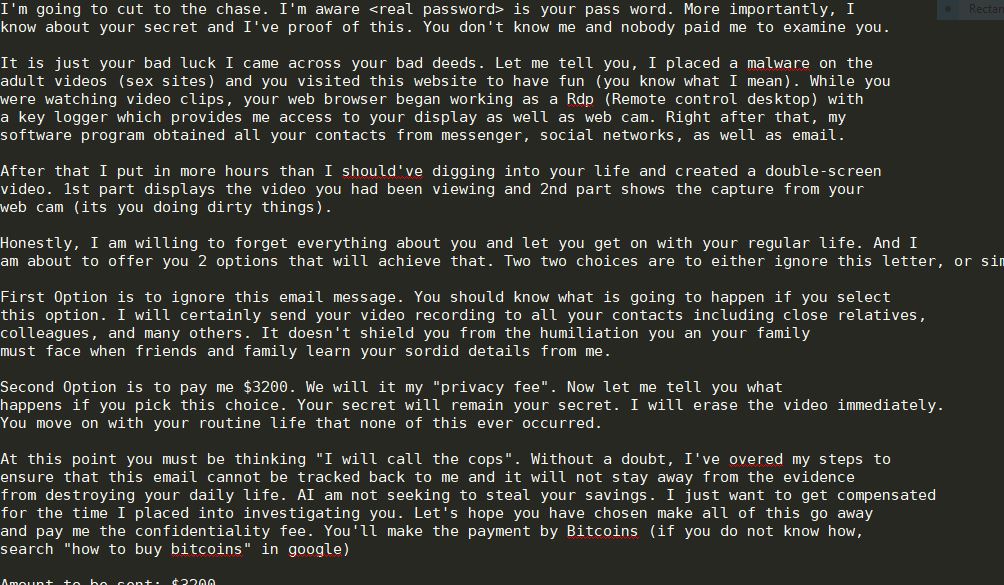

Après avoir été ciblé par les utilisateurs Sextorsion escroquerie recevront un message électronique qui les pour un paiement du chantage. Voici un exemple de message:

Je vais couper à la chasse. Je suis au courant

est votre mot passe. Plus important, Je

connais votre secret et j'ai la preuve de cette. Vous ne me connaissez pas et personne ne m'a payé pour vous examiner.Il est juste votre malchance je suis tombé sur vos mauvaises actions. Laisse moi te dire, J'ai placé un malware sur la

vidéos pour adultes (sites de sexe) et vous visité ce site pour avoir du plaisir (tu sais ce que je veux dire). Pendant que tu

ont été regarder des clips vidéo, votre navigateur Web a commencé à travailler comme Rdp (bureau de contrôle à distance) avec

un keylogger qui me permet d'accéder à l'écran ainsi que web cam. Juste après, mon

logiciel obtenu tous vos contacts de messagerie, réseaux sociaux, ainsi que le courrier électronique.Après que je mets en plus d'heures que je suis creuser dans votre vie et a créé un double-écran

Vidéo. 1st partie affiche la vidéo que vous aviez été la visualisation et 2ème partie montre la capture de votre

web cam (sa vous faire des choses sales).Honnêtement, Je suis prêt à tout oublier de vous et laissez-vous avec votre vie régulière. Et moi

je suis sur le point de vous offrir 2 des options qui permettront d'atteindre ce. Deux choix sont deux soit ignorer cette lettre, ou tout simplement me payer $3200. Comprenons ces 2 options dans plus de détails.Première option est d'ignorer ce message. Vous devez savoir ce qui va se passer si vous sélectionnez

cette option. Je vais certainement envoyer votre enregistrement vidéo à tous vos contacts, y compris proches parents,

collègues, et plein d'autres. Il ne vous protège pas de l'humiliation vous une famille

doit faire face quand des amis et la famille apprennent vos détails sordides de moi.La seconde option est de me payer $3200. Nous le mon “frais de confidentialité”. Maintenant, laissez-moi vous dire ce que

arrive si vous choisissez ce choix. Votre secret restera votre secret. Je vais effacer immédiatement la vidéo.

Vous vous déplacez avec votre vie de routine que jamais rien de tout cela a eu lieu.À ce stade, vous devez penser “Je vais appeler les flics”. Sans doute, J'ai overed mes pas

assurez-vous que ce message ne peut pas être pisté pour moi et il ne sera pas rester à l'écart de la preuve

de détruire votre vie quotidienne. A Je ne cherche pas à voler vos économies. Je veux juste recevoir une compensation

pour le temps que je vous placé dans l'enquête. Espérons que vous avez choisi faire tout cela aller

et me payer les frais de confidentialité. Vous allez faire le paiement par Bitcoins (si vous ne savez pas comment,

recherche “comment acheter Bitcoins” dans google)Montant à envoyer: $3200

Bitcoin Adresse à envoyer à: 1F8dxmQMskgBowr6AW33P3bitLfvopLTmYf

(il est sensible à la casse, donc copier-coller soigneusement)

Le fait que les messages peuvent contenir des informations d'identification de compte montre que l'escroquerie Sextorsion faire partie d'une séquence d'infection par ce Malware. Les criminels ont probablement utilisé un cheval de Troie ou un autre type de virus à récolter les ordinateurs.

Les infections de logiciels malveillants peuvent être programmées dans les chaînes de récolte qui peuvent être regroupés en plusieurs catégories:

- Données privées de l'utilisateur - Les informations recueillies peuvent révéler des informations privées sur les victimes. Exemple de contenu comprend leur nom, adresse, emplacement, intérêts, mots de passe et etc.

- système d'information - Les pirates peuvent extraire des informations sur les hôtes infectés qui peuvent être utilisés pour optimiser les campagnes d'attaque. Les pirates utilisent les rapports générés donnant des détails sur les composants matériels installés, certaines valeurs du système d'exploitation et etc.

- Statut actuel - Les opérateurs criminels peuvent demander le code déployé pour surveiller automatiquement le comportement de l'utilisateur lors de l'utilisation de leurs clients de messagerie et / ou des services de messagerie Web.

Dans de tels cas, il est possible que les criminels derrière l'escroquerie Sextorsion peut utiliser un Module cheval de Troie. Il se connecte à un serveur contrôlé pirate informatique à partir duquel il sera en mesure de recevoir des commandes. Ils sont les suivants:

- Surveillance - Le cheval de Troie escroquerie Sextorsion peut espionner les victimes en temps réel.

- Machine Control - Les attaquants distants peuvent tirer profit du fait qu'ils peuvent installer divers scripts qui peuvent manipuler les systèmes ou prendre complètement le contrôle d'eux.

- infection supplémentaire - La menace peut être utilisé pour déployer des logiciels malveillants supplémentaires aux hôtes infectés.

Sextorsion Scam - Octobre 2018 Mise à jour

Un récent rapport de sécurité indique que les derniers exemples des escroqueries Sextorsion utilisent une approche différente. Ils utilisent plus la collecte d'informations préliminaires en regardant pour un ensemble de données plus complète. On ne sait pas quels canaux ou les méthodes qu'ils utilisent mais il est spéculé que cela se fait à l'aide des outils et des cadres automatisés qui creusent profondément dans les réseaux sociaux et le comportement en ligne. Une différence essentielle est que les utilisateurs reçoivent ce temps sont des employés de l'État, local, agences tribales et territoriales. Ce changement est important que les criminels semblent les cibler par les tactiques de chantage de faire face à des répercussions.

Certaines des informations affichées qui est maintenant présentée aux utilisateurs comprend leur nom, adresse e-mail, délais d'interaction informatique. Dans certains cas, les pirates peuvent également citer une fuite / mots de passe exposés.

La nouvelle approche montre que les messages sont créés en utilisant le contenu personnalisé - lorsque la mise en page appropriée et les informations sont présentées aux objectifs, il est pourcentage beaucoup plus élevé de succès. Certaines des informations récoltées qui est prise aux bases de données et des fuites de masse qui ont hacks entraîné les informations d'identification de fuites. Nous prévoyons également que, dans certains cas, les criminels peuvent acheter des bases de données sur les marchés des pirates informatiques souterrains.

Sextorsion Scam Exemple - Hacked Fichiers

Un message exemple tiré d'une récente attaque est la suivante:

Bonjour!

Je suis membre d'un groupe de pirates informatiques international.

Comme vous pouvez probablement deviné, votre compte a été piraté XXXXXXXXXXXXXX, J'ai envoyé message de celui-ci.

Maintenant, j'ai accès à vos comptes!

Par exemple, votre mot de passe pour XXXXXXXXX est XXXXXXXXXXXXXX.Dans un délai de XXXXX XXXXX XXX XXXXX vous avez été infecté par le virus, nous avons créé, à travers un site adulte que vous avez visité.

Jusqu'ici, nous avons accès à votre message, comptes de médias sociaux, et messagers.

En outre, nous avons obtenu plein de décharges ces données.Nous sommes conscients de votre petit et grand secrets..yeah, vous ne les avez. Nous avons vu et enregistré vos actions sur les sites porno. Vos goûts sont tellement bizarre, tu sais..

Mais l'essentiel est que, parfois, nous vous enregistré avec votre webcam, la synchronisation des enregistrements avec ce que vous avez vu!

Je pense que vous n'êtes pas intéressé spectacle cette vidéo à vos amis, les proches, et votre un intime..Transfert $700 à notre porte-monnaie Bitcoin: XXXXXXXXXXXXXXXXXXXXXX

Si vous ne connaissez pas Bitcoin veuillez saisir dans Google “acheter BTC”. Il est vraiment facile.Je vous garantis que après, nous effaçons tous vos “données” :D

Une minuterie commencera une fois que vous lisez ce message. Tu as 48 heures pour payer le montant mentionné ci-dessus.

Vos données seront effacées une fois l'argent sont transférés.

Si elles ne sont pas, tous vos messages et les vidéos enregistrées seront envoyées automatiquement à tous vos contacts trouvés sur vos appareils au moment de l'infection.

Sextorsion Scam Exemple - Hijacked Téléphone données

Un autre message a exemple lit un texte légèrement différent:

Il paraît que, XXXXXXXXXXXXXX est votre numéro de téléphone. Vous ne pouvez pas me connaître et vous demandez probablement pourquoi vous obtenez cet e-mail, droite?

. . .

Je Backupées téléphone. Toutes les photos, vidéo et contacts..

J'ai créé une vidéo à double écran. 1st partie montre la vidéo que vous regardiez (vous avez un bon goût haha . . .), et 2ème partie montre la recordng de votre web cam.

exactement ce que vous devez faire?

Bien, À mon avis, (MONTANT DE $100-$1000 CETTE FOIS) est un prix équitable pour notre petit secret. Vous allez faire le paiement par Bitcoin (si vous ne savez pas, recherche “comment acheter Bitcoin” dans Google).

Retirer Scam Sextorsion

Les messages d'escroquerie Sextorsion sont un exemple très dangereux d'une escroquerie de type phishing qui profite de la crédulité de la victime.

- Fenêtres

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft bord

- Safari

- Internet Explorer

- Arrêter les pop-ups push

Comment faire pour supprimer l'arnaque Sextortion de Windows.

Étape 1: Rechercher les Scam Sextorsion avec SpyHunter Anti-Malware outil

Étape 2: Démarrez votre PC en mode sans échec

Étape 3: Désinstaller Sextorsion escroquerie et logiciels connexes à partir de Windows

Étapes de désinstallation pour Windows 11

Étapes de désinstallation pour Windows 10 et versions plus anciennes

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Étape 4: Nettoyer tous les registres, Created by Sextortion Scam on Your PC.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par Sextorsion Scam il. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Guide de suppression de vidéo pour escroquerie sextorsion (Fenêtres).

Débarrassez-vous de Sextortion Scam de Mac OS X.

Étape 1: Désinstaller Scam Sextorsion et supprimer les fichiers liés et des objets

Votre Mac vous affichera une liste des éléments qui démarrent automatiquement lorsque vous vous connectez. Recherchez les applications suspectes identiques ou similaires à Sextorsion Scam. Vérifiez l'application que vous voulez arrêter de courir automatiquement puis sélectionnez sur le Moins ("-") icône pour cacher.

- Aller à Chercheur.

- Dans la barre de recherche tapez le nom de l'application que vous souhaitez supprimer.

- Au-dessus de la barre de recherche changer les deux menus déroulants à "Fichiers système" et "Sont inclus" de sorte que vous pouvez voir tous les fichiers associés à l'application que vous souhaitez supprimer. Gardez à l'esprit que certains des fichiers ne peuvent pas être liés à l'application de manière très attention quels fichiers vous supprimez.

- Si tous les fichiers sont liés, tenir la ⌘ + A boutons pour les sélectionner, puis les conduire à "Poubelle".

Si vous ne pouvez pas supprimer escroquerie via Sextorsion Étape 1 au dessus:

Si vous ne trouvez pas les fichiers de virus et des objets dans vos applications ou d'autres endroits que nous avons indiqués ci-dessus, vous pouvez rechercher manuellement pour eux dans les bibliothèques de votre Mac. Mais avant de faire cela, s'il vous plaît lire l'avertissement ci-dessous:

Vous pouvez répéter la même procédure avec les autres Bibliothèque répertoires:

→ ~ / Library / LaunchAgents

/Bibliothèque / LaunchDaemons

Pointe: ~ est-il sur le but, car elle conduit à plus LaunchAgents.

Étape 2: Rechercher et supprimer les fichiers Sextorsion Scam de votre Mac

Lorsque vous faites face à des problèmes sur votre Mac en raison de scripts et de programmes indésirables tels que Sextorsion Scam, la méthode recommandée pour éliminer la menace est à l'aide d'un programme anti-malware. SpyHunter pour Mac propose des fonctionnalités de sécurité avancées ainsi que d'autres modules qui amélioreront la sécurité de votre Mac et le protégeront à l'avenir.

Guide de suppression de vidéo pour escroquerie sextorsion (Mac)

Supprimer Sextortion Scam de Google Chrome.

Étape 1: Démarrez Google Chrome et ouvrez le menu déroulant

Étape 2: Déplacez le curseur sur "Outils" et puis dans le menu étendu choisir "Extensions"

Étape 3: De l'ouverture "Extensions" Menu localiser l'extension indésirable et cliquez sur son "Supprimer" bouton.

Étape 4: Une fois l'extension retirée, redémarrer Google Chrome en la fermant du rouge "X" bouton dans le coin supérieur droit et commencer à nouveau.

Supprimer l'arnaque de sextorsion de Mozilla Firefox.

Étape 1: Lancer Mozilla Firefox. Ouvrez la fenêtre de menu:

Étape 2: Sélectionnez le "Add-ons" icône dans le menu.

Étape 3: Sélectionnez l'extension indésirable et cliquez sur "Supprimer"

Étape 4: Une fois l'extension retirée, redémarrer Mozilla Firefox par fermeture du rouge "X" bouton dans le coin supérieur droit et commencer à nouveau.

Désinstaller Sextortion Scam de Microsoft Edge.

Étape 1: Démarrer le navigateur Edge.

Étape 2: Ouvrez le menu déroulant en cliquant sur l'icône en haut à droite.

Étape 3: Dans le menu de liste déroulante, sélectionnez "Extensions".

Étape 4: Choisissez l'extension suspecte que vous souhaitez supprimer, puis cliquez sur l'icône d'engrenage.

Étape 5: Supprimez l'extension malveillante en faisant défiler vers le bas puis en cliquant sur Désinstaller.

Supprimer Sextortion Scam de Safari

Étape 1: Démarrez l'application Safari.

Étape 2: Après avoir plané le curseur de la souris vers le haut de l'écran, cliquez sur le texte Safari pour ouvrir son menu déroulant.

Étape 3: Dans le menu, cliquer sur "Préférences".

Étape 4: Après cela, Sélectionnez l'onglet Extensions.

Étape 5: Cliquez une fois sur l'extension que vous souhaitez supprimer.

Étape 6: Cliquez sur 'Désinstaller'.

Une fenêtre pop-up apparaîtra vous demandant de confirmer désinstaller l'extension. Sélectionner «Désinstaller» encore, et la Scam Sextorsion sera supprimé.

Éliminer l'arnaque par sextorsion d'Internet Explorer.

Étape 1: Démarrez Internet Explorer.

Étape 2: Cliquez sur l'icône d'engrenage intitulée « Outils » pour ouvrir le menu déroulant et sélectionnez « Gérer les modules complémentaires »

Étape 3: Dans la fenêtre « Gérer les modules complémentaires ».

Étape 4: Sélectionnez l'extension que vous souhaitez supprimer, puis cliquez sur « Désactiver ». Une fenêtre pop-up apparaîtra pour vous informer que vous êtes sur le point de désactiver l'extension sélectionnée, et quelques autres add-ons peuvent être désactivées et. Laissez toutes les cases cochées, et cliquez sur 'Désactiver'.

Étape 5: Après l'extension indésirable a été supprimé, redémarrez Internet Explorer en le fermant à partir du bouton rouge 'X' situé dans le coin supérieur droit et redémarrez-le.

Supprimez les notifications push de vos navigateurs

Désactiver les notifications push de Google Chrome

Pour désactiver les notifications push du navigateur Google Chrome, s'il vous plaît suivez les étapes ci-dessous:

Étape 1: Aller à Paramètres dans Chrome.

Étape 2: Dans les paramètres, sélectionnez «Réglages avancés":

Étape 3: Cliquez sur "Paramètres de contenu":

Étape 4: Ouvert "notifications":

Étape 5: Cliquez sur les trois points et choisissez Bloquer, Modifier ou supprimer des options:

Supprimer les notifications push sur Firefox

Étape 1: Accédez aux options de Firefox.

Étape 2: Aller aux paramètres", saisissez "notifications" dans la barre de recherche et cliquez sur "Paramètres":

Étape 3: Cliquez sur "Supprimer" sur n'importe quel site pour lequel vous souhaitez que les notifications disparaissent et cliquez sur "Enregistrer les modifications"

Arrêter les notifications push sur Opera

Étape 1: À l'opéra, presse ALT + P pour aller dans les paramètres.

Étape 2: Dans la recherche de paramètres, tapez "Contenu" pour accéder aux paramètres de contenu.

Étape 3: Notifications ouvertes:

Étape 4: Faites la même chose que vous avez fait avec Google Chrome (expliqué ci-dessous):

Éliminez les notifications push sur Safari

Étape 1: Ouvrez les préférences Safari.

Étape 2: Choisissez le domaine à partir duquel vous souhaitez que les pop-ups push disparaissent et passez à "Refuser" de "Permettre".

Sextortion Scam-FAQ

What Is Sextortion Scam?

La menace Sextorsion Scam est un logiciel de publicité ou navigateur virus de redirection.

Cela peut ralentir considérablement votre ordinateur et afficher des publicités. L'idée principale est que vos informations soient probablement volées ou que davantage d'annonces apparaissent sur votre appareil.

Les créateurs de ces applications indésirables travaillent avec des systèmes de paiement au clic pour amener votre ordinateur à visiter des sites Web risqués ou différents types de sites Web susceptibles de générer des fonds.. C'est pourquoi ils ne se soucient même pas des types de sites Web qui apparaissent sur les annonces.. Cela rend leurs logiciels indésirables indirectement risqués pour votre système d'exploitation.

What Are the Symptoms of Sextortion Scam?

Il y a plusieurs symptômes à rechercher lorsque cette menace particulière et les applications indésirables en général sont actives:

Symptôme #1: Votre ordinateur peut devenir lent et avoir des performances médiocres en général.

Symptôme #2: Vous avez des barres d'outils, des modules complémentaires ou des extensions sur vos navigateurs Web que vous ne vous souvenez pas avoir ajoutés.

Symptôme #3: Vous voyez tous les types d'annonces, comme les résultats de recherche financés par la publicité, pop-ups et redirections pour apparaître au hasard.

Symptôme #4: Vous voyez les applications installées sur votre Mac s'exécuter automatiquement et vous ne vous souvenez pas de les avoir installées.

Symptôme #5: Vous voyez des processus suspects en cours d'exécution dans votre gestionnaire de tâches.

Si vous voyez un ou plusieurs de ces symptômes, alors les experts en sécurité vous recommandent de vérifier la présence de virus sur votre ordinateur.

Quels types de programmes indésirables existe-t-il?

Selon la plupart des chercheurs en malwares et experts en cybersécurité, les menaces qui peuvent actuellement affecter votre appareil peuvent être logiciel antivirus malveillant, adware, les pirates de navigateur, cliqueurs, faux optimiseurs et toutes formes de PUP.

Que faire si j'ai un "virus" comme l'arnaque à la sextorsion?

Avec quelques actions simples. Tout d'abord, il est impératif que vous suiviez ces étapes:

Étape 1: Trouvez un ordinateur sûr et connectez-le à un autre réseau, pas celui dans lequel votre Mac a été infecté.

Étape 2: Changer tous vos mots de passe, à partir de vos mots de passe de messagerie.

Étape 3: Activer authentification à deux facteurs pour la protection de vos comptes importants.

Étape 4: Appelez votre banque au modifier les détails de votre carte de crédit (code secret, etc) si vous avez enregistré votre carte de crédit pour faire des achats en ligne ou avez effectué des activités en ligne avec votre carte.

Étape 5: Assurez-vous de appelez votre FAI (Fournisseur Internet ou opérateur) et demandez-leur de changer votre adresse IP.

Étape 6: Change ton Mot de passe WiFi.

Étape 7: (En option): Assurez-vous de rechercher les virus sur tous les appareils connectés à votre réseau et répétez ces étapes pour eux s'ils sont affectés.

Étape 8: Installer un anti-malware logiciel avec protection en temps réel sur chaque appareil que vous possédez.

Étape 9: Essayez de ne pas télécharger de logiciels à partir de sites dont vous ne savez rien et restez à l'écart sites Web à faible réputation en général.

Si vous suivez ces recommandations, votre réseau et tous les appareils deviendront beaucoup plus sécurisés contre les menaces ou les logiciels invasifs et seront également exempts de virus et protégés à l'avenir.

How Does Sextortion Scam Work?

Une fois installé, Sextortion Scam can collecter des données en utilisant traqueurs. Ces données concernent vos habitudes de navigation sur le Web, tels que les sites Web que vous visitez et les termes de recherche que vous utilisez. Elles sont ensuite utilisées pour vous cibler avec des publicités ou pour vendre vos informations à des tiers..

Sextortion Scam can also télécharger d'autres logiciels malveillants sur votre ordinateur, tels que les virus et les logiciels espions, qui peut être utilisé pour voler vos informations personnelles et diffuser des publicités à risque, qui peut rediriger vers des sites de virus ou des escroqueries.

Is Sextortion Scam Malware?

La vérité est que les PUP (adware, les pirates de navigateur) ne sont pas des virus, mais peut être tout aussi dangereux car ils peuvent vous montrer et vous rediriger vers des sites Web malveillants et des pages frauduleuses.

De nombreux experts en sécurité classent les programmes potentiellement indésirables comme des logiciels malveillants. Cela est dû aux effets indésirables que les PUP peuvent causer, telles que l'affichage de publicités intrusives et la collecte de données utilisateur à l'insu de l'utilisateur ou sans son consentement.

À propos de la recherche sur les escroqueries sextorsion

Le contenu que nous publions sur SensorsTechForum.com, ce guide de suppression de Sextorsion Scam inclus, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à éliminer les, problème lié aux logiciels publicitaires, et restaurez votre navigateur et votre système informatique.

Comment avons-nous mené la recherche sur Sextorsion Scam?

Veuillez noter que notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, grâce auquel nous recevons des mises à jour quotidiennes sur les derniers malwares, adware, et définitions des pirates de navigateur.

En outre, the research behind the Sextortion Scam threat is backed with VirusTotal.

Pour mieux comprendre cette menace en ligne, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.