Un ver extrêmement dangereux a été le principal sujet de discussion dans la communauté de la sécurité en ligne ces derniers temps. Connu sous le nom botnet Koobface est une infection de logiciels malveillants qui vise à diffuser au plus grand nombre possible d'ordinateurs. Comme son nom l'indique(Koobface est dans un ordre différent Facebook) la cyber-menace malveillante profite des failles de sécurité et les utilisateurs dans les réseaux sociaux pour infecter les ordinateurs et construire un réseau de zombies de périphériques connectés peer-to-peer. Le botnet peut être utilisé pour installer d'autres logiciels malveillants sur une échelle massive en fonction des intérêts des pirates qui la contrôlent. Les experts de Symantec estiment que les cyber-escrocs peuvent offrir des services pour installer des bases de logiciels malveillants sur les commandes de tiers. Les utilisateurs sont strictement avertis de prendre la détection et des mesures préventives afin d'éliminer tout danger qui peut être causé par ce ver.

Koobface Worm - Comment ça Infect

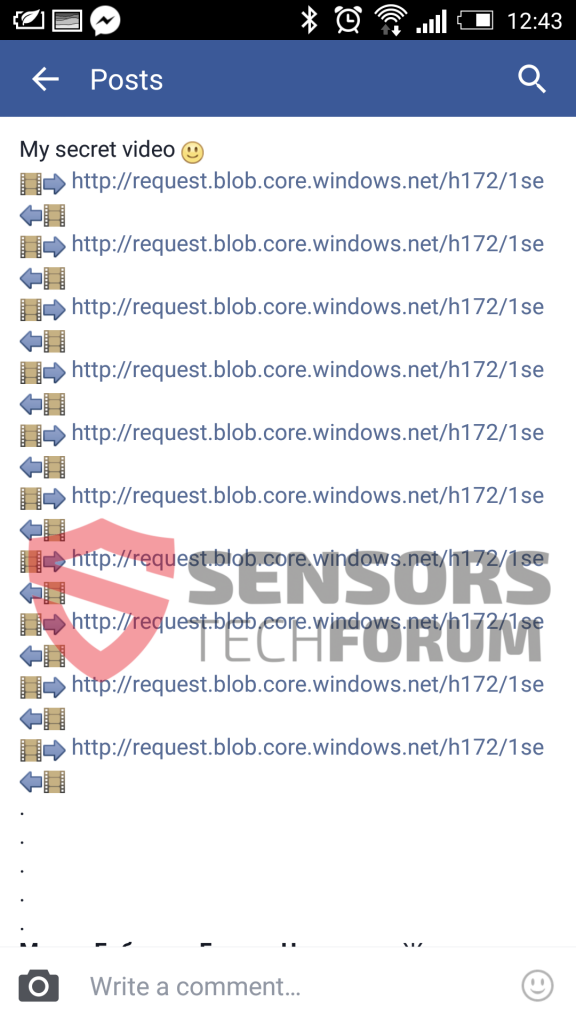

L'infection est principalement sous forme de Amérique du Nord et en Australie mais il a également été détecté en Europe. Le ver est rapporté par des chercheurs de logiciels malveillants à épandre principalement via les sites de réseaux sociaux. Le logiciel malveillant peut contenir des liens Web dans un poste promu ou partagé qui peut rediriger vers le site Web externe, exigeant un codec vidéo pour regarder une vidéo.

Messages qui infectent les utilisateurs avec le virus, peut ressembler à ce qui suit:

Le ver Koobface - Que faut-il faire

Les gens utilisent les réseaux sociaux à l'échelle mondiale et les utilisateurs de ces réseaux continuent d'augmenter rapidement. Ceci est la compétence très noyau de Koobface. Il utilise ces sites, ciblant les utilisateurs de tout type. Le ver se fonde principalement sur les utilisateurs inexpérimentés qui peuvent tomber dans son ingénierie sociale (SGG eng) piège. utilisateurs dupés croire qu'un lien web, posté par un ami peut faire confiance et c'est la façon dont ils font partie du botnet a augmenté.

Une fois que le ver construit un réseau, il peut être utilisé pour installer des programmes supplémentaires de tous types sur les ordinateurs compromis. Ils peuvent être des applications de logiciels publicitaires comme les pirates de navigateur qui affichent des pop-ups et modifier vos paramètres de browser`s, comme Yoursearching(.)avec. Le ver peut également télécharger Ransomware comme TeslaCrypt sur votre ordinateur et crypter vos données sensibles.

Voici quelques autres “Caractéristiques” de la vis sans fin:

- Obtenir des informations d'identification sensibles.

- Rediriger les utilisateurs vers des sites infestés logiciels malveillants.

- annonces d'affichage.

- Recueillir des informations de trafic HTTP.

- Déployer les attaques de phishing.

- sites bloc sur demande.

- Servir à une tierce partie centrale de commande par l'intermédiaire d'un serveur Web.

- Télécharger d'autres fichiers via les ports ouverts.

- Steal clés de licence légitimes de Windows et d'autres logiciels achetés sur l'appareil concerné.

- identifications CAPTCHA by-pass.

- Créer des comptes d'utilisateurs de différents sites et comptes de médias sociaux.

Le ver Koobface En détail

En ce qui concerne l'installation, Selon les chercheurs de Symantec, le ver proviendrait d'un faux setup.exe ou d'une fausse mise à jour d'un plugin. Il se produit généralement après avoir cliqué sur un lien affiché dans Facebook redirigeant vers l'URL malveillant. Lorsqu'elle est activée, il copie ses objets malveillants directement dans le disque dur du PC affecté.

Le ver a trois versions et selon les, le nom du fichier portant la charge utile malveillante peut être l'un des éléments suivants:

- Ld05.exe

- Ld11.exe

- Ld12.exe

En outre, les chercheurs ont également réussi à détecter que le ver peut auto-vérifier si ses fichiers sont actifs et en cours d'exécution dans C:\Les fenêtresqui est le répertoire principal de Windows. Dans le cas où le scénario est qu'il est inactif, il copie un .chauve souris déposer dans C:\ puis il s `supprime l'exécutable en cours, ce qui lui permet de rester actif plus longtemps. Les noms de fichier peuvent varier pour différentes intrusions.

En ce qui concerne ce que le ver fait dans l'Éditeur du Registre de Windows, bien, l'image est pas assez là non plus:

→Dans la clé « HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Run » il crée de la valeur des données pour exécuter les version`s .exe.

Par exemple:

sysLdtray « = “%Windir% Ld05.exe »

En outre, le ver peut également déployer des fichiers malveillants qui peuvent avoir les noms suivants:

- ddnsFilter.dll

- filter.sys

- fio32.dll

- fio32.sys

ces fichiers, lorsqu'il est activé, il a la possibilité de bloquer les domaines étrangers et de restreindre l'accès de l'utilisateur à ceux-ci.

Quand il vient à la info-vol « Extra » le ver a été doué, il est utilisé par un autre fichier malveillant, connu sous le nom soit « Go.exe » ou « Get.exe ». Via ceux du ver peut rassembler tous les types d'informations système pertinentes qui peuvent ensuite être regroupés et envoyés à la C&serveurs de C. Sans entrer dans les détails imaginer que tous les logiciels que vous avez acheté, chaque mot de passe que vous avez enregistré, toute information dont la valeur peut soudainement être utilisé contre vous ou pour servir d'autres intérêts.

Et ce n'est pas où les surprises par Koobface fin de Worm. Il peut également et faire réoriente ce qu'on appelle SEO Black aux résultats de la recherche de votre moteur de recherche, sans même vous en rendre compte. Imaginez que vous cherchez à acheter les téléphones intelligents et le ver affiche les résultats de recherche pertinents, mais après en cliquant dessus, vous pouvez être redirigé vers un site tiers qui peut être soit un site publicitaire ou une URL malveillante. Les objets contrôlant ce ont été signalés comme des fichiers .dll contenant le mot « navigateur » dans les.

Lorsque nous examinons la obtenir des données de trafic réseau, Koobface pourrait dérouter ces informations directement sur le serveur de contrôle. En outre, il peut aussi avoir des commandes directes qui peuvent influer sur la table de routage par défaut, permettant adresses tiers d'intercepter et de surveiller vos activités quotidiennes.

Last but not least importante, le logiciel malveillant peut affecter l'ordinateur infecté à l'aide d'un serveur Web, l'affichage en son nom sur les réseaux sociaux ou permettant de se propager via le réseau local(LAN) de l'utilisateur affectant d'autres ordinateurs. Ceci est particulièrement efficace pour les petits réseaux à domicile ou bureau. Le module de contrôle, il est connu sous le nom webserver.exe. Il a également été détecté avec une extension .dat. Plus, Koobface a été signalé à utiliser les ports TCP 80 et 53 pour la connectivité entrante. Cependant, les ports peuvent varier, il ouvre.

La contournement du mécanisme de défense CAPTCHA, tandis que le ver tente de poster de votre compte dans les sites de médias sociaux, est effectuée en téléchargeant directement aux serveurs de commande commandés par les pirates. Le CAPTCHA est alors affiché en plein écran en face d'un autre utilisateur empêchant toute autre activité avant d'entrer manuellement. Ceci est une méthode de distribution très efficace car elle permet aux créateurs Koobface de travailler gratuitement.

Retrait Koobface Worm complètement

Pour supprimer le ver Koobface, un simple manuel d'enlèvement ne serait pas coupé, depuis que le ver peut vous avoir infecté par des logiciels malveillants différents, comme Trojan.Downloader ou un rootkit. Ce est pourquoi il est fortement conseillé de faire une réinstallation propre de votre ordinateur, après quoi utiliser le tutoriel ci-dessous afin de vérifier si l'appareil que vous utilisez ou non est sans danger. Il est également conseillé d'utiliser un service VPN ou un proxy, ainsi que logiciel de protection contre les malwares avancés de détecter et d'empêcher en outre des intrusions par Koobface.

Preparation before removing W32.Koobface.

Avant de commencer le processus de suppression réelle, nous vous recommandons d'effectuer les étapes de préparation suivantes.

- Assurez-vous que vous avez ces instructions toujours ouvert et devant vos yeux.

- Faites une sauvegarde de tous vos fichiers, même si elles pourraient être endommagées. Vous devez sauvegarder vos données avec une solution de sauvegarde en nuage et assurer vos fichiers contre tout type de perte, même des menaces les plus graves.

- Soyez patient car cela pourrait prendre un certain temps.

- Rechercher les logiciels malveillants

- Réparer les registres

- Supprimer les fichiers de virus

Étape 1: Rechercher W32.Koobface avec SpyHunter Anti-Malware Tool

Étape 2: Nettoyer les registres, créé par W32.Koobface sur votre ordinateur.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par W32.Koobface là. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.Étape 3: Find virus files created by W32.Koobface on your PC.

1.Pour Windows 8, 8.1 et 10.

Pour les plus récents systèmes d'exploitation Windows

1: Sur votre clavier, pressez la + R et écrire explorer.exe dans le Courir zone de texte et puis cliquez sur le D'accord bouton.

2: Cliquer sur votre PC dans la barre d'accès rapide. Cela est généralement une icône avec un moniteur et son nom est soit "Mon ordinateur", "Mon PC" ou "Ce PC" ou ce que vous avez nommé il.

3: Accédez au champ de recherche en haut à droite de l'écran de votre PC et tapez "extension de fichier:" et après quoi tapez l'extension de fichier. Si vous êtes à la recherche pour les exécutables malveillants, Un exemple peut être "extension de fichier:exe". Après avoir fait cela, laisser un espace et tapez le nom de fichier que vous croyez que le malware a créé. Voici comment cela peut apparaître si votre fichier a été trouvé:

N.B. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Pour Windows XP, Vue, et 7.

Pour plus anciens systèmes d'exploitation Windows

Dans les anciens systèmes d'exploitation Windows, l'approche conventionnelle devrait être la plus efficace:

1: Cliquez sur le Le menu Démarrer icône (habituellement sur votre inférieur gauche) puis choisissez le Recherche préférence.

2: Après la fenêtre de recherche apparaît, choisir Options avancées de la boîte assistant de recherche. Une autre façon est en cliquant sur Tous les fichiers et dossiers.

3: Après ce type le nom du fichier que vous recherchez et cliquez sur le bouton Rechercher. Cela peut prendre un certain temps, après quoi les résultats apparaîtront. Si vous avez trouvé le fichier malveillant, vous pouvez copier ou ouvrir son emplacement par clic-droit dessus.

Maintenant, vous devriez être en mesure de découvrir tous les fichiers sur Windows aussi longtemps qu'il est sur votre disque dur et ne soit pas cachée par l'intermédiaire d'un logiciel spécial.

W32.Koobface FAQ

What Does W32.Koobface Trojan Do?

The W32.Koobface Troyen est un programme informatique malveillant conçu pour perturber, dommage, ou obtenir un accès non autorisé à un système informatique. Il peut être utilisé pour voler des données sensibles, prendre le contrôle d'un système, ou lancer d'autres activités malveillantes.

Les chevaux de Troie peuvent-ils voler des mots de passe?

Oui, Les chevaux de Troie, like W32.Koobface, peut voler des mots de passe. Ces programmes malveillants are designed to gain access to a user's computer, espionner les victimes et voler des informations sensibles telles que des coordonnées bancaires et des mots de passe.

Can W32.Koobface Trojan Hide Itself?

Oui, ça peut. Un cheval de Troie peut utiliser diverses techniques pour se masquer, y compris les rootkits, chiffrement, et obfuscation, se cacher des scanners de sécurité et échapper à la détection.

Un cheval de Troie peut-il être supprimé par réinitialisation d'usine?

Oui, un cheval de Troie peut être supprimé en réinitialisant votre appareil aux paramètres d'usine. C'est parce qu'il restaurera l'appareil à son état d'origine, éliminant tout logiciel malveillant qui aurait pu être installé. Gardez à l’esprit qu’il existe des chevaux de Troie plus sophistiqués qui laissent des portes dérobées et réinfectent même après une réinitialisation d’usine.

Can W32.Koobface Trojan Infect WiFi?

Oui, il est possible qu'un cheval de Troie infecte les réseaux WiFi. Lorsqu'un utilisateur se connecte au réseau infecté, le cheval de Troie peut se propager à d'autres appareils connectés et accéder à des informations sensibles sur le réseau.

Les chevaux de Troie peuvent-ils être supprimés?

Oui, Les chevaux de Troie peuvent être supprimés. Cela se fait généralement en exécutant un puissant programme antivirus ou anti-malware conçu pour détecter et supprimer les fichiers malveillants.. Dans certains cas,, la suppression manuelle du cheval de Troie peut également être nécessaire.

Les chevaux de Troie peuvent-ils voler des fichiers?

Oui, Les chevaux de Troie peuvent voler des fichiers s'ils sont installés sur un ordinateur. Cela se fait en permettant au auteur de logiciels malveillants ou utilisateur pour accéder à l'ordinateur et ensuite voler les fichiers qui y sont stockés.

Quel anti-malware peut supprimer les chevaux de Troie?

Les programmes anti-malware tels que SpyHunter sont capables de rechercher et de supprimer les chevaux de Troie de votre ordinateur. Il est important de maintenir votre anti-malware à jour et d'analyser régulièrement votre système à la recherche de tout logiciel malveillant..

Les chevaux de Troie peuvent-ils infecter l'USB?

Oui, Les chevaux de Troie peuvent infecter USB dispositifs. Chevaux de Troie USB se propagent généralement par le biais de fichiers malveillants téléchargés sur Internet ou partagés par e-mail, allowing the hacker to gain access to a user's confidential data.

About the W32.Koobface Research

Le contenu que nous publions sur SensorsTechForum.com, this W32.Koobface how-to removal guide included, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à éliminer le problème spécifique du cheval de Troie.

How did we conduct the research on W32.Koobface?

Veuillez noter que notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, grâce auquel nous recevons des mises à jour quotidiennes sur les dernières définitions de logiciels malveillants, y compris les différents types de chevaux de Troie (détourné, downloader, infostealer, rançon, etc)

En outre, the research behind the W32.Koobface threat is backed with VirusTotal.

Pour mieux comprendre la menace posée par les chevaux de Troie, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.