Cet article va vous aider à enlever .RICHE virus de fichier. Suivez les instructions de suppression ransomware prévues à la fin de l'article.

RICHE (ryuk) Ransomware Virus

ryuk Ransomware, également connu sous le nom .RICHE Virus du fichier va chiffrer vos données et demande de l'argent en rançon pour l'obtenir restauré. Les fichiers recevront les .RICHE l'extension en tant que secondaire, sans modifications apportées au nom d'origine d'un fichier crypté. La .RICHE Virus du fichier laissera des instructions ransomware dans un fichier texte. Continuez à lire l'article et voir comment vous pourriez essayer de récupérer potentiellement certains de vos fichiers verrouillés et les données.

Menace Résumé

| Nom | ryuk Ransomware |

| Type | Ransomware, Cryptovirus |

| brève description | Le ransomware crypte les fichiers en plaçant le .RICHE l'extension de votre système informatique et exige une rançon à payer pour les récupérer prétendument. |

| Symptômes | Le ransomware va chiffrer vos fichiers et laisser une note de rançon avec les instructions de paiement. |

| Méthode de distribution | spams, Email Attachments |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

Expérience utilisateur | Rejoignez notre Forum pour discuter Ryuk Ransomware. |

| Outil de récupération de données | Windows Data Recovery Stellar Phoenix Avis! Ce produit numérise vos secteurs d'entraînement pour récupérer des fichiers perdus et il ne peut pas récupérer 100% des fichiers cryptés, mais seulement quelques-uns d'entre eux, en fonction de la situation et si oui ou non vous avez reformaté votre lecteur. |

Marche Ryuk Ransomware 2021 Mise à jour

Une nouvelle capacité malveillante dans le ransomware a été déterré par l'ANSSI. «Un échantillon Ryuk avec des capacités de type ver lui permettant de se propager automatiquement au sein des réseaux qu'il infecte, a été découvert lors d'un incident géré par l'ANSSI début 2021 », partagent les chercheurs.

Le rapport avertit également que le ransomware reste actif, cibler les hôpitaux pendant la pandémie.

Ryuk Ransomware septembre 2020 Mise à jour

Le ransomware RYUK avec .l'extension RICHE a été trouvé dans une nouvelle campagne d'attaque supervisée par un groupe de piratage avancé. La campagne utilise les tactiques familières de propagation du virus. Les rapports de sécurité indiquent que les attaques se poursuivent avec ce ransomware en raison du fait que le virus est considéré comme un outil très efficace pour compromettre les ordinateurs cibles. Pour le moment, l'identité de ce groupe de piratage n'est pas connue, mais on soupçonne que de nombreux réseaux informatiques ont été compromis par eux.

Ils utilisent le gaetwelsenba1983@protonmail.com email pour s'identifier.

Ryuk Ransomware Cibles hôpitaux Au cours de la crise Covid-19

La avides et sans cœur criminels derrière Ryuk Ransomware garder même quand les hôpitaux ciblant ces organisations sont extrêmement occupés depuis la pandémie coronavirus a émergé. Curieusement, créateurs DoppelPaymer et Maze ransomware ont stoppé les attaques vers les établissements de santé au cours de ces temps difficiles.

Si vous êtes un particulier, ne payez pas les criminels toute sorte de rançon. Si vous cherchez de l'aide comme une institution, contacter un professionnel local informatique pour faire face à cette attaque plus rapide. Malheureusement, il n'y a pas encore disponible pour le décryptage Ryuk ransomware.

Mars 2020 Ryuk Ransomware EMCOR Groupe d'attaque

Un nouvel e-mail de contact a été signalé à mettre dans les nouvelles versions d'échantillons du ransomware Ryuk. Cette nouvelle adresse e-mail de contact est le suivant: otostehos1970@protonmail.com. Ne pas contacter les cybercriminels car ils veulent que votre argent.

Une attaque massive d'intrusion a été rapporté s'être produit contre le géant de l'industrie Groupe EMCOR qui est une société américaine qui est cotée à la Fortune 500 liste. Selon les rapports publiés l'incident a eu lieu Février 15 et pas beaucoup d'informations ont été communiquées au public. La société a publié un message public mais il ne contenait pas beaucoup de détails.

La société a révélé que que tous leur réseau interne a été impacté - que certains ordinateurs. L'impact de l'incident a fait des dommages financiers - dans leur dernier rapport du dernier trimestre 2019 ils ont ajusté les chiffres.

Groupe EMCOR a plus de 80 les petites entreprises qui opèrent à travers 170+ pays et son chiffre d'affaires de l'année dernière est rapporté comme $9 milliards de chiffre d'affaires. Ces chiffres montrent que Ryuk est devenu l'un des plus dommageables virus des derniers mois ainsi que d'autres logiciels malveillants avancés tels que Maze et Nemty.

Février 2020 Détails sur le nouveau Ryuk Ransomware Attaques

Une nouvelle grande campagne avec le ransomware Ryuk est en cours de diffusion contre les victimes. Une nouvelle adresse e-mail de contact hacker est spécifié kirsninmaino1977@protonmail.com. La nouvelle version contient un certain nombre de modules avancés que nous écrivions à propos de. Cette menace particulière ne démarre pas immédiatement, bur sommeil pendant une période déterminée avant de lancer étape par étape, les différentes actions de programmes malveillants dans la séquence prescrite.

Ceci est fait afin de contourner la fonctionnalité des logiciels et services de sécurité - pare-feu, les programmes anti-virus, environnements de bac à sable, des hôtes de machines virtuelles et etc. Si un moteur en cours d'exécution qui leur est associé est trouvé, le virus s'arrête et se supprimer pour ne pas sensibiliser.

Dès que le Ryuk Ransomware démarre, il commence immédiatement à plusieurs processus spawn - cela est prévu afin d'accéder au système de multiples façons et il est très difficile d'arrêter les infections en cours d'exécution en utilisant des méthodes manuelles. Cette nouvelle version est conçue pour infecter de manière furtive, éventuellement afin d'être utilisé contre les réseaux d'entreprise. L'un des nouveaux ajouts distincts qui ont été intégrées dans le virus Ryuk est d'analyser l'environnement réseau et éventuellement d'interagir avec d'autres périphériques sur le réseau.

Il est possible que, en raison du fait que le virus Ryuk contient tant de modules liés furtifs qu'il peut être utilisé pour déposer des menaces supplémentaires tels que les chevaux de Troie, essuie-glaces de fichiers et les mineurs de crypto-monnaie.

Février 2020 Ryuk Ransomware Nouveaux résultats

De plus en plus d'informations deviennent disponibles sur les infections, De nouvelles études montrent comment l'une des dernières campagnes est contre les utilisateurs mis cibles. Plusieurs groupes criminels organisent spécialement des campagnes centrées sur les victimes tht à la fin ont donné lieu à un revenu total d'environ 3.7 million de dollars. Une très grande partie des infections sont imputées sur les réseaux d'entreprise - les entreprises sont beaucoup plus susceptibles de détenir des données précieuses et payer les frais de décryptage ransomware. Au cours de l'infection initiale dans certaines des campagnes les analystes ont découvert que d'autres logiciels malveillants ont été utilisés aussi bien. Ryuk Ransomware attaques ont également utilisé TrickBot et Emotet envoyer des campagnes de spam e-mail aux victimes potentielles.

Certaines des vulnérabilités spécifiques de qui sont ciblés par le Ryuk comprennent les éléments suivants ransomware:

- CVE-2013-2618 - Ceci est un cross-site-scripting bug (XSS vulnérabilité) en réseau versions weathermap avant 0.97b. Le problème réside dans editor.php qui permet aux pirates d'injecter des scripts web ou code HTML.

- CVE-2017-6884 - Ceci est un problème dans Zyxel EMG2926 avec la version firmware V1.00(AAQT.4)b8 qui est classé comme un vulnérabilité commande d'injection. Les problèmes réside dans l'outil de diagnostic nslookup qui peuvent être exploitées par les pirates.

- CVE-2018-8389 - Ceci est une exécution de code à distance dans Internet Explorer.

- CVE-2018-12808 - Une vulnérabilité de code à distance a été découverte en Adobe Acrobat et Reader applications. Les pirates sont principalement à l'aide de messages de spam qui comprennent des scripts qui exploitent les applications.

Février 2020 Ryuk Ransomware Nouveaux échantillons

Février 2020 a commencé avec un autre développement autour du ransomware Ryuk. Cette fois-ci est un nouvel échantillon qui fournit une nouvelle adresse e-mail de contact - hemulnina1974@protonmail.com. Une analyse du dossier montre que la campagne active peut être lancée par un groupe de hacking différent de celui des échantillons précédents. Ce qui est intéressant est que le nouveau virus de Ryuk a été en mesure de arrêter quelques-uns des outils d'analyse automatisés lors des contrôles initiaux. Cela signifie qu'il peut permettre aux attaquants distants d'effectuer opérations de Troie - le dépassement de contrôle sur les machines, vol de données et l'installation d'autres virus. Ce qui est particulièrement remarquable dans la nouvelle version est qu'il peut déposer des fichiers de virus multiples ce qui rend beaucoup plus difficile la récupération.

Janvier 2020 Ryuk Ransomware Mise à jour

À la fin de Janvier 2020 une nouvelle mise à jour du ransomware Ryuk a été libéré qui comprend un certificat signé ce qui rendra plus difficile de différencier les logiciels malveillants comme le système confiance comme un fichier sûr. L'autorité de certification qui a délivré a fourni une longue date d'expiration et tous les paramètres requis.

Le moteur de virus contient de nombreuses fonctionnalités qui font également partie des échantillons précédents. Certains des principaux composants des nouvelles versions comprennent les éléments suivants:

- Module actif crypto-monnaie - L'analyse de sécurité montre que les nouvelles versions de virus comprennent un module de crypto-monnaie. Il profitera des ressources matérielles disponibles en exécutant une séquence de tâches mathématiques intensives et complexes. Pour chaque travail terminé les pirates recevront directement à leur crypto-monnaie porte-monnaie.

- Advanced Security Bypass - Cette mise à jour comprend notamment une liste exhaustive des techniques de contournement de sécurité qui sont appelés afin de cacher la présence du virus à la fois le système d'exploitation et des produits anti-virus.

- Fonctions trojan - Non seulement le rapport de ransomware Ryuk retour aux pirates via une connexion sécurisée, mais aussi exposition bancaire fonctionnalité cheval de Troie. Cela signifie que le moteur scanne activement si les utilisateurs utilisent les services bancaires en ligne et tenter de voler les pouvoirs ou les manipuler. La raison pour laquelle cela est fait est de mener crimes d'abus financiers.

- exécution de code - Le ransomware Ryuk est capable d'exécuter des scripts et codes dangereux sur les machines infectées. Cela est particulièrement dangereux que le virus peut obtenir des privilèges d'administration.

La Procédé de collecte d'informations est considéré comme extrêmement approfondie et détaillée. hôtes contaminés ont généralement beaucoup d'informations piraté et envoyé aux utilisateurs.

L'une des dernières mises à jour du ransomware Ryuk ajoute dans un Wake-on-Lan fonction qui ne se trouve que parmi les menaces les plus dangereuses informatiques. Les chercheurs en sécurité ont découvert que le code a été placé parmi quelques-unes des dernières versions du virus. Dans les attaques en direct le ransomware se met en marche les appareils retirés dès qu'un réseau a été impacté. Cela est surtout efficace dans les scénarios d'affaires et de l'entreprise où cette fonctionnalité est utilisée sur une base quotidienne. Les administrateurs comptent généralement sur pour pousser les mises à jour ou exécuter des tâches planifiées lorsque les ordinateurs ne sont pas utilisés.

Le mécanisme se fait en lançant un processus sous contrôle du virus avec un argument spécial appelé “8 LAN”. Si le Wake-on-Lan action est un succès, le Ryuk va tenter de monter le disque principal (C:) sur un partage réseau. Cette volonté permettre au moteur principal de crypter des fichiers à distance et ainsi se propager sur d'autres machines. En suivant ce mécanisme en quelques minutes, le Ryuk Ransomware peut potentiellement infecter des centaines de machines.

.RICHE Virus du fichier (ryuk) – Distribution Techniques

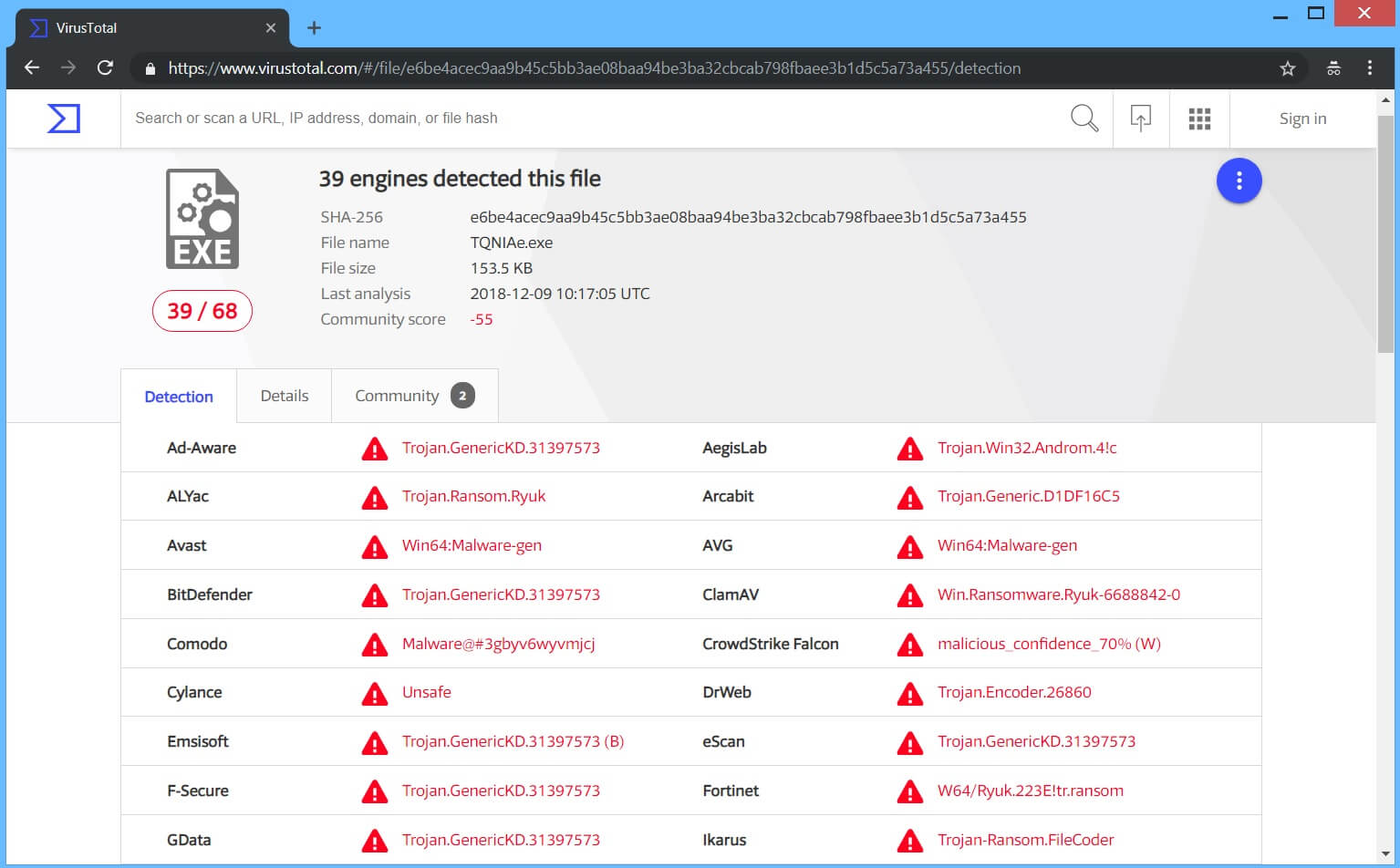

La .fichier RYK ransomware pourrait se distribuer via différentes tactiques. Un compte-gouttes de la charge utile qui déclenche le script malveillant pour cette ransomware est répandu dans le World Wide Web, et les chercheurs ont obtenu leurs mains sur un malware. Si que les terres de fichiers sur votre ordinateur et vous exécutez une certaine façon il - votre appareil d'ordinateur sera infecté. Dessous, vous pouvez voir le fichier détecté de la charge utile du cryptovirus par la VirusTotal service:

Freeware qui se trouve sur le Web peut être présenté comme utile aussi cacher le script malveillant pour le Cryptovirus. Abstenez-vous de l'ouverture de fichiers juste après que vous les avez téléchargés. Vous devez d'abord les numériser avec un outil de sécurité, tout en vérifiant leur taille et des signatures pour tout ce qui semble hors de l'ordinaire. Vous devriez lire le conseils pour prévenir ransomware situé à la discussion correspondante.

.RICHE Virus du fichier (ryuk) - Détails techniques

.Virus fichiers rich est en fait ransomware, il encrypte vos fichiers et ouvre une demande de rançon, avec des instructions à l'intérieur il, à propos de la machine informatique compromise. Les extorqueurs veulent vous faire payer des frais de rançon pour la restauration présumée de vos données. Le ransomware est une variante d'un ancien [wplinkpreview url =”https://sensorstechforum.com/remove-ryuk-virus-delete-active-infections-restore-data/”] Virus ryuk qui avait une demande de rançon similaire.

.RICHE Virus du fichier pourrait faire des entrées dans le Registre Windows pour obtenir la persistance, et pourrait lancer ou réprimer les processus dans un environnement Windows. Ces entrées sont généralement conçues de manière à démarrer le virus automatiquement à chaque démarrage du système d'exploitation Windows.

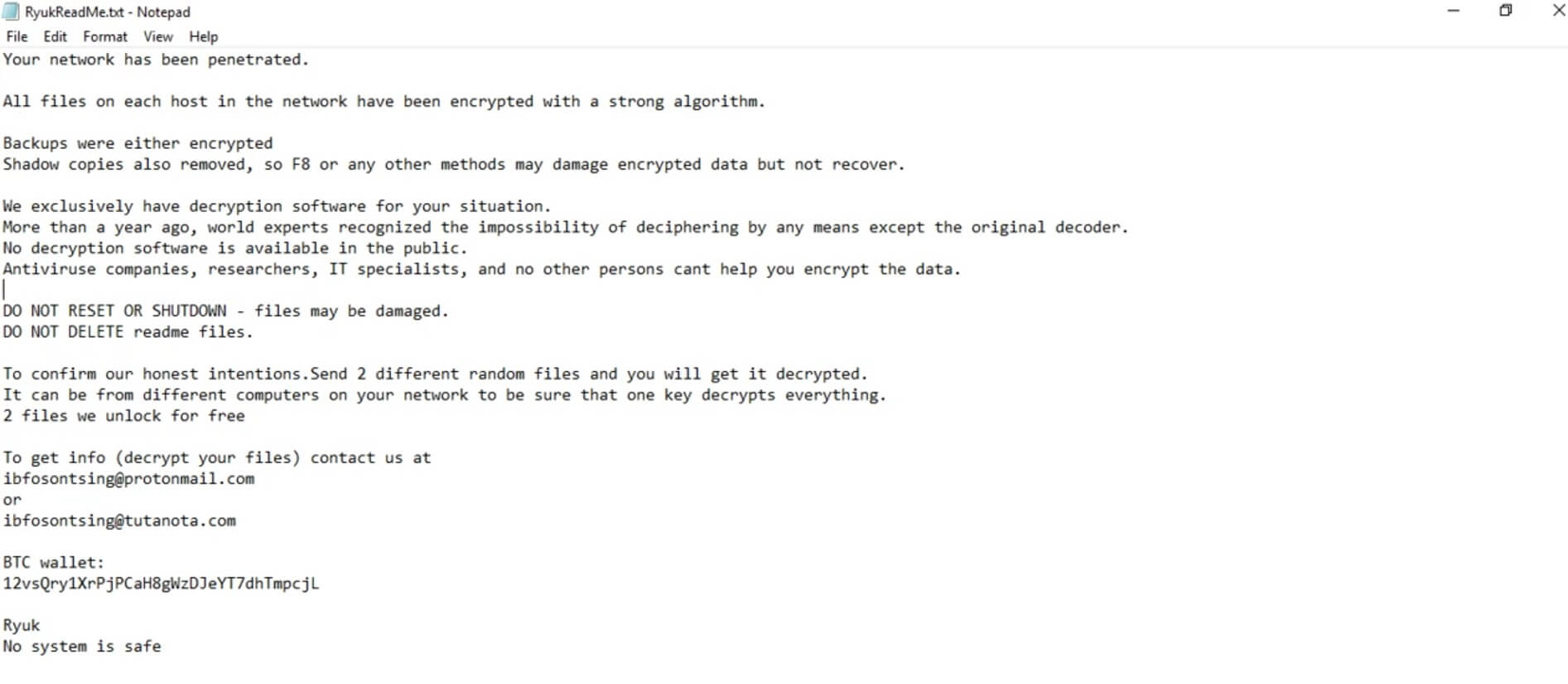

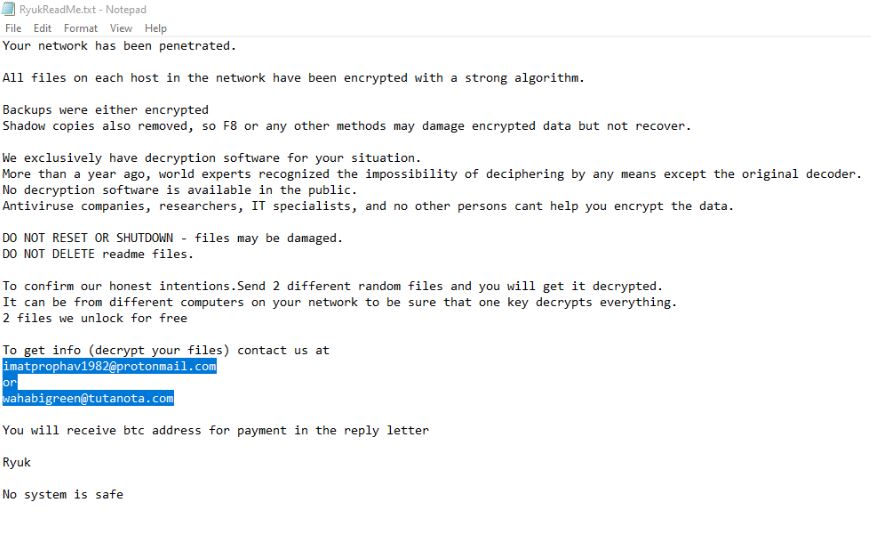

Après le cryptage du .RICHE virus de fichier crée une demande de rançon dans un fichier texte. La note est nommé RyukReadMe.txt comme vous pouvez le voir sur la capture d'écran ci-dessous:

La note se lit ce qui suit:

Votre réseau a été pénétré.

Tous les fichiers sur chaque hôte du réseau ont été chiffrés avec un algorithme fort.

Les sauvegardes sont soit cryptées

Les clichés instantanés également supprimés, si F8 ou toute autre méthode peuvent endommager les données cryptées mais pas récupérer.Nous avons exclusivement un logiciel de décryptage pour votre situation

Il y a plus d'un an, experts mondiaux ont reconnu l'impossibilité de déchiffrage par tout moyen à l'exception du décodeur oridinal.

Aucun logiciel de décryptage est disponible dans le public.

entreprises Antiviruse, des chercheurs, spécialistes en informatique, et aucune autre personne ne peux pas vous aider à chiffrer les données.Ne pas réinitialiser OU - SHUTDOWN fichiers peuvent être endommagés.

NE PAS supprimer les fichiers readme.Pour confirmer notre intentions.Send honnête 2 différents fichiers au hasard et vous l'aurez déchiffré.

Il peut être de différents ordinateurs de votre réseau pour être sûr que l'on touche déchiffre tout.

2 fichiers que nous déverrouiller gratuitement.Pour obtenir des informations (décrypter vos fichiers) Contactez-nous à

ibfosontsing@protonmail.com

ou

ibfosontsing@tutanota.comBTC porte-monnaie:

12vsQry1XrPjPCaH8gWzDJeYT7dhTmpcjLryuk

Aucun système est sûr

Même si une note est affichée, vous devriez NE PAS en aucun cas payer une somme de rançon. Vos fichiers ne peuvent pas obtenir récupéré, et personne ne pouvait vous donner une garantie pour que. Ajouter à cela, donner de l'argent à des cybercriminels sera très probablement les inciter à créer plus de virus ransomware ou commettent des différentes activités criminelles. Cela peut même conduire à vous obtenir vos fichiers cryptés tout recommencer après paiement.

.RICHE Virus du fichier (ryuk) - Processus de cryptage

Le processus de chiffrement des .fichier RYK ransomware assez simple – chaque fichier qui obtient crypté deviendra tout simplement inutilisable. Les fichiers auront la .RICHE l'extension après avoir été verrouillée. L'extension est placée en tant que secondaire, sans modifications apportées au nom d'origine d'un fichier crypté.

Une liste avec le connu, extensions ciblées des fichiers qui sont cherchaient à obtenir crypté est actuellement très faible. Les fichiers qui se sont chiffrés les extensions suivantes:

→ .doc, .docx, .jpg, .jpeg, .xls, .xlsx, .pdf

Les fichiers utilisés par les utilisateurs et plus qui sont probablement chiffrés sont des catégories suivantes:

- Les fichiers audio

- Les fichiers vidéo

- fichiers de documents

- Les fichiers d'image

- Fichiers de sauvegarde

- Références bancaires, etc

La .fichier RYK cryptovirus pourrait être réglé pour effacer toutes les Des copies de volume de l'ombre à partir du système d'exploitation Windows à l'aide de la commande suivante:

→Vssadmin.exe supprimer les ombres / tous / Quiet

Dans le cas où la commande ci-dessus indiqué est exécutée qui fera les effets du processus de cryptage plus efficace. Cela est dû au fait que la commande élimine l'un des moyens importants pour restaurer vos données. Si un périphérique d'ordinateur a été infecté par ce ransomware et vos fichiers sont verrouillés, lire à travers pour savoir comment vous pourriez potentiellement restaurer certains fichiers à leur état normal.

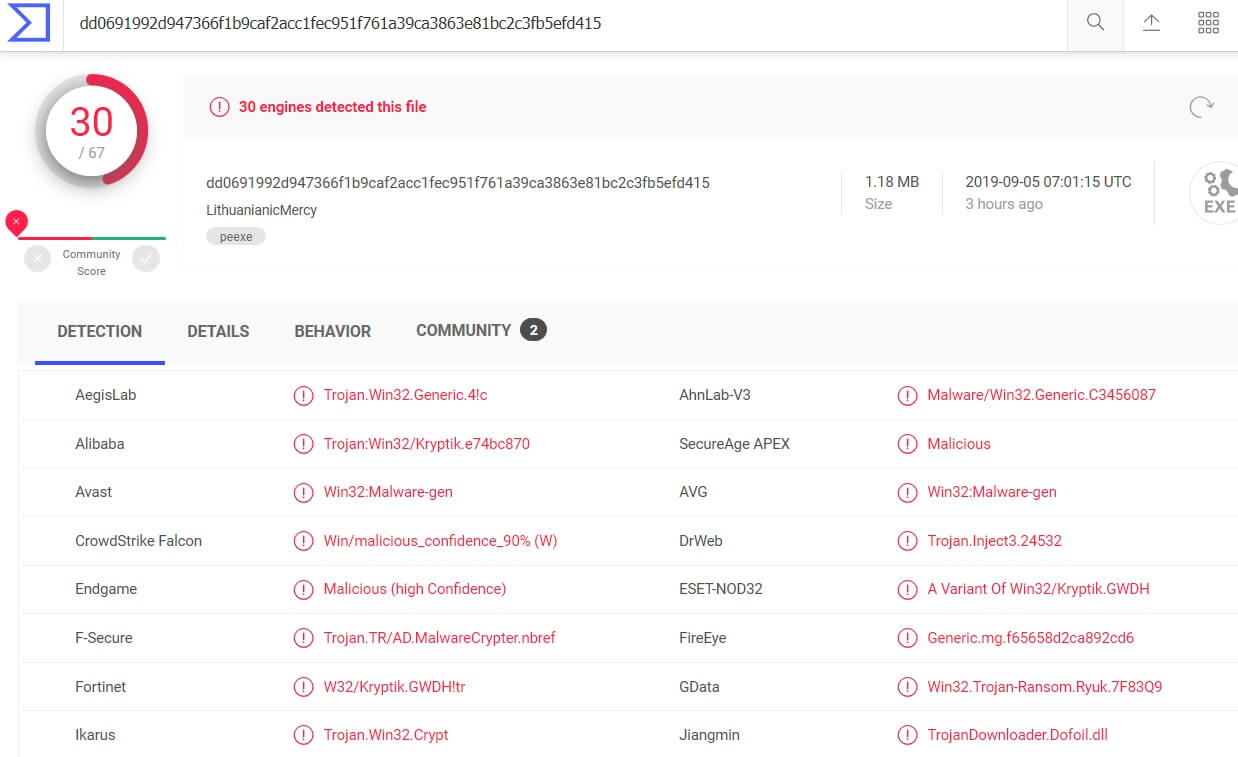

.fichier RYK (ryuk) Virus - Septembre Mise à jour 2019

Septembre 2019 apporte une autre mise à jour pour le virus de ransomware de RYK. Dans l'image ci-dessous vous pouvez voir les détections actuelles de la nouvelle variante de la plate-forme VirusTotal:

La nouvelle adresse e-mail que les cybercriminels utilisent dans les notes de rançon sont les suivantes:

- papinsdasun1982@protonmail.com

- cestidemet1983@protonmail.com

Le ransomware semble être en plein essor et non fanée que les gens auraient espéré. Méfiez-vous lorsque vous naviguez sur Internet et faire des sauvegardes pour éviter d'être victime d'un virus RYK ransomware.

.fichier RYK (ryuk) Virus - Mise à jour Août 2019

Tout au long de Juillet et début Août 2019 une nouvelle campagne d'attaque avec le ransomware Ryuk a été détectée. Il ne diffère pas de manière significative à partir d'échantillons précédents car il utilise les mêmes tactiques de distribution. En fonction des conditions locales réelles et instructions diverses hacking actions malveillantes peuvent être faites. Comme cela est une modification du moteur de base, nous prévoyons que le groupe hackng derrière elle peut avoir commandé la personnalisation sur les marchés souterrains. Une alternative est pour eux d'avoir créé la menace par eux-mêmes. Cela se fait en prenant le code source d'origine et de faire les changements nécessaires.

Lorsque les actions malveillantes ont tous terminé l'exécution du module de chiffrement des fichiers commencera. Une fois en utilisant à nouveau une liste intégrée de type de fichier cible extensions du virus de fichiers Ryuk ciblera les données utilisateur le plus commun:

- Documents

- Bases de données

- fichiers multimédia

- Archives

- sauvegardes

- Les points de restauration & Data System

Encore une fois la .l'extension RICHE seront appliqués aux fichiers et les victimes seront soumis à un chantage à payer les frais de décryptage aux pirates.

.fichier RYK (ryuk) Virus - Mise à jour Juin 2019

La Ryuk Ransomware a été mis à jour pour vérifier la sortie du paramètre « arp -a » pour les chaînes d'adresses IP spécifiques. Dans le cas où ces chaînes se trouvent, le ransomware ne sera pas crypter les fichiers sur cet ordinateur. Voici quelques-unes des chaînes d'adresses IP partielles en question: 10.30.4, 10.30.5, 10.30.6, ou 10.31.32.

Une autre mise à jour inclut le Ryuk ransomware comparant le nom de l'ordinateur à cordes « SPB », « Spb », « Spb », "MSK", "Msk", et « MSK », et si ceux-ci sont trouvés, l'ordinateur ne sera pas chiffré. Il est fort probable que tout cela est fait pour que les opérateurs ransomware ne ciblent pas les ordinateurs en Russie pour le chiffrement. En ce qui concerne le reste de ses activités, ils semblent être les mêmes que dans la version précédente.

.fichier RYK (ryuk) Virus - Mise à jour Décembre 2019

Selon les dernières informations de Décembre 2019 produit par chercheurs EMSISOFT:

Le décrypteur fourni par les auteurs Ryuk tronque fichiers, couper un trop grand nombre d'octets dans le processus de déchiffrement du fichier. En fonction du type de fichier exact, cela peut ou ne peut pas causer d'importants problèmes. Dans le meilleur des cas, l'octet qui a été coupé par le buggy décrypteur était utilisé et juste un peu d'espace de jeu à la fin créée en alignant le fichier vers certaines limites de taille de fichier. Cependant, un grand nombre de fichiers de type de disque virtuel comme VHD / VHDX ainsi qu'un grand nombre de fichiers de base de données tels que les fichiers de base de données Oracle stockent des informations importantes dans ce dernier octet et les fichiers endommagés de cette façon ne parviendra pas à charger correctement après leur décryptées.

En mots simples, cela signifie que payer la rançon pour les cybercriminels ne sera probablement pas entraîner la decrypton réussie des données chiffrées.

Retirer .RYK Virus du fichier (ryuk)

Si votre ordinateur a été infecté par le .fichier RYK virus ransomware, vous devriez avoir un peu d'expérience dans l'élimination des logiciels malveillants. Vous devriez vous débarrasser de cette ransomware le plus rapidement possible avant qu'il puisse avoir la chance de se propager plus loin et infecter d'autres ordinateurs. Vous devez retirer le ransomware et suivez le guide d'instructions étape par étape ci-dessous.

- Étape 1

- Étape 2

- Étape 3

- Étape 4

- Étape 5

Étape 1: Rechercher les Ryuk Ransomware avec SpyHunter Anti-Malware outil

Suppression automatique des rançongiciels - Guide vidéo

Étape 2: Uninstall Ryuk Ransomware and related malware from Windows

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Étape 3: Nettoyer les registres, créé par Ryuk Ransomware sur votre ordinateur.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par Ryuk Ransomware il. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Avant de commencer "Étape 4", S'il vous plaît démarrer en mode normal, dans le cas où vous êtes actuellement en mode sans échec.

Cela vous permettra d'installer et utilisation SpyHunter 5 avec succès.

Étape 4: Démarrez votre PC en mode sans échec pour isoler et éliminer Ryuk Ransomware

Étape 5: Essayez de restaurer des fichiers Chiffré par Ryuk Ransomware.

Méthode 1: Utilisez STOP Decrypter par Emsisoft.

Toutes les variantes de ce ransomware peuvent être décryptées gratuitement, mais nous avons ajouté le décrypteur utilisé par des chercheurs qui est souvent mis à jour avec les variantes qui finissent par devenir décryptés. Vous pouvez essayer de décrypter vos fichiers en utilisant les instructions ci-dessous, mais si elles ne fonctionnent pas, puis, malheureusement, votre variante du virus ransomware n'est pas déchiffrable.

Suivez les instructions ci-dessous pour utiliser le décrypteur Emsisoft et décrypter vos fichiers gratuitement. Tu peux télécharger l'outil de décryptage Emsisoft liée ici puis suivez les étapes indiquées ci-dessous:

1 Clic-droit sur le décrypteur et cliquez sur Exécuter en tant qu'administrateur comme indiqué ci-dessous:

2. D'accord avec les termes de la licence:

3. Cliquer sur "Ajouter le dossier" puis ajoutez les dossiers où vous voulez que les fichiers décryptés comme indiqué ci-dessous:

4. Cliquer sur "Décrypter" et attendez que vos fichiers à décoder.

Note: Crédit pour le décrypteur va EMSISOFT chercheurs qui ont fait la percée avec ce virus.

Méthode 2: Utiliser un logiciel de récupération de données

infections Ransomware et Ryuk Ransomware visent à chiffrer vos fichiers à l'aide d'un algorithme de chiffrement qui peut être très difficile à déchiffrer. Voilà pourquoi nous avons proposé une méthode de récupération de données qui peuvent vous aider à faire le tour de décryptage direct et essayer de restaurer vos fichiers. Gardez à l'esprit que cette méthode ne peut pas être 100% efficace, mais peut aussi vous aider un peu ou beaucoup dans différentes situations.

Cliquez simplement sur le lien et sur les menus du site en haut, choisir Récupération de données - Assistant de récupération de données pour Windows ou Mac (en fonction de votre système d'exploitation), puis téléchargez et exécutez l'outil.

Ryuk Ransomware-FAQ

What is Ryuk Ransomware Ransomware?

Ryuk Ransomware est un ransomware infection - les logiciels malveillants qui pénètrent silencieusement dans votre ordinateur et bloquent l'accès à l'ordinateur lui-même ou chiffrent vos fichiers.

De nombreux virus rançongiciels utilisent des algorithmes de cryptage sophistiqués pour rendre vos fichiers inaccessibles. Le but des infections par rançongiciels est d'exiger que vous payiez un paiement de rançon pour avoir accès à vos fichiers..

What Does Ryuk Ransomware Ransomware Do?

Les ransomwares en général sont un logiciel malveillant qui est conçu pour bloquer l'accès à votre ordinateur ou à vos fichiers jusqu'à ce qu'une rançon soit payée.

Les virus Ransomware peuvent également endommager votre système, corrompre les données et supprimer des fichiers, entraînant la perte permanente de fichiers importants.

How Does Ryuk Ransomware Infect?

De plusieurs façons: Ryuk Ransomware Ransomware infecte les ordinateurs en étant envoyé par e-mails de phishing, contenant un virus attaché. Cette pièce jointe est généralement masquée comme un document important, comme une facture, un document bancaire ou encore un billet d'avion et cela semble très convaincant aux utilisateurs.

Another way you may become a victim of Ryuk Ransomware is if you télécharger un faux installateur, crack ou correctif provenant d'un site Web de mauvaise réputation ou si vous cliquez sur un lien de virus. De nombreux utilisateurs signalent avoir contracté un ransomware en téléchargeant des torrents.

How to Open .Ryuk Ransomware files?

Toi can't sans décrypteur. À ce point, la .ryuk Ransomware les fichiers sont crypté. Vous ne pouvez les ouvrir qu'une fois qu'ils ont été déchiffrés à l'aide d'une clé de déchiffrement spécifique à un algorithme particulier..

Que faire si un décrypteur ne fonctionne pas?

Ne panique pas, et sauvegarder les fichiers. Si un déchiffreur n'a pas déchiffré votre .ryuk Ransomware fichiers avec succès, alors ne désespérez pas, parce que ce virus est encore nouveau.

Puis-je restaurer ".ryuk Ransomware" dossiers?

Oui, parfois les fichiers peuvent être restaurés. Nous avons proposé plusieurs méthodes de récupération de fichiers cela pourrait fonctionner si vous souhaitez restaurer .ryuk Ransomware fichiers.

Ces méthodes ne sont en aucun cas 100% garanti que vous pourrez récupérer vos fichiers. Mais si vous avez une sauvegarde, vos chances de succès sont bien plus grandes.

How To Get Rid of Ryuk Ransomware Virus?

Le moyen le plus sûr et le plus efficace pour supprimer cette infection par rançongiciel est d'utiliser un programme anti-malware professionnel.

Il recherchera et localisera le rançongiciel Ryuk Ransomware, puis le supprimera sans causer de dommages supplémentaires à vos fichiers .Ryuk Ransomware importants.

Puis-je signaler un ransomware aux autorités?

Au cas où votre ordinateur serait infecté par une infection ransomware, vous pouvez le signaler aux services de police locaux. Il peut aider les autorités du monde entier à suivre et à déterminer les auteurs du virus qui a infecté votre ordinateur.

Dessous, nous avons préparé une liste de sites Web gouvernementaux, où vous pouvez déposer un rapport au cas où vous seriez victime d'un cybercriminalité:

Autorités de cybersécurité, responsable de la gestion des rapports d'attaque de ransomware dans différentes régions du monde:

Allemagne - Portail officiel de la police allemande

États Unis - IC3 Centre de plaintes contre la criminalité sur Internet

Royaume-Uni - Action Fraud Police

France - Ministère de l'Intérieur

Italie - Police d'État

Espagne - Police nationale

Pays-Bas - Forces de l'ordre

Pologne - Police

le Portugal - Police judiciaire

Grèce - Unité de la cybercriminalité (Police hellénique)

Inde - Police de Mumbai - Cellule d'enquête sur la cybercriminalité

Australie - Australian High Tech Crime Center

Les rapports peuvent recevoir une réponse dans des délais différents, selon vos autorités locales.

Pouvez-vous empêcher les ransomwares de crypter vos fichiers?

Oui, vous pouvez empêcher les ransomwares. La meilleure façon de le faire est de vous assurer que votre système informatique est mis à jour avec les derniers correctifs de sécurité., utiliser un programme anti-malware réputé et pare-feu, sauvegardez fréquemment vos fichiers importants, et évitez de cliquer sur liens malveillants ou télécharger des fichiers inconnus.

Can Ryuk Ransomware Ransomware Steal Your Data?

Oui, dans la plupart des cas, un rançongiciel va voler vos informations. It is a form of malware that steals data from a user's computer, le crypte, puis demande une rançon pour le décrypter.

Dans de nombreux cas,, la auteurs de logiciels malveillants ou les attaquants menaceront de supprimer les données ou le publier en ligne à moins que la rançon est payée.

Un ransomware peut-il infecter le WiFi?

Oui, un ransomware peut infecter les réseaux WiFi, car des acteurs malveillants peuvent l'utiliser pour prendre le contrôle du réseau, voler des données confidentielles, et verrouiller les utilisateurs. Si une attaque de ransomware réussit, cela pourrait entraîner une perte de service et/ou de données, et dans certains cas, pertes financières.

Dois-je payer un rançongiciel?

Aucun, vous ne devriez pas payer les extorqueurs de rançongiciels. Les payer ne fait qu'encourager les criminels et ne garantit pas que les fichiers ou les données seront restaurés. La meilleure approche consiste à disposer d'une sauvegarde sécurisée des données importantes et à être vigilant quant à la sécurité en premier lieu.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, les pirates peuvent toujours avoir accès à votre ordinateur, données, ou des fichiers et peut continuer à menacer de les exposer ou de les supprimer, ou même les utiliser pour commettre des cybercrimes. Dans certains cas,, ils peuvent même continuer à exiger des paiements de rançon supplémentaires.

Une attaque de ransomware peut-elle être détectée?

Oui, les rançongiciels peuvent être détectés. Logiciel anti-malware et autres outils de sécurité avancés peut détecter les ransomwares et alerter l'utilisateur quand il est présent sur une machine.

Il est important de se tenir au courant des dernières mesures de sécurité et de maintenir les logiciels de sécurité à jour pour s'assurer que les ransomwares peuvent être détectés et empêchés..

Les criminels du ransomware se font-ils prendre?

Oui, les criminels rançongiciels se font prendre. Les organismes d'application de la loi, comme le FBI, Interpol et d'autres ont réussi à traquer et à poursuivre les criminels de ransomware aux États-Unis et dans d'autres pays.. Alors que les menaces de rançongiciels continuent d'augmenter, il en va de même pour l'activité d'application.

À propos de la recherche Ryuk Ransomware

Le contenu que nous publions sur SensorsTechForum.com, ce guide de suppression de Ryuk Ransomware inclus, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à supprimer les logiciels malveillants spécifiques et à restaurer vos fichiers cryptés.

Comment avons-nous mené la recherche sur ce ransomware?

Notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, et en tant que tel, nous recevons des mises à jour quotidiennes sur les dernières définitions de logiciels malveillants et de ransomwares.

En outre, la recherche derrière la menace du ransomware Ryuk Ransomware est soutenue par VirusTotal et l' projet NoMoreRansom.

Pour mieux comprendre la menace des ransomwares, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.

En tant que site dédié à fournir des instructions de suppression gratuites pour les ransomwares et les malwares depuis 2014, La recommandation de SensorsTechForum est de ne prêter attention qu'aux sources fiables.

Comment reconnaître des sources fiables:

- Vérifiez toujours "À propos de nous" page web.

- Profil du créateur de contenu.

- Assurez-vous que de vraies personnes sont derrière le site et non de faux noms et profils.

- Vérifiez Facebook, Profils personnels LinkedIn et Twitter.