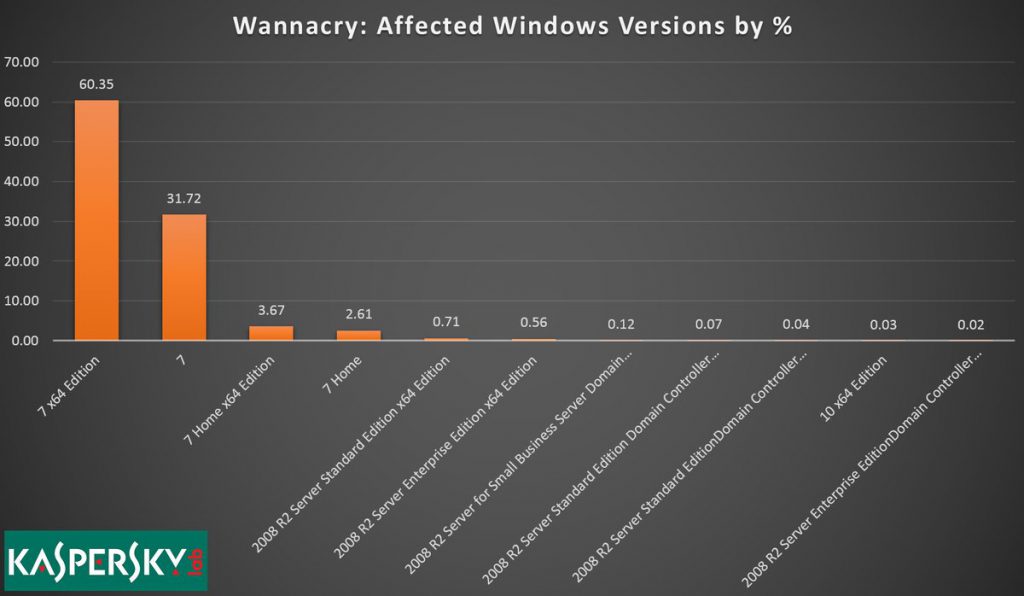

Kaspersky Lab statistiques indiquent que les attaques WannaCry sous Windows 7 ont représenté 98% du nombre total d'infections. Plus particulièrement, plus de 60% des systèmes attaqués par WannaCry étaient en cours d'exécution de la version 64 bits de Windows 7, tandis que 32% des victimes étaient sur la version 32 bits du système d'exploitation. Ces nouvelles ne sont pas surprenant parce que Windows 7 est toujours le système d'exploitation de bureau le plus préféré avec une part de marché proche de 50%.

Fenêtres 7: Les plus hauts WannaCry Ransomware Taux d'infection

Ce qui est paradoxal est ici que Windows 7 était censé être protégé contre la campagne de ransomware WannaCry parce que Microsoft a publié des correctifs pour arrêter l'infection en Mars de cette année. Mais comme il est apparu - il n'a pas été, et il a obtenu massivement frappé.

La popularité du système d'exploitation signifie presque qu'approximativement 1 à 2 machines sont encore sous Windows 7, facilement illustrant les taux élevés d'infection. Malheureusement, il est encore un système d'exploitation très piraté, ce qui signifie que des millions d'utilisateurs sont en cours d'exécution de logiciels piratés, en particulier dans les pays comme la Russie et la Chine. Inutile de dire, copies en cours d'exécution du système d'exploitation qui ne sont pas authentiques est très dangereux - dans la plupart des cas, ils ne peuvent pas être mis à jour que les utilisateurs ont arrêté des mises à jour pour empêcher la copie de la vérification des clés de véritables produits.

Même si Windows 7 seront pris en charge jusqu'en Janvier 2020, les utilisateurs en cours d'exécution, il peut vouloir commencer à penser à la migration vers une version plus récente, Les experts en sécurité conseillent. Obtenir les dernières mises à jour de sécurité dès que possible est également cruciale pour la sécurité contre les attaques telles que WannaCry.

"Oops, vos fichiers importants sont chiffrés» Est ce que les victimes de WannaCry voir après leurs ordinateurs sont infectés. Une fois que cela est arrivé, l'infection ransomware commence à ajouter des algorithmes de chiffrement pour rendre les documents sur les ordinateurs affectés ne sont plus lisibles. Puis, !Lisez-moi s'il vous plaît!.fichier txt est tombé sur le ciblée visant à obtenir les victimes à télécharger un décrypteur à partir d'un compte Dropbox. Enfin, les demandes ransomware 300$ en récompense BTC pour récupérer les données.