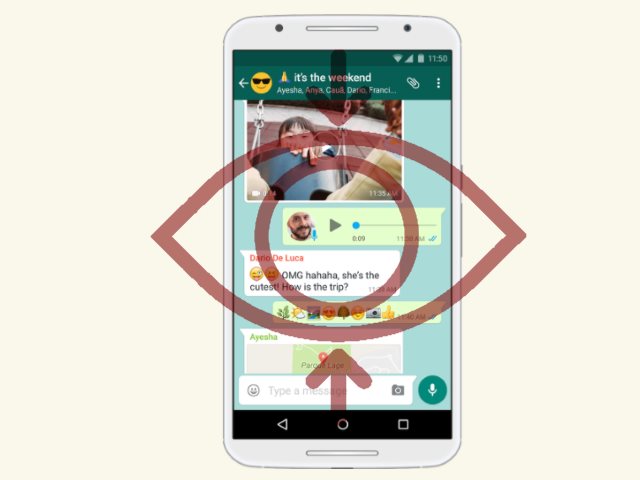

Un bug de sécurité dangereux a été identifié dans les WhatsApp populaires et aps messager du signal qui permet aux pirates d'avoir secrètement accès aux discussions de groupe cryptées. Les experts qui ont découvert l'exploit révèle que le problème réside dans les serveurs intermédiaires et leur configuration. Le fait qu'ils sont parmi les applications mobiles les plus utilisés en fait une grave vulnérabilité.

Bugs WhatsApp et de sécurité Signal Exposed: Discussions de groupe ne sont plus sécurisé

Les criminels informatiques ont découvert un défaut dangereux dans deux des applications de messagerie les plus populaires - WhatsApp et Signal. Les bogues de sécurité identifiés permettent aux criminels de les exploiter et de révéler le contenu des discussions de groupe cryptées. La vulnérabilité n'a pas été trouvée dans l'application elle-même, mais plutôt les serveurs intermédiaires qui a relayé le trafic réseau. Les chercheurs affirment que les utilisateurs de logiciels malveillants qui peuvent les contrôler peuvent secrètement ajouter de nouveaux membres à des WhatsApp privés et chats privés de signaux sans avoir l'autorisation de l'administrateur qui est habituellement nécessaire de le faire.

Contrairement à d'autres solutions d'infrastructure les applications de messagerie donnent les contrôles de conversation pour les serveurs qui ne sont pas régies à partir du noeud principal. L'exemple classique d'une instance multi-discussion (comme le protocole IRC populaire) travail dans des contextes asynchrones. Les messages sont envoyés à un serveur central qui délivre alors le contenu même si certains des membres du groupe sont en ligne. Deux principale vulnérabilité permet une intrusion du groupe ait lieu. Les experts mettent en valeur la façon dont les pirates informatiques peuvent introduire dans les conversations de groupe. Les attaquants peuvent extraire tous les messages du groupe et également envoyer leurs propres messages. L'application du signal attribue des privilèges d'administrateur à tous les utilisateurs qui est également délégué aux pirates.

WhatsApp et Signal Exploit Méthodologie

Pour accéder aux groupes criminels ont besoin de connaître l'ID de groupe concerné et le numéro de téléphone d'un de leurs membres. Deux types d'attaque peuvent être exécutés. L'un de base exige que l'utilisateur malveillant d'avoir été un ancien membre du groupe. Ils peuvent enregistrer le groupe ID à l'aide d'un ID client modifié et les informations extraites peuvent retrouver l'entrée. Le second type est le forgeage des pouvoirs qui doivent être transmises aux serveurs d'application intermédiaires. Non seulement les pirates peuvent extraire, supprimer et modifier le contenu, mais ils peuvent aussi modifier son ordre. Certaines des conclusions noter que l'application WhatsApp Android utilise un composant de vérification clé qui peut être partiellement e contournée pour des raisons de facilité d'utilisation.

Les chercheurs notent que, bien que ces exemples se concentrent sur un nombre limité d'applications populaires leur méthodologie et les modèles peuvent être appliqués à d'autres protocoles. Les exemples comprennent: au, Câble et Facebook Messenger.