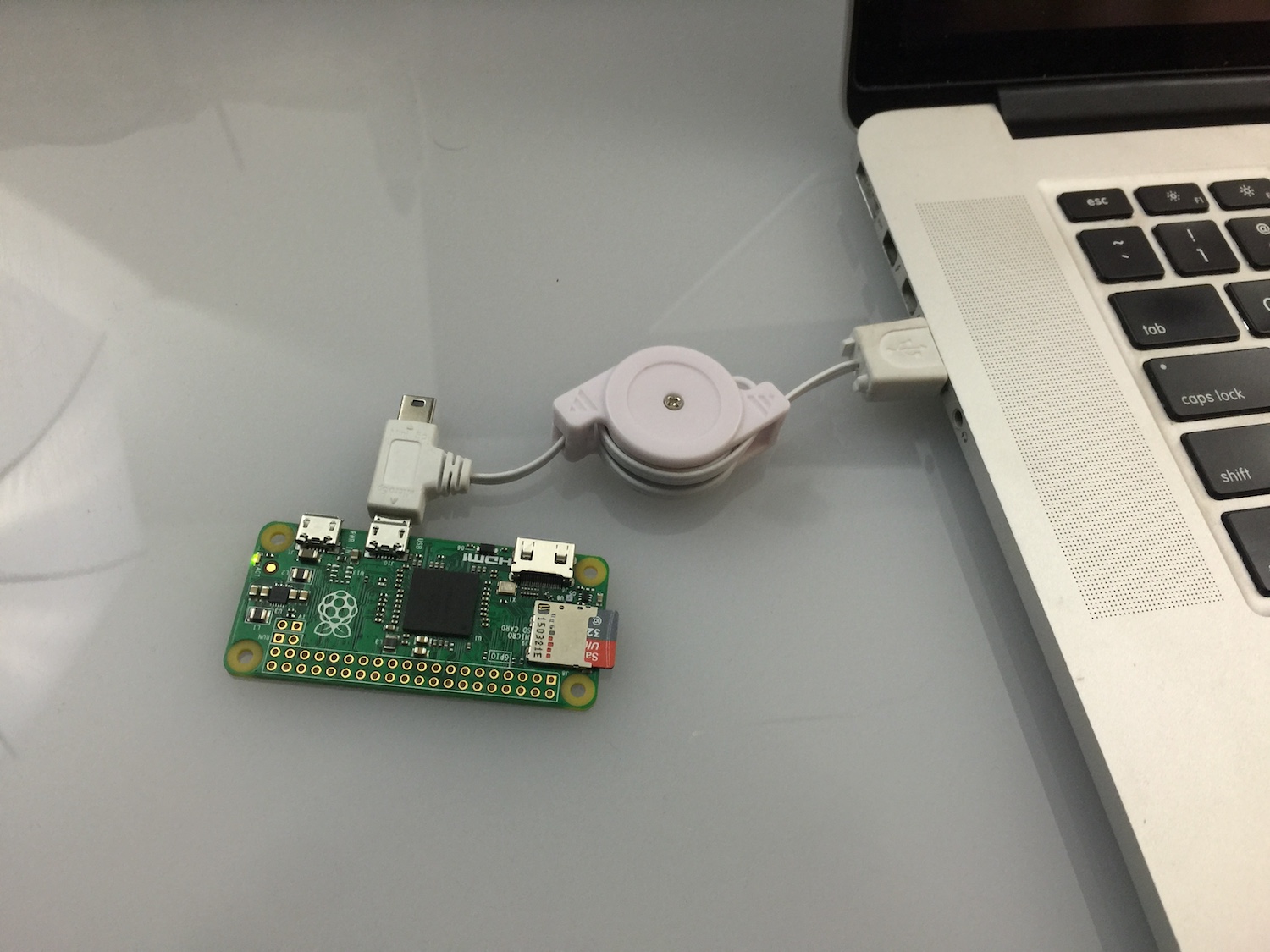

L'arsenale sfruttare strumento ha ottenuto appena più grande. Incontra PoisonTap, uno strumento creato dal famigerato Samy Kamkar. PoisonTap è progettato per funzionare liberamente disponibili software su un $5 dispositivo Raspeberry Pi Zero. Ma come funziona?

Il piccolo strumento ha solo bisogno di essere collegato nello slot USB di un computer. Poi si intercetterà tutto il traffico Web criptato, i cookie di autenticazione inclusi. Questi cookies sono necessari per accedere ai conti privati. Una volta fatto questo, PoisonTap invierà i dati al server di un aggressore. Inoltre, lo strumento installa anche una backdoor per consentire il controllo remoto tramite browser e rete locale del proprietario del PC.

Perché Samy Kamkar creare PoisonTap in primo luogo?

In una conversazione con ArsTechnica ha dato la seguente spiegazione:

La motivazione principale è quello di dimostrare che anche su un computer protetto da password scappare di un WPA2 Wi-Fi, il sistema e la rete possono ancora essere attaccati in modo rapido e facilmente. le credenziali del sito web non HTTPS esistenti possono essere rubati, e, infatti, cookie provenienti da siti HTTPS che non ha correttamente impostate il 'sicuri’ bandiera sul cookie può anche essere dirottate.

Correlata: Sig.. Robot Stagione 2 Hacks e sfrutta: Master / Slave e Rubber Ducky

Questo è un riassunto di ciò PoisonTap è in grado di:

- Emulare un dispositivo Ethernet su USB;

- Dirottamento di tutto il traffico Web dal computer;

- Sifone e la memorizzazione cookie HTTP e sessioni dal browser per il top Alexa 1,000,000 siti;

- L'esposizione del router interno per l'attaccante e rendendolo accessibile da remoto via WebSocker uscita e rebinding DNS;

- Installazione di un backdoor web-based persistente nella cache HTTP;

- Permettere un utente malintenzionato di forzare in remoto all'utente di effettuare richieste HTTP e proxy di schiena risposte tramite i cookie dell'utente su qualsiasi dominio backdoored;

- Lo strumento non richiede computer di destinazione per essere sbloccato. E l'accesso backdoor rimane anche dopo l'utensile viene rimosso!

- Dirottamento di tutto il traffico Web dal computer;

Oltre ai computer, casa e ufficio router sono anche a rischio.

Gli aggressori possono utilizzare PoisonTap per ottenere l'accesso remoto a un browser. Essi possono anche ottenere il controllo amministratore sopra il router collegato. Ciò nonostante, attaccanti hanno ancora bisogno di sconfiggere le protezioni di password salvaguardare il router mirato. A causa dell'elevato numero di difetti di autenticazione senza patch, questo non sarà un grosso ostacolo.

Correlata: Microsoft Application bordo Guardia proteggerà contro lo strumento Mimikatz

Considerando il man-in-the-middle posizione privilegiata lo strumento ha, si può anche installare backdoor che consentono l'accesso al browser e il router. Per accedere al browser, PoisonTap scende un mix di HTML e JavaScript nella cache del browser che crea un WebSocker persistente. Come per il router, lo strumento applica un attacco rebinding DNS.

Per saperne di più su di esso qui.