Andrei Costin (Eurecom), Particelle Apostolis (Ruhr-Universität Bochum), Aurelien Francillon (Eurecom) eseguito un tht ricerca svela la vulnerabilità di molti COTS.

Andrei Costin (Eurecom), Particelle Apostolis (Ruhr-Universität Bochum), Aurelien Francillon (Eurecom) eseguito un tht ricerca svela la vulnerabilità di molti COTS.

Un certo numero prevalente dei futuri hack che ci attendono comporta l'Internet delle cose.

Uno degli studi, effettuato da un gruppo di ricercatori europei che si concentravano su degli oggetti, ha verificato che le interfacce web per la gestione utenti di commerciale, dispositivi embedded prodotti in massa, come i router, Telefoni VoIP, e telecamere IP / TVCC, sono molto vulnerabili agli attacchi.

Gli esperti testati incorporati immagini del firmware e interfacce web alla ricerca di vulnerabilità esistenti.

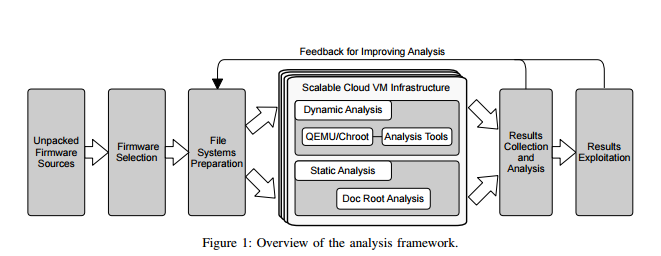

Nel loro documento, titolato 'Automatizzata analisi dinamica del firmware a Scala: Un caso di studio su interfacce Web integrate ', i tre ricercatori – Andrei Costin, Apostolis Zarras e Aurelien Francillon - presentano il primo quadro completamente automatizzato attraverso l'analisi del firmware dinamico, garantendo una rilevazione automatica bug all'interno delle immagini del firmware incorporate. Gli scienziati hanno applicato anche quadro per la ricerca della sicurezza delle interfacce Web incorporate presente in dispositivi COTS (COTS) come router, Modem DSL / cavo, Telefoni VoIP, Telecamere IP / TVCC.

Quadro Unico Non Affidabile sul fornitore, Dispositivo o Architettura

Una nuova metodologia è stata introdotta dal gruppo di esperti che non dipende dal fornitore, dispositivo o l'architettura. Il loro quadro si compone di emulazione completa del sistema per realizzare l'esecuzione di immagini del firmware in un ambiente unico software- (senza dover coinvolgere dispositivi fisici incorporati).

I ricercatori non hanno voglia di utilizzare i dispositivi fisici di proprietà di utenti perché questa pratica sarebbe considerato eticamente sbagliato e persino illegale. I ricercatori hanno anche analizzato le interfacce web all'interno del firmware tramite strumenti statici e dinamici. Che cosa è fondamentale per il loro studio e la sua metodologia è che è abbastanza unico nella sua natura.

Alcune statistiche

Durante il caso di studio, 1925 immagini firmware da 54 fornitori sono stati testati e 9271 le vulnerabilità sono stati divulgati 185 di loro. Circa 8 per cento delle immagini del firmware incorporate contenuta codice PHP nel loro lato server, e aveva almeno un difetto. Le immagini del firmware hanno rappresentato un totale di 9046 i problemi legati alla sicurezza come ad esempio:

- Cross-site scripting;

- Manipolazione di file;

- Injection flaw di comando.

Dinamica Security Testing Fatto su 246 Interfacce web

Ecco i risultati:

- 21 pacchetti firmware sono stati rivendicati vulnerabile a comandare iniezione.

- 32 sono stati considerati da falle XSS.

- 37 erano vulnerabili a CSRF (attraversare- Richiesta sito contraffazione) attacchi.

Sfortunatamente, come sottolineato dal gruppo di ricerca, un numero prevalente dei produttori non sono interessati a investire tempo e mezzi per migliorare la sicurezza dei loro dispositivi ". Ciò nonostante, ad un certo punto, venditori devono concentrarsi su tutte le questioni relative alla sicurezza nei loro prodotti. Con la crescita della popolarità di Internet of Things, codificatori maligni sicuramente indirizzare sistemi e dispositivi vulnerabili.

La buona notizia è i ricercatori non intendono rinunciare alle loro attività vulnerabilità svelando:

'Abbiamo intenzione di continuare a raccogliere nuovi dati e di estendere la nostra analisi a tutte le immagini del firmware possiamo accedere in futuro. Inoltre vogliamo estendere il nostro sistema con più sofisticate tecniche di analisi dinamiche che permettono uno studio più approfondito delle vulnerabilità all'interno di ciascuna immagine del firmware '.