Ricorda il Trojan Astaroth? Considerato uno dei malware più furtivi che rubano informazioni, Astaroth continua ad evolversi nei suoi ultimi attacchi.

Secondo un nuovo rapporto pubblicato da Cisco Talos, il malware ha ottenuto due importanti aggiornamenti.

Questa è una brutta notizia, come il Astaroth Trojan è già in grado di eseguire anti-analisi e anti-sandbox per impedire il rilevamento e l'analisi da parte dei ricercatori sulla sicurezza informatica.

Astaroth è noto per gli utenti brasiliani, e apparentemente, continua a farlo negli ultimi attacchi rilevati. Il Trojan ha utilizzato il La pandemia di COVID-19 come esca. Le nuove aggiunte al suo codice dannoso includono:

- Labirinto complesso di tecniche di offuscamento e anti-analisi / evasione implementate da Astaroth inibisce sia il rilevamento che l'analisi della famiglia di malware.

- Uso creativo delle descrizioni dei canali YouTube per comunicazioni di comando e controllo codificate e crittografate (C2) realizzato da Astaroth.

Come vengono effettuati i nuovi attacchi di Astaroth?

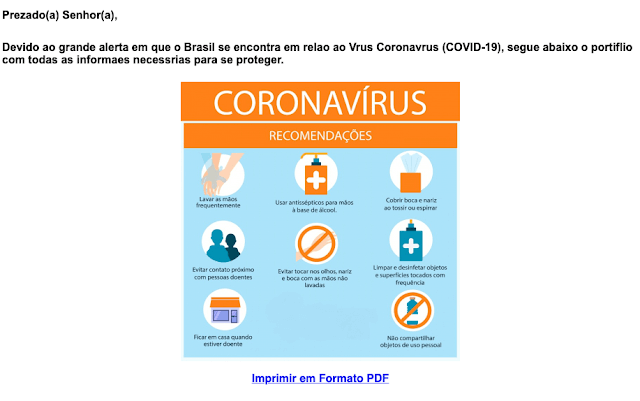

La distribuzione del Trojan si basa sull'invio di messaggi di posta elettronica dannosi (phishing). Le ultime campagne stanno usando il coronavirus (COVID-19) pandemia come un trucco per indurre gli utenti ad aprire il messaggio di posta elettronica. Dal momento che il malware prende di mira gli utenti brasiliani, le e-mail sono scritte in portoghese.

Ecco un esempio di tale email:

Cosa dice l'e-mail? L'annuncio riguarda la distribuzione dei respiratori necessari per il trattamento dei pazienti con coronavirus. L'email include anche una serie di raccomandazioni sotto forma di un file PDF collegato. Naturalmente, questi collegamenti sono lì solo per reindirizzare potenziali vittime verso server controllati dagli hacker.

Una volta che l'utente fa clic sul collegamento dannoso incluso nell'e-mail, verranno reindirizzati a un server controllato dagli attori della minaccia. Il payload iniziale dell'operazione è un file ZIP con collegamento LNK dall'infrastruttura di Google, rivela l'analisi di Cisco Talos.

Altri dettagli dell'ultima campagna Astaroth includono:

- Più livelli di offuscamento implementati prima di LoLBins (ExtExport / bitsadmin) usato per ulteriori infezioni.

- Ampi controlli anti-analisi / evasione effettuati prima della consegna del carico utile di Astaroth.

- Domini C2 codificati e crittografati estratti dalle descrizioni dei canali YouTube.

Astaroth utilizza le descrizioni dei canali YouTube

Come già evidenziato, una delle aggiunte più interessanti all'ultima campagna Astaroth è l'uso delle descrizioni dei canali YouTube. Questo trucco fa parte di "un meccanismo C2 ridondante con infrastruttura C2 primaria e secondaria":

Il modo principale in cui il malware comunica con i server C2 è attraverso il recupero dei domini C2 utilizzando le descrizioni dei canali Youtube. Gli aggressori hanno creato una serie di canali YouTube e stanno sfruttando le descrizioni dei canali per stabilire e comunicare un elenco di domini C2 con cui i nodi nella botnet dovrebbero comunicare per ottenere ulteriori istruzioni e aggiornamenti.

In conclusione…

Di progettazione, Astaroth è "doloroso da analizzare,"Cisco Talos dice. Il malware sta diventando più sofisticato, aggiungendo servizi come YouTube per nascondere la sua infrastruttura di comando e controllo.