L'evasione di meccanismi di rilevazione utilizzato da società di sicurezza è sempre stato un obiettivo per i criminali informatici. E sembra di aver trovato un nuovo modo per migliorare questi sforzi. Il nuovo metodo si basa su SSL / TLS firma randomizzazione, e viene dato il ritardo nella crescita nome cifrario.

Cipher Stunting - come funziona?

La nuova tecnica è stata osservata dai ricercatori di Akamai che hanno presentato le loro scoperte in un post sul blog. La tecnica di cifratura arresto della crescita è diventata una “crescente minaccia”Dal momento che prima emerse nei primi mesi del 2018. Poco detto, i criminali informatici stanno randomizzazione SSL / TLS firme nel loro tentativo di eludere il rilevamento.

"Nel corso degli ultimi mesi, gli aggressori sono stati manomissione SSL / TLS firme ad una scala mai vista prima da Akamai", i ricercatori hanno notato.

Il TLS impronte digitali che Akamai osservato prima Cipher Stunting potesse essere contato in decine di migliaia. Subito dopo la prima osservazione, che contano a milioni ballooned, e poi recentemente saltato a miliardi.

Più specificamente, da parte di 18,652 impronte distinte osservati globalmente da Akamai in Agosto 2018, dopo TLS campagne manomissione prima cominciarono ad apparire all'inizio di settembre dello scorso anno, il numero ha raggiunto lo sfalsamento 255 milioni di casi nel mese di ottobre. L'aumento è arrivata dopo una serie di attacchi contro le compagnie aeree, bancario, e siti di incontri, che sono spesso obiettivi per attacchi imbottitura credenziali e contenuti scraping. Questi numeri poi crebbe fino a 1,355,334,179 miliardo di casi rilevati alla fine del mese di febbraio 2019.

Perché è importante impronte digitali?

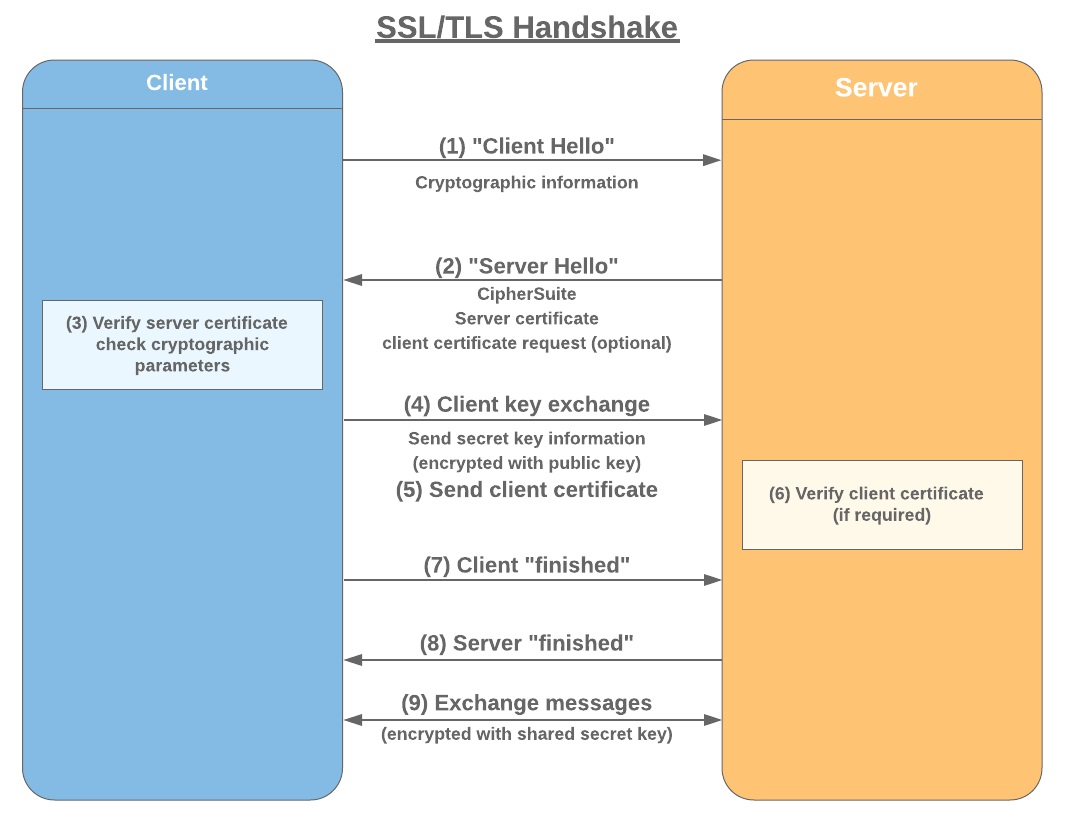

Osservando il modo in cui i clienti si comportano durante la creazione di una connessione TLS è utile per scopi impronte digitali in modo che possiamo distinguere tra attaccanti e gli utenti legittimi. Quando effettuiamo delle impronte digitali, ci proponiamo di selezionare i componenti della negoziazione inviato da tutti i client. Nel caso dei negoziati SSL / TLS, il componente ideale per le impronte digitali è il ‘Cliente Ciao’ messaggio che viene inviato tramite testo in chiaro, ed è obbligatoria per ogni handshake.

L'obiettivo principale di impronte digitali è quello di distinguere tra clienti e imitatori legittimi, proxy e rilevamento IP condiviso, e terminatori TLS.

Si dovrebbe notare che "il traffico osservato spingendo molti dei TLS cambia con Client Ciao venuto da raschiatoi, Trova e prenota i bot."

In agosto 2018, Akamai ha osservato 18,652 impronte distinte globalmente (0.00000159% di tutti i potenziali impronte digitali). Molti di questi impronte digitali sono presenti in più di 30% da sola tutto il traffico Internet, e sono attribuiti per lo più comune browser e il sistema operativo client TLS pile. Al tempo, non vi era alcuna prova di manomissione Cliente Ciao o qualsiasi altro componente di impronte digitali.

Le cose sono cambiate nel mese di settembre 2018, quando i ricercatori hanno prima notato TLS manomissioni effettuato tramite randomizzazione cifra tra diverse verticali. E, come già accennato in precedenza in questo articolo, verso la fine di febbraio del TLS manomissione saltato quasi 20% a 1,355,334,179 miliardo.

Questa crescita rende la possibilità di avere una visibilità nel traffico di Internet più importante che mai, i ricercatori hanno concluso.