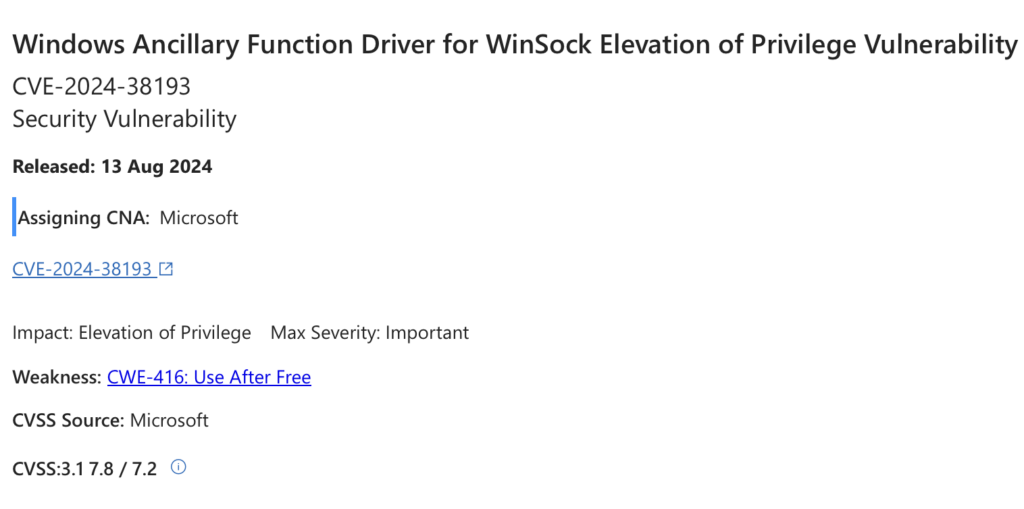

Una vulnerabilità di sicurezza recentemente corretta in Microsoft Windows è stata sfruttata attivamente da il gruppo Lazzaro, un famigerato gruppo di hacker sponsorizzato dallo stato associato alla Corea del Nord. Il difetto, identificato come CVE-2024-38193 e valutato con un punteggio CVSS di 7.8, è un bug di escalation dei privilegi nel driver di funzione ausiliaria di Windows (AFD.sys) per WinSock.

CVE-2024-38193 spiegato

Una vulnerabilità di sicurezza recentemente corretta in Microsoft Windows è stata sfruttata attivamente dal gruppo Lazarus, un famigerato gruppo di hacker sponsorizzato dallo stato associato alla Corea del Nord. Il difetto, identificato come CVE-2024-38193 e valutato con un punteggio CVSS di 7.8, è un bug di escalation dei privilegi nel driver di funzione ausiliaria di Windows (AFD.sys) per WinSock.

Questa vulnerabilità critica consente agli aggressori di ottenere privilegi a livello di SISTEMA, fornire accesso non autorizzato ad aree sensibili di un sistema compromesso. Microsoft ha affrontato questa falla come parte del suo aggiornamento mensile Patch Tuesday, evidenziando l'importanza di aggiornare regolarmente i sistemi per mitigare i rischi per la sicurezza.

I ricercatori di Gen Digital, tra cui Luigino Camastra e Milánek, sono accreditati per aver scoperto e segnalato il difetto. Generazione digitale, noto per possedere marchi di sicurezza popolari come Norton, Avast, Avira, AVG, Difensore della reputazione, e CCleaner, ha notato che la vulnerabilità era sfruttato già a giugno 2024. La vulnerabilità ha consentito agli aggressori di aggirare le misure di sicurezza standard e di accedere a componenti di sistema riservati che sono in genere off-limits sia per gli utenti che per gli amministratori.

Gli attacchi che sfruttano questa vulnerabilità sono stati notevoli per l'implementazione di un rootkit noto come FudModule, che è progettato per eludere il rilevamento. Sebbene i dettagli tecnici degli attacchi rimangano poco chiari, questo metodo di sfruttamento è simile a una vulnerabilità precedente, CVE-2024-21338, che Microsoft ha corretto a febbraio 2024. Quella vulnerabilità, un difetto di escalation dei privilegi del kernel di Windows nel driver AppLocker (appid.sys), era anche sfruttato dal Gruppo Lazarus per installare il rootkit FudModule.

Questi attacchi sono significativi perché si estendono oltre il tipico Bring Your Own Vulnerable Driver (BYOVD) tattica. Invece di utilizzare un driver introdotto dall'attaccante, il gruppo Lazarus ha sfruttato le falle nei driver esistenti già presenti sugli host Windows. Questo metodo fornisce un modo efficiente per aggirare i protocolli di sicurezza, rendendo più difficile per le soluzioni di sicurezza rilevare e prevenire queste intrusioni.

Ulteriori indagini su questi attacchi hanno rivelato che Rootkit FudModule viene in genere distribuito tramite un trojan ad accesso remoto (RAT) detto Caolino RAT. Secondo una precedente ricerca di Avast, il Gruppo Lazarus utilizza FudModule in modo selettivo, dispiegandolo solo in condizioni specifiche per evitare esposizioni non necessarie.

Con il Gruppo Lazarus che continua a colpire le vulnerabilità critiche, resta essenziale che le organizzazioni e gli individui rimangano vigili e applichino tempestivamente le patch di sicurezza.

Questa vulnerabilità critica consente agli aggressori di ottenere privilegi a livello di SISTEMA, fornire accesso non autorizzato ad aree sensibili di un sistema compromesso. Microsoft ha affrontato questa falla come parte del suo aggiornamento mensile Patch Tuesday, evidenziando l'importanza di aggiornare regolarmente i sistemi per mitigare i rischi per la sicurezza.

I ricercatori di Gen Digital, tra cui Luigino Camastra e Milánek, sono accreditati per aver scoperto e segnalato il difetto. Generazione digitale, noto per possedere marchi di sicurezza popolari come Norton, Avast, Avira, AVG, Difensore della reputazione, e CCleaner, ha notato che la vulnerabilità è stata sfruttata già a giugno 2024. La vulnerabilità ha consentito agli aggressori di aggirare le misure di sicurezza standard e di accedere a componenti di sistema riservati che sono in genere off-limits sia per gli utenti che per gli amministratori.

Attacchi basati su CVE-2024-21338

Gli attacchi che sfruttano questa vulnerabilità sono stati notevoli per l'implementazione di un rootkit noto come FudModule, che è progettato per eludere il rilevamento. Sebbene i dettagli tecnici degli attacchi rimangano poco chiari, questo metodo di sfruttamento è simile a una vulnerabilità precedente, CVE-2024-21338, che Microsoft ha corretto a febbraio 2024. Quella vulnerabilità, un difetto di escalation dei privilegi del kernel di Windows nel driver AppLocker (appid.sys), è stato sfruttato anche dal Lazarus Group per installare il rootkit FudModule.

Questi attacchi sono significativi perché si estendono oltre il tipico Bring Your Own Vulnerable Driver (BYOVD) tattica. Invece di utilizzare un driver introdotto dall'attaccante, il gruppo Lazarus ha sfruttato le falle nei driver esistenti già presenti sugli host Windows. Questo metodo fornisce un modo efficiente per aggirare i protocolli di sicurezza, rendendo più difficile per le soluzioni di sicurezza rilevare e prevenire queste intrusioni.

Ulteriori indagini su questi attacchi hanno rivelato che il rootkit FudModule viene in genere distribuito tramite un trojan di accesso remoto (RAT) chiamato Caolino RAT. Secondo una precedente ricerca di Avast, il Gruppo Lazarus utilizza FudModule in modo selettivo, dispiegandolo solo in condizioni specifiche per evitare esposizioni non necessarie.

Con il Gruppo Lazarus che continua a colpire le vulnerabilità critiche, resta essenziale che le organizzazioni e gli individui rimangano vigili e applichino tempestivamente le patch di sicurezza.