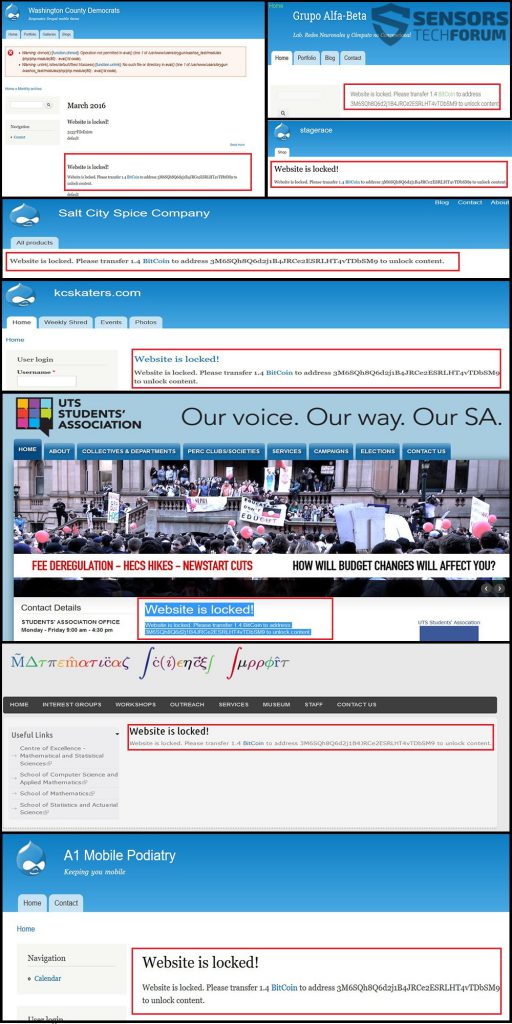

"Sito Web è bloccata. Si prega di trasferire 1.4 Bitcoin per affrontare 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 per sbloccare contenuti "-. Questo messaggio è ciò che gli utenti e gli editori di siti web vedono dopo un sito web viene attaccato con questo ransomware web brutto. E 'stato riportato dai ricercatori di malware a sfruttare il software Drupal gestione dei contenuti informativi open source. Il ransomware blocca l'intero database del sito limitare l'accesso per gli utenti e gli amministratori del sito. Per accedere al sito, richieste Drupal ransomware 1.4 BTC, ossia circa 630 USD come un payoff di riscatto.

"Sito Web è bloccata. Si prega di trasferire 1.4 Bitcoin per affrontare 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 per sbloccare contenuti "-. Questo messaggio è ciò che gli utenti e gli editori di siti web vedono dopo un sito web viene attaccato con questo ransomware web brutto. E 'stato riportato dai ricercatori di malware a sfruttare il software Drupal gestione dei contenuti informativi open source. Il ransomware blocca l'intero database del sito limitare l'accesso per gli utenti e gli amministratori del sito. Per accedere al sito, richieste Drupal ransomware 1.4 BTC, ossia circa 630 USD come un payoff di riscatto.

Sommario minaccia

| Nome | "Drupal" ransomware |

| Tipo | SQL ransomware |

| breve descrizione | Il ransomware esegue uno SQL Injection dopo di che possono bloccare l'utente dal suo database e chiedere il riscatto di pagamento 1.4 BTC. |

| Sintomi | File nel nostro database possono essere crittografati e inaccessibile. Viene visualizzata una richiesta di riscatto sulle pagine del sito. |

| Metodo di distribuzione | Attacco mirato |

| Esperienza utente | Iscriviti alla nostra forum per Discutere Drupal ransomware. |

“Drupal” ransomware e come si infettano

Questo ransomware utilizza una tecnica che rimane uno dei più largamente impiegato contro i siti web mal progettato - un attacco SQL injection. E 'molto efficace, principalmente perché attacca direttamente al database. L'attacco è condotto da aggressori in più fasi:

Palcoscenico 1: Targeting un sito.

Questa è probabilmente la fase più importante, perché l'esito dell'infezione dipende da questo. Gli hacker che hanno esperienza con iniezioni SQL sono abbastanza consapevoli del fatto che essi dovrebbero scegliere un sito che non è così ben sviluppato, in particolare la sicurezza saggio.

Dal momento che mira un sito è un processo che richiede tempo costosa, esperti di Udemy`s Blog hanno riferito che che gli hacker utilizzano una tecnica chiamata Google Dorking. Si tratta di un filtraggio di siti web, in base a criteri specifici che stanno cercando, simile a come alcuni bots spam bersaglio siti web.

Clicca sull'immagine qui sotto per vedere alcune recenti (al momento della scrittura) esempi di utilizzo di Google “Dorking” per trovare i risultati in base a criteri diversi:

Fonte: Exploit-DB`s Google Hacking Database

Fonte: Exploit-DB`s Google Hacking Database

Google Dorking può essere utilizzato anche per i seguenti filtraggi:

- Vulnerabilità e file vulnerabili.

- Appigli che consentono agli hacker di avere accesso alle directory del server web non garantiti.

- Siti che contengono le directory sensibili.(quelli o segrete)

- server vulnerabili - i server con specifiche vulnerabilità che è più probabile che il tipo di Dorking utilizzato da questa ransomware.

- Messaggio di errore.

- dati di rete o di vulnerabilità.

- Diversi dispositivi on-line.

- Informazioni Web Server.

- I file con i nomi utente in loro.(Solo)

- file di password.

Ci possono essere anche altre informazioni che potrebbero essere trovati con questo metodo.

Dopo che gli hacker hanno segnalibro un elenco di diversi siti web per attaccare, cominciano a ordinare fuori, cercando di vulnerabilità in loro. Ciò può accadere semplicemente aggiungendo un apostrofo dopo una pagina di indice di un sito web, per esempio:

→ Website.com/index.html'

Se questo sito restituisce un errore SQL, allora è vulnerabile ad un attacco di iniezione.

Palcoscenico 2: Esecuzione della SQL Injection

Questo tipo di attacco coinvolge raccogliere informazioni SQL sul database di SQL in sé, come ad esempio cercando di indovinare quante colonne ha. Dopodichè, tale informazione può essere usata per un comando che può essere digitato direttamente sull'indice. Da lì, i cyber criminali possono utilizzare tattiche diverse a seconda di ciò che vogliono fare.

Quello che i aggressori “Drupal” hanno maggiori probabilità Fatto

Gli aggressori potrebbero aver utilizzato SQL injection maligno per ottenere l'accesso a informazioni specifiche che ha concesso loro l'accesso a tutto il database. Da lì, essi possono essere eseguiti sia la crittografia dei file o possono essere direttamente copiato il contenuto del sito sul loro server. In entrambi i casi, lasciano il seguente messaggio su diversi siti web infetti:

Questi siti fanno notare ad un attacco molto attentamente pianificato che mirava per le vulnerabilità specifiche del database SQL relativi a siti web utilizzando Drupal.

“Drupal” ransomware - Conclusione, Database Ripristino, e la prevenzione

Se sei diventato una vittima di questa brutta attacco, sono disponibili diverse opzioni:

- Per ripristinare i file se si dispone di un backup del database da qualche parte.

- Per contattare il fornitore del vostro hosting e chiedere eventuali backup che essi possono avere al tuo sito web.

- Per noleggiare uno specialista di recupero dati per aiutare a stabilire se i file sono ancora nel database e se possono essere decifrati se codificato con un cifrario.

In entrambi i casi, questa non è una cyber-minaccia che imbroglia intorno. Dato il tipo di dati che codifica, possiamo vedere tali attacchi a diventare più diffusa in futuro. Questo è uno dei motivi per cui vi consigliamo vivamente CONTRO pagare alcun riscatto per cyber-criminali.

E 'anche una buona pratica di avere uno strumento anti-malware affidabile se si sta lavorando su un sito web compromesso, perché i criminali potrebbero aver impostato il malware per infettare altri dispositivi che usano il sito web.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter